Wie richtig routen?

-

Servus,

drei Subnetze an der pfS. In einem Subnetz (192.168.0.1/24 ) befindet sich ein fremder GW (192.168.0.254), welcher sich um 172.16.0.0/12 kümmert. Clients haben die pfS als GW eingetragen.Nun müssen aber für manche Dienste die Clients über den GW.254 raus. Ich habe ihn in der pfS als GW bekannt gemacht und in meiner Verzweiflung eine Route auf der pfS mitsamt FW-Rule gesetzt, die jeden Verkehr nach 172.16.0.0/12 (genauer bekomme ich es leider nicht) an GW.254 schickt.

Das Konstrukt ist Mist. Ich kann am GW.254 genau gar nix machen. Meine jetzige Lösung führt aber durchaus zu asymmetrischem Routing.

Jemand ne Idee?

Danke und Grüße

-

Hallo.

@tpf said in Wie richtig routen?:

drei Subnetze an der pfS. In einem Subnetz (192.168.0.1/24 ) befindet sich ein fremder GW (192.168.0.254), welcher sich um 172.16.0.0/12 kümmert. Clients haben die pfS als GW eingetragen.

Nun müssen aber für manche Dienste die Clients über den GW.254 raus.

Das Konstrukt ist Mist.Wie wahr.

Damit du das ordentlich hin bekommst, benötigst du zwischen der pfSense und dem anderen Gateway ein separates Netzwerk (Transit-Netz). Dann können die Clients in 192.168.0.1/24 ganz normal die pfSense als GW nutzen und die speziellen Dienste kannst du auf dieser zur Transit-Netz IP des anderen Routers schicken, wenn es komplexere Anforderungen sind, auch per Policy Routing anstatt statischer Route.

Auf dem Fremd-Router benötigst du wiederum eine statische Route für 192.168.0.1/24 die auf die Transit-Netz IP der pfSense zeigt.Das Transit-Netz kann einfach nur ein VLAN sein, das dieselbe Leitung nutzt, wie das 192.168.0.1/24.

Grüße

-

Ja, mit einem Transfernetz wäre das alles kein Problem. Nur leider akzeptiert, das hatte ich vergessen zu erwähnen, der Router nur Verkehr aus 192.168.0.0/24.

Das Einzige, was mir dazu noch einfallen würde: 192.168.0.0 in mehrere Subnetze auftrennen und eines davon als /30-Transfernetz nutzen.

-

@tpf said in Wie richtig routen?:

Nur leider akzeptiert, das hatte ich vergessen zu erwähnen, der Router nur Verkehr aus 192.168.0.0/24.

Das hatte ich schon befürchtet.

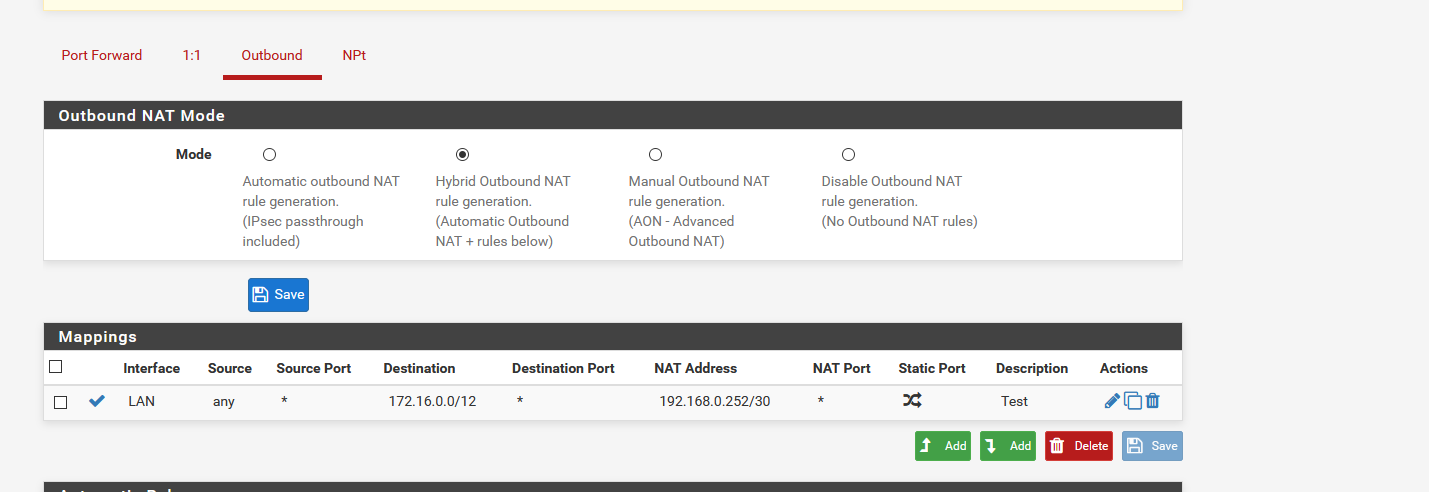

Wenn die Quell-IP der Clients auf den Zielrechnern nicht benötigt wird (was aufgrund deiner Idee mit dem Splitten des Netzes zutreffen müsste), könntest du einfach ein Masquerading mittel Outbound NAT machen.

Mit dem Aufsplitten des Netzes wird es ohne Masquerading auch nicht gehen, wenn Clients und Router in einem L2 Netz liegen. -

Moin,

so?

-

Edit:

Nein, Ziel sollte passen, aber als Translation "Interface Address" angeben.Es ist auch ratsam, die Quelle auf das LAN zu beschränken.

-

Danke! Ich teste das und melde mich. Kann aber etwas dauern.

-

Also soweit ich das beurteilen kann: läuft! :-) Gleichzeitig habe ich die Option: Bypass firewall rules for traffic on the same interface aktiviert.

Werde das weiter testen.

-

@tpf said in Wie richtig routen?:

Also soweit ich das beurteilen kann: läuft! :-)

Freut mich.

@tpf said in Wie richtig routen?:

Gleichzeitig habe ich die Option: Bypass firewall rules for traffic on the same interface aktiviert.

Du könntest den Traffic auch mittels Regeln kontrollieren, wenn gewünscht.

Dieser Bypass betrifft eben jenen Verkehr, der von Clients im Netz des Routers 192.168.0.0/24 kommt und Richtung Router geschickt wird, also ins Netz 172.16.0.0/12. Alles andere geht eh auf anderen Interfaces raus.