Вложенные GRE тунели

-

Сделал - результат такой же.

После ребута PF GRE не восстановился, после reset state - все заработало. -

@kharkov_max

а в журналах есть какие-нибудь ошибки , касающиеся GRE ? -

Есть вот такое

/rc.openvpn: OpenVPN: One or more OpenVPN tunnel endpoints may have changed its IP. Reloading endpoints that may use GRE_NAME_TUN -

В момент загрузки до reset state, но оно и логично ...

GRE_Name1_TUNNELV4 10.10.30.2: sendto error: 13 GRE_Name2_TUNNELV4 10.10.31.6: sendto error: 13 -

@kharkov_max

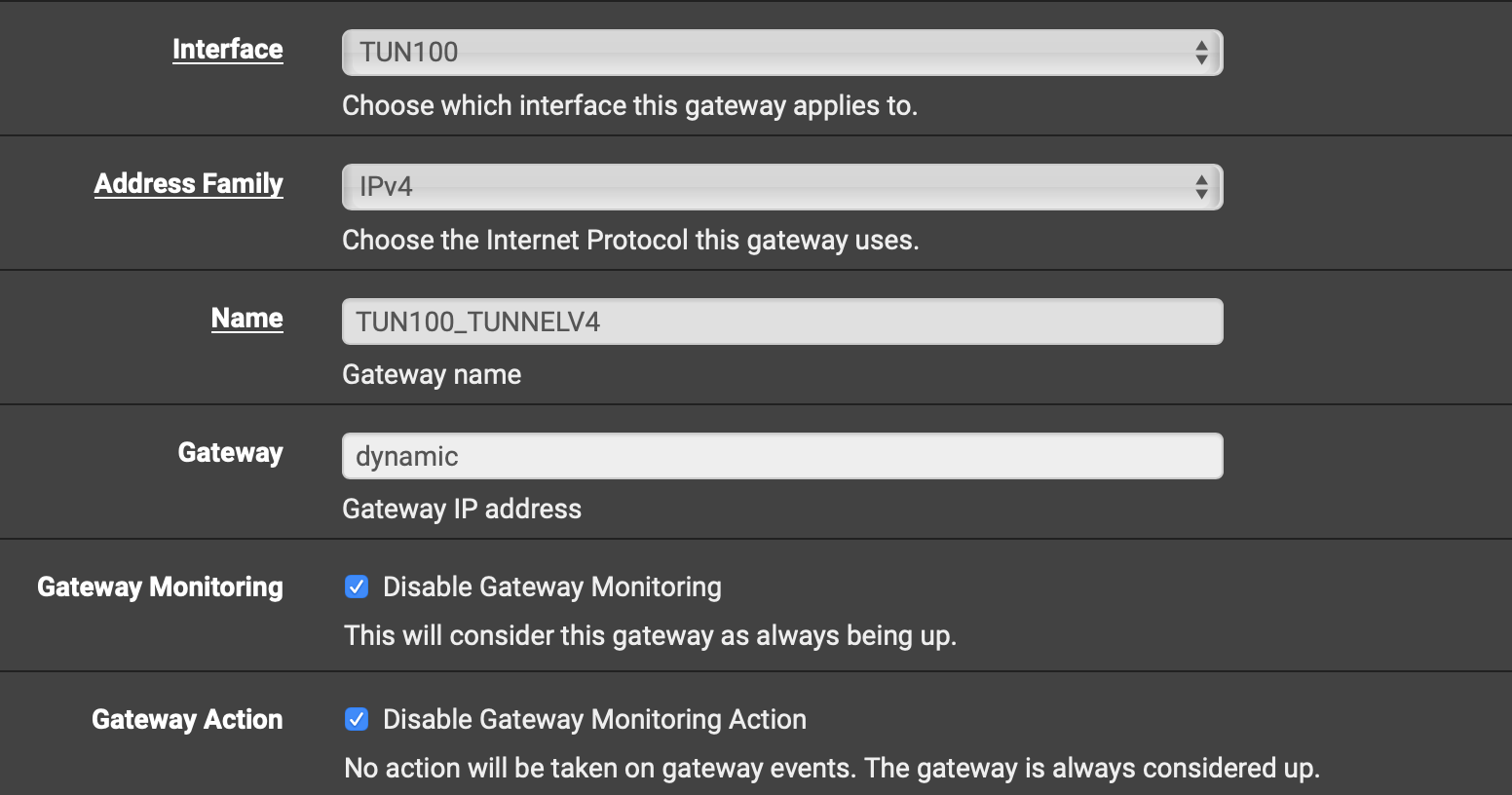

Отключите мониторинг доступности GRE канала

и еще вопрос - я верно понимаю , что при перезагрузке Вы отключаете GRE интерфейс -

На данный момент при перезагрузке я не отключал GRE

-

@kharkov_max

ПовторюсьЦитата из интернета

Во время загрузки системы конфигурирование интерфейсов GRE происходит раньше, чем IPSec VPN. Что приводит к сбою в работе GRE.

Попробуйте автоматизировать этот процесс таким скриптом после загрузки ( не факт , что сработает )#!/bin/sh IFCONFIG=`ifconfig` AWK=`awk` INTERFACES=`${IFCONFIG} | ${AWK} '{ gsub(/\t/, " "); print }' | cut -c1-8 | sort | uniq -u | ${AWK} -F: '{print $1;}' | grep gre` for if in ${INTERFACES}; do ${IFCONFIG} ${if} down ${IFCONFIG} ${if} up done exit 0 -

Сделал еще один тест, выключил GRE, перезагрузился, убедился что IPSEC поднялся, включил GRE - GRE не поднимается.

Тут момент, PF говорит что GRE UP, а на стороне mikrotik GRE DOWN.

Делаю reset state - со стороны mikrotik GRE мгновенно UP и все начинает работать.Скрипт этот видел и пробовал - не работает, по сути он выключает и включает все GRE интерфейсы ... Это то что можно через Web интерфейс сделать руками.

Какие еще могут быть варианты?

По сути что делает reset state, перезагружает pf ? -

Решил проблему с перезагрузкой и поднятием GRE следующим костылем.

Поставил утилиту Cron и добавил в нее:@reboot root /usr/bin/nice -n20 /sbin/pfctl -F stateПусть при загрузке PF всегда сбрасывает состояния, проверил - работает.

Можно сбрасывать только с определенными ИП...

И не нужно интерфейсы выключать и т.д....Хотя я не понимаю почему у других отключение интерфейсов работает, а у меня нет ...

-

Доработал дергалку до вида

/usr/bin/nice -n20 /bin/sleep 60 && /usr/bin/nice -n20 /sbin/pfctl -F state