pfSense als OpenVPN Client (CyberGhostVPN) - Verbindung ist up, aber Internet vom gesamten LAN ist weg.

-

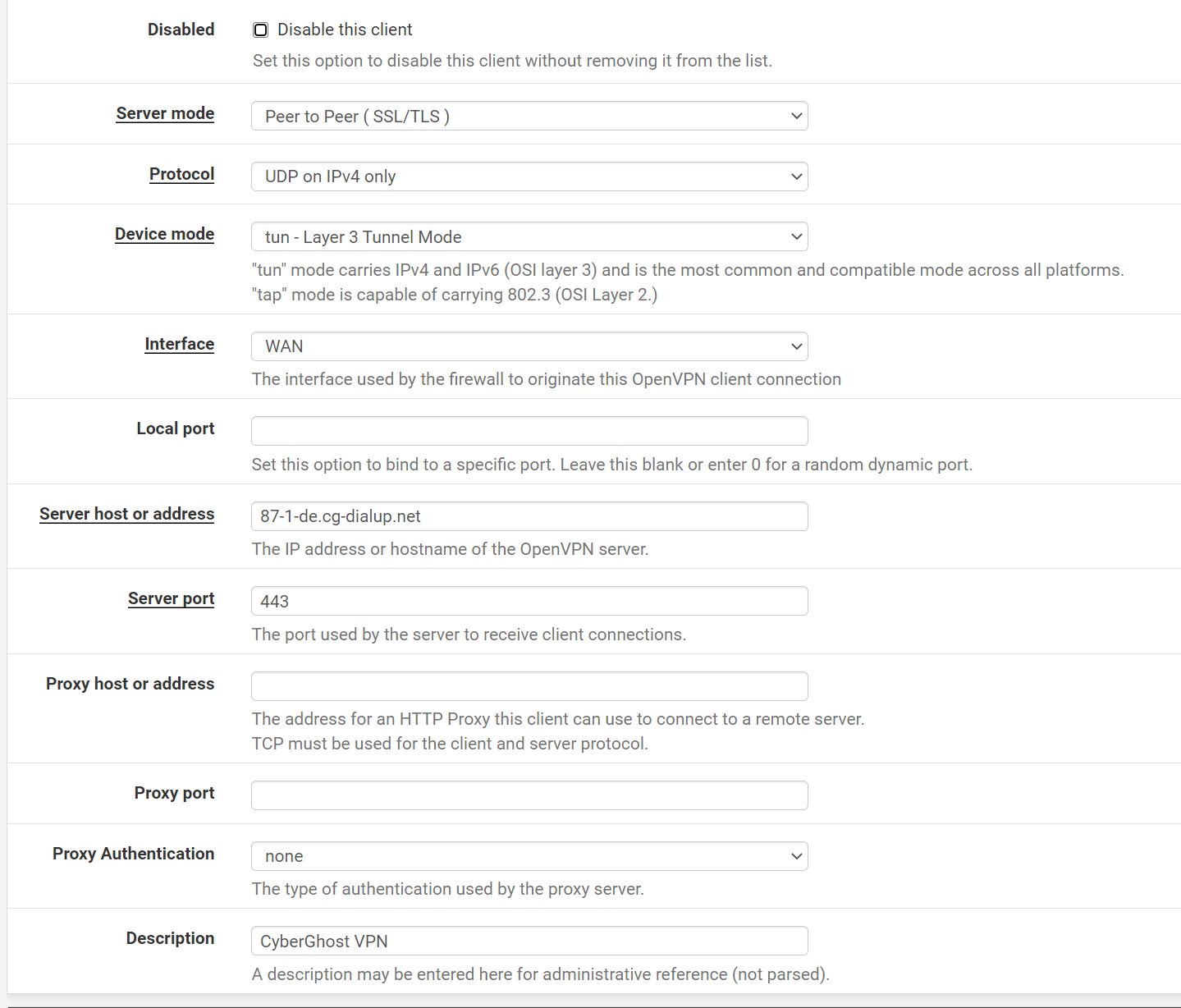

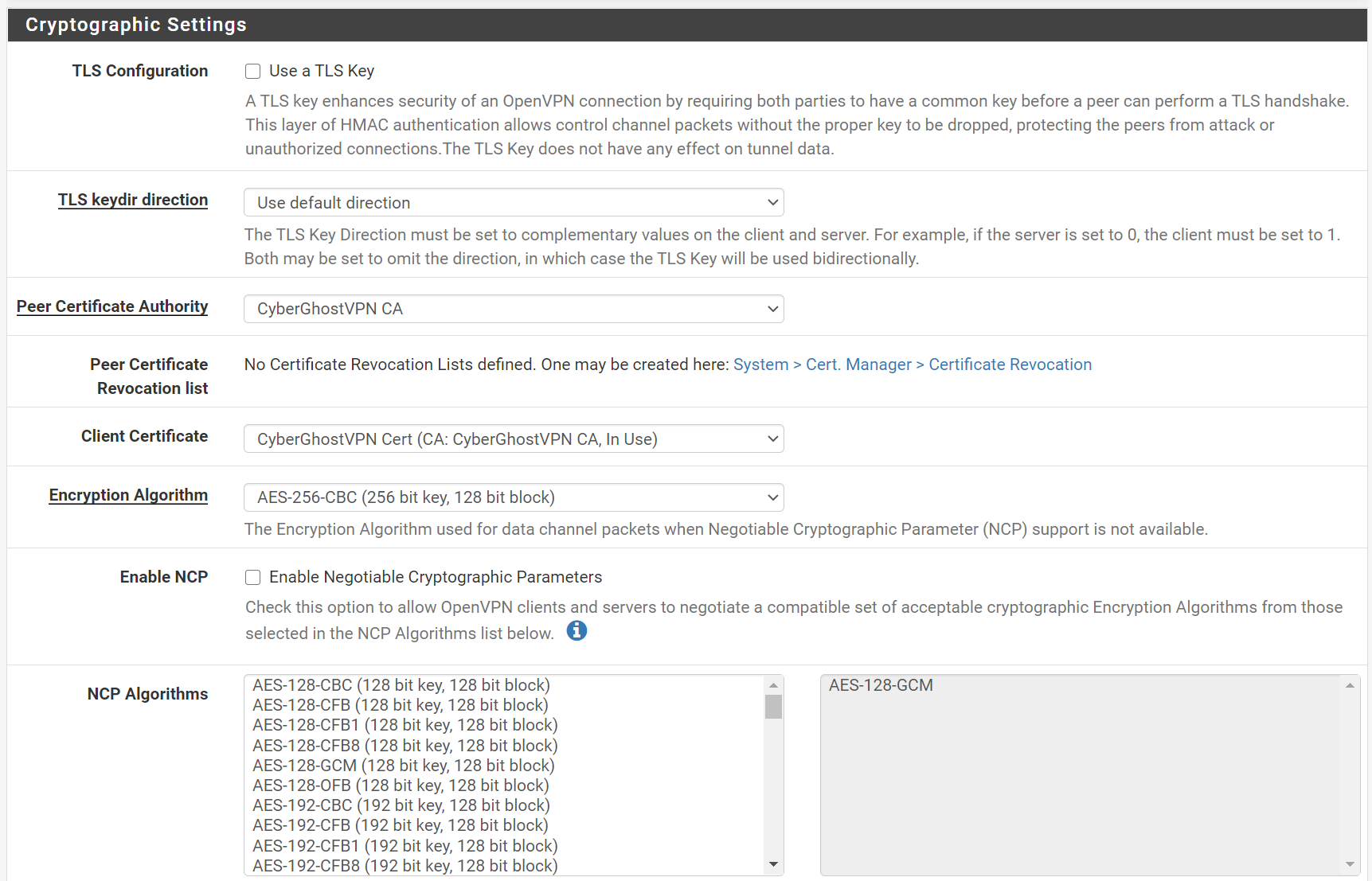

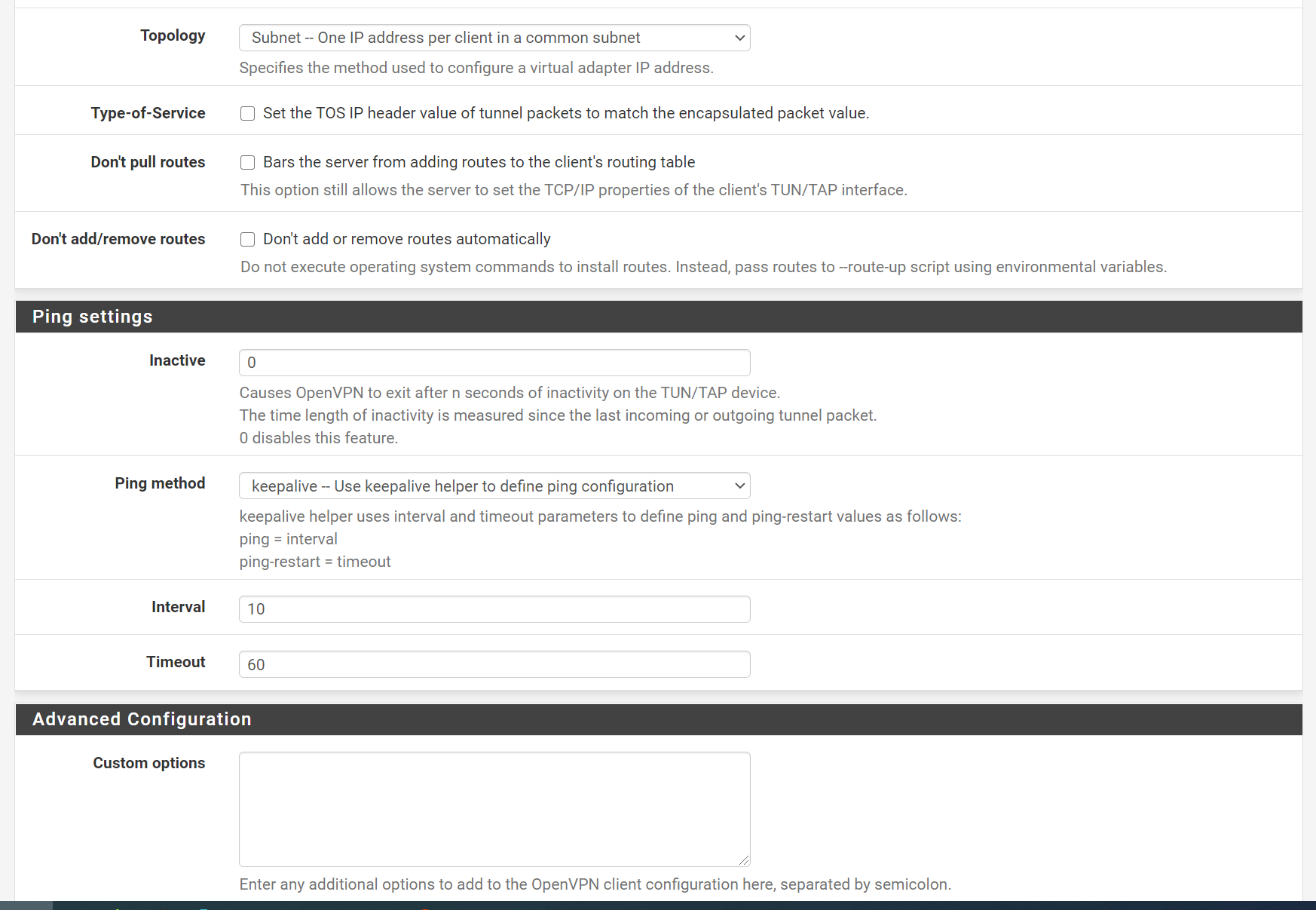

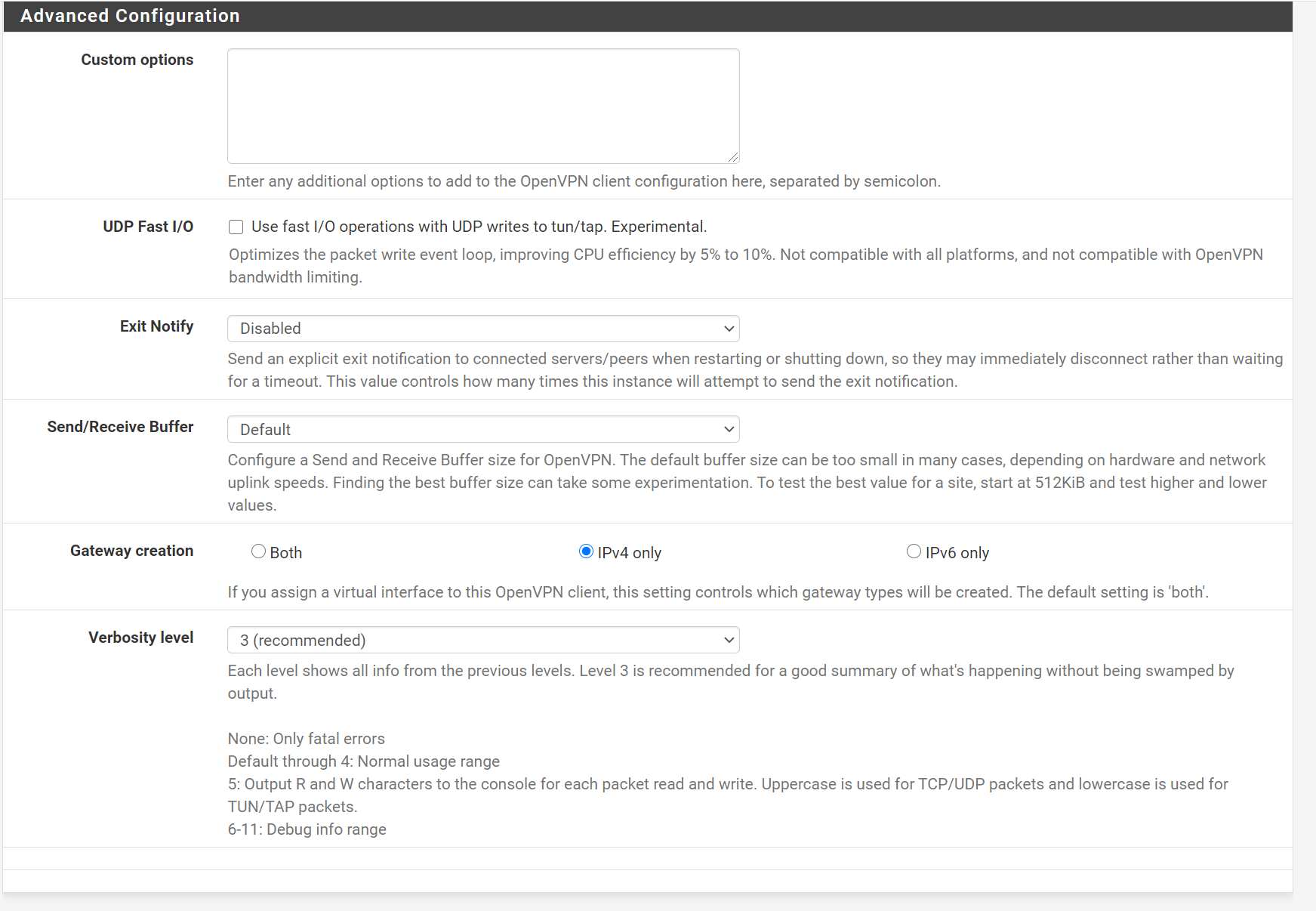

Hi, ich wollte einen OpenVPN-Tunnel in Richtung CyberghostVPN einrichten. Gesagt getan:

Wie man sieht ist die Verbindung aufgebaut. Das Problem ist, dass sobald diese Verbidung steht, mein gesamtes LAN keinen Zugriff mehr auf das Internet bekommt. Das kann ja so nicht richtig sein? Ich dachte, das wäre erstmal unabhängig davon? Ich habe noch keine Rules oder dergleichen dafür angelegt.

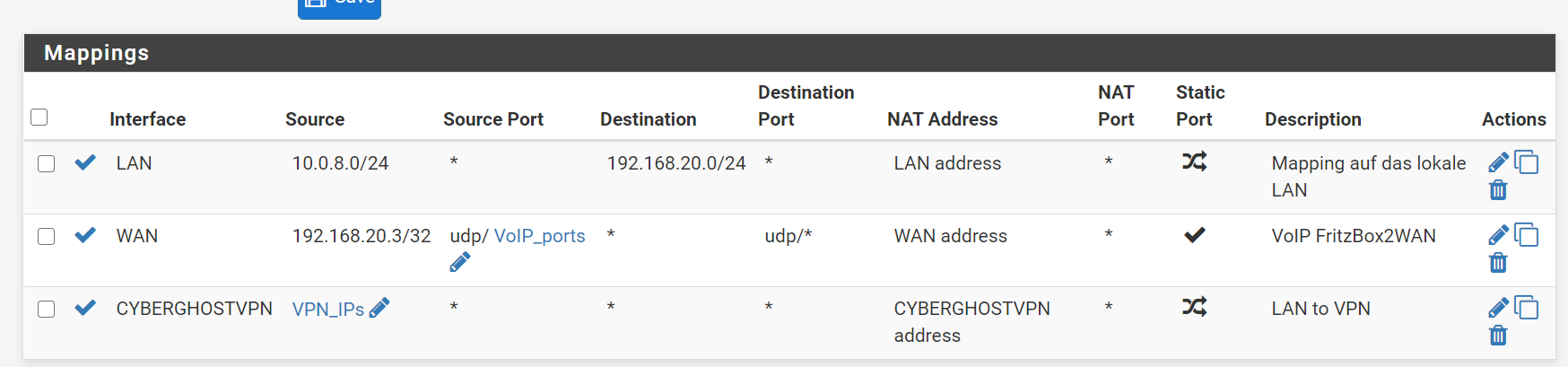

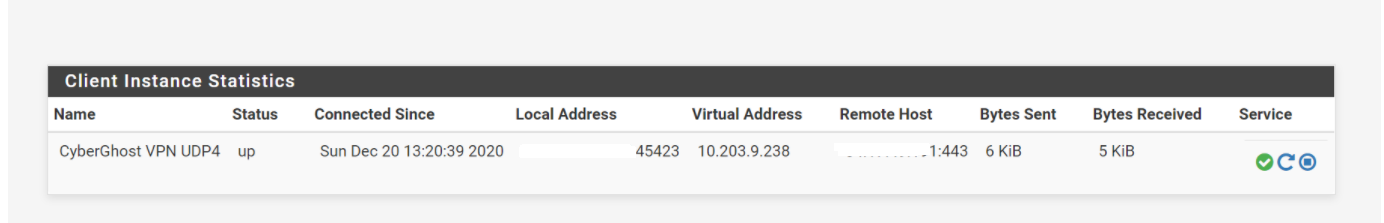

Hier die aktuellen Firewall-Rules:

Was mache ich falsch?

-

@enjoyit

Problem ist hier meist, der VPN-Server pusht die Standardroute; also aller Upstreamtraffic geht auf den Server, aber es fehlt die Outbound NAT Regel.@enjoyit said in pfSense als OpenVPN Client (CyberGhostVPN) - Verbindung ist up, aber Internet vom gesamten LAN ist weg.:

Ich habe noch keine Rules oder dergleichen dafür angelegt.

Du hast am LAN eine Regel, die alles aus dem LAN nach überall hin über alle Gateways erlaubt.

Also, wenn es deine Absicht ist, allen Traffic über die VPN ins Internet zu schicken, fehlt dir wahrscheinlich nur die NAT-Regel. Es empfiehlt sich aber, erst der OpenVPN Instanz ein eigenes Interface zuzuweisen.

Interfaces > Assignments

Bei "Available network ports" den entsprechenden OpenVPN Client auswählen (bspw. ovpnc1"), Add klicken, um das neue Interface öffnen und es aktivieren und speichern.Eventuell erledigt dies auch gleich die NAT-Regel und es funktioniert damit bereits. Ein Neustart ist vielleicht erforderlich.

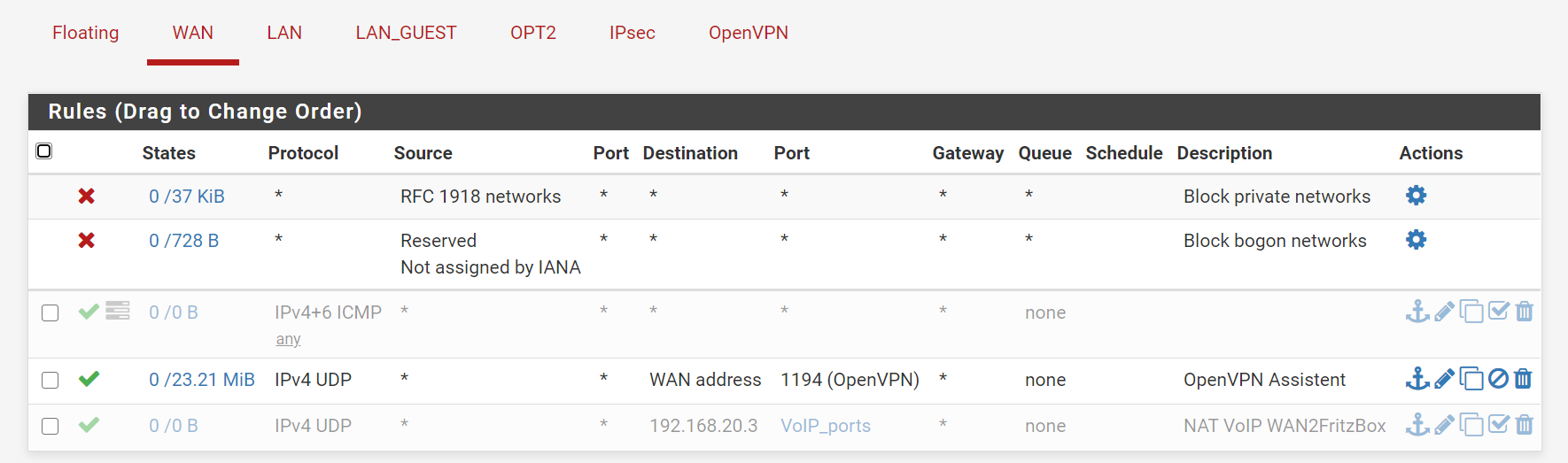

Falls nicht, Firewall > NAT > Outbound, wenn du das noch nicht angetastet hast, ist es im Automatischen Modus. Dann musst du es in den Hybrid-Modus versetzen und diesen speichern. Dann eine neue Regel hinzufügen:

Interface: jenes, das du der OpenVPN- Instanz vorhin zugewiesen hast.

Source: LAN net, oder ein Alias aller gewünschten Nezte

Dest: any

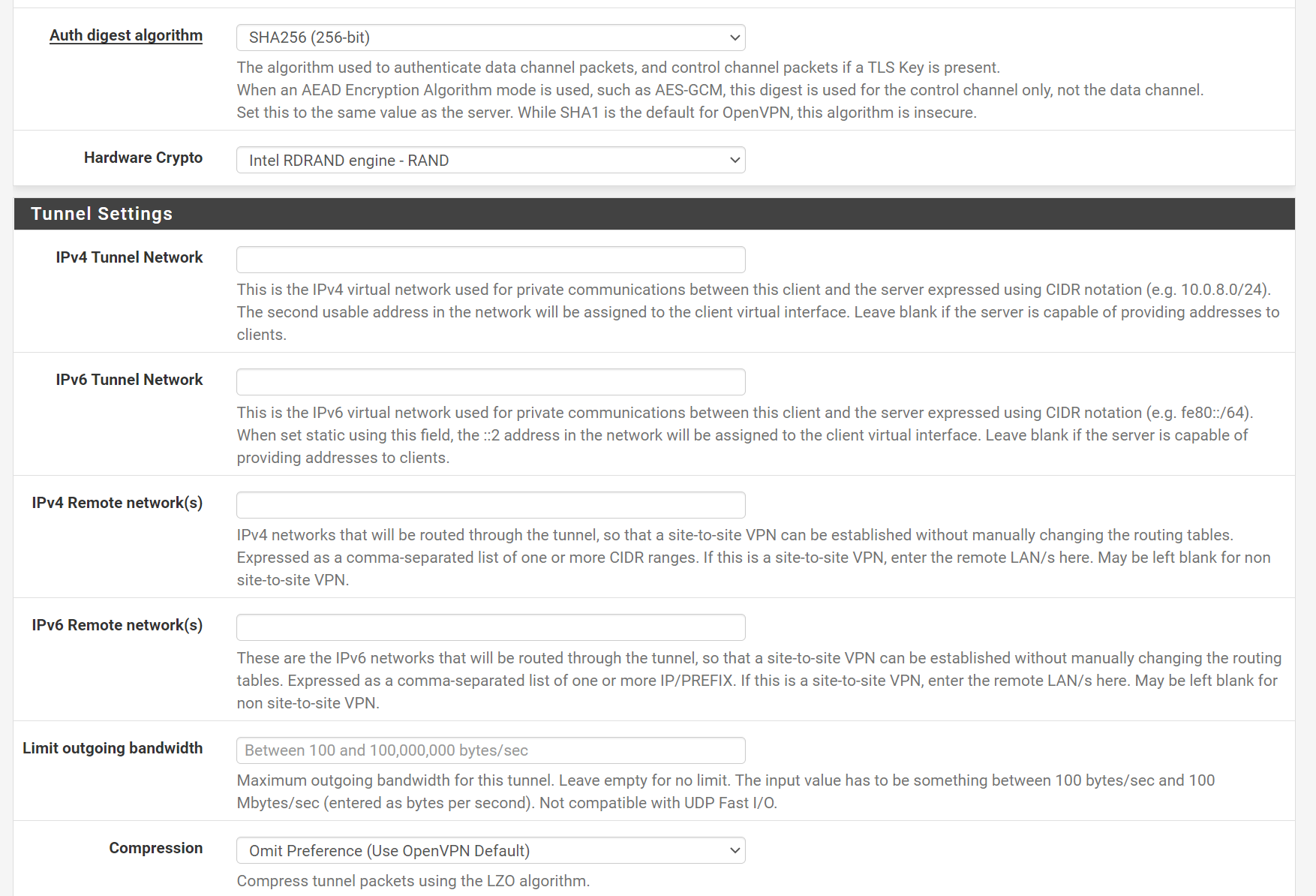

Translation: Interface addressWenn du nur bestimmten Upstream Traffic über die VPN routen möchtest, musst du mit "Don't pull routes" das Setzen der Standardroute unterbinden und Policy Routing Regeln für den gewünschten Traffic anlegen.

-

Vielen Dank! Das war natürlich der korrekte Tipp :-)

Habe mir ein Alias gebaut der die IPs beinhaltet die auf den VPN zugreifen sollen.

Sieht jetzt so aus und funktioniert: