OpenVPN ne fonctionne pas en mode client à site

-

Bonjour,

Je viens de m'équiper d'un boitier NetGate SG-3100 et je souhaite mettre en place OpenVPN pour que mes utilisateurs puissent se connecter à distance.

J'ai suivi ce tuto https://www.adrienfuret.fr/2016/08/04/pfsense-openvpn/.

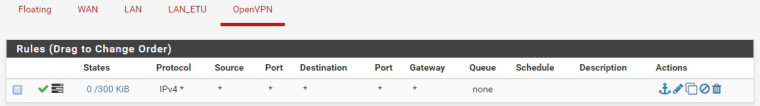

Côté serveur j'ai mes règles de Firewall sur le WAN et sur OpenVPN

Quand le lance le client VPN, il me demande de m'identifer et ensuite je vois ce message:

TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

TLS Error: TLS handshake failed

Puis il recommence le processus de connexion:Pouvez-vous m'aider s'il vous plait car je ne vois pas par où prendre le problème?

Je me dis que si le client OpenVPN me demande une identification, c'est que mon portable arrive bien à communiquer avec le serveur, exact selon vous?Pour information, je suis en version 2.4.3-RELEASE-p1 de pfsense.

Merci d'avance.

-

Quelle configuration VPN ?

Sur quelle interface le serveur Open VPN est -il en écoute ?

Quelles sont les conditions de réalisation de votre test ?Je me dis que si le client OpenVPN me demande une identification, c’est que mon portable arrive bien à communiquer avec le serveur, excat selon vous?

Non. Le fonctionnement est mal compris.

Dans la procédure suivie remplacer :

Auth digest Algorithm : SHA1 par SHA256. SHA1 est compromis. -

@ccnet, merci pour votre réponse.

C'est une configuration client nomade vers serveur OpenVPN.

OpenVPN écoute sur l'inteface WAN avec le port par défaut.

Je test depuis mon ordinateur portable Windows 7 depuis une connexion internet autonome différente de celle du NetGate.

Je viens de changer SHA1 par SHA256 :) et redémarrer le service OpenVPN mais pas mieux.Voici exactement ce qu'affiche le client:

Wed Jun 20 18:23:04 2018 OpenVPN 2.4.6 x86_64-w64-mingw32 [SSL (OpenSSL)] [LZO] [LZ4] [PKCS11] [AEAD] built on Apr 26 2018

Wed Jun 20 18:23:04 2018 Windows version 6.1 (Windows 7) 64bit

Wed Jun 20 18:23:04 2018 library versions: OpenSSL 1.1.0h 27 Mar 2018, LZO 2.10

Wed Jun 20 18:23:04 2018 MANAGEMENT: TCP Socket listening on [AF_INET]127.0.0.1:25340

Wed Jun 20 18:23:04 2018 Need hold release from management interface, waiting...

Wed Jun 20 18:23:05 2018 MANAGEMENT: Client connected from [AF_INET]127.0.0.1:25340

Wed Jun 20 18:23:05 2018 MANAGEMENT: CMD 'state on'

Wed Jun 20 18:23:05 2018 MANAGEMENT: CMD 'log all on'

Wed Jun 20 18:23:05 2018 MANAGEMENT: CMD 'echo all on'

Wed Jun 20 18:23:05 2018 MANAGEMENT: CMD 'bytecount 5'

Wed Jun 20 18:23:05 2018 MANAGEMENT: CMD 'hold off'

Wed Jun 20 18:23:05 2018 MANAGEMENT: CMD 'hold release'

Wed Jun 20 18:23:06 2018 MANAGEMENT: CMD 'username "Auth" "xxx"'

Wed Jun 20 18:23:06 2018 MANAGEMENT: CMD 'password [...]'

Wed Jun 20 18:23:06 2018 WARNING: No server certificate verification method has been enabled. See http://openvpn.net/howto.html#mitm for more info.

Wed Jun 20 18:23:06 2018 TCP/UDP: Preserving recently used remote address: [AF_INET]xx.xx.xx.xx:1194

Wed Jun 20 18:23:06 2018 Socket Buffers: R=[8192->8192] S=[8192->8192]

Wed Jun 20 18:23:06 2018 UDP link local: (not bound)

Wed Jun 20 18:23:06 2018 UDP link remote: [AF_INET]xx.xx.xx.xx:1194

Wed Jun 20 18:23:06 2018 MANAGEMENT: >STATE:1529511786,WAIT,,,,,,Et ensuite ça bloque puis j'ai ensuite les messages suivants:

Wed Jun 20 18:24:06 2018 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

Wed Jun 20 18:24:06 2018 TLS Error: TLS handshake failed

Wed Jun 20 18:24:06 2018 SIGUSR1[soft,tls-error] received, process restarting

Wed Jun 20 18:24:06 2018 MANAGEMENT: >STATE:1529511846,RECONNECTING,tls-error,,,,,

Wed Jun 20 18:24:06 2018 Restart pause, 5 second(s)Merci.

-

@amarechal said in OpenVPN ne fonctionne pas en mode client à site:

Je viens de changer SHA1 par SHA256 et redémarrer le service OpenVPN mais pas mieux.

Il n'y avait aucune raison pour que cela fonctionne mieux. Simplement SHA n'est plus sûr.

Votre fichier de config est probablement erroné, ou votre config serveur.

-

Le fil A LIRE EN PREMIER propose un 'formulaire' destiné à présenter la situation : je recommande l'utilisation de ce formulaire, surtout pour les débutants.

Ici, on a quelques infos mais c'est assez incomplet ...

En particulier, il y a un extrait du log côté client, ce qui est une bonne chose.

Une ligne du log est très claire : 'check your network connectivity' : cela signifie que le client n'accède pas au serveur (pour ce qui est défini : udp + n° de port, qui doit être en correspondance avec ce qui est défini par le serveur).

On doit avoir- la définition côté pfSense du serveur OpenVPN

- la règle firewall, onglet WAN, qui ouvre le port

- comment le WAN est relié réellement à Internet : l'ip WAN est-elle publique ?

- côté client, y a-t-il une box, un firewall, ... qui pourrait empêcher le trafic prévu.

NB : je déconseille de choisir tcp/443 comme port OpenVPN qui semble plus facile à traverser les firewall côté client (fausse bonne idée) : cf le site d'OpenVPN qui déconseille 'tcp over tcp'

-

@jdh Merci pour votre retour, je vais compléter tout ça. Je me pose juste une question car je n'ai rien trouvé. Existe-t-il un tuto officiel pour la mise en place d'OpenVPN sous pfsense/netgate?

Merci. -

@amarechal said in OpenVPN ne fonctionne pas en mode client à site:

Existe-t-il un tuto officiel pour la mise en place d’OpenVPN sous pfsense/netgate?

Une bonne compréhension du fonctionnement même au succès bien plus efficacement que ces p*/ù@1n de "tutos".

-

@ccnet Effectivement ça aide.

Sur le principe les choses sont clair pour moi. Dans le lab que j'ai monté, j'ai réussi à faire des connexion OpenVPN site à site sans problème. Par contre j'ai lu qu'avec la version 2.4 de pfense, il y avait des problèmes, d'où ma demande d'aide à la communauté :). -

Bonsoir,

Même si il est quelques fois nécessaire d'adapter la config par quelques ajouts/modifs et même si je n'en ai dans l'absolu pas besoin, j'utilise bien souvent l'assistant de configuration d'Ovpn intégrer à pF car il est clair/simple/fonctionnel pour effectuer une bonne configuration de base.

Il est par contre de vôtre ressort de savoir qu'elles informations mettre dans les champs (réseaux, GW, ...)

EDIT:

Il est aussi assez judicieux/pertinent d'étudier le fonctionnement du gestionnaire de certificats & du gestionnaire d'utilisateurs avant la configuration d'Ovpn

-

Bonjour,

Je reviens vers vous car j'avance doucement mais surement :).

Pour résumer, la connexion OpenVPN fonctionne quand je branche un client directement sur le port WAN.

Depuis l'extérieur, je vois bien mes trames UDP arriver sur le NetGate. Quand je vais dans les logs, la règle de FireWall laisse bien passer le paquet entrant mais je n'ai pas la réponse du serveur sur le client.

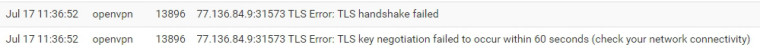

Des deux côtés, j'ai le message suivant:

Ce qui me perturbe c'est que le firewall laisse bien le paquet entrer mais la réponse n'arrive pas au client.

Des idées s'il vous plait?Merci

-

@amarechal said in OpenVPN ne fonctionne pas en mode client à site:

Depuis l'extérieur, je vois bien mes trames UDP arriver sur le NetGate

Depuis l'extérieur ?

Regarde plutôt dans les logs de OpenVPN : Status => System Logs => OpenVPNCoté client : poste toutes les logs.

-

Oui c'est ce que je voulais dire :).

Coté client j'ai ça:

Tue Jul 17 13:53:59 2018 OpenVPN 2.4.6 x86_64-w64-mingw32 [SSL (OpenSSL)] [LZO] [LZ4] [PKCS11] [AEAD] built on Apr 26 2018

Tue Jul 17 13:53:59 2018 Windows version 6.1 (Windows 7) 64bit

Tue Jul 17 13:53:59 2018 library versions: OpenSSL 1.1.0h 27 Mar 2018, LZO 2.10

Tue Jul 17 13:53:59 2018 MANAGEMENT: TCP Socket listening on [AF_INET]127.0.0.1:25340

Tue Jul 17 13:53:59 2018 Need hold release from management interface, waiting...

Tue Jul 17 13:53:59 2018 MANAGEMENT: Client connected from [AF_INET]127.0.0.1:25340

Tue Jul 17 13:53:59 2018 MANAGEMENT: CMD 'state on'

Tue Jul 17 13:53:59 2018 MANAGEMENT: CMD 'log all on'

Tue Jul 17 13:53:59 2018 MANAGEMENT: CMD 'echo all on'

Tue Jul 17 13:53:59 2018 MANAGEMENT: CMD 'bytecount 5'

Tue Jul 17 13:53:59 2018 MANAGEMENT: CMD 'hold off'

Tue Jul 17 13:53:59 2018 MANAGEMENT: CMD 'hold release'

Tue Jul 17 13:54:03 2018 MANAGEMENT: CMD 'username "Auth" "xxxxxxxxxxxxxx"'

Tue Jul 17 13:54:03 2018 MANAGEMENT: CMD 'password [...]'

Tue Jul 17 13:54:03 2018 WARNING: No server certificate verification method has been enabled. See http://openvpn.net/howto.html#mitm for more info.

Tue Jul 17 13:54:03 2018 Outgoing Control Channel Authentication: Using 256 bit message hash 'SHA256' for HMAC authentication

Tue Jul 17 13:54:03 2018 Incoming Control Channel Authentication: Using 256 bit message hash 'SHA256' for HMAC authentication

Tue Jul 17 13:54:03 2018 TCP/UDP: Preserving recently used remote address: [AF_INET]xx.xx.xx.xx:1194

Tue Jul 17 13:54:03 2018 Socket Buffers: R=[8192->8192] S=[8192->8192]

Tue Jul 17 13:54:03 2018 UDP link local: (not bound)

Tue Jul 17 13:54:03 2018 UDP link remote: [AF_INET]xx.xx.xx.xx:1194

Tue Jul 17 13:54:03 2018 MANAGEMENT: >STATE:1531828443,WAIT,,,,,,

Tue Jul 17 13:55:03 2018 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

Tue Jul 17 13:55:03 2018 TLS Error: TLS handshake failed

Tue Jul 17 13:55:03 2018 SIGUSR1[soft,tls-error] received, process restarting

Tue Jul 17 13:55:03 2018 MANAGEMENT: >STATE:1531828503,RECONNECTING,tls-error,,,,,

Tue Jul 17 13:55:03 2018 Restart pause, 5 second(s)Et côté NetGate j'ai ça pour le log OpenVPN:

Jul 17 13:55:02 openvpn 13896 xx.xx.xx.xx:32058 TLS Error: TLS handshake failed

Jul 17 13:55:02 openvpn 13896 xx.xx.xx.xx:32058 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

Et pour le log Firewall:

pass/1528129645 Jul 17 13:55:07 WAN xx.xx.xx.xx:32063 xx.xx.xx.xx:1194 UDP -

Et voici les logs quand je me connecte directement sur l'interface WAN:

@IP client: 10.1.224.120

@IP WAN: 10.1.224.60Côté Client:

Tue Jul 17 14:37:30 2018 OpenVPN 2.4.6 x86_64-w64-mingw32 [SSL (OpenSSL)] [LZO] [LZ4] [PKCS11] [AEAD] built on Apr 26 2018

Tue Jul 17 14:37:30 2018 Windows version 6.1 (Windows 7) 64bit

Tue Jul 17 14:37:30 2018 library versions: OpenSSL 1.1.0h 27 Mar 2018, LZO 2.10

Enter Management Password:

Tue Jul 17 14:37:30 2018 MANAGEMENT: TCP Socket listening on [AF_INET]127.0.0.1:25340

Tue Jul 17 14:37:30 2018 Need hold release from management interface, waiting...

Tue Jul 17 14:37:30 2018 MANAGEMENT: Client connected from [AF_INET]127.0.0.1:25340

Tue Jul 17 14:37:30 2018 MANAGEMENT: CMD 'state on'

Tue Jul 17 14:37:30 2018 MANAGEMENT: CMD 'log all on'

Tue Jul 17 14:37:30 2018 MANAGEMENT: CMD 'echo all on'

Tue Jul 17 14:37:30 2018 MANAGEMENT: CMD 'bytecount 5'

Tue Jul 17 14:37:30 2018 MANAGEMENT: CMD 'hold off'

Tue Jul 17 14:37:30 2018 MANAGEMENT: CMD 'hold release'

Tue Jul 17 14:38:06 2018 MANAGEMENT: CMD 'username "Auth" "xxxxxxx"'

Tue Jul 17 14:38:06 2018 MANAGEMENT: CMD 'password [...]'

Tue Jul 17 14:38:06 2018 WARNING: No server certificate verification method has been enabled. See http://openvpn.net/howto.html#mitm for more info.

Tue Jul 17 14:38:06 2018 Outgoing Control Channel Authentication: Using 256 bit message hash 'SHA256' for HMAC authentication

Tue Jul 17 14:38:06 2018 Incoming Control Channel Authentication: Using 256 bit message hash 'SHA256' for HMAC authentication

Tue Jul 17 14:38:06 2018 TCP/UDP: Preserving recently used remote address: [AF_INET]10.1.224.60:1194

Tue Jul 17 14:38:06 2018 Socket Buffers: R=[8192->8192] S=[8192->8192]

Tue Jul 17 14:38:06 2018 UDP link local: (not bound)

Tue Jul 17 14:38:06 2018 UDP link remote: [AF_INET]10.1.224.60:1194

Tue Jul 17 14:38:06 2018 MANAGEMENT: >STATE:1531831086,WAIT,,,,,,

Tue Jul 17 14:38:06 2018 MANAGEMENT: >STATE:1531831086,AUTH,,,,,,

Tue Jul 17 14:38:06 2018 TLS: Initial packet from [AF_INET]10.1.224.60:1194, sid=cb0e4625 3d3cff5a

Tue Jul 17 14:38:06 2018 VERIFY OK: depth=1, C=FR, ST=France, L=Courbevoie, O=xx, emailAddress=xx@xx, CN=ca, OU=xx

Tue Jul 17 14:38:06 2018 VERIFY OK: depth=0, C=FR, ST=France, L=Courbevoie, O=xx, emailAddress=xx@xx, CN=ca-xx, OU=xx

Tue Jul 17 14:38:06 2018 Control Channel: TLSv1.2, cipher TLSv1.2 ECDHE-RSA-AES256-GCM-SHA384, 2048 bit RSA

Tue Jul 17 14:38:06 2018 [ca-xx] Peer Connection Initiated with [AF_INET]10.1.224.60:1194

Tue Jul 17 14:38:08 2018 MANAGEMENT: >STATE:1531831088,GET_CONFIG,,,,,,

Tue Jul 17 14:38:08 2018 SENT CONTROL [ca-xx]: 'PUSH_REQUEST' (status=1)

Tue Jul 17 14:38:08 2018 PUSH: Received control message: 'PUSH_REPLY,route 192.168.2.0 255.255.254.0,dhcp-option DOMAIN xx,dhcp-option DNS 10.1.224.23,dhcp-option DNS 8.8.8.8,route-gateway 10.0.8.1,topology subnet,ping 10,ping-restart 60,ifconfig 10.0.8.2 255.255.255.0,peer-id 0,cipher AES-256-GCM'

Tue Jul 17 14:38:08 2018 OPTIONS IMPORT: timers and/or timeouts modified

Tue Jul 17 14:38:08 2018 OPTIONS IMPORT: --ifconfig/up options modified

Tue Jul 17 14:38:08 2018 OPTIONS IMPORT: route options modified

Tue Jul 17 14:38:08 2018 OPTIONS IMPORT: route-related options modified

Tue Jul 17 14:38:08 2018 OPTIONS IMPORT: --ip-win32 and/or --dhcp-option options modified

Tue Jul 17 14:38:08 2018 OPTIONS IMPORT: peer-id set

Tue Jul 17 14:38:08 2018 OPTIONS IMPORT: adjusting link_mtu to 1624

Tue Jul 17 14:38:08 2018 OPTIONS IMPORT: data channel crypto options modified

Tue Jul 17 14:38:08 2018 Data Channel: using negotiated cipher 'AES-256-GCM'

Tue Jul 17 14:38:08 2018 Outgoing Data Channel: Cipher 'AES-256-GCM' initialized with 256 bit key

Tue Jul 17 14:38:08 2018 Incoming Data Channel: Cipher 'AES-256-GCM' initialized with 256 bit key

Tue Jul 17 14:38:08 2018 interactive service msg_channel=0

Tue Jul 17 14:38:08 2018 ROUTE_GATEWAY 10.1.224.1/255.255.255.0 I=12 HWADDR=60:67:20:ee:a1:f0

Tue Jul 17 14:38:08 2018 open_tun

Tue Jul 17 14:38:08 2018 TAP-WIN32 device [VPN] opened: \.\Global{36866B68-789D-4BF5-A41B-E0D367A31A5C}.tap

Tue Jul 17 14:38:08 2018 TAP-Windows Driver Version 9.21

Tue Jul 17 14:38:08 2018 Set TAP-Windows TUN subnet mode network/local/netmask = 10.0.8.0/10.0.8.2/255.255.255.0 [SUCCEEDED]

Tue Jul 17 14:38:08 2018 Notified TAP-Windows driver to set a DHCP IP/netmask of 10.0.8.2/255.255.255.0 on interface {36866B68-789D-4BF5-A41B-E0D367A31A5C} [DHCP-serv: 10.0.8.254, lease-time: 31536000]

Tue Jul 17 14:38:08 2018 Successful ARP Flush on interface [19] {36866B68-789D-4BF5-A41B-E0D367A31A5C}

Tue Jul 17 14:38:08 2018 do_ifconfig, tt->did_ifconfig_ipv6_setup=0

Tue Jul 17 14:38:08 2018 MANAGEMENT: >STATE:1531831088,ASSIGN_IP,,10.0.8.2,,,,

Tue Jul 17 14:38:13 2018 TEST ROUTES: 1/1 succeeded len=1 ret=1 a=0 u/d=up

Tue Jul 17 14:38:13 2018 MANAGEMENT: >STATE:1531831093,ADD_ROUTES,,,,,,

Tue Jul 17 14:38:13 2018 C:\Windows\system32\route.exe ADD 192.168.2.0 MASK 255.255.254.0 10.0.8.1

Tue Jul 17 14:38:13 2018 ROUTE: CreateIpForwardEntry succeeded with dwForwardMetric1=20 and dwForwardType=4

Tue Jul 17 14:38:13 2018 Route addition via IPAPI succeeded [adaptive]

Tue Jul 17 14:38:13 2018 Initialization Sequence Completed

Tue Jul 17 14:38:13 2018 MANAGEMENT: >STATE:1531831093,CONNECTED,SUCCESS,10.0.8.2,10.1.224.60,1194,,Log serveur OpenVPN:

Jul 17 14:38:04 openvpn 13896 xx/10.1.224.120:60251 MULTI_sva: pool returned IPv4=10.0.8.2, IPv6=(Not enabled)

Jul 17 14:38:04 openvpn 13896 10.1.224.120:60251 [xx] Peer Connection Initiated with [AF_INET]10.1.224.120:60251

Jul 17 14:38:04 openvpn user 'xx' authenticated

Jul 17 14:38:04 openvpn 13896 10.1.224.120:60251 peer info: IV_GUI_VER=OpenVPN_GUI_11

Jul 17 14:38:04 openvpn 13896 10.1.224.120:60251 peer info: IV_TCPNL=1

Jul 17 14:38:04 openvpn 13896 10.1.224.120:60251 peer info: IV_COMP_STUBv2=1

Jul 17 14:38:04 openvpn 13896 10.1.224.120:60251 peer info: IV_COMP_STUB=1

Jul 17 14:38:04 openvpn 13896 10.1.224.120:60251 peer info: IV_LZO=1

Jul 17 14:38:04 openvpn 13896 10.1.224.120:60251 peer info: IV_LZ4v2=1

Jul 17 14:38:04 openvpn 13896 10.1.224.120:60251 peer info: IV_LZ4=1

Jul 17 14:38:04 openvpn 13896 10.1.224.120:60251 peer info: IV_NCP=2

Jul 17 14:38:04 openvpn 13896 10.1.224.120:60251 peer info: IV_PROTO=2

Jul 17 14:38:04 openvpn 13896 10.1.224.120:60251 peer info: IV_PLAT=win

Jul 17 14:38:04 openvpn 13896 10.1.224.120:60251 peer info: IV_VER=2.4.6Log Firewall

pass/1528129645 Jul 17 14:38:04 WAN 10.1.224.120:60251 10.1.224.60:1194 UDP -

Le formulaire A LIRE EN PREMIER indique qu'il faut indiquer pas mal de choses ... (même ce qui semble inutile !)

Si un PC connecté directement à WAN fonctionne alors que le même pc en distant ne fonctionne pas, c'est que ce qui est devant WAN ne fait pas sa part de boulot ...

Et comme vous n'avez rien écrit sur ce sujet, pensant que ça va être bon, ...

pc <-> box1 <-> Internet <-> box2 <>- WAN pfsense

Il ne faut rien négliger :

- le firewall du pc ?

- la box 1 laisse-t-elle passer le flux ?

- la box2 forward-elle le flux ?

Au moins la config client et serveur semble correcte ...

-

Au temps pour moi, merci pour le rappel.

Voici les éléments:

Contexte : association, Administrateur Système et un peu Réseaux, nouvelle solution.Besoin : Permettre un accès VPN aux utilisateurs qui doivent prendre la main à distance en RDP ou client Web à des machines virtuelles pour se former et également accéder à des partages de fichiers locaux.

Schéma : pc client <-> box1 <-> Internet <-> box 2 <-> WAN pfsense <-> LAN

La box1 est celle du client. Pour mes tests j'utilise soit le partage de connexion de mon téléphone, soit mon accès adsl perso.

La box2 est géré par le SI du batiment qui nous héberge, je n'ai pas la main dessus. Hier ils ont créé un règle de firewall entrante sur le port 1194 et depuis, je reçois des paquets sur le pfsense mais rien ne passe en sortie.WAN : 1, NetGate SG-3100, routeur/concentrateur OpenVPN, 1 IP publique

LAN : 2 vlan, pas d'autre réseaux , adressage IPv4, dhcp fourni et dns local

DMZ : néant

WIFI : néant

Autres interfaces :

Règles NAT : aucune en plus de celles créées automatiquement

Règles Firewall :

Packages ajoutés : néant

Merci.

-

@amarechal said in OpenVPN ne fonctionne pas en mode client à site:

La box2 est géré par le SI du batiment qui nous héberge, je n'ai pas la main dessus. Hier ils ont créé un règle de firewall entrante sur le port 1194

Le formulaire est une base : les débutants doivent y mettre même ce qui leur parait inutile : je connais pas mais je remplis car ça peut aider ceux qui connaissent !

Vous avez juste rempli le minimum.Au milieu, vous avez (enfin) décrit des éléments essentiels :

- le fait que vous ne gérez pas 'box2' est un sérieux handicap pour créer un accès VPN

- 'hier' a été fait une modif : cette modif était nécessaire, tous vos essais antérieurs ne pouvaient fonctionner !

'Box2' doit être configuré pour autoriser le flux udp/1194 (je suppose) en sortie et en entrée avec un 'port forward' vers WAN.

Bien évidemment, le client doit être configuré pour accéder à l'ip publique de 'box2' et non l'ip wan de pfSense (ip privée). -

Merci pour votre aide. Effectivement le client contacte bien l'adresse IP publique :).

Pour la box2, je suis en attente de modification par le SI du bâtiment. J'étudie une façon de passer par un accès autonome internet pour le VPN mais pas évident.

Sur le boitier SG-3100, j'ai vu qu'il est possible de connecter une carte WWAN et je me dis que je pourrais utiliser ce type d'accès réservé au VPN. Ceci étant, je ne trouve pas de documentation sur les cartes compatibles ni de retour d'expérience.

Je suis partant pour essayer mais je dois au préalable acheter la bonne carte :).

Si vous avez des références je suis preneur :). -

T"as ça :

@amarechal said in OpenVPN ne fonctionne pas en mode client à site:Tue Jul 17 13:55:03 2018 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

Il te faut "google.fr" et "openvpn TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)" puis te tombe direct sur ceci : https://openvpn.net/index.php/open-source/faq/79-client/253-tls-error-tls-key-negotiation-failed-to-occur-within-60-seconds-check-your-network-connectivity.html

Conclusion probable : je te conseille de vérifier que ce "box2", que les connections "entrant" venant "du monde entier", utilisant la porte "1194" et protocole "UDP" sont bien rédigé vers l'IP "WAN" de ton pfSense, porte "1194".

Effectivement, il faut un règle "firewall" pour faire entrer le flux (UDP, porte 1194) et un règle NAT pour rédiger CE flux vers l'IP de pfSense.

Qu'un règle parafeu ne va pas le faire.Je te conseille de faire quelques tests simple, comme : amène ce pfSense chez toi - t'as forcement un router chez toi, comme moi.

Un règle dans ton "router FAI" comme, exemple :

(Il s'agit de mon router, qui établie la connexion entre mon FAI, et mon pfSense)

Un test pareil te permet de tester l'ensemble avant de le déployer dans un environnement où tu gère pas toutes les paramètres. -

Bonjour,

Merci pour l'idée. J'ai effectivement apporté le pfsense chez moi derrière ma freebox.

Sur cette dernière, j'ai configuré une redirection de port et le NAT et là le VPN.

J'ai connecté mon ordinateur portable à internet via le partage de connexion de mon téléphone et j'ai pu me connecter au VPN sans soucis.Voici le schéma: ordi <-> téléphone 4G <-> internet <-> ma_freebox <-> pfsense

Grace à ce test, j'ai la confirmation que ma configuration OpenVPN est ok et surtout que mon problème actuel est effectivement sur la box2 qui est un firewall Sophos UTM 9 de ce que j'ai pu avoir comme information.

Je vais donc voir le responsable de cette box2 pour qu'il fasse les bons réglages.

A suivre :).

-

Salut salut

Pour faire un résumer de votre problématique et de sa résolution et a titre pédagogique pour vous comme pour nous et d'autre.

Je vous propose et vous demande que vous réalisiez un tutoriel du paramétrage de votre vpn (sans les ip reelles il s'entend bien), en n'hésitant pas sur l'usage et la prise de screen et schéma pour montrer la progression votre tutoriel.Soit à la suite de ce sujet ou soit sur un autre topic.

C'est aussi un bon moyen de démontrer que vous avez compris. D'autre part cela permettra à d'autre qui ne maitrise pas de ne pas trop galérer sur le sujet et servir de base.

Cordialement.