Маршруты в тунелях , сложная схема.

-

@konstanti said in Маршруты в тунелях , сложная схема.:

я все правильно понимаю, надо сделать так, чтобы на 45.2

Придется изучать вопрос с НАТ. В ПФ ни разу не трогал.

-

@dimadur ничего сложного там нет. Просто трудно пояснять что то, не имея представления о структуре сети. Если не будет получаться, попробую помочь. Доступ к консоли есть? Tcpdump пользоваться умеете? Пока это особо не нужно, но может потребовпться

-

@konstanti

По позже нарисую схему сети , для представления. Спасибо большое .

Если можно , как правильно сформулировать в моем случае вопрос , для настройки NAT.? -

@dimadur в PF в разделе диагностики есть packet capture. Можете показать показать пакеты при пинге с любого хоста 49. х (не pf) хоста 45.2? Протокол выбирайте icmp

-

Вывод :

12:22:25.288163 f0:76:1c:83:15:13 > e0:d5:5e:9f:bb:8a, ethertype IPv4 (0x0800), length 98: (tos 0x0, ttl 64, id 11660, offset 0, flags [DF], proto ICMP (1), length 84)

10.168.49.10 > 10.168.45.1: ICMP echo request, id 5599, seq 1, length 64

12:22:26.298050 f0:76:1c:83:15:13 > e0:d5:5e:9f:bb:8a, ethertype IPv4 (0x0800), length 98: (tos 0x0, ttl 64, id 11849, offset 0, flags [DF], proto ICMP (1), length 84)

10.168.49.10 > 10.168.45.1: ICMP echo request, id 5599, seq 2, length 64

12:22:27.322256 f0:76:1c:83:15:13 > e0:d5:5e:9f:bb:8a, ethertype IPv4 (0x0800), length 98: (tos 0x0, ttl 64, id 12078, offset 0, flags [DF], proto ICMP (1), length 84)

10.168.49.10 > 10.168.45.1: ICMP echo request, id 5599, seq 3, length 64

12:22:28.346060 f0:76:1c:83:15:13 > e0:d5:5e:9f:bb:8a, ethertype IPv4 (0x0800), length 98: (tos 0x0, ttl 64, id 12260, offset 0, flags [DF], proto ICMP (1), length 84)

10.168.49.10 > 10.168.45.1: ICMP echo request, id 5599, seq 4, length 64

12:22:29.370217 f0:76:1c:83:15:13 > e0:d5:5e:9f:bb:8a, ethertype IPv4 (0x0800), length 98: (tos 0x0, ttl 64, id 12315, offset 0, flags [DF], proto ICMP (1), length 84)

10.168.49.10 > 10.168.45.1: ICMP echo request, id 5599, seq 5, length 64

12:22:30.394040 f0:76:1c:83:15:13 > e0:d5:5e:9f:bb:8a, ethertype IPv4 (0x0800), length 98: (tos 0x0, ttl 64, id 12411, offset 0, flags [DF], proto ICMP (1), length 84)

10.168.49.10 > 10.168.45.1: ICMP echo request, id 5599, seq 6, length 64

12:22:31.418043 f0:76:1c:83:15:13 > e0:d5:5e:9f:bb:8a, ethertype IPv4 (0x0800), length 98: (tos 0x0, ttl 64, id 12513, offset 0, flags [DF], proto ICMP (1), length 84)

10.168.49.10 > 10.168.45.1: ICMP echo request, id 5599, seq 7, length 64 -

А это вывод с 45,2 пинг с лан 49 сетки на адрес 45.2

15:26:56.090210 IP (tos 0x0, ttl 63, id 3259, offset 0, flags [DF], proto ICMP (1), length 84)

10.168.49.10 > 10.168.45.2: ICMP echo request, id 5808, seq 1, length 64

15:26:56.090274 IP (tos 0x0, ttl 64, id 0, offset 0, flags [DF], proto ICMP (1), length 84)

10.168.45.2 > 10.168.49.10: ICMP echo reply, id 5808, seq 1, length 64

15:26:57.092433 IP (tos 0x0, ttl 63, id 3361, offset 0, flags [DF], proto ICMP (1), length 84)

10.168.49.10 > 10.168.45.2: ICMP echo request, id 5808, seq 2, length 64

15:26:57.092458 IP (tos 0x0, ttl 64, id 0, offset 0, flags [DF], proto ICMP (1), length 84)

10.168.45.2 > 10.168.49.10: ICMP echo reply, id 5808, seq 2, length 64

15:26:58.094780 IP (tos 0x0, ttl 63, id 3513, offset 0, flags [DF], proto ICMP (1), length 84)

10.168.49.10 > 10.168.45.2: ICMP echo request, id 5808, seq 3, length 64

15:26:58.094813 IP (tos 0x0, ttl 64, id 0, offset 0, flags [DF], proto ICMP (1), length 84)

10.168.45.2 > 10.168.49.10: ICMP echo reply, id 5808, seq 3, length 64 -

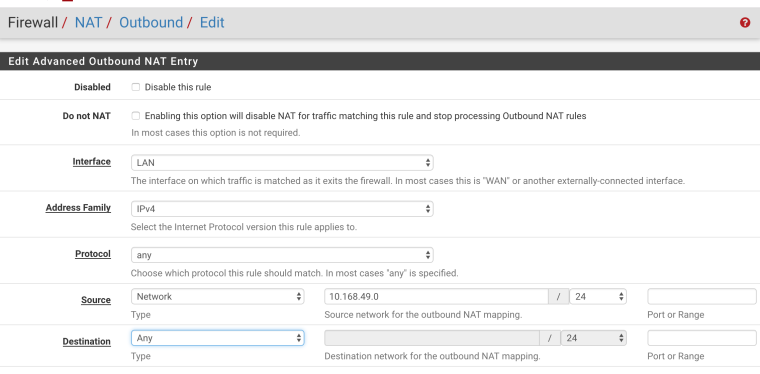

@dimadur вот теперь делаем Nat outbound на интерф 45.2 источник 49.0/24 для ipv4

Добрался до компа

Вот как-то так надо

Interface Lan - это интерфейс у которого адрес 49.2 -

@dimadur Напишите , получилось или нет ? В теории , должно сработать

-

Только что добрался до ПК.

Вообщем все ПОЕХАЛО!!!!!

Спасибо большое. !!!

Так сказать я даже в принципе проблему осознал !!

Как и предполагалось что пакеты в моем случае надо натить . Вот и в правду говорят век живи век учись! -

@dimadur Рад , что помог . Удачи .