pfsense+openVPN (2LAN за клиентом)

-

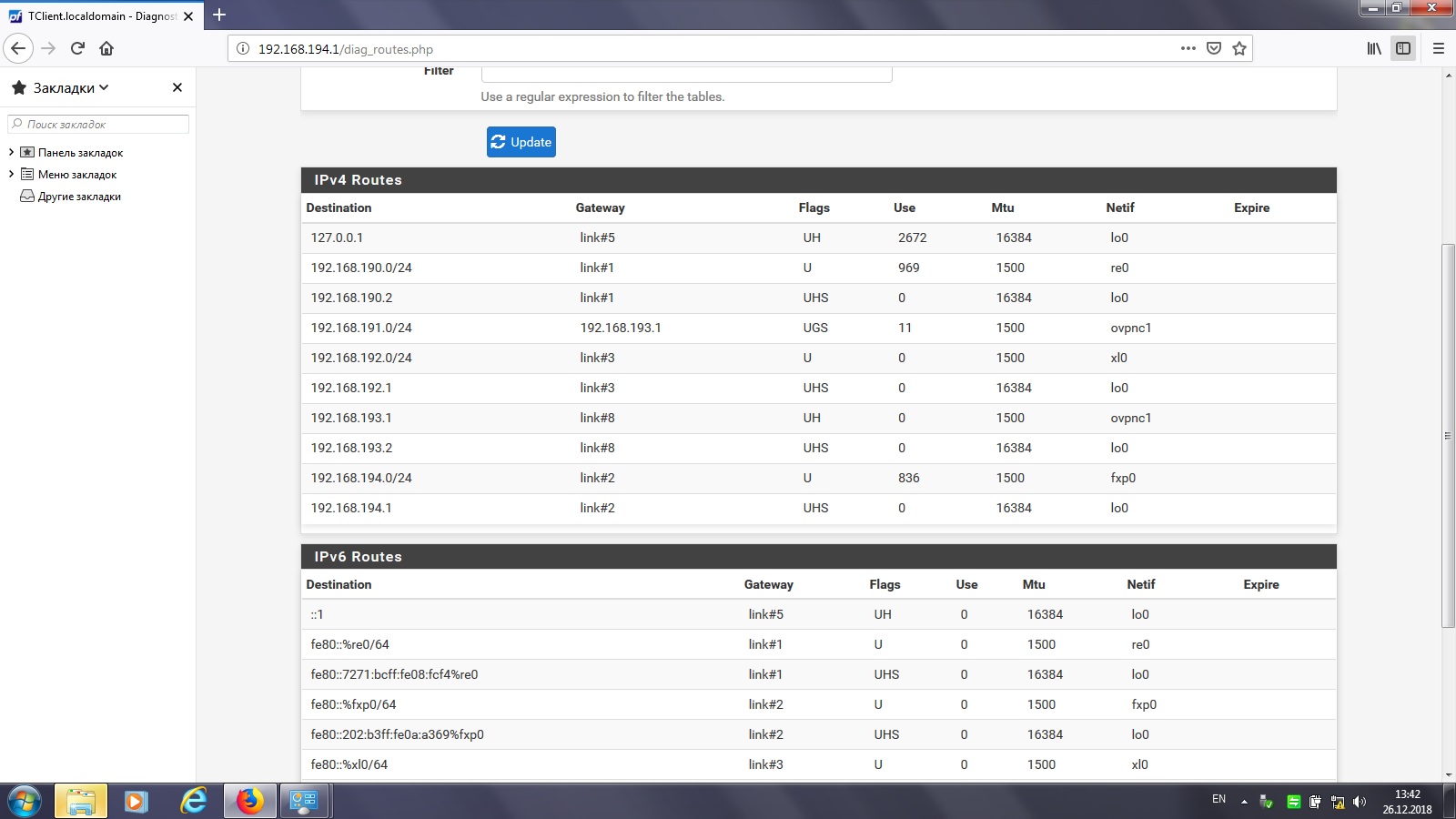

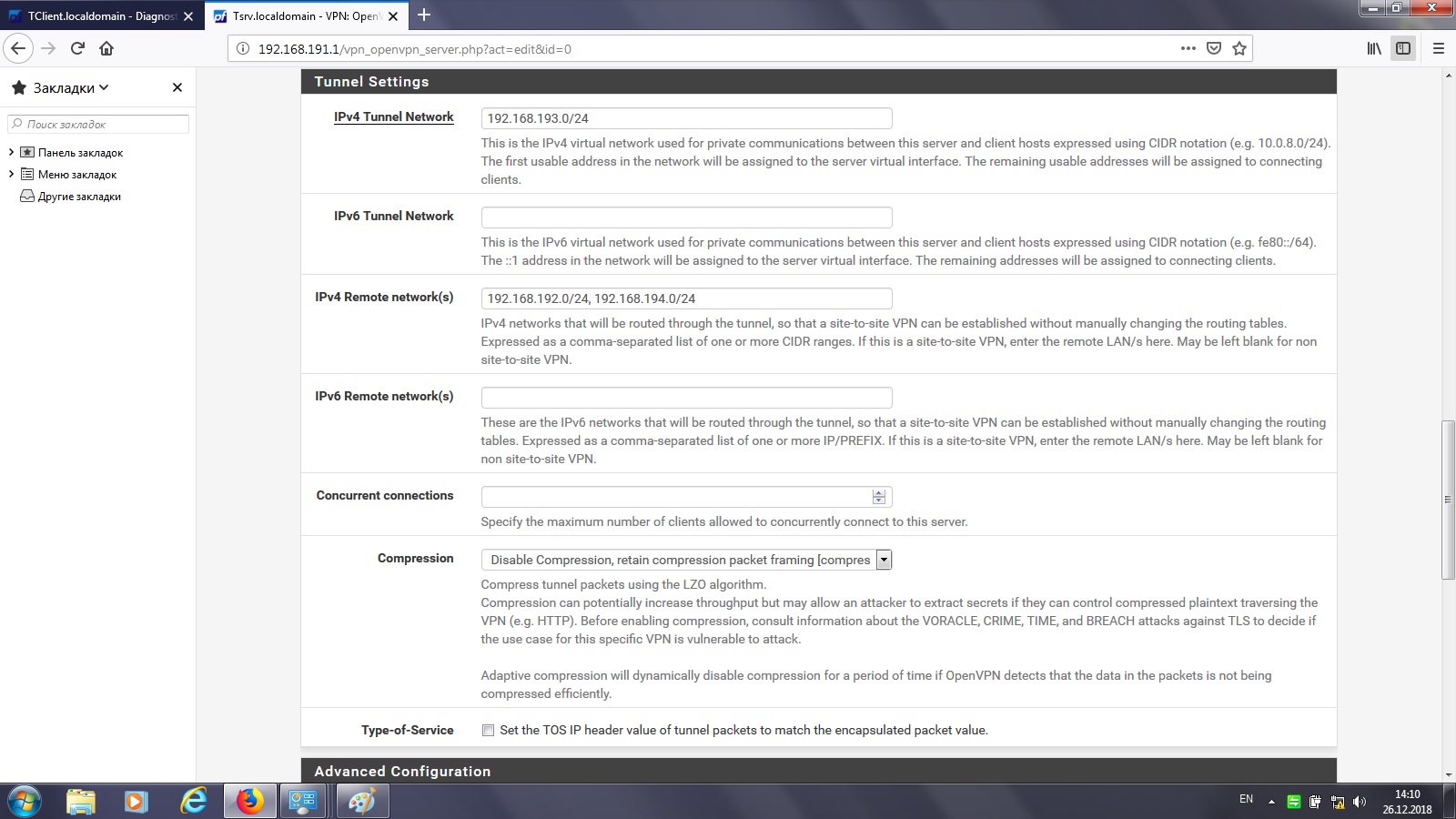

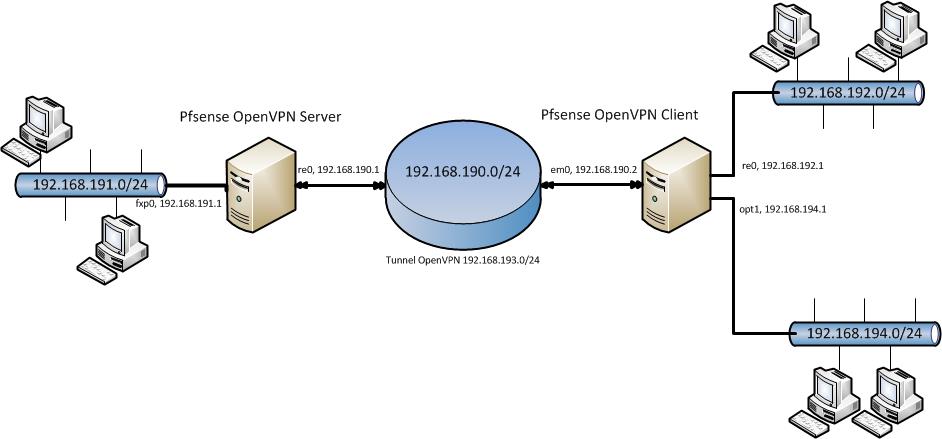

193.0/24 - сетка туннеля OpenVPN. Про нее написал для понимания таблицы маршрутизации. Дело в том что я не могу изменять настройки OpenVPN сервера, только клиента - прав на сервер нету. И спец, кот настраивал эту схему говорит что все можно сделать на стороне клиента. Я два раза собирал макет - не могу настройками клиента добиться чтобы сетки 191.0 и 194.0 видели друг друга...

-

@rituk Я лично вижу 2 варианта

1 Или статические маршруты

2 Или прописать путь к каждой из сеток в настройках клиента OpenVpn

т е в настройках клиента 192.0/ 24 пишем remote networks 194.0/24 и ,если нужно ,191.0/24

а в настройках клиента 194.0/24 пишем remote networks 192.0/24 и ,если нужно, 191.0/24

посмотрите ссылку

Вам нужно посмотреть настройки Site Ahttps://www.netgate.com/docs/pfsense/vpn/openvpn/routing-internet-traffic-through-a-site-to-site-openvpn-connection-in-pfsense-2-1.html

-

@Konstanti, ТС нужно получить доступ из сети 191 за сервером к сети 194 за клиентом, что у него и получается.

Хочет же ТС:@rituk said in pfsense+openVPN (2LAN за клиентом):

не трогая настроек OpenVPN сервера, а только настраивая pfsense на клиенте разрешить сеткам 191.0/24 и 194.0/24 видеть друг друга

Не знаю, почему для ТС нежелательны настройки на сервере, но без

указания серверу сети 194 как Remote Network сервер просто "не узнает" о сети 194 и, соответственно, маршрута 191->194 не будет. -

@pigbrother

Сорри , Вы правы . Не туда глянулНе нежелательны , а невозможны

Он не имеет доступа к серверу .

Тут решение я бы рассмотрел такое

1 делаем статический маршрут на 194.0 для 191.0 средствами роутинг на PF через opvpn интерфейс

2 nat -им все пакеты от 194.0 через openvpn интерф 193.X для 191.0

сервер про 193.0 знает - тогда будет связь 191-193-194 -

@konstanti said in pfsense+openVPN (2LAN за клиентом):

Тут решение я бы рассмотрел такое

ТС по идее требуется полноценный Site-to-Site:

@rituk said in pfsense+openVPN (2LAN за клиентом):

е разрешить сеткам 191.0/24 и 194.0/24 видеть друг друга??

Получим ли мы Site-to-Site, если сеть 194 будет спрятана за NAT 192?

@konstanti said in pfsense+openVPN (2LAN за клиентом):

193.X для 191.0

сервер про 193.0 знает - тогда будет связь 191-193-194Вероятно, вы опечатались, вместо 193 следует читать 192?

-

@pigbrother Нет, опечатки нет )))

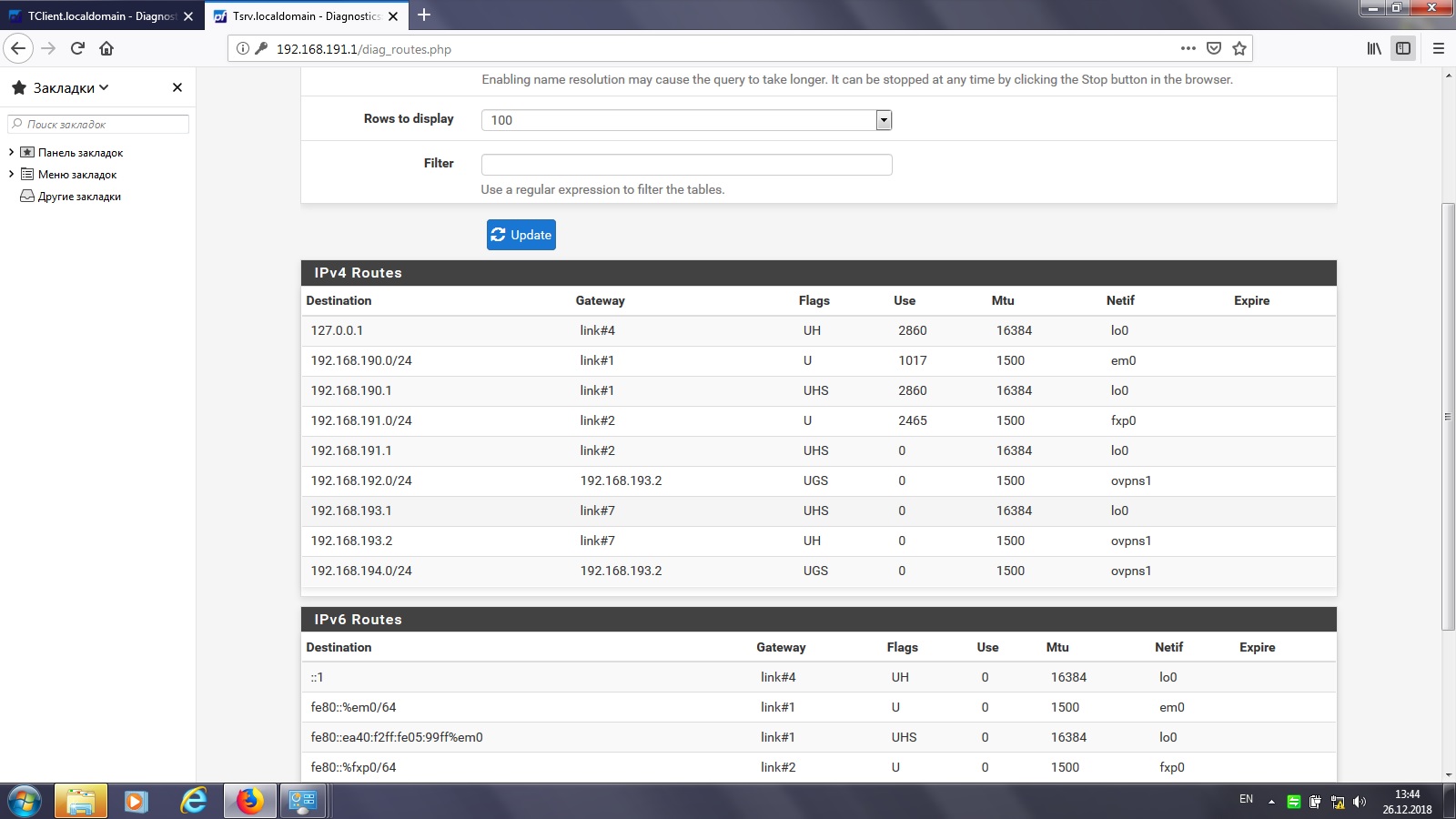

На картинке 2 туннеля - 190 и 193 (тут не важно как на самом деле , берем для примера 193 )

ТС нужно связать 191 и 194 , не имея доступа к серверу

По картинкам видно , что клиент знает про сеть 191 через 193.1

а сервер про 194 не знает, но при этом знает про 193.2 (на картинки не смотрим, считаем , что сервер знает только про 192.0 )

Решение - натим все пакеты от 194.0 через openvpn интерфейс 193.2 для 191.0 -

@konstanti said in pfsense+openVPN (2LAN за клиентом):

Решение - натим все пакеты от 194.0 через openvpn интерфейс 193.2 для 191.0

Вы правы, наличие сети туннеля 193 просмотрел.

Однако будет ли в случае c NAT работать направление 191.0->194.0? -

@pigbrother Да

для 191 весь трафик 194 сети будет приходить от 193.2соответственно , весь обратный трафик придет на 193.2 ( на нужный порт ) , а потом уже обратно в 194.0

Классический NAT

Если NAT не использовать , то для 191 трафик будет приходить от 194.0

И обратного движения не будет , потому как 191 про 194 ничего не знает по условиям задачи -

@konstanti said in pfsense+openVPN (2LAN за клиентом):

Классический NAT

Несомненно.

Как говорят у них - sorry my ignorance, все же не пойму, как тогда будет работать обращение с хоста сети 191.0 к хосту сети 194.0?

-

@pigbrother Я так полагаю , что на сервере ( на стенде) шлюз по умолчанию 193.2 . Если нет , то засада

-

Подождем, отпишется ли ТС.

-

@pigbrother Есть некое противоречние

Возникла задача дать доступ к друг другу сетке 191.0/24 за сервером и второй сетке клиента 194.0/24.

И нет доступа к серверу

И спец, кот настраивал эту схему говорит что все можно сделать на стороне клиента.

Отсюда можно сделать вывод , что доступ должен быть от 194 к 191 -

@konstanti said in pfsense+openVPN (2LAN за клиентом):

Отсюда можно сделать вывод , что доступ должен быть от 194 к 191

Да, мне сперва тоже так показалось.

Однако "друг к другу", упоминается дважды.@rituk said in pfsense+openVPN (2LAN за клиентом):

И спец, кот настраивал

Причины могут разными, но неужели этот спец не может внести нужную запись в настройки сервера?

-

@pigbrother Кстати , родилась идея объединить 2 сети в одну бриджем ,с адресом сети 192.0/24. Такой вариант тоже возможен. Или поделить сеть 192.0 на 2 подсети.

-

@Konstanti, согласен. Но опять же, все зависит от условий, в которых ТС решает свою задачу.

-

@konstanti said in pfsense+openVPN (2LAN за клиентом):

На картинке 2 туннеля - 190 и 193 (тут не важно как на самом деле , берем для примера 193 )

через 193.1только про 192.0 )Тоннель всего один-193.0. Вас вводит в заблуждение сетка 190.0. Это сетка указана только для понимания записей скринов маршрутов. Она используется для соединения двух pfsense по wan-интерфейсу (имитация интернета). И клиент openVPN всего один, но на машине pfsense клиента openVPN две сетевые карты: с локальной сеткой 192.0 (кот прописана в remote network openVPN сервера) и сеткой 194.0- кот необходим доступ к сетке за сервером openVPN -191.0.

Благодарю за варианты решения на стороне клиента. Обязательно попытаюсь сделать это на макете- тем более что на макете можно крутить по-любому: рабочая система не пострадает)) сделать это могу только после НГ праздников. Всех с наступающим! -

@rituk и сеткой 194.0**- кот необходим доступ к сетке за сервером openVPN -191.0.*** - если задача состоит именно в этом , то все просто . Как это сделать , я написал выше (при помощи NAT)

-

@konstanti said in pfsense+openVPN (2LAN за клиентом):

Отсюда можно сделать вывод , что доступ должен быть от 194 к 191

@rituk said in pfsense+openVPN (2LAN за клиентом):

сеткой 194.0- кот необходим доступ к сетке за сервером openVPN -191.0.

@Konstanti, так и оказалось, что site-to-site не нужен.

@rituk, будьте точнее при постановке задачи.

@rituk said in pfsense+openVPN (2LAN за клиентом):

Возникла задача дать доступ к друг другу сетке 191.0/24 за сервером и второй сетке клиента 194.0/24.

-

На клиенте OpenVPN на вкладке FireWall-NAT (outbound) переводим в режим Hybrid Outbound NAT rule generation.

(Automatic Outbound NAT + rules below). И руками добавляем правило на интерфейсе openVPN. Где source - сетка 194.0, а destionation - сетка 191.0

@konstanti - благодарю за подсказанное решение.