Installation PFSense auf alten PC per USB-Stick

-

Wie konfiguriere ich das um ? Über die Konsole der pfSense ?

Da habe ich bisher nichts geändert/eingestellt

Gruß

-

Ja, genau, Assign Interfaces. Normalerweise fragt pfSense nach einer Neuinstallation den Punkt ab.

-

Habe jetzt ja paar mal pfSense installiert.

Hat soweit ich weiß nicht nach sowas gefragt.Die Schritte weiter oben wie beschrieben abgearbeitet, dann kommt ein reboot und dann ist pfSense wie angezeigt installiert.

Mache ich bei der Installation schon einen Fehler??

Gruß

-

@mike69 said in Installation PFSense auf alten PC per USB-Stick:

Ja, genau, Assign Interfaces. Normalerweise fragt pfSense nach einer Neuinstallation den Punkt ab.

WAN passt ja, igb0 auf LAN, auf 192.168.1.0/24 einstellen und dhcp aktivieren. Nicht erforderlich, kann aber helfen.Über Assign interfaces kann ich dann also ja dem igb0 die IP 192.168.1.0/24 zuweisen ? Also genauso schreiben ? Mit dem „/24“ hinten dran ?

Aber wie aktiviere in der pfSense-Konsole das dhcp ?Gruß

-

Moin,

Über Assign interfaces kann ich dann also ja dem igb0 die IP 192.168.1.0/24 zuweisen

Neeeee, 192.168.1.0/24 ist ein Netz, keine IP.

Es geht hier nur 192.268.1. 1-254 !HornetX11, mobil

-

Ok,

wie gesagt: NoobAlso welche IP genau muss dem Port zugewiesen werden ?

Gruß

-

Soweit bin ich ja genau. Es steckt jetzt 1x LAN-Kabel im pfSense-PC und zwar im internen Port des Dell und kommt vom switch:

Was muss ich da jetzt genau machen ? An Verkabelung ist erstmal 1x LAN-Kabel doch korrekt, oder ?!

-

Okay, versuchen wir es nochmals:

Mit der aktuellen Verkabelung und Einstellungen wirst du nicht auf das Web-Interface kommen. Du hast nur das WAN-Interface mit deinem Switch verbunden, aber der Zugriff auf den Web-Konfigurator ist nur über das LAN-Interface möglich.

Wieviele LAN-Kabeln du anschließt ist ziemlich egal, doch musst du eben eines an das LAN-Interface anschließen, damit du auf die WebGUI kommst und die pfSense konfigurieren kannst.

Und nochmals die Empfehlung für Neulinge: Am einfachsten ist es, wenn du das Kabel direkt von deinem PC an das LAN-Interface anschließt.Die pfSense weist nach der Installation 2 Interfaces automatisch zu: WAN und LAN.

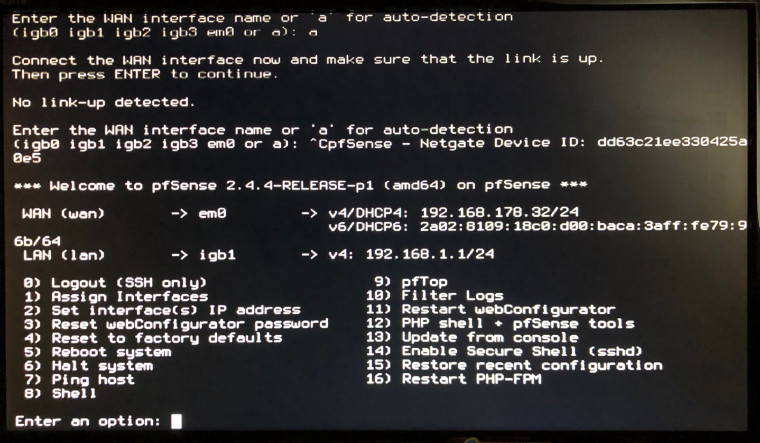

Welches Interface sie welchem Port Interface zugewiesen hat, ist am Bildschirm ersichtlich.

Bei dir ist em0 (die Onboard NIC) WAN und igb1 LAN.

Diese Zuweisung kannst du aber auch nach Belieben ändern: Menüpunkt 1 - Assign Interfaces. Hier wird auch gleich angezeigt, ob ein Interface up oder down ist.Auch die LAN-IP Konfiguration lässt in der Konsole ändern, wenn du eine andere bevorzugst: Menüpunkt 2

-

So jetzt habe ich Idiot es !!!

Ich hatte immer nur einen LAN-Port versucht !!Aber hätte ich Idiot mal alle 4 getesteten wäre mir aufgefallen das „igb1“ der 2. von rechts ist.

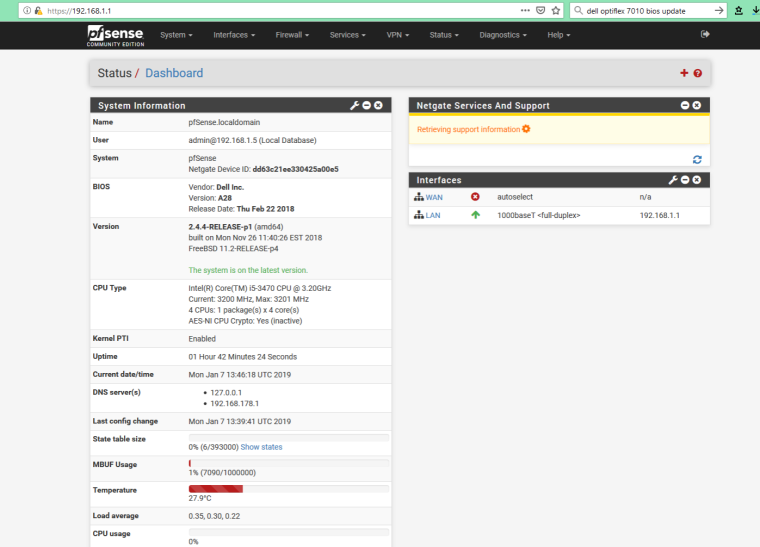

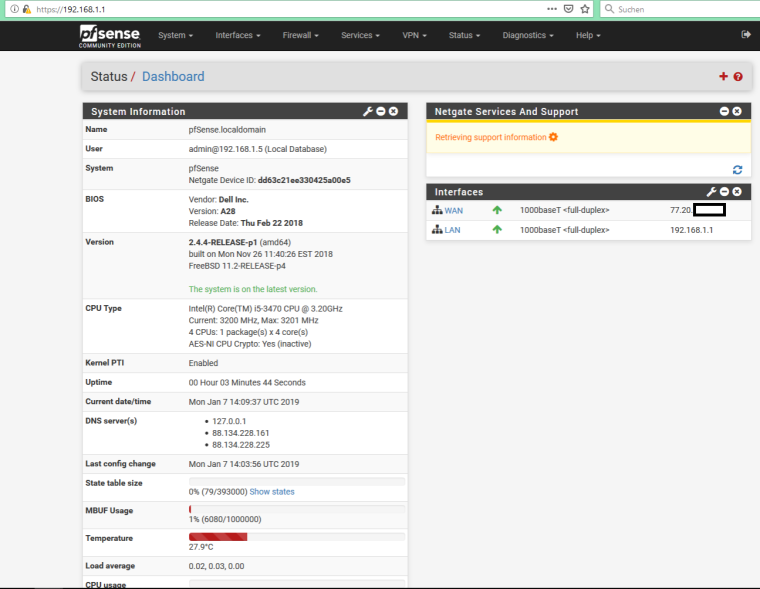

Habe jetzt mit umgestellter IP am Win-PC (192.168.1.5) jetzt Zugriff auf die Benutzeroberfläche von pfSense !!

Funktioniert direkt vom PC wie auch über die Switch !!Jetzt kann es weitergehen.

Sag ich NOOB

sorry

-

Laut Google sollte dann der WAN-Port mit dem Bridged-Port der Fritzbox verbunden werden und WAN sollte ja auf DHCP.

Sieht dann so aus:

-

Wenn Du mit Bridge Port die gelben Anschlüsse der Fritzbox meinst, ja.

Bist Du mit der pfSense dann warm geworden, musst Du die Fritzbox so einstellen, das die pfSense freien Zugang zum Net hat.

Such mal nach Fritzbox und Exposed Host, dann erst kann die pfSense ihren Job machen, zu Zeit kümmert sich die Fritze um Portweiterleitungen und Co.Was hast Du später eigendlich vor?

-

Hi,

die pfSense soll als VPN-Router fungieren.

Läuft jetzt auch schon alles !!

Von meinem Vertrag mit 400/50 tausend kommen über NordVPN jetzt noch 230/48 tausend an !!Der Knackpunkt war der LAN-Port

Danke für eure Geduld !!!!

Wenn ich weiterführende Fragen habe bin ich wieder hier !!

Gruß

-

@dogfight76 said in Installation PFSense auf alten PC per USB-Stick:

Danke für eure Geduld !!!!

Wenn ich weiterführende Fragen habe bin ich wieder hier !!

Gruß

Dafür ist ein Forum da. :)

-

Da es soweit ja läuft hätte ich noch eine Frage :

Wie weiße ich jetzt bestimmte Geräte dem VPN IP-Bereich zu ?

Als Beispiel hat mein VU+ Receiver jetzt die IP:

192.168.178.15Wie weiße ich dem Gerät eine IP zu im Bereich der VPN IP-Range liegt ?

Gruß

-

Moin.

Kannst nicht schlafen?

Du musst raus aus dem Bereich der Fritze (192.168.178.x in den Bereich der Sense (192.168.1.x). Eventuell den Gateway des VPN explizit vorgeben, bin mir allerdings nicht sicher.

-

Den VPN-Router im selben Netz als das Standardgateway (FB) zu betreiben, wird nicht funktionieren. Du musst die Geräte, die über die VPN nach draußen gehen sollen, hinter die pfSense in deren LAN-Netz bringen.

Das könnte so aussehen:

Provider | FB / \ 192.168.178.0/24 pfSense weitere Geräte | 192.168.82.0/24 Reciever -

Hallo,

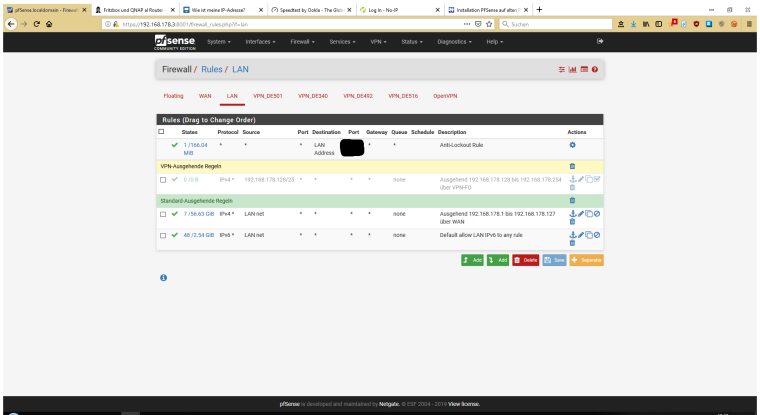

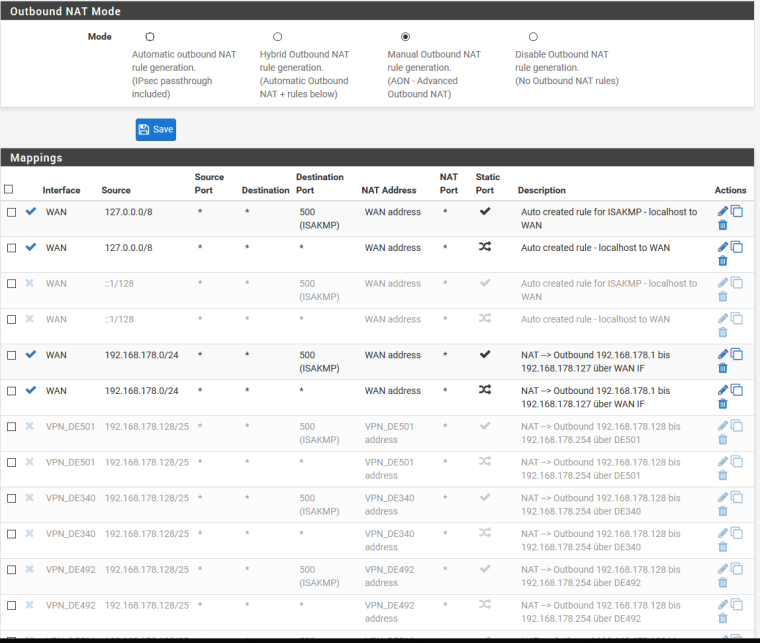

so soll es ja auch werden. Also der Bereich "Ausgehend 192.168.178.128 bis 192.168.178.254 über VPN-FO"

und der Bereich 192.168.178.1 - 192.168.178.127 ohne VPNWenn ich dann jetzt bei aktiviertem VPN die IP von diesem PC umstelle auf 192.168.178.130 komme ich über VPN ins Internet, auch mit wirklich guten Down- bzw. Up-Load Werten (alle 4x angelegten VPN-Verbindungen um 300/48tausend) aber komme nicht mehr ins Internet sobald ich die IP änder auf eine IP im Bereich des "NON-VPN". (zum Beispiel 192.168.178.5)

Frage ist warum ?

Momentan habe ich ich die IP dieses PC´s wieder zurück auf 192.168.178.5 und VPN deaktiviert, damit läuft Internet.VPN-Verbindungen sind imo alle inaktiv

Ist da irgendwo ein fehlerhafter Eintrag ?

-

Hi,

was hast du nun umgesetzt?

Hast du nun am WAN der pfSense die öffentliche IP (FB gebridget)?

Das WAN Netz zwischen FB und pfSense geändert? Das LAN hinter der pfSense hat ja nun offenbar 192.168.178.0/24, was zuvor auf der FB war.

Oder hast du WAN-LAN der pfSense gebridget?Könnte alles funktionieren. Daher nehme ich mal einen dieser Fälle fürs Weitere an.

Dein Problem wäre dann: Der OpenVPN Server setzt sich selbst als Default-Gateway und es wird jeglicher ausgehender Traffic über ihn geroutet.

Lösung:

Im OpenVPN Client den Haken bei "Don't pull routes" setzen.Anschließend musst die Firewall-Regel für den VPN-Traffic editieren, die Advanced Options öffnen und bei Gateway das VPN-GW auswählen bzw. die VPN-GW Group, falls du eine solche hast (nachdem im Outbound NAT mehrere VPNs aufscheinen, ist das zu vermuten), damit der gewünschte Traffic über die VPN geroutet wird.

-

Hi,

ok, der erste Teil ist gemacht. "Don't pull routes" ist bei allen VPN-Clienten gesetzt.

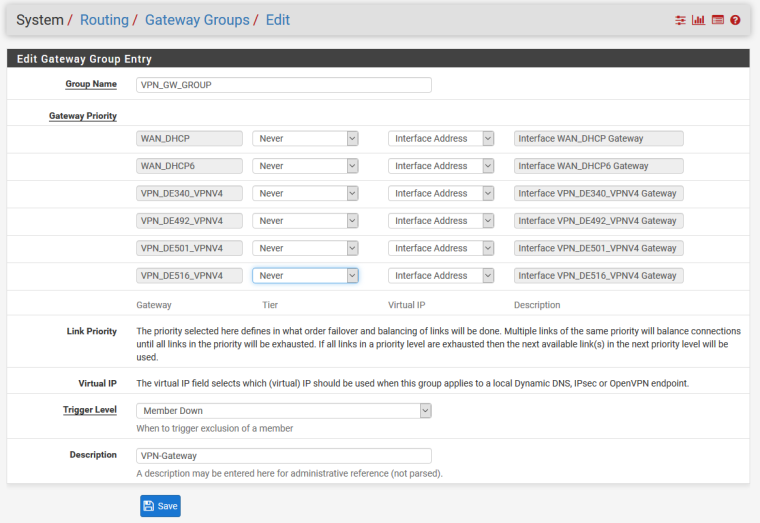

Im 2.Teil geht es ja dann um die Absicherung falls mal ein VPN ausfällt. da dann die VPN der Geschwindigkeit nach geordnet und den Tier1-4 zugeordnet.

Aber welches Tier muss WAN bekommen ? Tier1 und VPN dann Tier2-5 ? Oder andersrum ?

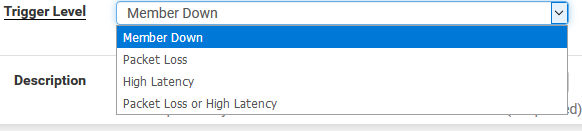

Und wann soll das Failback greifen (Triggern) im letzten Punkt ?

-

Die WAN Gateways sollen "Never" behalten. D.h., sie werden niemals innerhalb der Gruppe aktiviert.

Den VPN GW gib die Prios 1 - 4 nach deinem Bedürfnis.

Wenn du WAN doch miteinbeziehen möchtest, kannst du im ja die höchste Nummer geben. Allerdings weicht je noch Einstellung pfSense automatisch auf WAN aus, wenn das gesetzte GW nicht erreichbar ist, aber alle vier...Zum Trigger-Level kann ich nichts sagen, hab keine Erfahrung mit VPN-GW Groups. Wenn du es Leistung anlegst, kannst es ja mit dem letzten Punkt versuchen.