Разрешить трафик между OpenVpn, IpSec и локальной сетью

-

Не доходит.... Обьясните))) В связи со скоропостижной кончиной Ubuntu+OVPN+StrongSwan, экстренно был собран комп С PfSense. Все настройки сертификатов, ключей и т.п. нашел. В итоге - есть PfSense с интернетом. Подняты и работают OpenVPN (для мобильных клиентов) и IpSec (удаленные видеорегистраторы) каналы. Все подключается и клиенты OpenVPN и клиенты IpSec, но не видят ни локальной сети, ни друг друга... Что и где надо настроить? Заранее спасибо

Локальная сеть: 192.168.6.0

OpenVPN сети: 192.168.3.0, 192.168.0.0

IpSec сети: 10.0.1.0-10.0.44.0 -

@dimm56

Здр

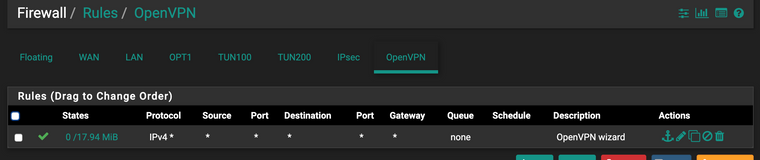

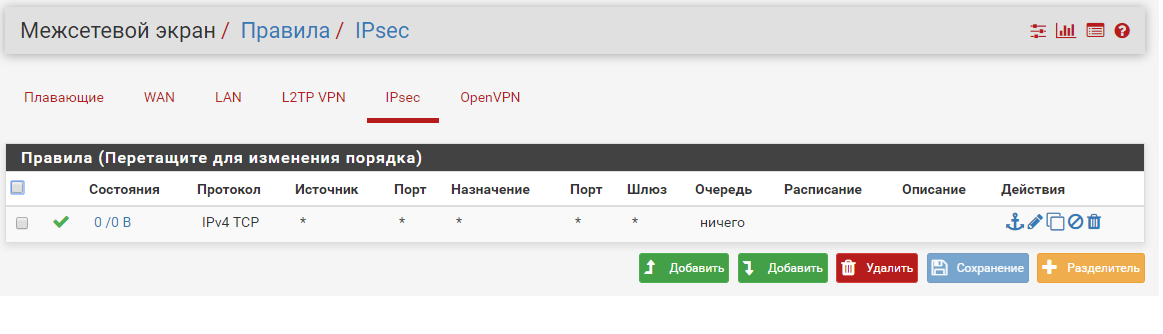

Проверьте для начала правила на IPSEC и Openvpn интерфейсах . По умолчанию все запрещено для входящего трафика . Надо создать разрешающие правила .

Например , вот такое

И еще , поподробнее напишите , к чему и как должен быть получен доступ ?

https://docs.netgate.com/pfsense/en/latest/vpn/openvpn/openvpn-remote-access-server.html

https://docs.netgate.com/pfsense/en/latest/vpn/ipsec/configuring-a-site-to-site-ipsec-vpn.html

https://docs.netgate.com/pfsense/en/latest/vpn/ipsec/ikev2-with-eap-tls.html

-

Подробности:

За PfSense есть сеть офиса 192.168.6.0. (компы, принтеры, видеорегистраторы).

Через pfSense Mobile IpSec подключены модемы Zyxel на удаленных точках, на них висят видеорегистраторы (сети 10.0.1.0-10.0.44.0).

В pfSense по OpenVPN подключаются со смартфонов клиенты (сеть 10.0.201.0).

Задача: Предоставить клиентам OpenVPN (10.0.201.0) доступ к видеорегистраторам сети 192.168.6.0 и сетей 10.0.1.0-10.0.44.0.В OpenVPN порт не стандартный! 9835, это все досталось по наследству от предыдущей настройки и что бы не менять настройки у всех клиентов, выставил этот порт у себя на сервере. все работает. Все подключаются. Может тут где проблемка?

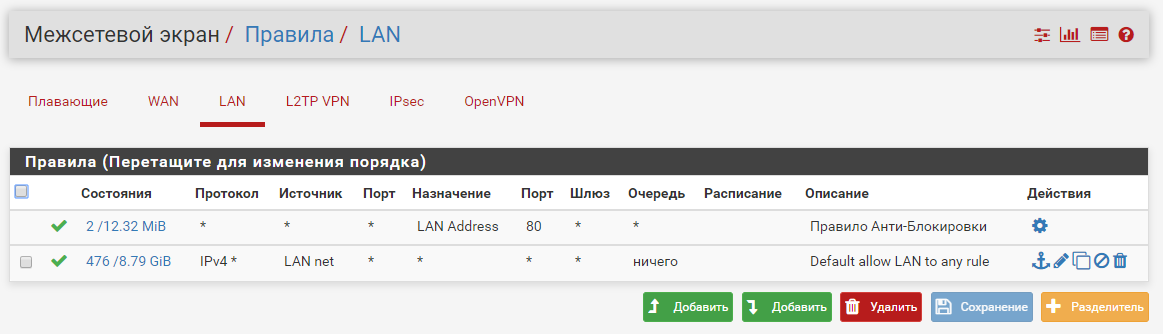

В интерфейсах WAN и LAN "Блокировать частные сети и адреса лупбека" галочка не стоит. Тут должно быть все ОК.

-

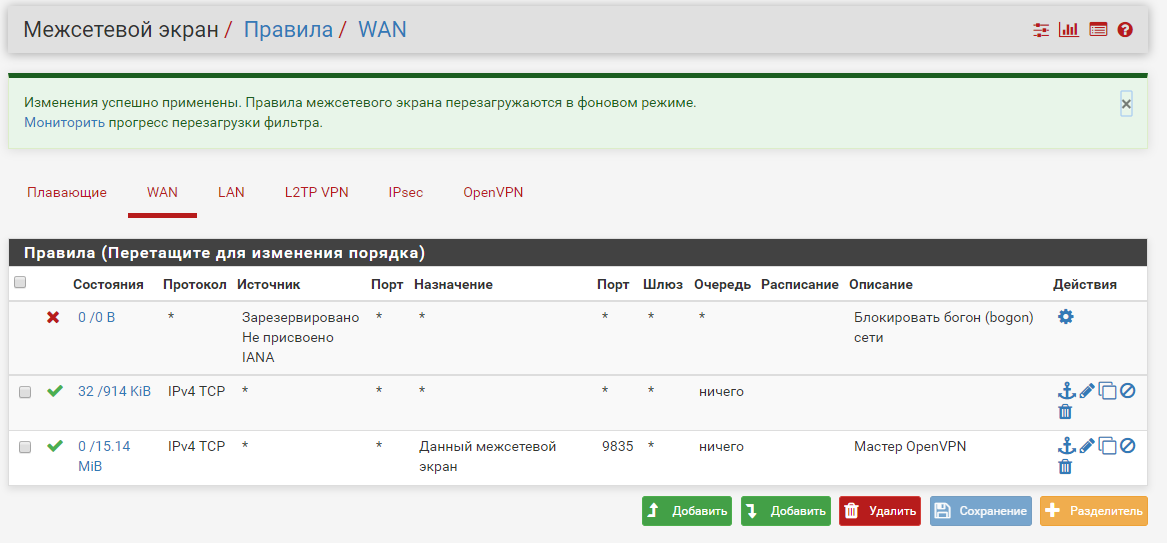

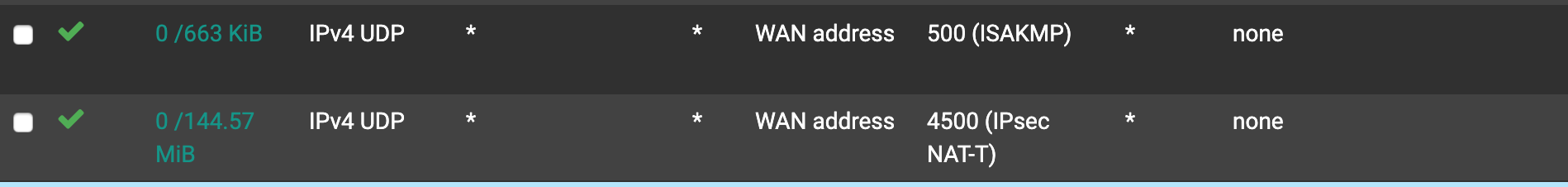

- Не вижу на wan интерфейсе правил , разрешающих подключение удаленных клиентов через ipsec (или у Вас Pfsense является инициатором ? )

UDP 500,4500 и протокола ESP

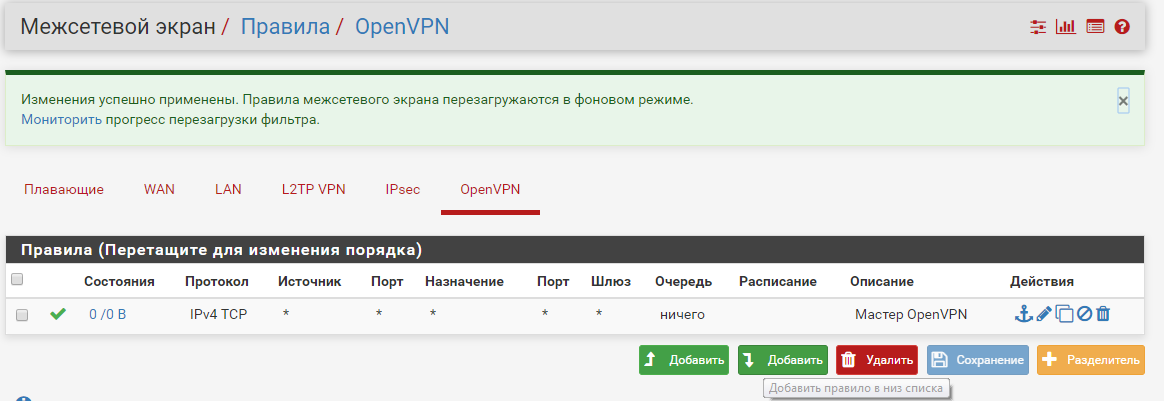

- Как вы проверяете соединение удаленных клиентов ? У Вас разрешен только TCP на IPSEC и OPenVpn интерфейсах . Все остальные протоколы заблокированы . Они не нужны ? При этом все счетчики обнулены , это означает , что не было входящего трафика

- Зачем на WAN интерфейсе открыты все TCP порты ?

- Покажите или проверьте настройки IPSEC и Openvpn сервера ( посмотрите ссылки , что я указал , как настраивать удаленный доступ в PF для ipsec и openvpn)

- Не вижу на wan интерфейсе правил , разрешающих подключение удаленных клиентов через ipsec (или у Вас Pfsense является инициатором ? )

-

Тогда лучше по порядку. Начнем с OVPN)))

- OpenVPN.

Тип "Точка-Точка"

tun-Leyer 3 Tunnel Mode.

Интерфейс: WAN

Порт: 9835

Сеть тоннеля IPv4: 10.0.201.0/24

Локальная сеть Ipv4: 192.168.6.0/24

Клиенты подключаются. Адреса получают из диапазона 10.0.201.0/24.

Из сети 192.168.6.0 в сеть 10.0.201.0 подключенные клиенты пингуются.

Установил на планшет RDP. Свободно подключаюсь к серверу 192.168.6.70.

В браузере могу попасть в pfSense по локальному адресу 192.168.6.49

Это нормально? Так и должно работать?

- OpenVPN.

-

@dimm56

Ваши слова

Все подключается и клиенты OpenVPN и клиенты IpSec, но не видят ни локальной сети, ни друг друга...Те клиенты OpenVpn локальную сеть видят ?????

-

Получается что да. Даже заглянул в лог подключения клиента OVPN, там в OPTIONS route 192.168.6.0 сразу подкидывается. Т.е. тут все хорошо? правильно?

-

@dimm56

А в чем сомнения ? Вы же настроек не показываете , поэтому Вам должно быть виднее , все ли в порядке . Если клиенты видят сеть и могут обращаться к ее ресурсам, то да , по-видимому , все нормально .

Давайте дальше -

хорошо.

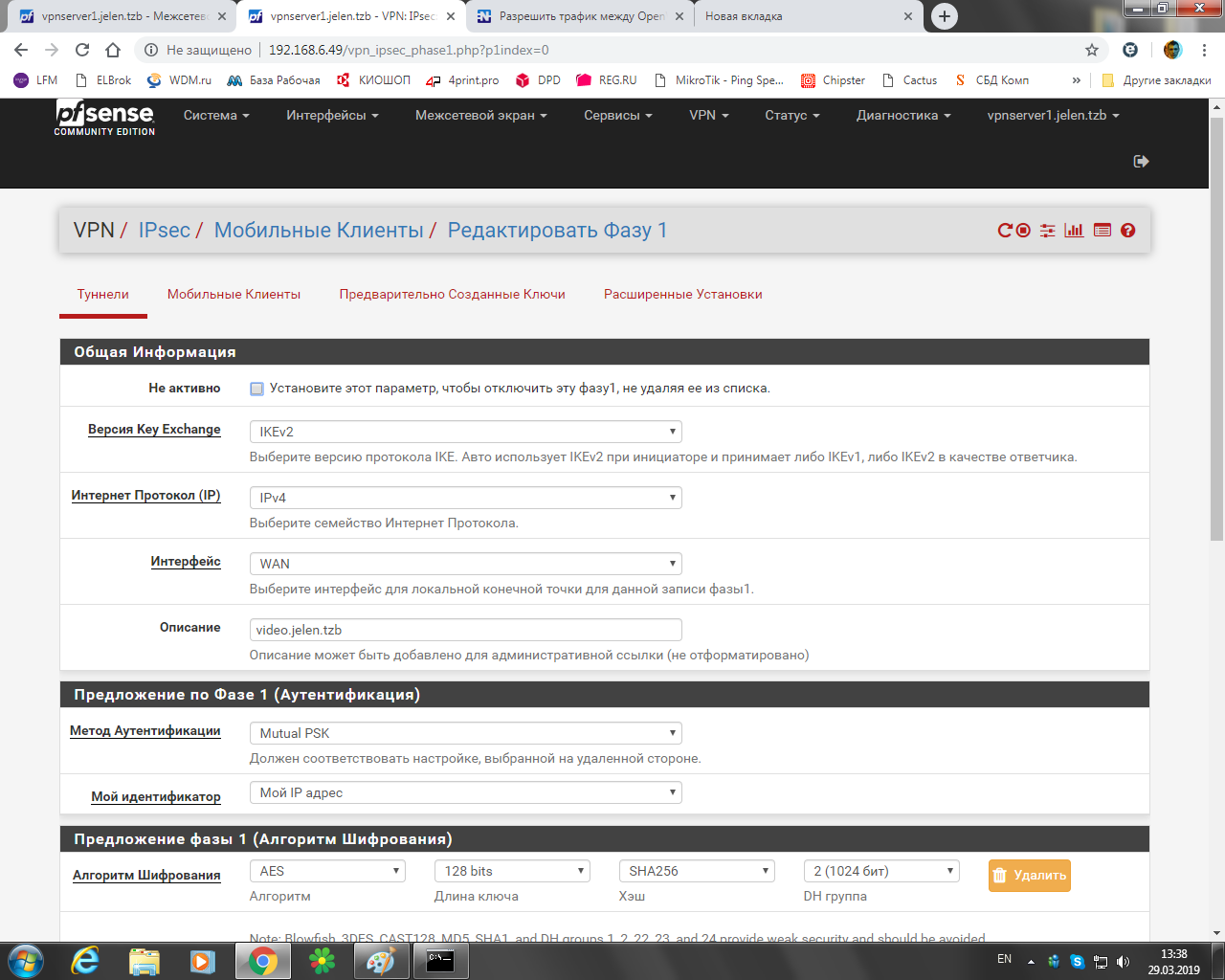

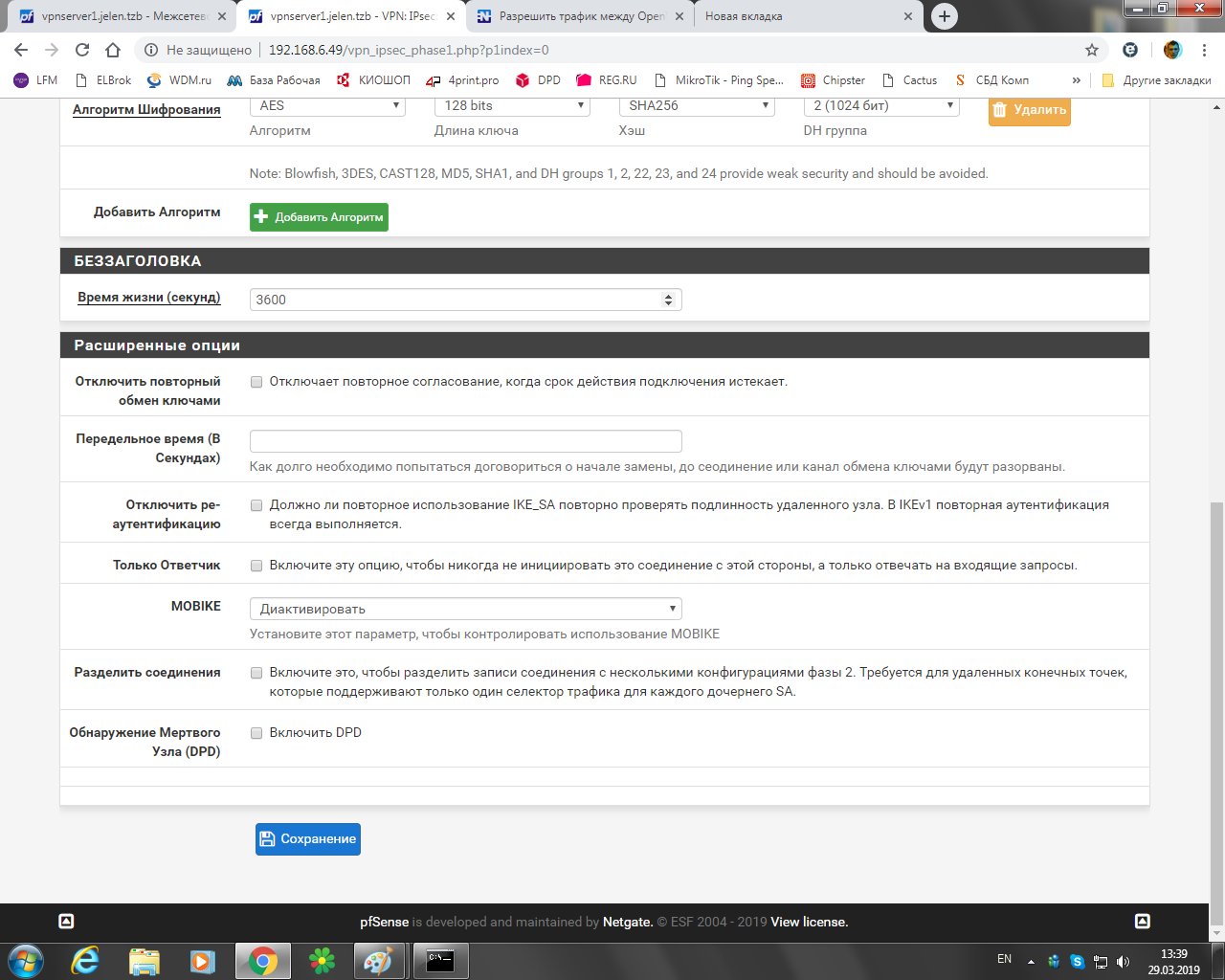

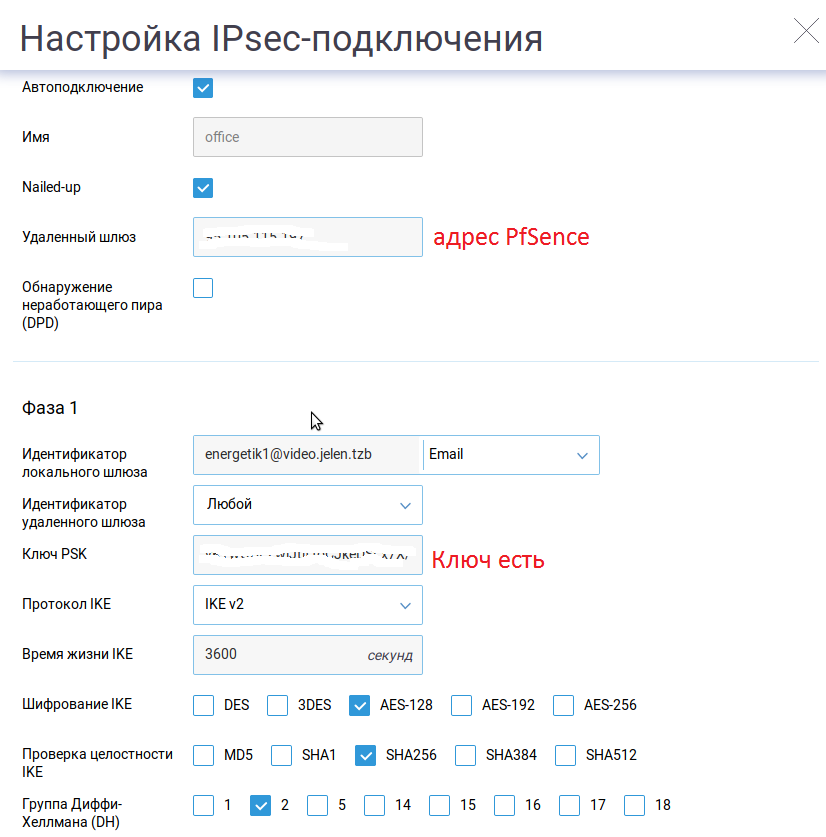

IP sec

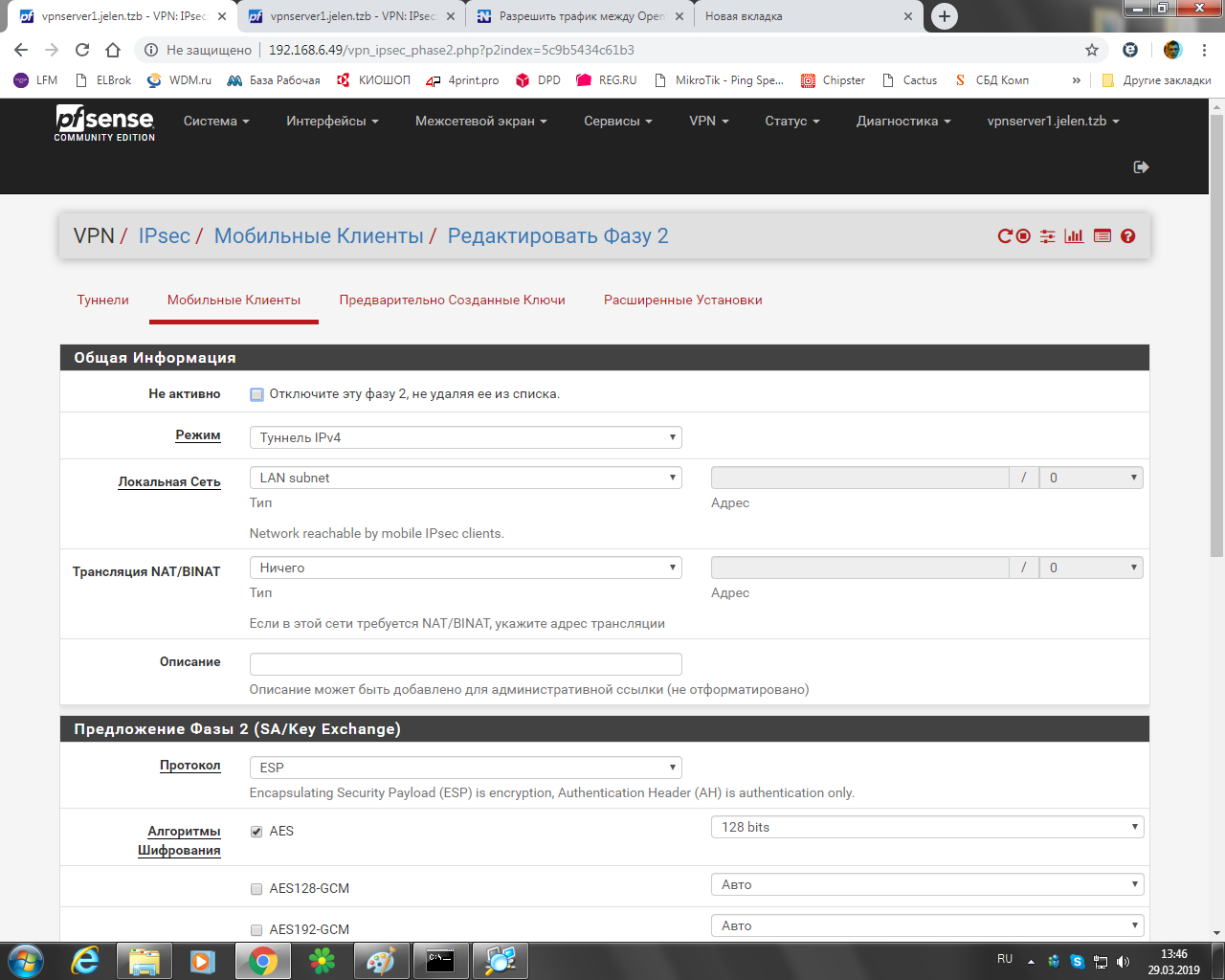

![3.png]

![3.png]

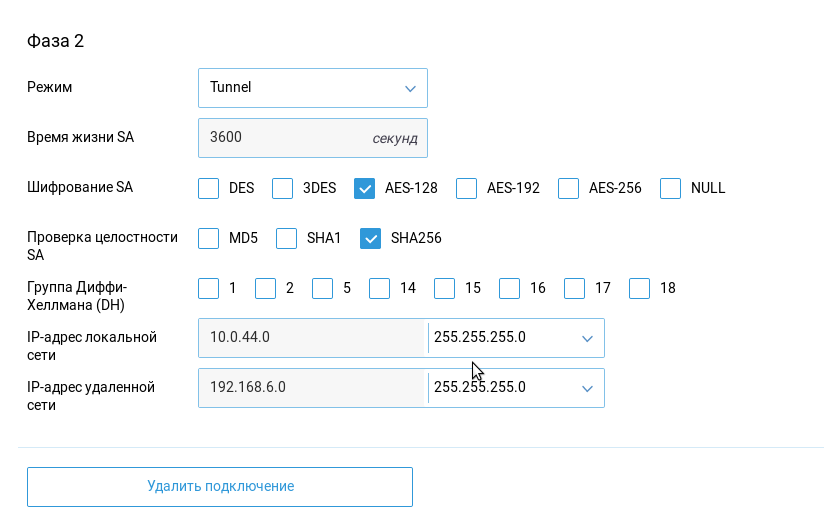

(/assets/uploads/files/1553848932970-4.png)Пример настройки модема на удаленной точке

-

@dimm56

К сожалению , не все показали в настройке фазы 2 со стороны Pfsense , но допускаю , что там все верно . В чем тут проблема ?

Связь 10.0.44.0/192.168.6.0 есть ??? хосты пингуются ??? Изображение с регистраторов есть ? -

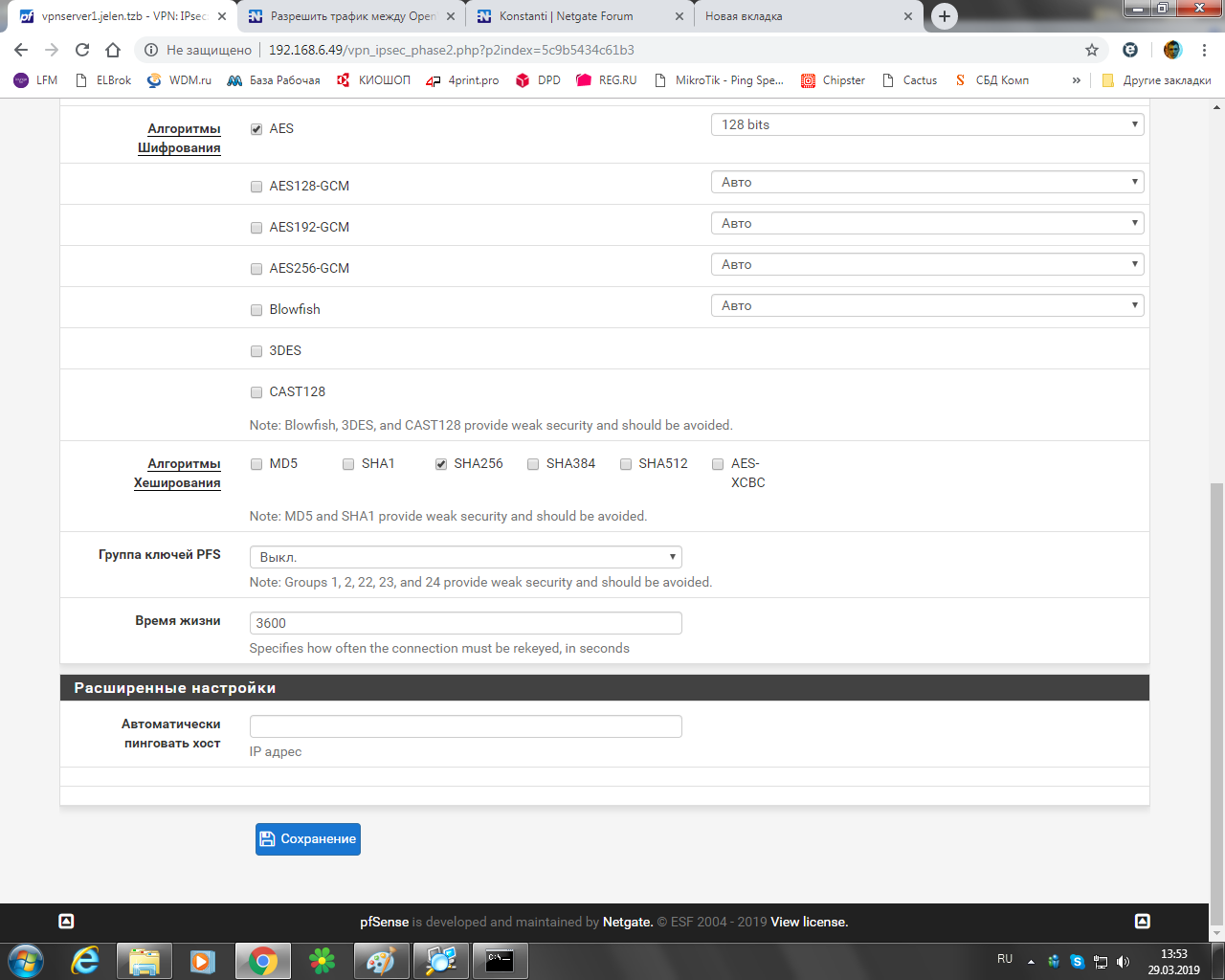

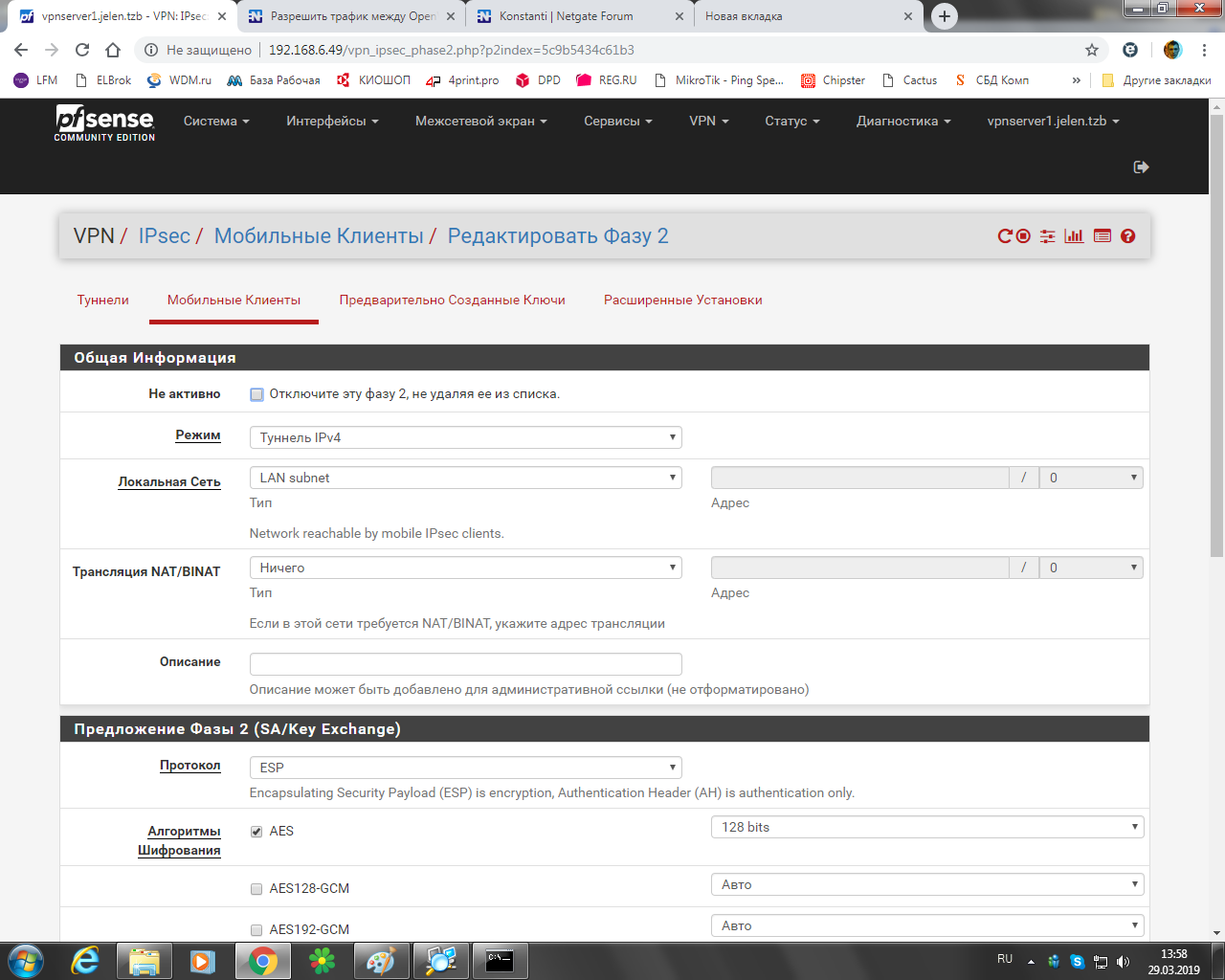

Хвост от фазы 2

Связь 10.0.44.0/192.168.6.0 - нет... ни пингов ни доступа из браузера

-

@dimm56 Опять не та картинка

Нужна первая часть экрана , где сети настраиваются

Туннель устанавливается ???? Или как ?

Что показывает /Status/IPSEC ? -

Фаза 2 сети

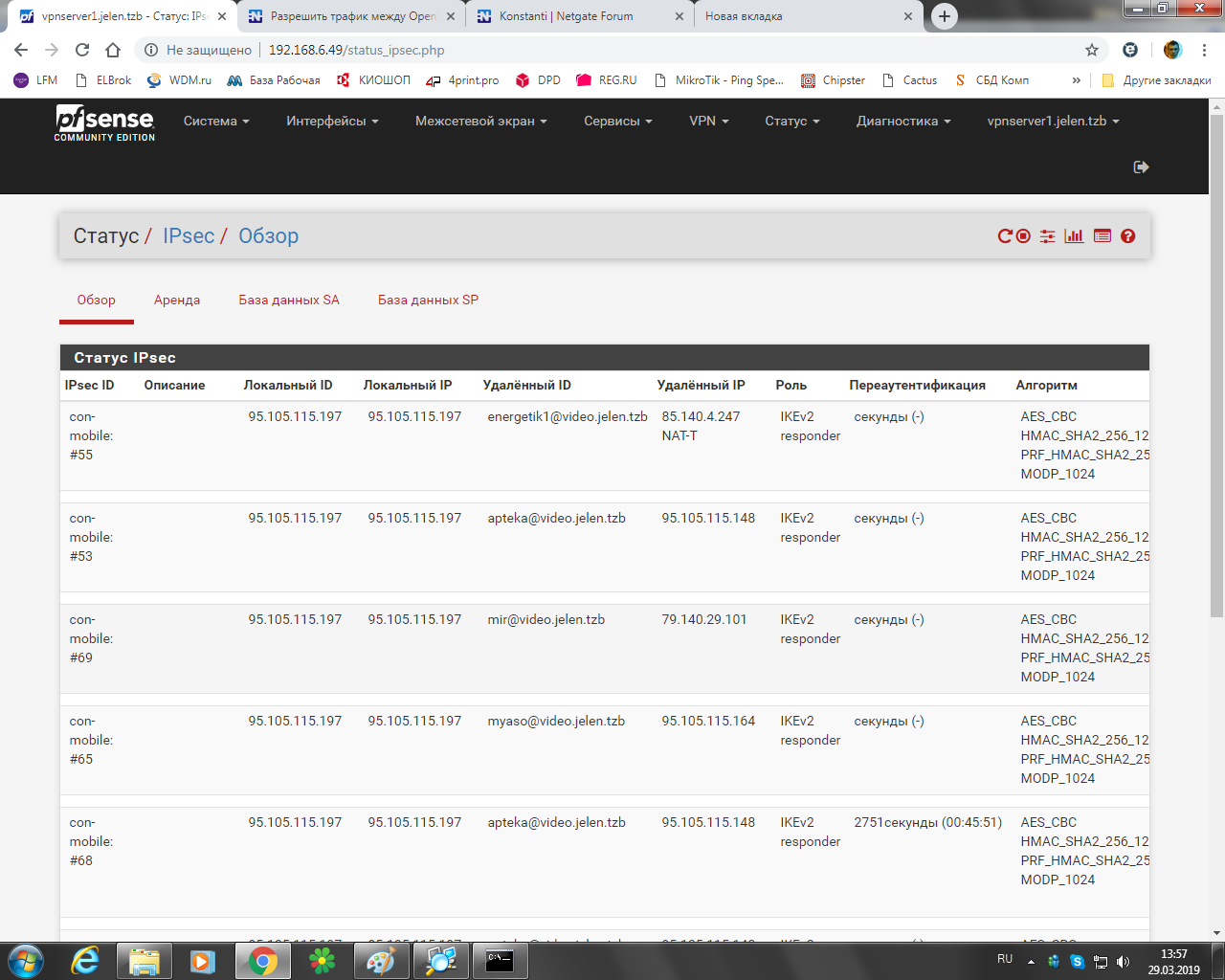

статус IpSec

-

@dimm56 Так стоп

Со стороны pf Вы настраиваете IPSEC как для удаленного доступа

а со стороны zyxel настройки вижу как site to site

В этом и проблема , фаза 1 установлена , а фаза 2 настроена некорректно -

Отлично. Как это поправить?

-

@dimm56

По ссылкам , что я указал вышеhttps://docs.netgate.com/pfsense/en/latest/vpn/ipsec/configuring-a-site-to-site-ipsec-vpn.html

-

Для тех кто на бронепоезде))) Т.е. для меня. Мне надо туннель настроить получается, а не мобильного клиента, что бы принимать соединения? просто на чтение и перевод с английского уйдет время, а я уже 4 день бьюсь без результата... Скоро подвесят меня на веревке прям в кабинете отдел СБ))) Если можно здесь и по русски кратко обьясни что сделать надо)))

-

@dimm56 да , верно

удаляете , нафиг , все настройки мобильного клиента IPSEC

и создаете туннель pf-zyxel как по инструкцииhttps://it-blackbox.blogspot.com/2016/12/pfsense-ipsec.html

-

@Konstanti блин, а где я возьму адрес удаленного шлюза, т.е. адрес этого модема??? там статики нет, а кое где вообще GSM связь.... и у меня их много по району.... Я пытался уже так сделать... Не вышло... Только мобильный клиент дает возможность сделать настройку без указания удаленного шлюза.... По факту получается что модемы ищут наш адрес в сети и пытаются к нам подключится, если алгоритмы совпадут, то подключаться, если нет, то нет))))

Или в удаленный шлюз можно написать 0.0.0.0 )))))

-

@dimm56 какая модель zyxel ?

или ссылку на инструкцию для него