OpenVPN microtic - pfsense. Не видна сеть.

-

Здравствуйте, уважаемые!

Помогите пожалуйста разобраться с настройкой openvpn. Изначально я всё сделал вот по этой инструкции https://blog.itspec.ua/2019/01/16/nastrojjka-site-to-site-pfsense-i-mikrotik-obedinjaem-ofisy-ili-udalennye-seti/

Pfsense (2.0.1) выступает в качестве сервера, microtic в качестве клиента. Само соединение openvpn работает, но пинги из сети pf в сторону mk не идут. В обратную сторону идут и с самого микротика и с компов за ним.

Сетка за pf 192.168.1.0/24

Сетка за mk 192.168.3.0/24Вот немного картинок:

https://cloud.mail.ru/public/CKWf/5eTBBUv2k

https://cloud.mail.ru/public/5SpF/FKdr934rx

https://cloud.mail.ru/public/7YtC/TPkcB98kP

https://cloud.mail.ru/public/ENkd/BK6Bp3chz

https://cloud.mail.ru/public/Hxwk/NQSVFQpHT|конфиг микротика| [admin@MikroTik] > /export hide-sensitive

aug/15/2019 01:40:42 by RouterOS 6.45.3

software id = MEMH-FLE8

model = RB952Ui-5ac2nD

serial number = 924909AF****

/interface bridge

add admin-mac=B8:69:F4:::** auto-mac=no comment=defconf name=bridge

/interface ethernet

set [ find default-name=ether1 ] advertise=10M-half,10M-full,100M-half,100M-full,1000M-half,1000M-full

set [ find default-name=ether2 ] advertise=10M-half,10M-full,100M-half,100M-full,1000M-half,1000M-full name=

ether2-master

set [ find default-name=ether3 ] advertise=10M-half,10M-full,100M-half,100M-full,1000M-half,1000M-full

set [ find default-name=ether4 ] advertise=10M-half,10M-full,100M-half,100M-full,1000M-half,1000M-full

set [ find default-name=ether5 ] advertise=10M-half,10M-full,100M-half,100M-full,1000M-half,1000M-full

/interface wireless

set [ find default-name=wlan1 ] band=2ghz-b/g/n channel-width=20/40mhz-Ce country=russia3 disabled=no distance=

indoors frequency=auto mode=ap-bridge ssid=*** wireless-protocol=802.11

set [ find default-name=wlan2 ] band=5ghz-a/n/ac channel-width=20/40/80mhz-Ceee country=russia3 disabled=no

distance=indoors frequency=auto mode=ap-bridge ssid=*** wireless-protocol=802.11

/interface ovpn-client

add certificate=client_cert.crt_0 cipher=aes256 connect-to=xx.xx.xx.xx mac-address=02:02:E5:::** name=

ovpn_*** port=1195 user=any

/interface list

add comment=defconf name=WAN

add comment=defconf name=LAN

add exclude=dynamic name=discover

add name=mactel

add name=mac-winbox

/interface wireless security-profiles

set [ find default=yes ] authentication-types=wpa-psk,wpa2-psk mode=dynamic-keys supplicant-identity=MikroTik

add authentication-types=wpa-psk,wpa2-psk mode=dynamic-keys name=profile supplicant-identity=MikroTik

/interface wireless

add disabled=no mac-address=BA:69:F4:::** master-interface=wlan2 name=wlan3 security-profile=profile ssid=\

add disabled=no mac-address=BA:69:F4:::** master-interface=wlan1 name=wlan4 security-profile=profile ssid=\

/ip hotspot profile

set [ find default=yes ] html-directory=flash/hotspot

/ip pool

add name=dhcp ranges=192.168.3.10-192.168.3.90

/ip dhcp-server

add address-pool=dhcp disabled=no interface=bridge name=defconf

/interface bridge filter

add action=drop chain=forward in-interface=wlan3

add action=drop chain=forward out-interface=wlan3

add action=drop chain=forward in-interface=wlan4

add action=drop chain=forward out-interface=wlan4

/interface bridge port

add bridge=bridge comment=defconf interface=ether2-master

add bridge=bridge comment=defconf interface=wlan1

add bridge=bridge comment=defconf interface=wlan2

add bridge=bridge interface=ether3

add bridge=bridge interface=ether4

add bridge=bridge interface=ether5

add bridge=bridge interface=wlan3

add bridge=bridge interface=wlan4

/ip neighbor discovery-settings

set discover-interface-list=discover

/interface list member

add comment=defconf interface=bridge list=LAN

add comment=defconf interface=ether1 list=WAN

add interface=wlan1 list=discover

add interface=wlan2 list=discover

add interface=ether2-master list=discover

add interface=ether3 list=discover

add interface=ether4 list=discover

add interface=ether5 list=discover

add interface=bridge list=discover

add interface=bridge list=mactel

add interface=bridge list=mac-winbox

/ip address

add address=192.168.3.100/24 comment=defconf interface=ether2-master network=192.168.3.0

add address=xx.xx.xx.xx/26 interface=ether1 network=xx.xx.xx.xx

/ip dhcp-client

add comment=defconf dhcp-options=hostname,clientid interface=ether1

/ip dhcp-server network

add address=192.168.3.0/24 comment=defconf gateway=192.168.3.100 netmask=24

/ip dns

set allow-remote-requests=yes servers=xx.xx.xx.xx,xx.xx.xx.xx

/ip dns static

add address=192.168.3.100 name=router.lan

/ip firewall filter

add action=accept chain=input comment="defconf: accept established,related,untracked" connection-state=

established,related,untracked

add action=drop chain=input comment="defconf: drop invalid" connection-state=invalid

add action=accept chain=input comment="defconf: accept ICMP" protocol=icmp

add action=drop chain=input comment="defconf: drop all not coming from LAN" in-interface-list=!LAN

add action=accept chain=forward comment="defconf: accept in ipsec policy" ipsec-policy=in,ipsec

add action=accept chain=forward comment="defconf: accept out ipsec policy" ipsec-policy=out,ipsec

add action=fasttrack-connection chain=forward comment="defconf: fasttrack" connection-state=established,related

add action=accept chain=forward comment="defconf: accept established,related, untracked" connection-state=

established,related,untracked

add action=drop chain=forward comment="defconf: drop invalid" connection-state=invalid

add action=drop chain=forward comment="defconf: drop all from WAN not DSTNATed" connection-nat-state=!dstnat

connection-state=new in-interface-list=WAN

/ip firewall nat

add action=masquerade chain=srcnat comment="defconf: masquerade" ipsec-policy=out,none out-interface-list=WAN

/ip route

add distance=1 gateway=xx.xx.xx.xx

/system clock

set time-zone-name=Asia/Krasnoyarsk

/tool mac-server

set allowed-interface-list=mactel

/tool mac-server mac-winbox

set allowed-interface-list=mac-winbox|| -

@rline

Здр

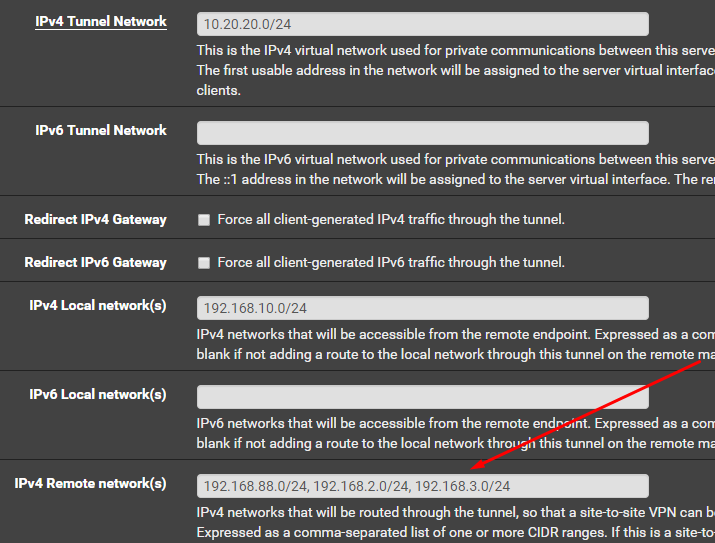

что бросается в глазаСетка за pf 192.168.1.0/24

Сетка за mk 192.168.3.0/24При этом в настройках OpenVpn сервера Вы указываете , что Local network - это 192.168.3.0/24

И микротику в настройках Вы таким образом передаете неверный маршрутПри этом по Вашей ссылке несколько все по-другому .

Удаленная сеть 192.168.150.0/24 -> (pfSense 1.1.1.1) -> Интернет <- (2.2.2.2 MikroTik) <- 192.168.20.0/24

и чуть дальшеIPv4 Tunnel Network: 10.30.30.0/29

IPv4 Local Network/s: 192.168.150.0/24 - этот маршрут передается для Микротика

IPv4 Remote Network/s: 192.168.20.0/24 - этот маршрут попадает в таблицу маршрутизации PF -

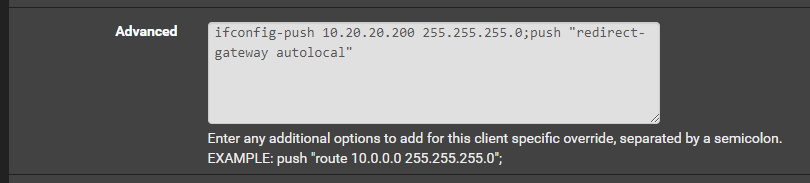

@rline Вот так попробуй

В Client Specific Overrides

Это можешь не писать push "redirect-gateway autolocal"

И обнови pfsense -

@Konstanti Ну то что по ссылке это просто пример, у меня сетки немного другие

-

@rline При чем тут сетки в примере ?

Обратите внимание по ссылке , что такое

Local networks и remote networks

У Вас настроено немного не такIPv4 Local Network/s: 192.168.3.0/24 - этот маршрут передается для Микротика

-

Простите, я тормоз. Вместо Peer to Peer (ssl/tls) у меня было выбрано Remote Access (ssl/tls) и соответственно не было в настройках поля Remote network. Сейчас поменял настройки, выглядит это так: https://cloud.mail.ru/public/4tQH/o4RqGhALc но увы пинг с pf до mk так и не идёт.

Значит я упустил что-то ещё. Подскажите что ещё модно проверить в настройках. -

@rline Заполните поле Local Network 192.168.1.0/24 и будет Вам счастье

Вот это смысла заполнять нет

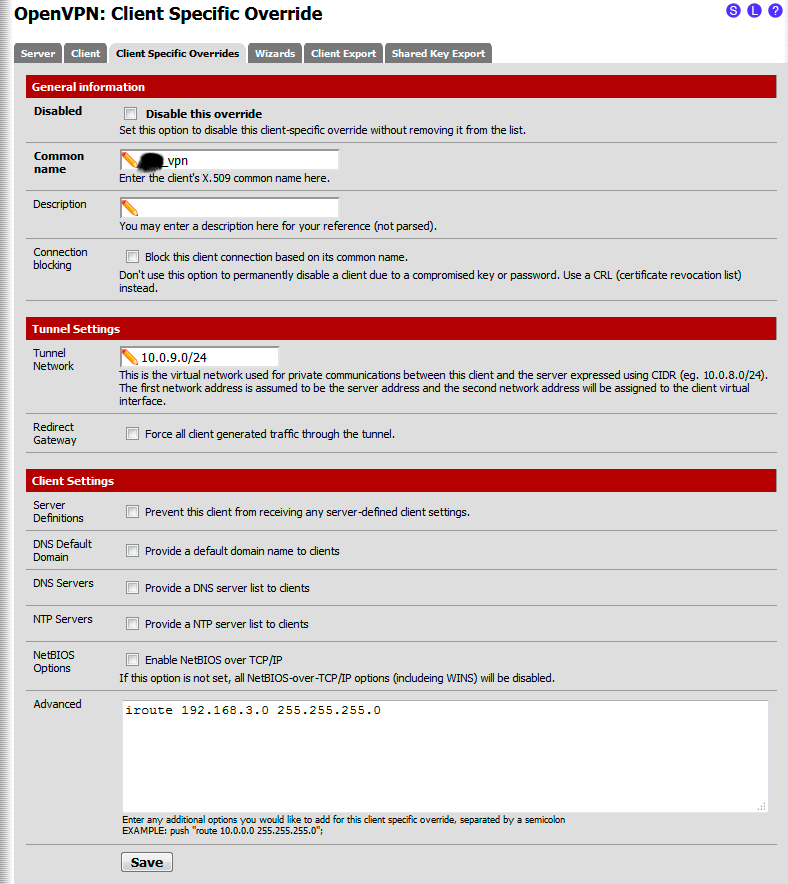

4. VPN -> OpenVPN -> Client Specific Overrides

После установления соединения проверьте таблицы маршрутизации с обеих сторон

PF должен знать о 3.0/24 , а Микротик о 1.0/24 -

@Konstanti said in OpenVPN microtic - pfsense. Не видна сеть.:

Вот это смысла заполнять нет

4. VPN -> OpenVPN -> Client Specific OverridesХм. По идее для site-to-site это необходимо.

Route\оно же - IPv4 Remote network(s) в настройках сервера сообщает серверу, что есть маршрут в сеть за клиентом,

А именно iroute\оно же - IPv4 Remote Network/s в Client Specific Overrides

как раз говорит серверу, за каким конкретно клиентом (даже если клиент единственный) эта сеть находится. -

@Konstanti said in OpenVPN microtic - pfsense. Не видна сеть.:

@rline Заполните поле Local Network 192.168.1.0/24 и будет Вам счастье

Вот это смысла заполнять нет

4. VPN -> OpenVPN -> Client Specific Overrides

Еще и как есть

@rline

Картинки выкладывайте здесь. Не надо их в облака совать. -

Сейчас этот раздел у меня выглядит так:

Но пинги так и не идут. Может стоит микротик копать, а не pf? -

@rline

Таблицы маршрутизации проверили ????

Есть нужные маршруты с обеих сторон туннеля после установления соединения ???

Знает Микротик , что маршрут к 1.0/24 идет через OPenvpn ??

Знает PF , что маршрут к 3.0/24 идет через Openvpn ?

Если тут все нормально , и маршруты присутствуют , рекомендую запустить tcpdump на openvpn интерфейсе pf для анализа -

-

@werter said in OpenVPN microtic - pfsense. Не видна сеть.:

А какая версия пф у вас?

Вспоминается необходимость разрешающего правила на LAN для удаленной сети, необходимого в старых версиях pf.

@werter , вероятно это имеется в виду? -

@pigbrother

Я это правило и в latest stable добавляю на всякий )Похоже ,что у ТС пф оч старый (

-

@werter said in OpenVPN microtic - pfsense. Не видна сеть.:

Похоже ,что у ТС пф оч старый (

Угу 2.0.1

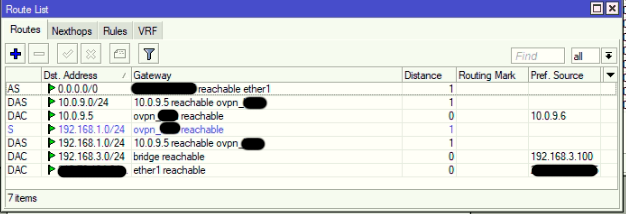

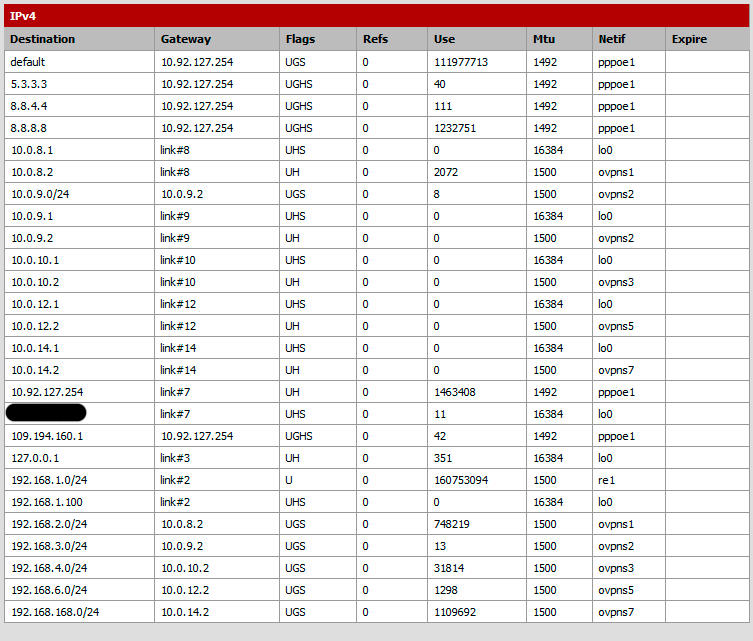

вот таблица маршрутизации pf, до микротика пока добраться не могу, завтра выложу.

-

@rline

Те получается , что маршрут до 3.0/24 в таблице существует

И через него было отправлено n-ое (13) кол-во пакетов

надо теперь смотреть таблицу маршрутизации Микротика , все ли там в порядке

Скажите , pf пингует 10.0.9.2 ? -

@Konstanti said in OpenVPN microtic - pfsense. Не видна сеть.:

Скажите , pf пингует 10.0.9.2 ?

Не пингует. Я так понимаю надо микротик крутить, а не pf?

-

@rline попробуйте для начала включить tcpdump на ovpns2 интерфейсе и посмотреть уходят ли пакеты в сторону 10.0.9.2.

Как пингуете 10.0.9.2 ?

С любого хоста 1.0/24 или из WebGUI PFSense ? -

@rline said in OpenVPN microtic - pfsense. Не видна сеть.:

Не пингует. Я так понимаю надо микротик крутить, а не pf?

Использую Микротики с PF давно и плодотворно.

Никаких настроек на них, кроме поднятия клиента OpenVPN не делал.

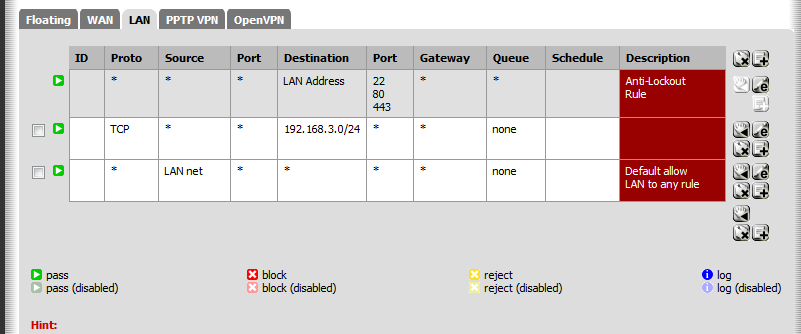

Одно но. Версии RouterOS у меня младше, возможно в 6.4.х что-то изменилось.Попробуйте на LAN первым правилом создать

IPv4 * LAN net * 192.168.3.0/24 * * none -

@Konstanti said in OpenVPN microtic - pfsense. Не видна сеть.:

Как пингуете 10.0.9.2 ?

С любого хоста 1.0/24 или из WebGUI PFSense ?Попробовал и с хоста и через gui результат одинаков.

@Konstanti said in OpenVPN microtic - pfsense. Не видна сеть.:

попробуйте для начала включить tcpdump на ovpns2 интерфейсе и посмотреть уходят ли пакеты в сторону 10.0.9.2.

Подскажите как это сделать?

@pigbrother said in OpenVPN microtic - pfsense. Не видна сеть.:

Попробуйте на LAN первым правилом создать

IPv4 * LAN net * 192.168.3.0/24 * * noneЕсли я правильно понял это вот такое правило?

Результатов оно не дало.Вот так выглядят маршруты на mk