[Résolu] Impossible de configurer des VLAN

-

Contexte : Bonjour à tous ! Suite à la réception d'une cinquantaines de tablettes dans un lycée, je me retrouve à devoir déployer un réseau pour ces dernières. J'ai un niveau passable en réseau mais je suis totalement nouveau sur Pfsense. J'avais installé à l'époque Ipcop mais n'étant plus mis à jour, j'ai décidé de déployer ce réseau sous Pfsense qui répondra mieux à mes attentes !

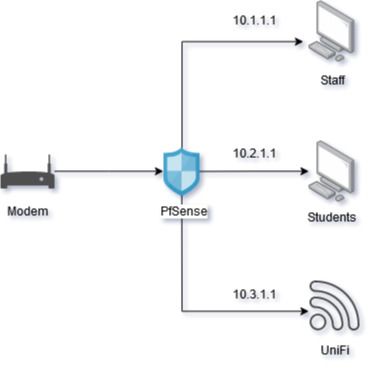

Besoin : Créations de VLAN afin de séparer le réseau du personnel, le réseau des élèves, et le réseau wifi

Schéma : Nouvelle installation

WAN (modem) : La connexion arrive directement d'un câble qui est connecté au modem/routeur orange. IP: 192.168.1.100LAN : nombre 1, pas encore de vlan, configuré en dhcp ( plage 192.168.2.1 - 192.168.2.249 ), dns celui du routeur + dns google en secondaire ( 192.168.1.1 + 8.8.8.8 ). Ip: 192.168.2.250

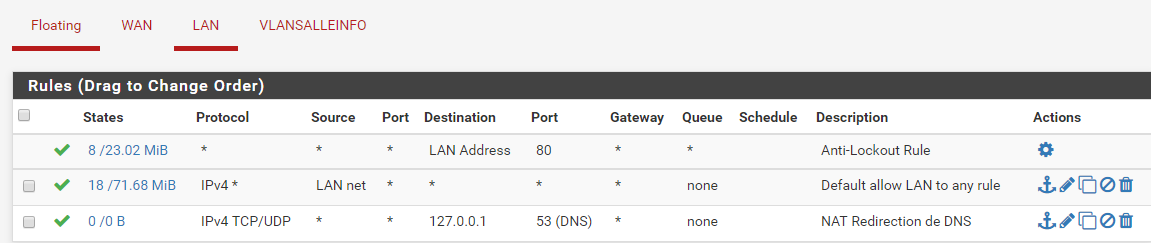

Règles NAT : Redirection de toutes les connections par le port 53

Packages ajoutés : PfNlockerNG

Autres fonctions assignées au pfSense : UniFi qui fonctionne, mais qui est encore sur le réseau LAN

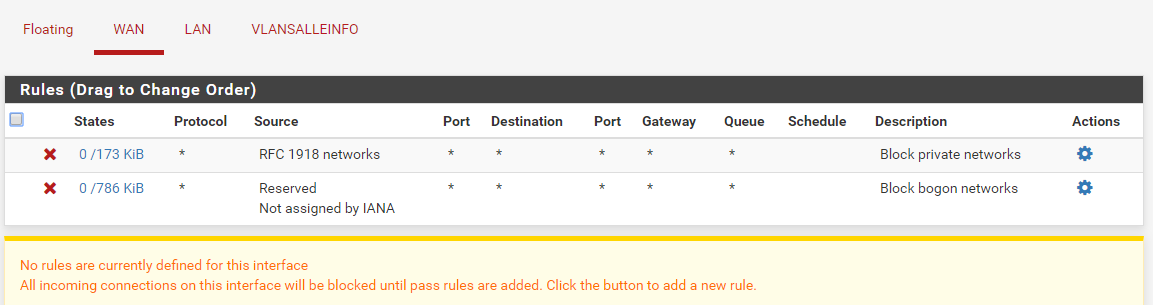

Règles Firewall :

Question : Toute la configuration me semble ok, mais je n'arrive pas à me connecter à un vlan, même en manuel

Pistes imaginées: Le switch n'est pas compatible VLAN, donc pas d'accès possible en automatique, mais cela ne devrait pas bloquer l'accès en mode manuel ?

Recherches : J'ai suivi plusieurs tutos différent en respectant chaque étapes à la lettre, sans résultat.

Merci de votre aide, je suis complétement bloqué

-

@Lebleu said in Impossible de configurer des VLAN:

Le switch n'est pas compatible VLAN

Si votre switch ne gère pas les Vlans il n'y a aucune raison pour que cela fonctionne.

Comment avez vous créé vos interfaces Vlan ? -

Voila ce que j'ai fait:

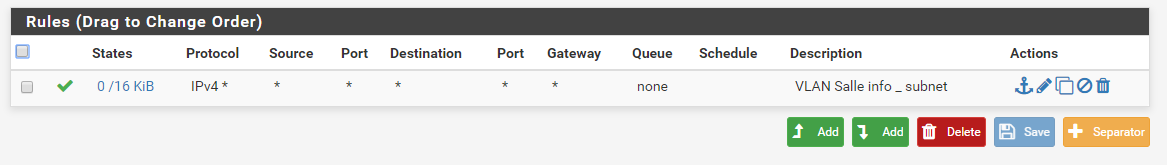

Interface Assignments > VLANs > Add

Je configure le VLAN

Interface Assignments > j'assigne la VLAN avec le bouton Add

Firewall / Rules /VLAN > j'accepte toutes les connections vers toutes les destinationsJe pensais qu'en entrant les paramètres manuellement je pouvais me connecter à un VLAN ?

voici mon réseau tel que je le voudrai, ai-je obligatoirement besoin d'un switch acceptant les VLAN derrière Pfsense ?

Si j'ai pour obligation d'avoir un switch acceptant les VLANs, celui ci serait bon ?

NETGEAR Switch Ethernet Gigabit 8 Ports 10/100/1000 mbps (GS108E)

-

L'interface physique qui porte le ou le vlans a t elle une ip directement assignée, sans Vlan ?

-

@ccnet Oui,

Wan

192.168.1.100

Lan

192.168.2.250

VLAN

10.1.1.1 -

Solution qui ne fonctionne pas à ma connaissance. L'interface Lan ne doit porter aucune ip et vous montez autant de Vlan que nécessaire dessus ensuite.

Le switch doit savoir gérer les vlan (switch manageable).

Pour votre borne Unify cela devrait passer indépendamment du switch, ces bornes pour celles que je connais peuvent gérer nativement les Vlans. -

Salut salut.

Je confirme, ne pas attribuer d'ip sur la carte qui va porter les vlans avec pfsense.

Solution- avoir une carte de plus qui elle a une ip et qui servira de liaison de secours en cas de problème.

- avoir une autre carte pour les vlans.

-

Ceci est le résultat d'un manque de recherche préalable (comme bien souvent, hélas).

Google + 'pfsense documentation vlan' donne un lien direct sur la doc d'origine de pfsense. La dite page montre bien le déroulement de l'installation et la question 'Do VLANs need to be set up first?'

Le fait de poser cette question montre que, nécessairement, la condition est d'avoir une interface physique qui supportera les vlan et n'aura pas d'ip associée : on parle par la suite de 'parent interface' ce qui montre cela.

On en déduit que

- si on veut utiliser des vlan, il est très souhaitable de le faire à l'installation

- inversement, si on veut ajouter la gestion de vlan, cela est difficile par la suite (car on a affecté une ip à l'interface qui va être 'parente' !)

Une fois de plus, cela vérifie la phrase de Seneque : il n'y a pas de vent favorable pour celui qui ne sait pas où il va.

A la lumière de cela, il serait surement judicieux de toujours réaliser une install AVEC vlan et définir le vlan 1 comme seul vlan ...

Ensuite, pour utiliser des vlan, il faut 2 choses :

- avoir des switchs supportant les vlan

- comprendre les vlan et connaitre la façon de les utiliser ainsi que la config usuelle d'un switch avec vlan.

NB : le switch Netgear GS108Ev3 (pour être précis) est un modèle très simple et supporte ... plusieurs modèles de vlan, je préconise fortement le mode VLAN 802.1Q ! (Vous partiriez mal si vous ne compreniez pas ou respectiez pas cette reco !) Mais ce switch n'a pas toutes les fonctions du modèle antérieur GS108T (et plus cher).

-

Merci à vous pour ces précisions !

Je vais donc installer une autre carte réseau dans laquelle j'attribuerai mes VLAN.

Juste pour vérifier ce que j'ai compris, il est POSSIBLE de faire fonctionner Pfsense avec seulement 2 cartes réseaux sans interface LAN ( WAN + VLANs seulement ) Mais pas conseillé en cas de problème

-

Encore une fois, la doc, toujours la doc ...

A l'installation, pfSense impose LAN + WAN (c'est la base).

Et cela s'installe même si WAN ne fonctionne pas, parce que, de base, on installe pfsense et on le configure par la suite depuis le LAN.L'idée que je suggère, c'est de toujours installer

- lancement de l'install du cd

- config : activation de VLAN = OUI

- définir la carte parente du LAN et définir le VLAN 1 pour le LAN

De cette façon votre config fonctionne ... avec ou sans VLAN, c'est à dire avec ou sans switchs supportant les vlan !

(Il est notable que cette idée m'est venu que récemment malgré près de 10 ans d'expérience pfSense, mais que je ne peux tester cette idée ...)

Dans le cas d'une volonté d'ajout de VLAN, il est notablement difficile de migrer et, donc, je suggère de

- faire un backup (et bien sécuriser ce fichier)

- faire une install neuve avec VLAN actif et LAN = vlan 1

- commencer la config de base

- reimporter 'progressivement' la config de backup.

La technique de reimport 'progressif' est la technique suivante :

- faire un backup

- éditer le fichier backup, et remplacer certaines sections (xml) par celle du backup initial

- importer le backup modifié

On peut par exemple importer progressivement - les alias

- les rules

- la config de vpn et les certificats

C'est un peu 'touchy' mais c'est très efficace car on contrôle par étapes ce qu'on fait ...

-

salut salut

Oui et non,

oui avec l'explication de JDH, ou vulgairement sur certain forum US ==> RTFM "Read The Focking Manual"

Non, comme Pf ne met les pieds dans te tapis quand on assigne une ip sur la carte qui aura en charge les vlans, c'est comme çà.

j'utilise l'astuce qui avait été trouvée était en rajoutant une carte en plus qui sert elle qu'en cas de défaillance sur les vlan du pc et ou des vlan sur les switch. elle permet de rependre la main sur pf et contrôler, reparamétrer ce dernier ou les vlan sur les switch.Cas classic

- un nouveau switch sur le réseau

- un switch en remplacement d'un défaillant, le temps de la reconfiguration de celui ci.

- un carte réseau qui porte les vlan défaillante.

Bien évidemment ne pas oublier de faire une sauvegarde des ces modifications sur un media qui permet la réintégration des paramètres en cas de problème.

-

Merci bien, j'écoute vos conseils et me lance dans une nouvelle installation. Merci encore !

-

J'ai vécu l'opération d'ajouter des vlan à une config où cela n'était pas prévu au départ.

J'avais à dispo des interfaces réseau (serveur rackable avec 2 ports internes plus une carte 4 ports, là j'avais prévu), et, comme indiqué par Tatave, on peut le faire.

Je précise que, même sachant qu'il faut une interface libre qui devra être sans adresse, on galère un peu ...Mais en fait , il faudrait toujours activer les vlan à l'installation, quitte à indiquer le LAN = vlan 1, car 'vlan 1' est équivalent à 'pas de vlan'.

-

@jdh tu ne peux pas imaginer ce que c'est de devoir faire tout ses paramétrages alors que l'on a des connaissances minimes en réseau. J'ai refait toute mon installation mais je dois être soit très naze finalement, soit avoir un soucis.

Je me suis engagé bénévolement à faire ce travail pensant que ça allait me prendre 2j max, j'en suis a 1 mois et demi lol.j'ai bien avancé je le suis contrairement aux idées reçues bien renseigné mais ça me dépasse je crois. Je suis prêt a payer quelqu,un tellement que ça me semble impossible lol.

Je n'arrive pas a trouver un Tuto correct pour installer une interface propre avec 3 VLAN.

Mais bon c'est ma faute ça m'apprendra à trop m'avancer ^^

-

Mais, bien évidemment, paramétrer correctement un firewall, ce n'est certainement pas une tâche que l'on peut faire 'en heures'.

A titre perso, j'ai commencé à lire des livres comme O'Reilly 'La sécurité sur Internet' (1996) où on écrivait le mot 'bastion' pour firewall ! cf https://www.anibis.ch/de/d-b%C3%BCcher-~-comics-sachb%C3%BCcher-~-ratgeber-informatik--2174/firewalls-la-s%C3%A9curit%C3%A9-sur-internet-1996--26491621.aspx

A l'époque, le roi du firewall était CheckPoint avec son mode 'statefull' ... Sous Linux, et dans ce livre, on parlait d'ipchains et pas d'iptables !

Cela dit, un firewall avec 3 interfaces, pour des besoins simples, un technicien avec un peu d'expérience, on ne doit pas passer 3 jours : 2 jours de préparation, 1 journée de paramétrage (dans cette proportion !!)

-

Lors de la reinstallation donc je fais la manip suivante

Do VLAN need to be set up now : y

Parent interface : xl0 ( lan )

VLAN tag : 1Enter the WAN interface : bge0

Et du coup pour l'interface LAN

Enter the LAN interface : xl0.1 ?

Enter the optional 1 interface name : entrer ( par défaut )Je configure ensuite les adresses

Wan : je laisse en DHCP pour le moment

Lan : ipv4 adress : 192.168.2.250

Subnet 24 bits

Upstream gateway : entrer ( aucun )

Ipv6 : idem

Dhcp : y / 192.168.2.10 - 192.168.2.100

Revert to http webconfiguration : yC'est sensé fonctionner comme cela ?

-

Par défaut c'est bien en général ...

(Le revert to http, je vois pas bien à l'install ...)Si depuis un pc connecté (sur un switch connecté) à l'interface LAN, on accède à l'interface c'est que c'est tout bon ...

-

@jdh do you want to revert HTTP as the web configuration protocol*

Bon ça ne fonctionne pas, je vais abandonner cela vaut mieux pour tout le monde je crois, désolé de vous / t'avoir fait perdre du temps

-

Je n'ai pas le matériel pour tester ...

matériel : un pc classique avec 2 ports ethernet RJ : l'un sera vers WAN, l'autre vers LAN via un switch

switch : basique

Si on install pfsense avec activant les VLAN et en affectant LAN à vlan=1, interface branchée à un switch non administrable, un pc branché sur le switch peut-il pinguer pfSense ?

Faut-il obligatoirement un switch administrable ?

NB : un switch administrable a tous les ports à 'untagged = 1' par défaut, ce qui fait que cela fonctionne 'comme un switch non administré'. -

salut salut

Ce n'est pas impossible, bien que cela puisse passer pour très compliqué pour un débutant ou une personne parachuté dans la problématique ce qui est manifestement votre cas.

-1 je déclare les switchs les vlan et sur les ports de communication je tag tous les vlans pour que la communication entre les switch puissent bien faire passer les vlan d'un swtich à l'autre. et je sauvegarde sur les switch la conf et aussi sur ma machine en premier lieu avant de basculer sur le serveur qui va bien les fichiers de conf.

-2 sur le pf, via la console donc pas par l'interface web. dans assignation cartes et vlan menu "1 interface assignation" c'est la que nous allons dire sur quelle interface nos allons déclarer les vlans,

nota perso je laisse wan libre mais c'est sur la carte dite "lan" que je vais assigner les vlan, (1 admin "switch" et autres... , 14 lan pédago, 15 lan administratif, 16 wifi captif....)

-3 assignation des ip que est le menu suivant sur la console. vlan par vlan comme si j'assignais à une carte réseau physique. le wan reste la carte wan donc la porte de sortie vers l'extérieur.

c'est sauvegardé je reboot le pf et rouler les petits bolides tout devait etre bon. si vous brancher la cable sur le(s) switch(s) et vous aurez accès à l'interface web de pf.