OpenVPN e IPSEC

-

@lucasll Entiendo que llega al pfsense 10.0.1.1 y despues se va por la wan.... Debería salir por el tunel. ¿como se crearia esa ruta o ese NAT?

-

@atreyumu

Viendo el tracert se va por internet, opino lo mismo que tú.La opción más fácil de probar es intentar (no sé si funcionará porque no tengo el mismo entorno que tú al 100%) hacer un nat, para que todo lo que vaya a la red Sonicwall procedente de la vpn, llegue a la red de Sonicwall con la ip del pfsense. O sea, todas las conexiones compartirían la misma ip de salida cuando lleguen a la red de Sonicwall. Esto normalmente no es un problema en la mayoría de los escenarios.

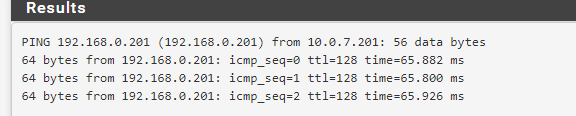

Desde el pfsense en sí mismo sí tienes conexión la red de Sonicwall. Lo puedes comprobar por desde DIAGNOSTICS - PING (nota: si ves que no funciona a la primera, prueba a cambiar SOURCE ADDRESS).Para el NAT, puedes probar:

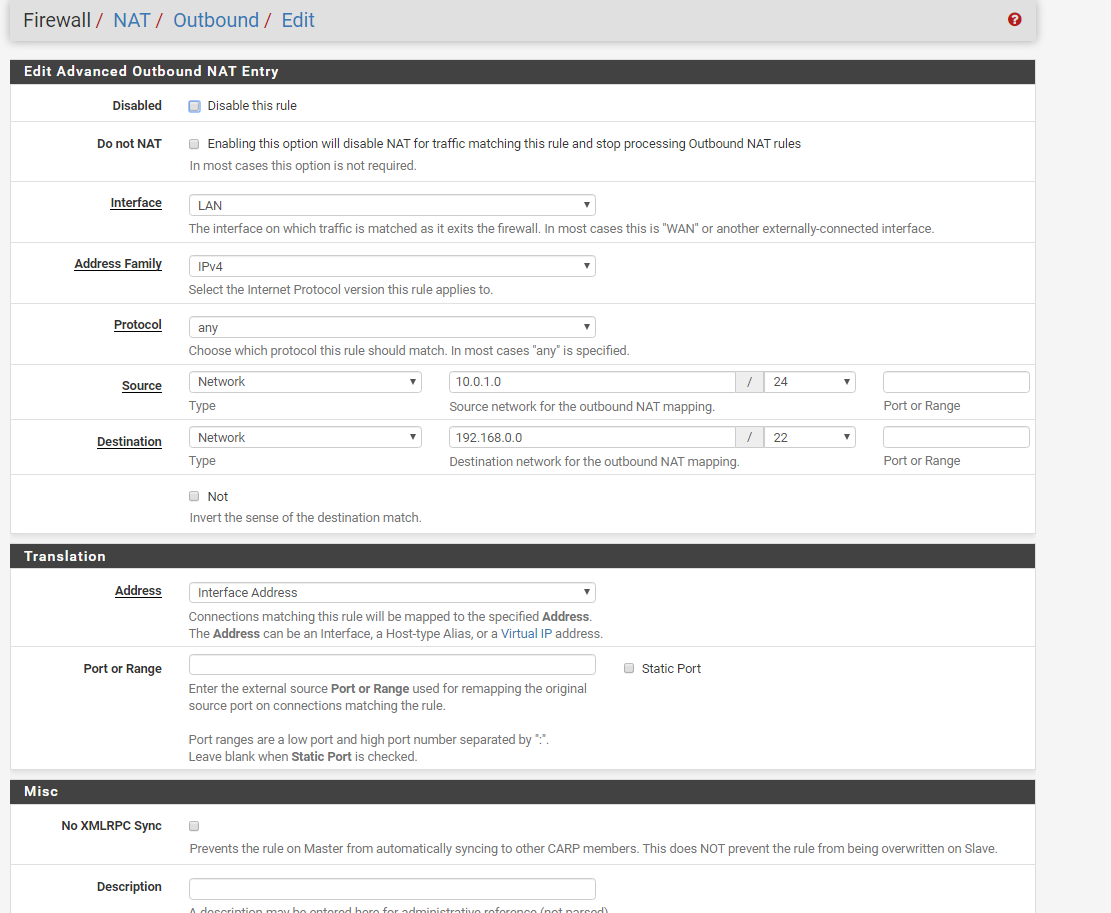

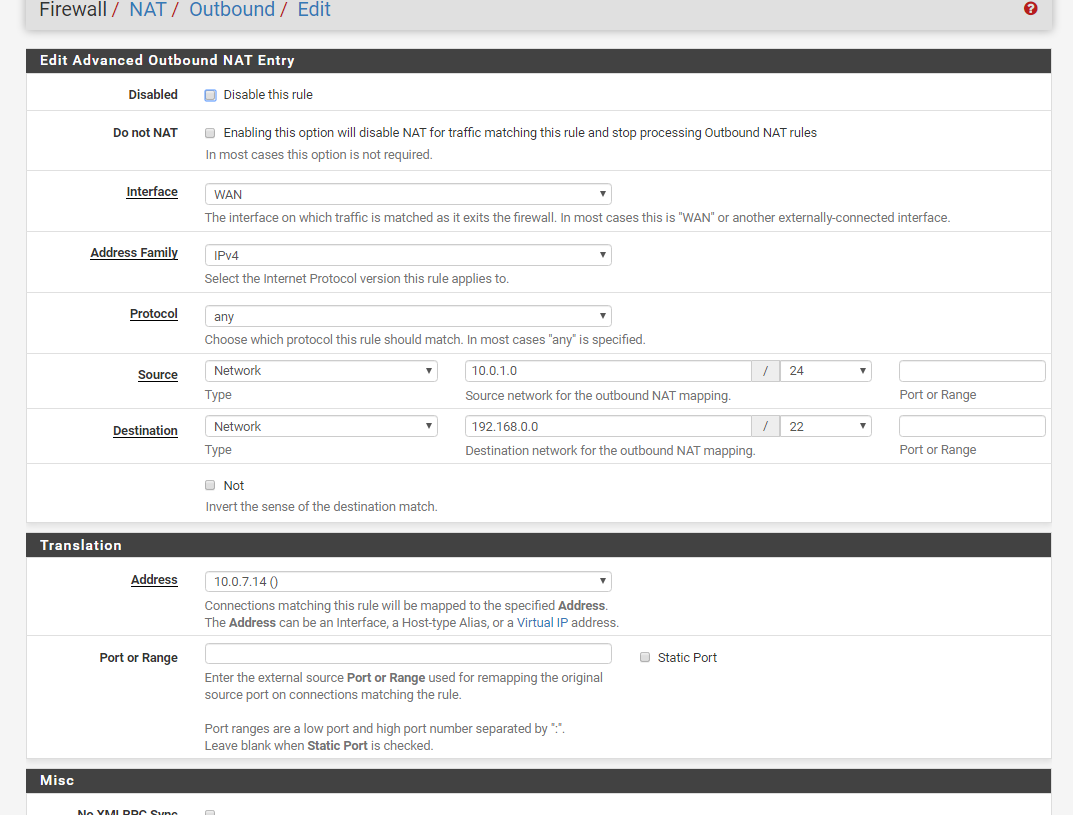

- FIREWALL - NAT - OUTBOUND - Outbound NAT Mode --> Manual Outbound NAT rule generation. (AON - Advanced Outbound NAT)

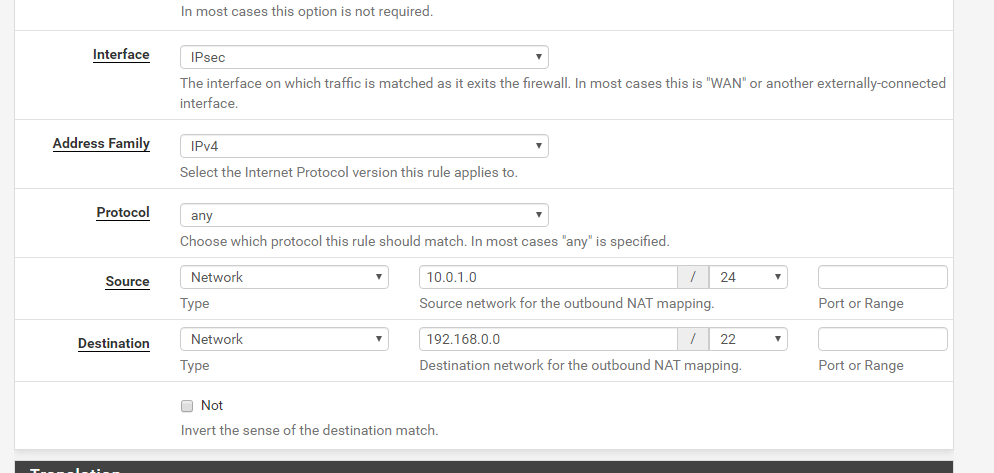

- FIREWALL - NAT - OUTBOUND - Mappings --> crea un mapping que tenga:

- INTERFACE: IPSEC

- SOURCE: la red openvpn

- DESTINATION: la red Sonidwall

- TRANSLATION - ADDRESS: interface address

-

@lucasll Así es como lo tengo puesto. Siguiendo tus indicaciones.

Pero continua igual.

[edito]

haciendo ping desde la interface LAN de pfsense si llega.

-

@atreyumu

En el mapping NAT, cambia INTERFACE. Cambia de IPSEC a LAN. -

@lucasll Sigue igual.

-

@atreyumu

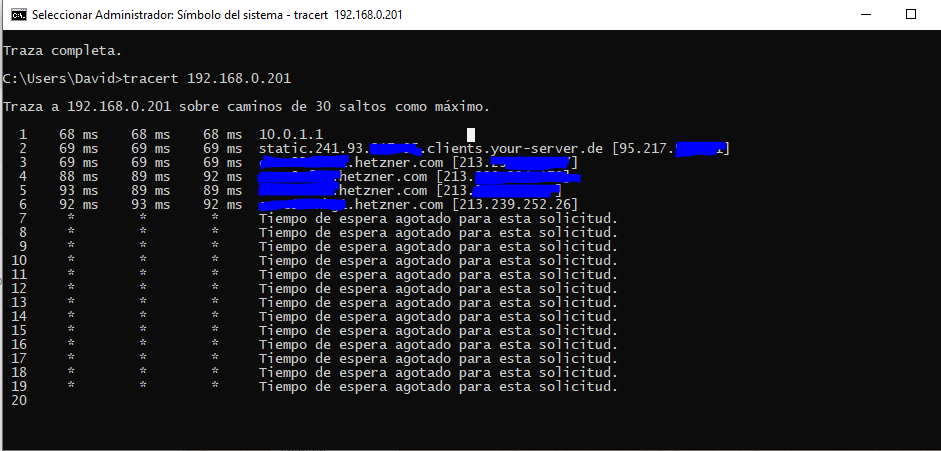

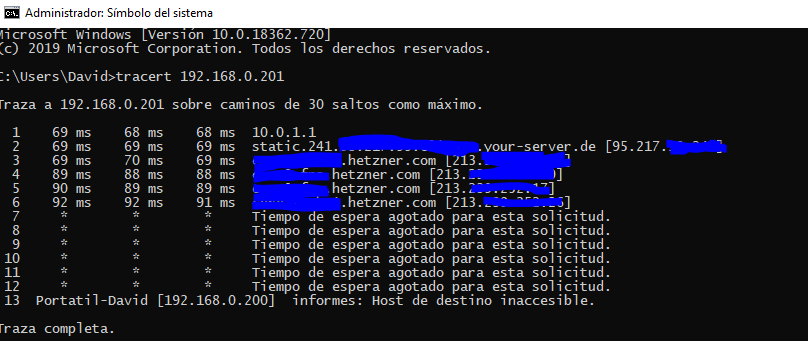

Por favor, muéstrame el resultado del tracert de nuevo desde una conexión openvpn. Si la tienes conectada, desconecta y conecta de nuevo. -

@lucasll Sigue saliendo por la wan, no?

-

@atreyumu

Sí, sale por la wan.Prueba a quitar la red de openvpn de la configuración ipsec entre pfsense y sonicwall. Una vez quitada, prueba de nuevo y compruebas el tracert también de nuevo.

-

@lucasll red quitada y sigue igual. El tracert es el mismo...

-

@atreyumu

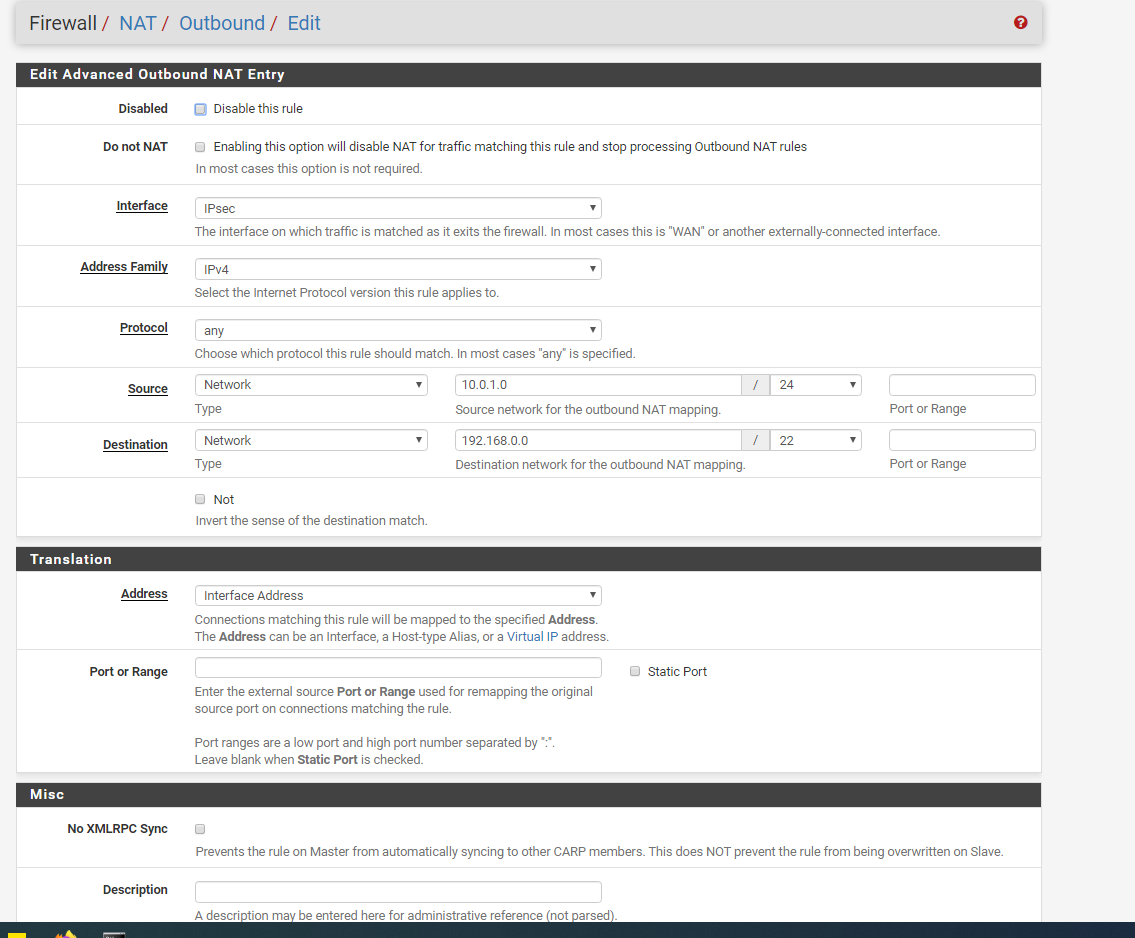

Por favor, muéstrame de nuevo una captura del NAT, pero completo, con la parte superior que no se aprecia en tu primera captura. -

@lucasll Aqui está

-

En el mapping NAT, cambia INTERFACE. Cambia de IPSEC a LAN.

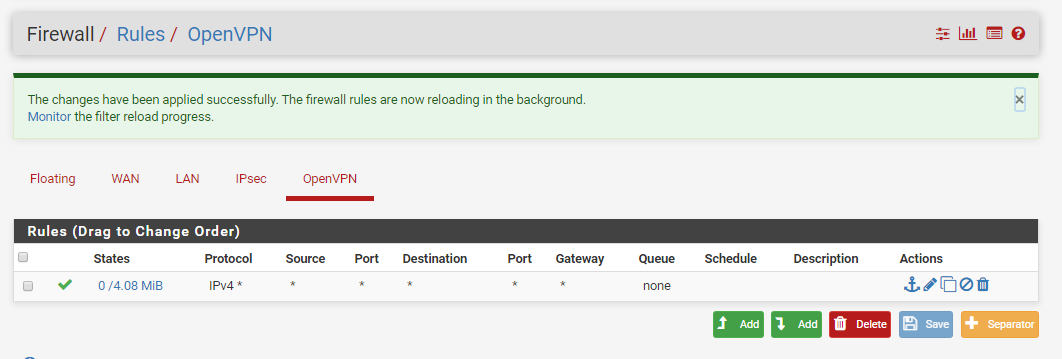

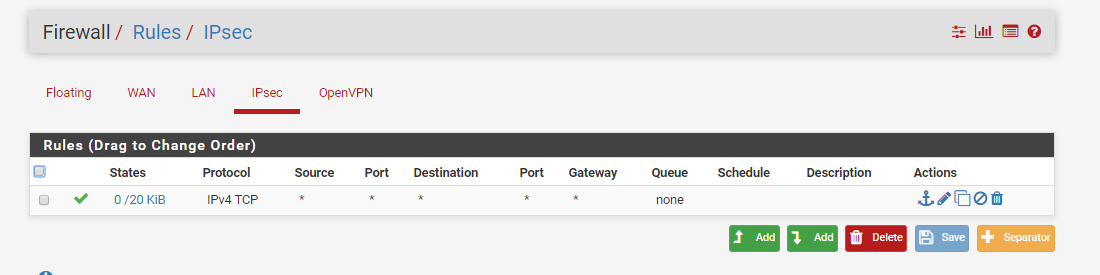

En FIREWALL - RULES - OPENVPN --> revisa que tengas permisos suficientes para permitir ping, tracert y cualquier otra conexión desde red openvpn a red Sonicwall.

Además, cuando hagas el tracert y ping de prueba, revisa en STATUS - SYSTEM LOGS - FIREWALL que no se está rechazando ningún paquete. Por si acaso.

-

-

@atreyumu

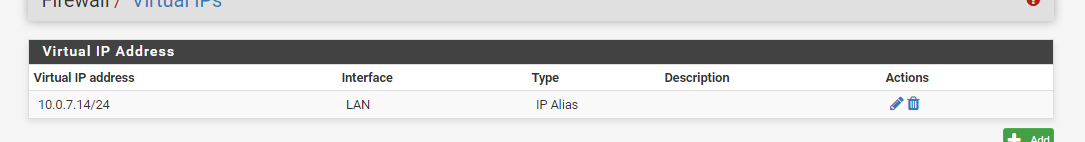

El problema, para el que no encuentro solución, es que encaminar las peticiones a la red de sonicwall por el tunel ipsec. Salen por la wan.En FIREWALL - VIRTUAL IPS --> agregar una ip de tipo IP ALIAS al interface LAN. Una que no tengas ocupada en la LAN.

En el mapping NAT, cambia INTERFACE. Pon valor WAN.

En el mapping NAT, cambia TRANSATION - ADDRESS --> Pone el valor de la nueva ip (IP ALIAS) puesta anteriormente. -

-

@atreyumu

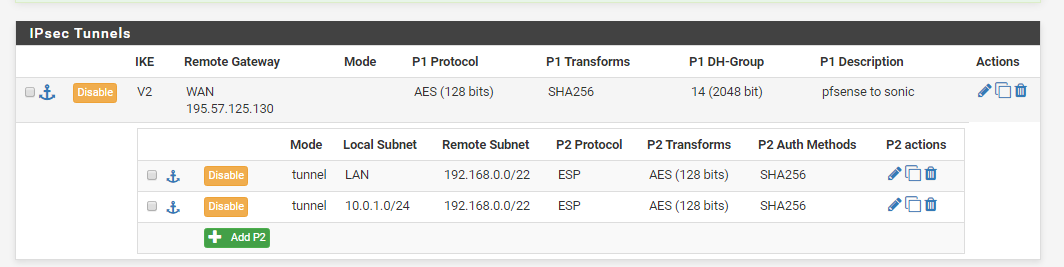

Elimina el NAT que he comentado en posts anterior.

Eliminar ip virtual de posts anteriores.

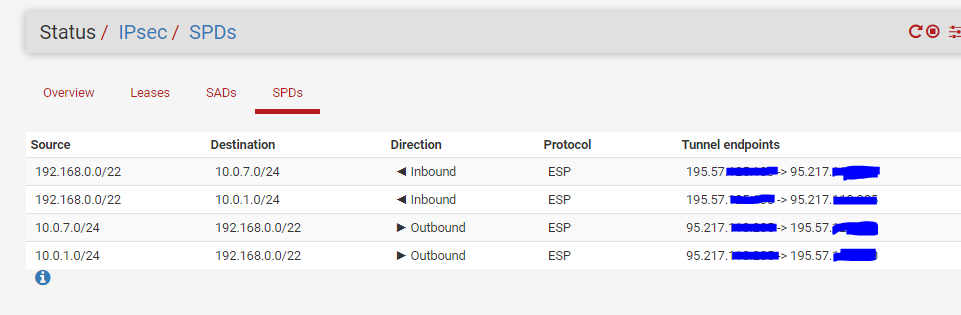

Vuelve a configurar ipsec con 2 redes. Ahora sólo tienes 1 (red lan sonicwall - red lan pfsense). Añade al tunel otra red: red lan sonicwall - red openvpn).Cuando estén añadidas, muéstrame captura de STATUS - IPSEC - SPDS

-

-

- En VPN - OPENVPN - SERVER --> editar las propiedades:

- Quitar la red lan Sonicwall de IPv4 Local network(s). Deja solo la lan de Pfsense.

- En Advanced Configuration - Custom options --> pon:

push "route 192.168.0.0 255.255.252.0"

(por favor, revisa que es la máscara de red correcta que usas en lan sonicwall)

Reconecta tu conexión openvpn.

Muéstrame tracert desde equipo con conexión openvpn a:

- una ip de lan sonicwall

- una ip de lan pfsense

En pc con conexión vpn, resultado de estos comandos:

route print | find /I "10.0.7" route print | find /I "192.168." - En VPN - OPENVPN - SERVER --> editar las propiedades:

-

@lucasll said in OpenVPN e IPSEC:

- En VPN - OPENVPN - SERVER --> editar las propiedades:

- Quitar la red lan Sonicwall de IPv4 Local network(s). Deja solo la lan de Pfsense.

- En Advanced Configuration - Custom options --> pon:

push "route 192.168.0.0 255.255.252.0"

(por favor, revisa que es la máscara de red correcta que usas en lan sonicwall)

Reconecta tu conexión openvpn.

Muéstrame tracert desde equipo con conexión openvpn a:

- una ip de lan sonicwall

- una ip de lan pfsense

En pc con conexión vpn, resultado de estos comandos:

route print | find /I "10.0.7" route print | find /I "192.168."el route print te refieres a un pc conexion vpn por Ipsec o por openvpn?

- En VPN - OPENVPN - SERVER --> editar las propiedades:

-

@atreyumu said in OpenVPN e IPSEC:

el route print te refieres a un pc conexion vpn por Ipsec o por openvpn?

A la conexión desde un pc en Internet que realiza la conexión openvpn al pfsense.