Не работают правила фаервола для сервера PPPOE

-

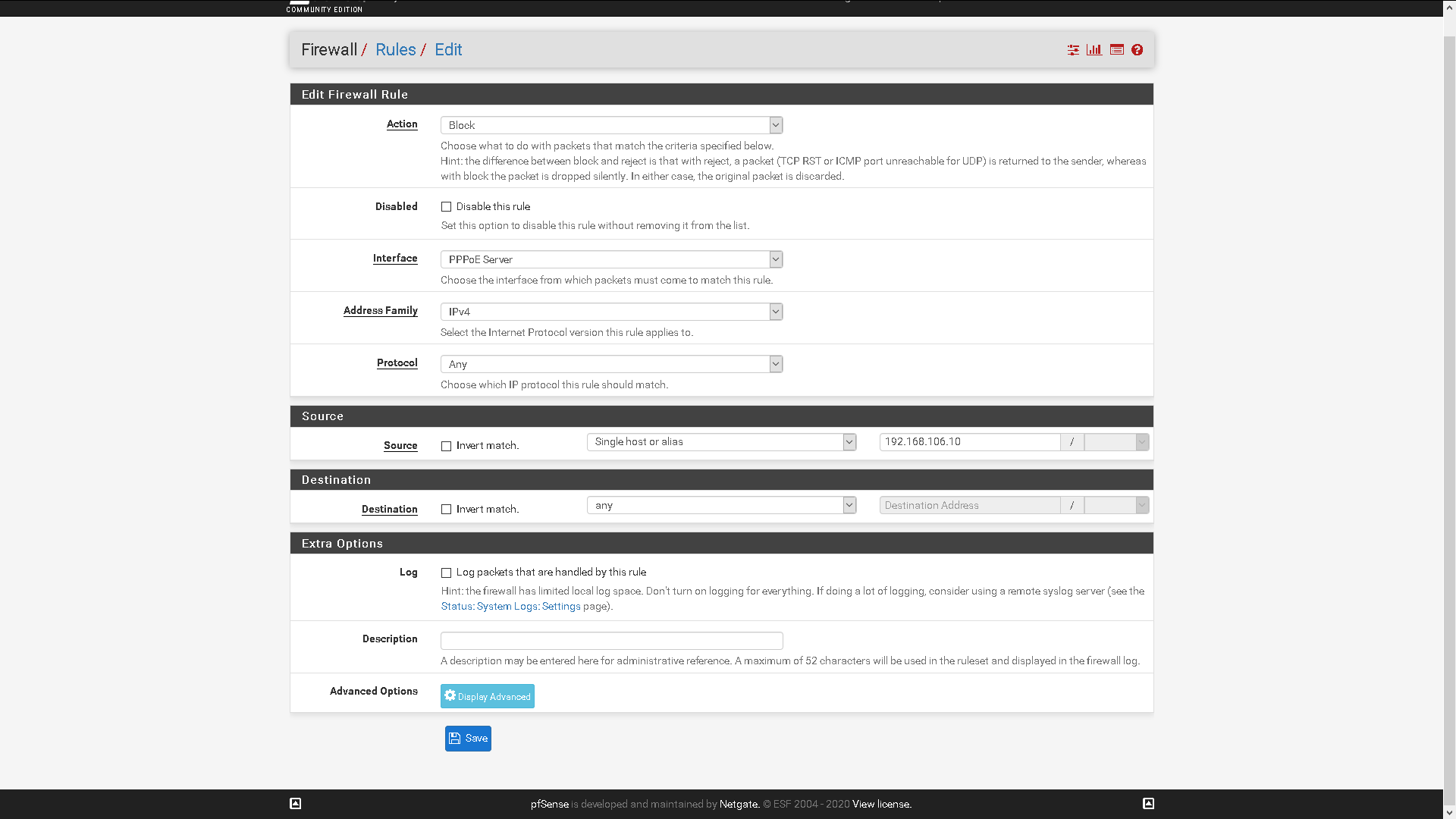

Здравствуйте, настроил PPPOE сервер для выхода пользователей в интернет. на PPPOE созданы пользователи во внутренней базе и даны IP адреса . Пытаюсь заблокировать PPPOE клиента с адресом 192.168.106.10 через фаервол и ничего не происходит. Правила пробовал делать на всех интерфейсах и ничего не происходит помогите.....( в фаерволе одно правило разрешающее весь траффик

-

@igogo56136

ЗдрТо что показали - это правило в направление мир-> Ваша сеть . При таком правиле Вы открываете доступ ко всем портам своего файрвола .

Чтобы заблокировать пользователя в направлении Ваша сеть -> внешний мир правило надо создать на интерфейсе , к которому принадлежит нужный ip пользователя.

-

@Konstanti Если сервер PPPOE выдает адреса значит он и является интерфейсом на котором нужно создавать правила блокировки? Я делал block source 192.168.106.10 Destination Any и двигал правило выше и ниже не блокировало. Значит мешает мое правило которое на скриншоте? У меня идея сделать Алиасы со всеми айпи и разрешить им доступ а в ругое правило пихать заблокированных но мне кажется это трудоемко.

-

@igogo56136

Тогда правило для 192.168.106.10 должно быть выше того , что я вижу на скриншоте

Те будет 2 правила

1 запретить 106.10

2 разрешить остальным всеочередность правил важна

-

@Konstanti так и делал - не работает) в чем косяк не пойму. Может дело в том что PPPOE это протокол уровня мак адресов ? а не IP. Но прокси сервер сквид видит айпи адреса. Пробовал правило блокировки на интерфейсах PPPOE, WAN, во Floating тоже писал - не пашет. Сквид настроен как прозрачный прокси.

-

@igogo56136

Покажите само правило

и как выглядит список правил на PPPOE интерфейсе

И проверьте - нет ли ошибки в ip адресе ?

Точно сервер выдает ip адреса из сети 192.168.106.0/24 ? -

@Konstanti

да точно выдает из 106 подсети.!

Константин я кажется допер надо было делать правила на 106 интерфейсе а не на PPPOE ? смогу только завтра проверить -

@igogo56136

Покажите само правило

и настройки сервера

и попробуйте посмотреть через Packet capture , с каким ip адресом источника идут пакеты через интрефейс PPPOE Server. -

-

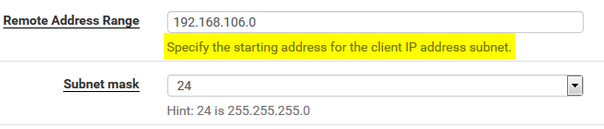

Почему у Вас стартовый ip - .0 ?

.0 - адрес СЕТИ.

.255 - шировещательный адрес. -

Чем вызвано использование ПППоЕ для доступа в сеть? Вы - провайдер?

Зы. Цепляйте скрины здесь.

-

-

@werter там вроде бы указывается подсеть а ниже ее маска. а адреса вручную прописываются. нет не провайдер локалка просто пппое хоть как то спасает от подмены мак адреса. выход в интернет через пппое нету мороки с мту. Pfsense используется для тестов

-

https://docs.netgate.com/pfsense/en/latest/book/trafficshaper/limiters.html

Remote Address Range

The IP address for the start of the PPPoE client subnet. Together with the Subnet Mask it defines the network used by the PPPoE clients.Там точно должна быть цифра, отличная от нуля.

выход в интернет через пппое нету мороки с мту.

А что с мту без ппое?

-

@werter said in Не работают правила фаервола для сервера PPPOE:

Remote Address Range

The IP address for the start of the PPPoE client subnet. Together with the Subnet Mask it defines the network used by the PPPoE clients.Спасибо попробую сменить завтра на 1. полетит пакетик с мту 1500 с флагом не фрагментировать и не пройдет через 1492) дропнется. не?)

-

@werter Поставил 1 вместо нуля ничего не изменилось.

-

@igogo56136 said in Не работают правила фаервола для сервера PPPOE:

@werter Поставил 1 вместо нуля ничего не изменилось.

И не должно. Так правильно.

-

@igogo56136 said in Не работают правила фаервола для сервера PPPOE:

@werter said in Не работают правила фаервола для сервера PPPOE:

Remote Address Range

The IP address for the start of the PPPoE client subnet. Together with the Subnet Mask it defines the network used by the PPPoE clients.Спасибо попробую сменить завтра на 1. полетит пакетик с мту 1500 с флагом не фрагментировать и не пройдет через 1492) дропнется. не?)

Кхм. Не.

-

@werter ну как нет) так проверяют мту) если дропает то мту большой

-

@Konstanti в Packet Capture интерфейса PPPOE нет в списке. Но на интерфейсе LAN106 виден нужный IP с подписью pppoe. Значит блокировать надо на интерфейсе LAN106. Я на нем правило делал - не работает. Какие именно нужно показать настройки сервера?. Две сетевые карты реалтек. одна смотрит в локалку через интерфейсы tagged VLAN . Запущен PPPOE сервер на интерфейсах VLAN с него клиенты идут на SQUID в прозрачном режиме и кто не проходит через SQUID идет через NAT. WAN -интернет интерфейс который идет на роутер с выходом в интернет.

-

@igogo56136

Здр

можете показать вывод 2-х команд из консоли ?-

ifconfig

-

ngctl list ( при установленном PPPoE соединении)

и еще - покажите блокирующее правило "внутри" для нужного хоста на закладке PPPoE сервер

-

-

@Konstanti

Новый текстовый документ.txt

выхлоп очень большой не дает запостить выгрузил в тхт файл

-

@igogo56136

Да , выхлоп большой

Смысл работы тут понятена можно еще увидеть вывод команды

pfctl -sr | grep pppoe