Jeweils einen DHCP-Server pro VLAN einrichten - geht das?

-

Wenn der Windows-Rechner keine Netzwerkkonfiguration hat und du 'ipconfig /renew' ausführst und dabei keine Paket am entsprechenden Interface auf der pfSense zu sehen sind, ist der Rechner vermutlich nicht mit demselben Netzwerk verbunden.

Wie hast du den Recher angebunden? An einem Switch, der die Paket dann untagged rausgibt, oder direkt? Wenn direkt, musst du erst auf der Netzwerkarte das VLAN einstellen, ansonsten kann DHCP nicht funktionieren.@DerTom24 said in Jeweils einen DHCP-Server pro VLAN einrichten - geht das?:

Insbesondere wird als DNS-Server das device/network-interface 3 angezeigt. Dort ist aber nur vlan2 definiert.

Wie das gehen soll, ist mir völlig unklar. Der Windows-Rechner sollte mit diesem Netzwerk ja gar nicht verbunden sein.

Ich denke, da stimmt in dem grundsätzlichen Netzwerkaufbau etwas nicht. Das solltest du dir nochmals ansehen. -

Vor pfSense sitzen zwei switche, auf denen die beiden vlans konfiguriert wurden bzw. einzelne Ports einem vlan zugewiesen wurden. Kommen an den ports Pakete ohne vlan-Nr. an, so wird diese ergänzt. PfSense sieht somit nur 'tagged packages'.

Für meine Versuche nutze ich einen Windows-Rechner, auf dem alle Netzwerkkarten deaktiviert sind. Eine Netzwerkkarte habe ich als per dhcp zu konfigurieren eingerichtet und aktiviert. Test mit vlan 2 gemacht und dann wieder deaktiviert. Dann mit einem Port der zu vlan 3 gehört verbunden und wieder aktiviert.

Kann es damit zu tun haben, dass unter pfSense noch der DNS Resolver aktiviert ist - Netzwerk-Interfaces = all und ausgehende Verbindungen = all?

Der DNS-Forwarder ist deaktiviert. -

@DerTom24

Es sind also auf beiden Switchen beide VLANs eingerichtet und die Ports untagged den VLANs zugewiesen.

Dann bekommt der angeschlossene Rechner von den VLANs gar nichts mit und DHCP sollte ohne Zutun ablaufen.Ich weiß jetzt nicht, ob der Windows Rechner nach dem Reaktivieren der Netzwerkkarte noch irgendwo sein DHCP Lease gespeichert hält, aber sicherheitshalber könntest du es ja mit 'ipconfig /release' löschen und anschließend 'ipconfig /renew' ausführen.

Wenn du während dieser beiden Befehle auf der pfSense ein Packet Capture am VLAN3 Interface laufen lässt, müsste zumindest das DHCPDISCOVER des Rechners zu sehen sein. Anderenfalls stimmt etwas mit der Konfiguration des Netzwerks (VLAN) nicht.

Das hat mit dem DHCP Server auf der pfSense gar nichts zu tun. Das Paket muss vom Client kommen und per Broadcast alle Geräte im Netzwerk erreichen.Auch mit DNS hat das nichts zu tun. DNS kann erst funktionieren, nachdem DHCP erfolgreich war.

-

@viragomann said in Jeweils einen DHCP-Server pro VLAN einrichten - geht das?:

Ich weiß jetzt nicht, ob der Windows Rechner nach dem Reaktivieren der Netzwerkkarte noch irgendwo sein DHCP Lease gespeichert hält, aber sicherheitshalber könntest du es ja mit 'ipconfig /release' löschen und anschließend 'ipconfig /renew' ausführen.

sollte er nicht, nach deaktivieren der Karte ist die eigentlich leer. Aber /release hilft notfalls immer :)

@viragomann said in Jeweils einen DHCP-Server pro VLAN einrichten - geht das?:

Wenn du während dieser beiden Befehle auf der pfSense ein Packet Capture am VLAN3 Interface laufen lässt, müsste zumindest das DHCPDISCOVER des Rechners zu sehen sein. Anderenfalls stimmt etwas mit der Konfiguration des Netzwerks (VLAN) nicht.

Definitiv. Ich verstehe ja den Rest mit den WANs nicht ganz aus dem OP, aber bevor irgendwelches Routing irgendwohin überhaupt greift, sollte DHCP gehen und dazu würde ich erstmal auf beiden VLANs ein "pass any" OHNE irgendwelche erzwungenen Gateways setzen (default), da PBR ansonsten die Pakete an ganz andere Stellen kegelt, wo sie ggf. gar nichts zu suchen haben. Aber erstmal wie gesagt DHCP ans Fliegen bekommen, da spielt nämlich nur die VLANs der Sense und die Switche eine Rolle. Um die WAN Zuweisung etc. kümmern wir uns im Zweiten :)

@viragomann said in Jeweils einen DHCP-Server pro VLAN einrichten - geht das?:

Das hat mit dem DHCP Server auf der pfSense gar nichts zu tun. Das Paket muss vom Client kommen und per Broadcast alle Geräte im Netzwerk erreichen.

Auch mit DNS hat das nichts zu tun. DNS kann erst funktionieren, nachdem DHCP erfolgreich war.volle Zustimmung.

-

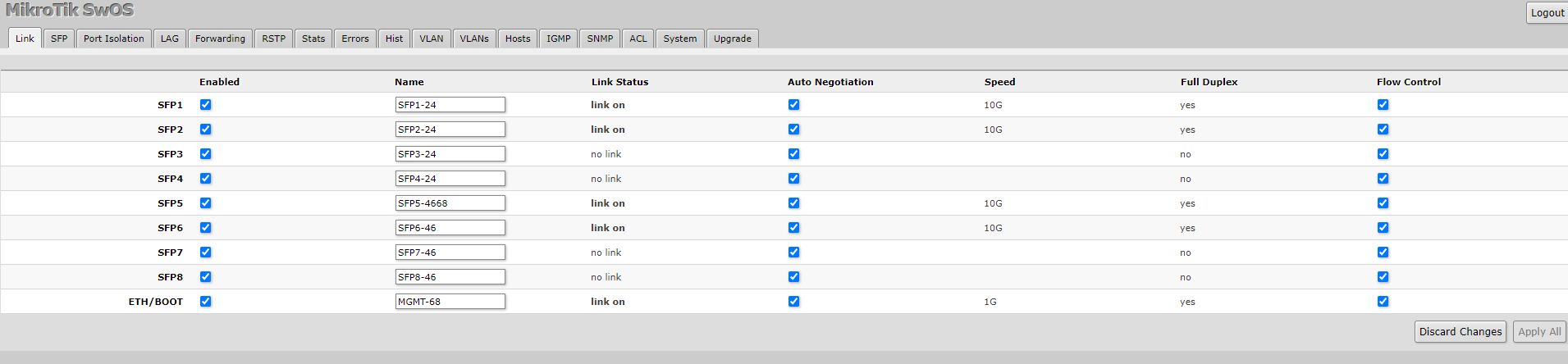

Es scheint so zu sein, dass mein Mikrotik CRS309 Probleme macht.

Aufbau ist: CRS326 -> CRS309 -> pfSense

Wenn ich den CRS326 direkt an pfSense anbinde, dann ist das Vlan 3 auch direkt verfügbar bzw. DHCP funktioniert.

Da ich auf dem CRS309 die Ports alle gleich eingerichtet habe - nur eben halt teilweise in Vlan 2 bzw. Vlan 3 - kann ich mir das nicht erklären. Werde mal komplett neu konfigurieren und schauen ob dies hilft.

-

@DerTom24 said in Jeweils einen DHCP-Server pro VLAN einrichten - geht das?:

nur eben halt teilweise in Vlan 2 bzw. Vlan 3

Vielleicht VLAN3 versehentlich getaggt statt untagged (oder umgekehrt)?

Ich bin da eher ein Freund davon VLAN IDs <10 einfach wegzulassen und gleich alles 10+ einzurichten und die IP Ranges entsprechend zu nutzen, dann fällt einem auch Debugging einfacher. Kann man bspw. bauen mit- 172.<16-31>.y.x/24 - Vlan <16-31>+y => wir wählen mal zufällig 23 aus

- 172.23.0.x/24 - v230 - Mgmt

- 172.23.1.x/24 - v231 - LAN / Server

- 172.23.2.x/24 - v232 - Clients

- 172.23.3.x/24 - v233 - Streaming

- 172.23.4.x/24 - v234 - IoT

- 172.23.5.x/24 - v235- isolated

Tadaa, schön eindeutige VLAN IDs, einfach zu erkennen, welches Subnetz dazugehört und wenn man aus dem Bereich was Zufälliges auswählt (oben 23 bspw.) ist die Chance auch kleiner, dass man tatsächlich bei nem VPN mal auf das gleiche Subnetz trifft. Kann man natürlich auch mit 10.z.y.x machen oder mit 192.168.y.x wobei bei 192ern die Kollisionswahrscheinlichkeit höher ist. Und da man eher selten mehr als 99 Netze braucht, ist auch die VLAN ID kein Problem (wer mehr als 10 braucht, fängt eben mit ID 2300, 2301 etc. an) :)

Grüße

-

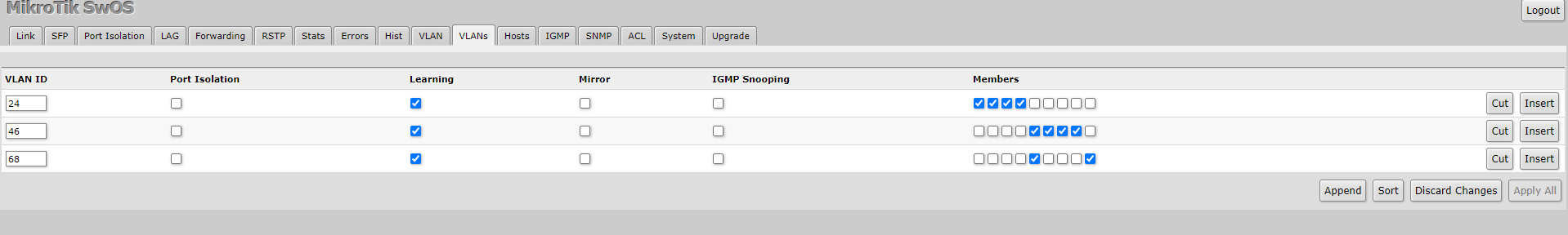

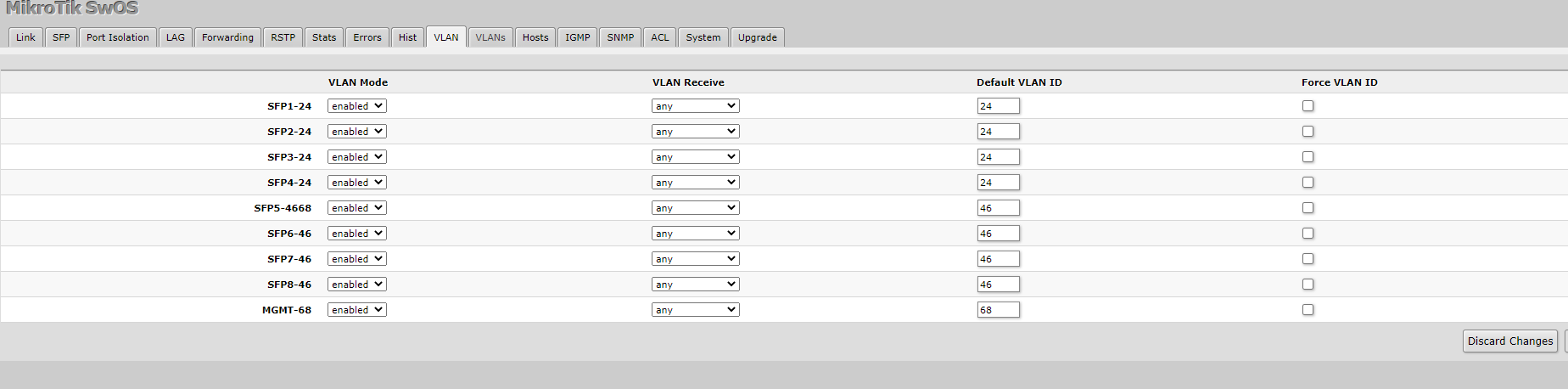

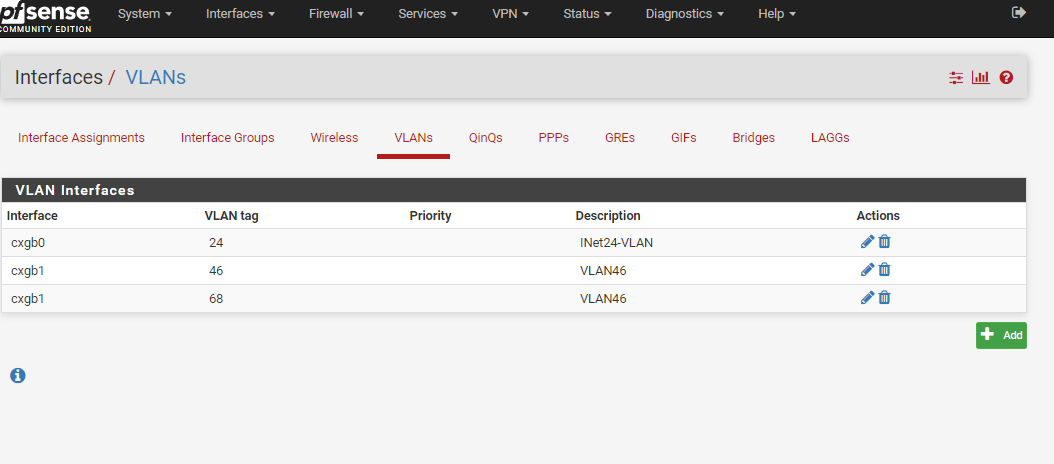

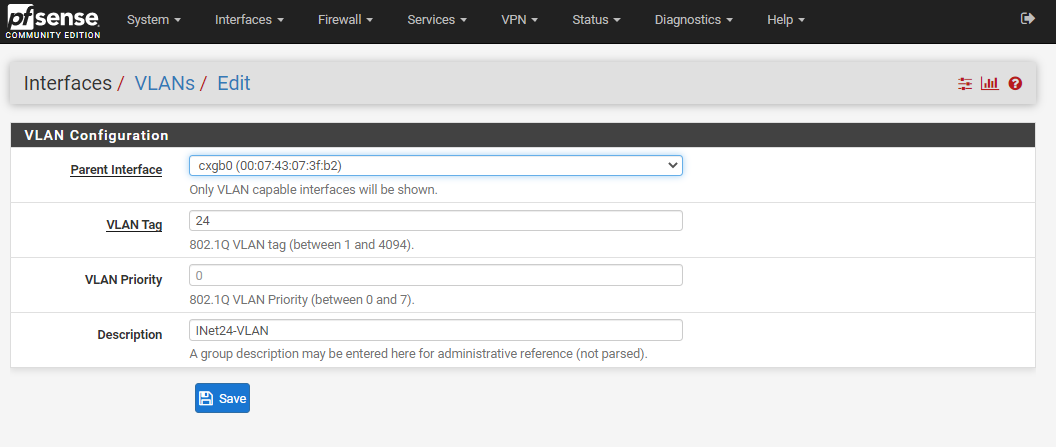

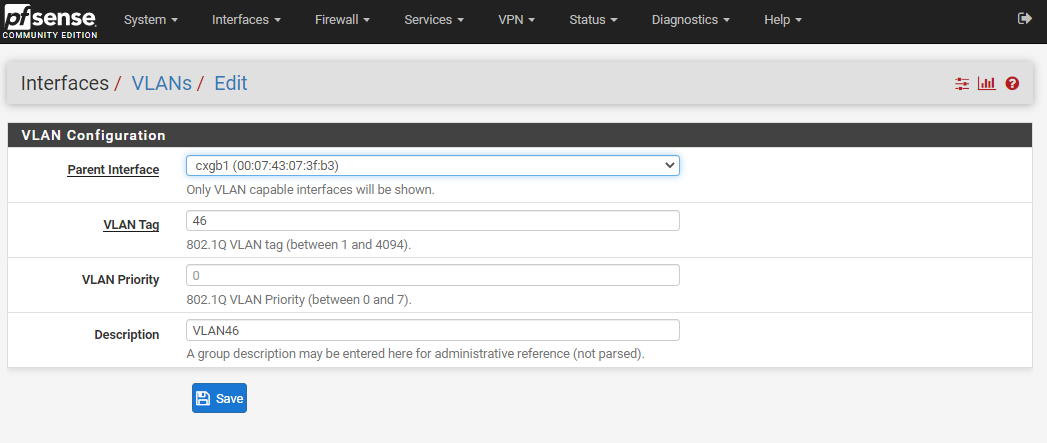

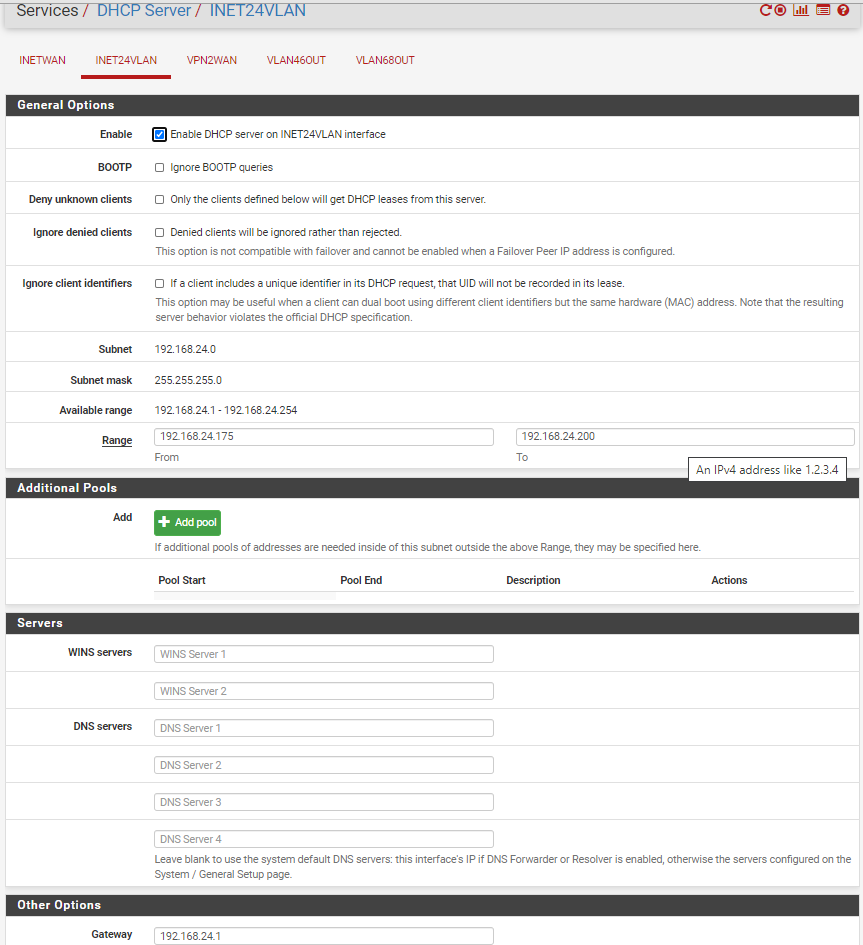

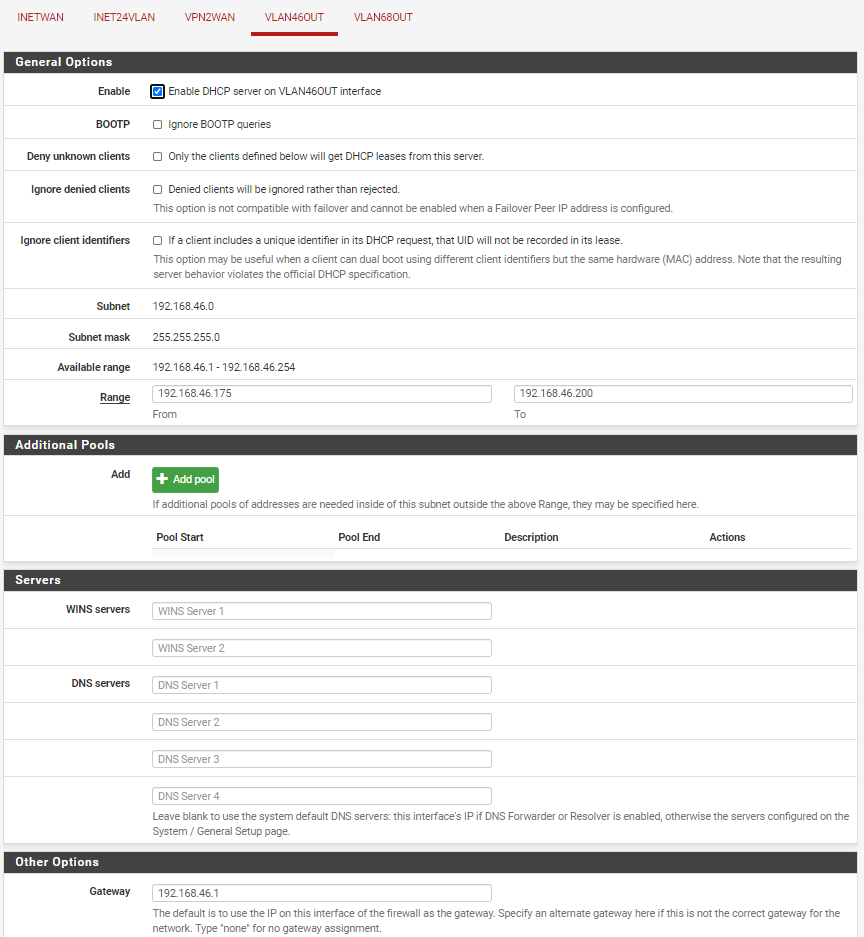

Die vlans habe ich mal auf 24 und 46 umgestellt...

Nach diversen Experimenten ist es wohl so, dass der CRS309 nur über den sfp+1-port Kontakt zu pfSense aufnimmt. Ich habe alle acht sfp+-Ports für das vlan 24 bzw. 46 eingerichtet und hatte mit beiden auf allen Ports 'dhcp-Erfolg', aber nur, wenn pfSense über den ersten sfp+-port angeschlossen war. Ich kann leider in switchOS nicht sehen, wo ich an der Portkonfiguration etwas ändern kann, damit der sfp+5-port sich wie der sfp+1-port verhält. Habe die Frage auch mal im Mikrotik-Forum gepostet - bisher noch keine Antwort... In der Dokumentation diesbezüglich nichts gefunden...

Es kann doch nicht sein, dass ich einen zweiten CRS309 brauche.

-

@DerTom24 said in Jeweils einen DHCP-Server pro VLAN einrichten - geht das?:

Es kann doch nicht sein, dass ich einen zweiten CRS309 brauche.

Nope kann es eigentlich nicht.

Wie sind denn deine Clients da genau angebunden? Du schreibst was von einem CRS326 hinter einem CRS309 der an die pfSense angebunden ist. Kannst du da ein Bild oder eine Skizze posten wie wo was verstrippt ist? Dann kann man da vllt. eher durchsteigen wo vllt was falsch konfiguriert ist.

-

Aufbau ist:

- vlan24:

crs326 ports 2-16 und sfp+1

crs309 ports sfp+1-4

pfSense port0

Verkabelung:

crs326 sfp+1 -> CRS309 sfp+2 und CRS309 sfp+1 -> pfSense port0Ergebnis:

Client wird an einem der 1G-ports auf dem CRS326 z. B. port2 angeschlossen und bekommt von dem dhcp-Server/pfSense eine IP zugewiesen = i.O.- vlan 46:

crs326 ports 17-24 und sfp+2

crs309 ports sfp+5-8

pfSense port1

Verkabelung:

crs326 sfp+2 -> CRS309 sfp+6 und CRS309 sfp+5 -> pfSense port1Ergebnis:

Den pfSense port1 erreicht kein Paket.Nur wenn ich pfSense port0 oder port 1 (je nach konfigurierten vlan) über den CRS309 sfp+1 anschließe, wird der zugehörige dhcp-Server erreicht.

Ich kann auch eine direkte Verbindung CRS326 zu pfSense aufbauen

CRS326 sfp+1 -> pfSense port0

und

CRS326 sfp+2 -> pfSense port1

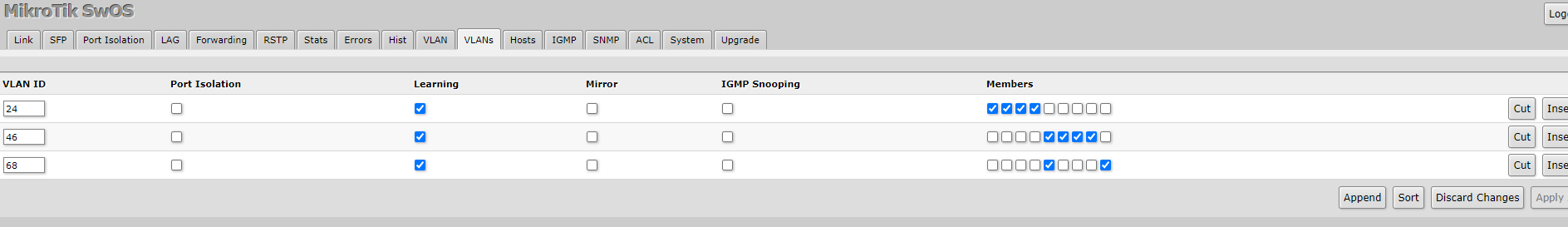

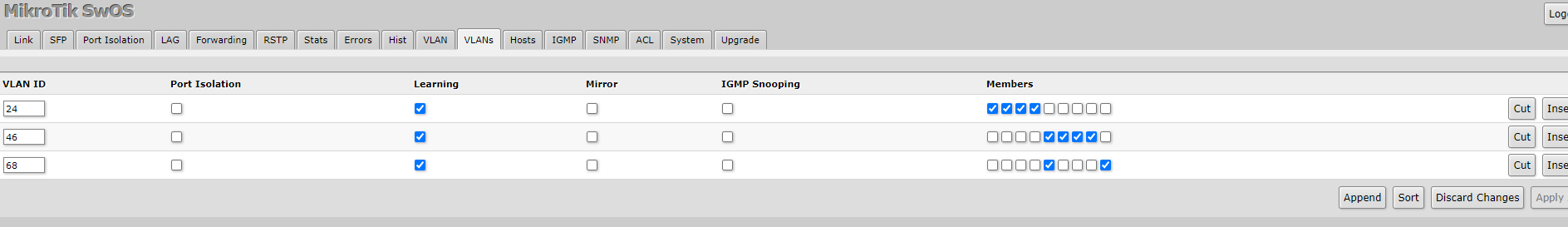

Die Clients können dann den dhcp-Server erreichen und kriegen auch eine korrekte, dem vlan entsprechende IP zugewiesen.So sieht die Konfiguration auf dem CRS309 aus:

Falls du noch mehr brauchst, gerne!

- vlan24:

-

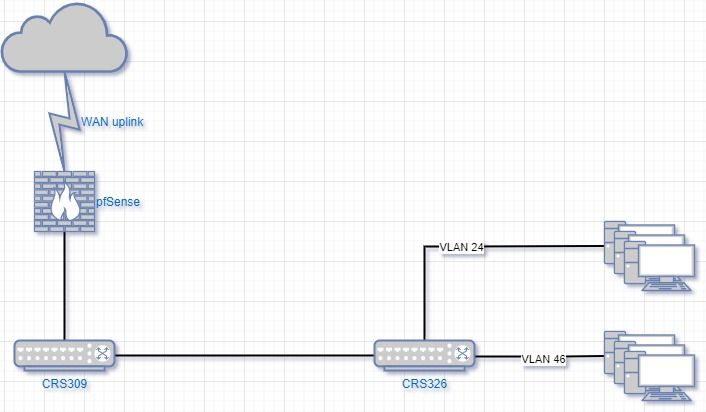

OK das ist mir gerade erstmal zu konfus mit den ganzen Portbeschreibungen, daher hier eine kurze Skizze, die ich mit draw.io schnell erstellt habe. Ist DAS die Konfiguration die du willst oder verstehe ich was falsch?

Edit: zusätzlich sehe ich diese ganzen Port Isolation Filter und frage mich "wofür", zumal du in den VLAN Settings dann wieder Port Isolation ausgeschaltet hast. Ich würde da auf Nummer sicher gehen und erst die VLAN Konfiguration ans Fliegen bekommen, bevor ich irgendwelche interne Switch Isolation zusätzlich einschalte und ggf. Traffic dadurch blocke, den ich haben will. Zudem ist die Zuordnung bei der Isolation für mich unklar, da bei jeder Zeile der eigentliche Port nicht angehakt ist, Zeile 5 aber sich selbst angehakt hat. Ich würde das ganze Isolation Ding erstmal resetten auf default und auch bei den VLANs wie jetzt auch erstmal ohne Isolation fahren und das später ergründen, was richtig ist um erstmal die VLANs ordentlich hinzubekommen.

-

Bezüglich port isolation sagt das Mikrotik-Handbuch, dass default=yes ist. Somit habe ich den Haken hier nicht setzen müssen.

Ich habe auf dem CRS309 die Firmware immer neu aufgespielt, dabei mit netinstall die alten Konfigurationsdateien komplett gelöscht und alle ports dem vlan24 oder auch vlan 46 zugewiesen. Es war immer das Ergebnis, dass ich nur über den sfp+1-port Kontakt mit pfSense und dem dhcp-Server bekommen habe. Habe ich pfSense über sfp+2-8 verbunden, war nie eine Verbindung da, weder unter vlan 24 oder vlan 46 mit oder ohne port isolation...

Die Skizze zeigt das von mir angestrebte Endergebnis. Zurzeit sind nur CRS326, CRS309 und pfSense im Spiel.

-

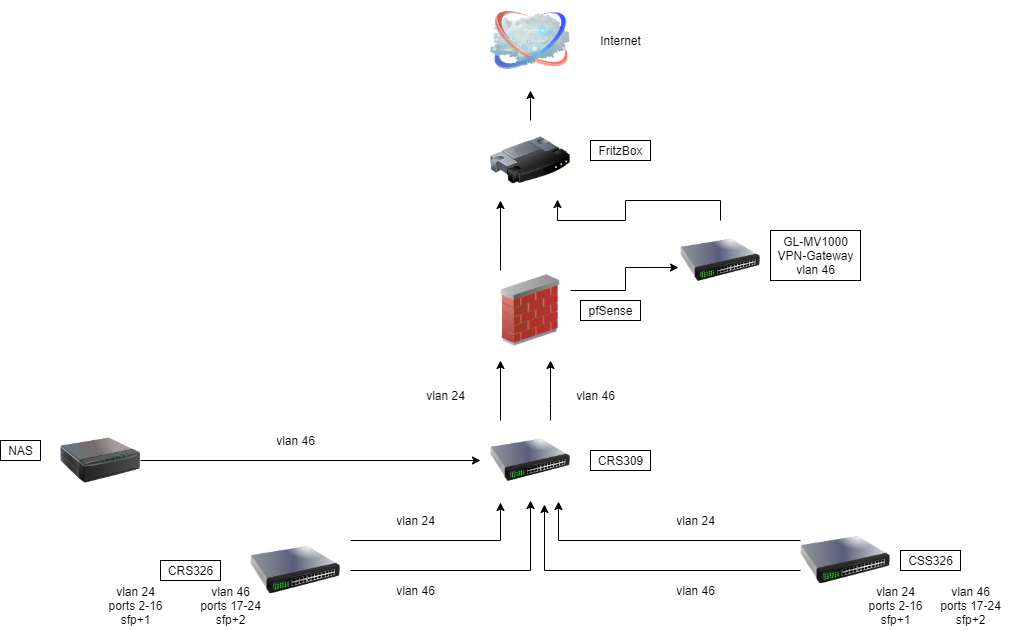

OK mal davon abgesehen, dass ich den VPN Gateway so eingezeichnet überhaupt nicht verstehe...

Der 309 soll also

- einen 10G Port zur pfSense als Uplink haben?

- einen oder zwei gebündelt zum NAS haben, dass dann im VLAN 46 sein soll?

- zwei (gebündelte?) Links zu jeweils einem CS326 haben? Oder je einen Link pro VLAN?

- Wäre für die Anbindung der 326er gebündelt als LACP/Portchannel und Trunk mit 24+46 drauf da nicht einfacher und sinnvoller, gerade wenn man ggf. später noch VLANs hinzufügt damit man die nicht manuell dann auf irgendwelche Lines verteilen muss?

Soweit ich den 309er richtig gelesen habe, hat der ja einen Gigabit Port. Ist der nur für Management? Wenn ja schade, sonst könnte man mit dem Port die Einstellungen testen.

Es war immer das Ergebnis, dass ich nur über den sfp+1-port Kontakt mit pfSense und dem dhcp-Server bekommen habe. Habe ich pfSense über sfp+2-8 verbunden, war nie eine Verbindung da, weder unter vlan 24 oder vlan 46 mit oder ohne port isolation...

Das wäre der Punkt an dem ich zuerst mal ansetzen würde:

- NAS mit einem Port und DHCP enabled an 309 anbinden.

- pfSense mit einem Port an 309 anbinden

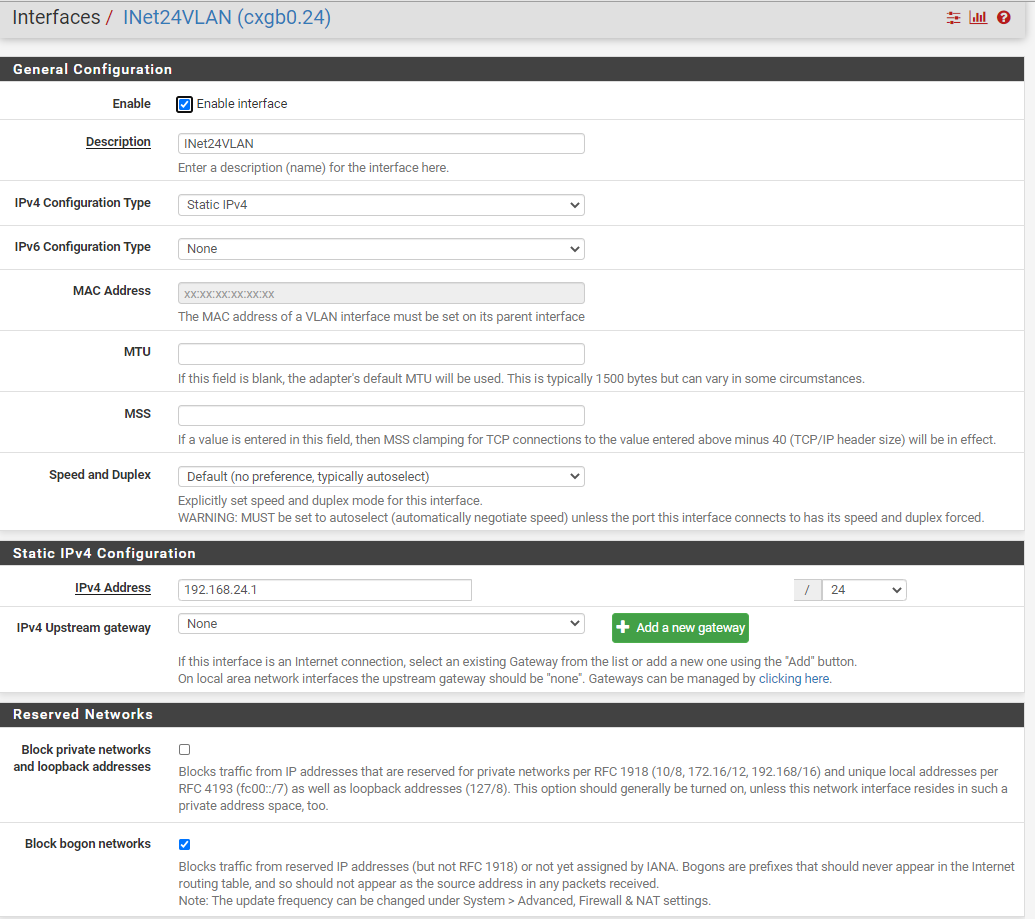

- pfSense auf dem einen Port die VLANs 24 und 46 konfigurieren

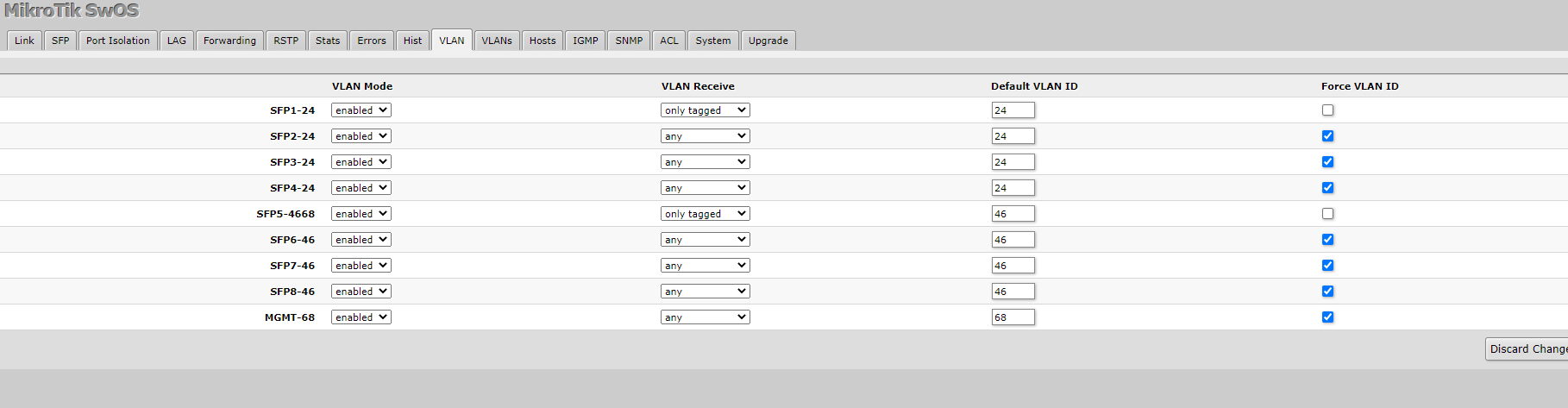

- 309 auf dem pfSense Port Trunk mit 24,46 tagged sauber konfigurieren. Ohne VLAN Force oder sonstigem Kram. Kein Isolations Gedöns, sondern erstmal nur sauberes VLAN Handling versuchen.

- 309 auf dem NAS Port für Switch Port in VLAN 46 konfigurieren (untagged).

Dann testen ob NAS eine IP aus VLAN 46 bekommt.

Dann NAS Port umkonfigurieren auf VLAN 24 und testen ob es eine 24er bekommt. Wenn das läuft, kann man mit den 326ern dahinter und dem Trunking etc. weiter testen. Aber bevor man den 309er nicht im Griff hat wird das sonst eine ewige Suche.Grüße

-

@DerTom24 said in Jeweils einen DHCP-Server pro VLAN einrichten - geht das?:

Falls du noch mehr brauchst, gerne!

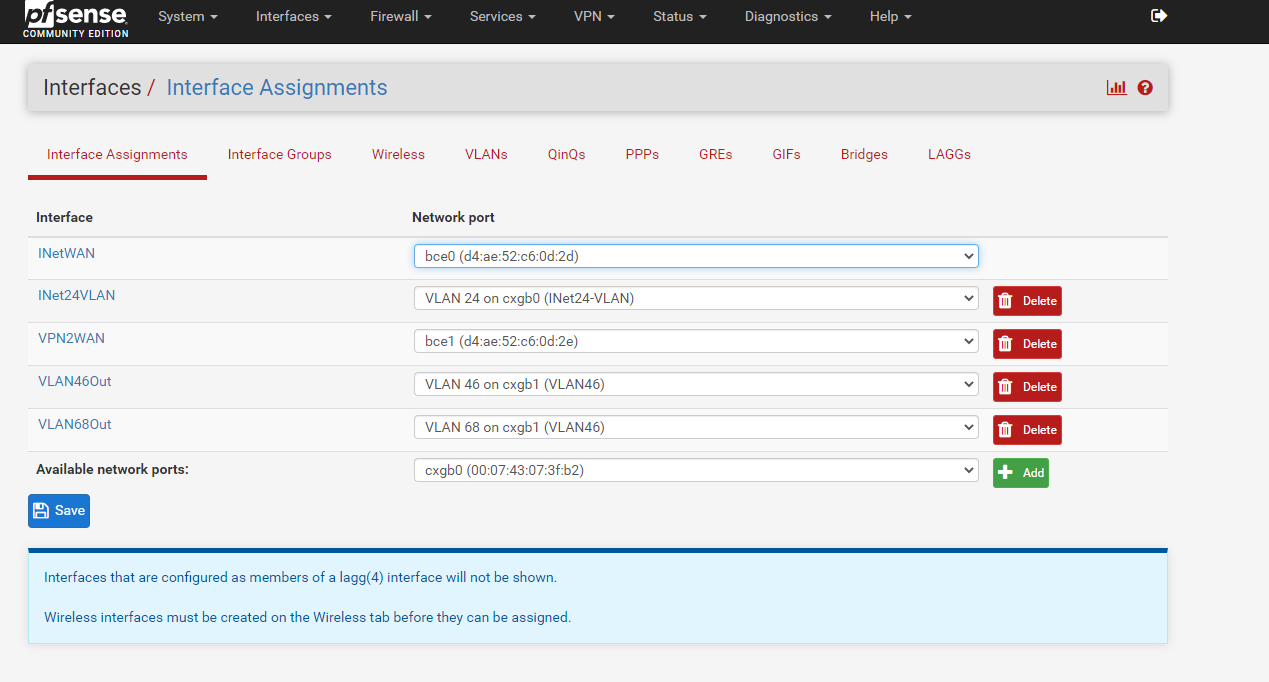

Sehe ich jetzt gerade erst: Die VLAN Konfiguration für den SFP+ Port 1 ist doch falsch. Wie soll denn pfSense beide VLANs bekommen, wenn du sie an Port 1 anklemmst, aber VLAN 46 überhaupt nicht auf Port 1 durchreichst?

Zudem fehlt mir die Konfig der pfSense wie du die VLANs da eingerichtet hast, so kann ich nur hoffen, dass sie richtig konfiguriert sind ;) Aber im VLAN Setup im Bild fehlt definitiv die Zuordnung von VLAN 46 zu Port 1, sonst kommen die getaggten Pakete ja nie an der Firewall an bzw. sie kann nicht mitbekommen, dass irgendjemand im VLAN46 nach DHCP schreit. Und da du schreibst, dass die nur an Port 1 hängt gibts auch keinen anderen Weg.

-

@JeGr

Der VPN-Gateway soll für alle in vlan46 hängenden Geräte den Internetzugang über einen VPN-Povider ermöglichen. Somit gehen clients vlan24 ganz normal ins Netz und vlan46 nur über VPN.Beide vlans haben eine eigene 10GB-Verbindung. Für vlan24 ist dies sfp+1 und für vlan46 soll dies sfp+5 sein. Aus diesem Grund auch die 'fehlende' Zuweisung von sfp+1 zu vlan46. Der 309 hat soll somit zwei uplinks zu pfsense haben, also je einen Link je vlan.

Der eth1-port des 309 soll auch als 'normaler' Netzwerkanschluss genutzt werden können.

Ansonsten werde ich mit dem sauberen konfigurieren auf dem 309 mal wieder beginnen.

Vielen Dank für Deine Hilfe!

-

@DerTom24 said in Jeweils einen DHCP-Server pro VLAN einrichten - geht das?:

Beide vlans haben eine eigene 10GB-Verbindung. Für vlan24 ist dies sfp+1 und für vlan46 soll dies sfp+5 sein. Aus diesem Grund auch die 'fehlende' Zuweisung von sfp+1 zu vlan46. Der 309 hat soll somit zwei uplinks zu pfsense haben, also je einen Link je vlan.

OK das konnte ich aus deiner Zeichnung so nicht ganz entnehmen, aber das heißt, dass du den 309er mit 2 Ports an der pfSense hast?

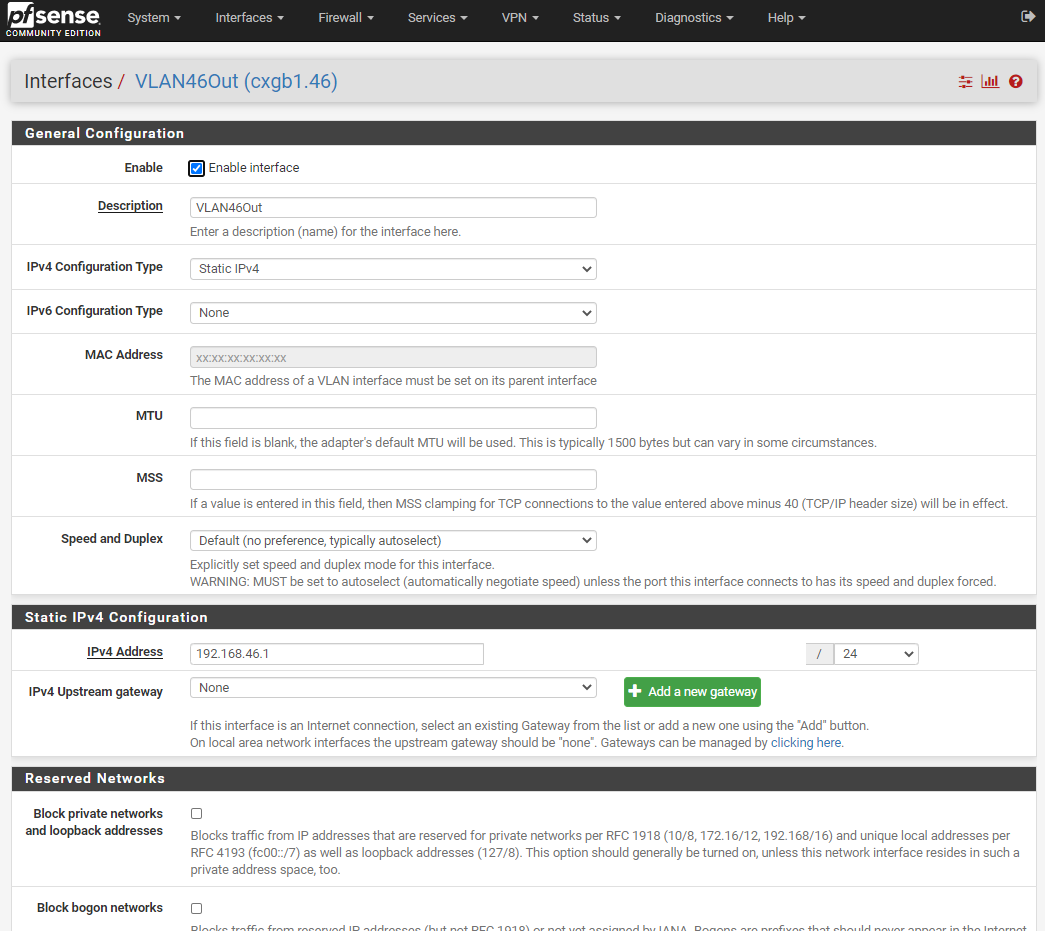

Dann bitte die VLAN Konfig vom 309er und die VLAN und Interface Konfig von der pfSense zeigen. Da passt irgendwas nicht zusammen :)

-

-

Nope dann - meine ich - stimmt bei dem Setup die Konfig des 309er nicht.

Du sprichst explizit VLAN auf der pfSense (warum auch immer aber OK), im VLAN Setup des Switches ist der Port aber nicht auf tagged gestellt (only tagged). Oder du machst das VLAN in der pfSense raus und stellst auf only untagged aber irgendwas sollte man schon auswählen ;)

Zudem sagt https://wiki.mikrotik.com/wiki/SwOS/CRS3xx#VLAN_Configuration_Example dass enabled heißt, dass VLAN IDs gefiltert werden die nicht in der Tabelle sind dass dann die Default VLAN ID bei Access Ports passen muss. Laut ihrem eigenen Beispiel unter https://wiki.mikrotik.com/wiki/SWOS/CSS326-VLAN-Example sollte das eher aussehen wie:

- VLAN:

- Port 1: enabled, any, 1

- Port 2,3,4: enabled, any, 24

- Port 5: enabled, any, 1

- VLANs: sollten stimmen wie sie sind, wenn Mgmt der letzte Punkt ist

Statt "any" bei allen in "VLAN" könnte man Port 1 und 5 (an die pfSense) auch entsprechend flaggen (tagged only für 1 und 5). Bei den anderen Ports die als "Client" untagged laufen, müsste IMHO dann untagged only ausgewählt werden, da man dort keine Tags vom Client will und das dann ins Default VLAN umgetagged werden soll.

Da du alles auf der pfSense taggst, und dort als Tag 24/46/68 erwartest, stimmt die Default VLAN ID auf den Ports nicht. Warum 1? Weil 1=default=untagged sein soll und du auf dem Port 1 bspw. das VLAN 1 durchreichen möchtest und nicht(!) die ID wegwerfen und das Paket untagged rausgeben.

Randnotiz: Ich weiß zwar nicht, wofür du 2x 10G getrennt zur Firewall führst und brauchst, aber OK :) Ich hätte einen Trunk zur Firewall gemacht und dort alle VLANs aufgelegt aber sei es drum :)

-

-

So, die Vlans laufen... Ich habe es allerdings über zwei getrennte Leitungen nicht geschafft. Die Verbindung zwischen den beiden switch läuft über ein Kabel, die Verbindung zu pfSense über zwei Leitungen (LAGG).

Somit nochmal vielen Dank für den Input!!

Was mir noch durch den Kopf geht bzw. am Anfang dieses Threads wohl nicht als optimal angesehen wurde, war meine Lösung, die Zuweisung der Vlans zu einem bestimmten WAN (1 x Fritzbox, 1 x über VPN-Box) über eine Firewallregel zu bewerkstelligen.

Wie mache ich dies denn besser?Viele Grüße!

-

@DerTom24 said in Jeweils einen DHCP-Server pro VLAN einrichten - geht das?:

die Zuweisung der Vlans zu einem bestimmten WAN (1 x Fritzbox, 1 x über VPN-Box) über eine Firewallregel zu bewerkstelligen.

Ich glaube das rührte eher daher, dass sich noch niemand wirklich vorstellen konnte, wie das Konstrukt aussehen soll.

Zuweisung per Regeln ist der einzige Weg VLANs das entsprechend mitzugeben. Man muss nur darauf achten, dass anderer Traffic der ggf. intern laufen soll eine eigene Regel mit Default GW benötigt, da eine Regel mit aktiviertem Gateway allen Traffic über dieses GW über die Firewall zu schieben versucht. Auch etwas, was ggf. intern laufen soll - daher muss das darüber mit einer extra Regel abgehandelt werden.Bspw.: VLAN 46 soll via WAN 2 ins Netz. VLAN 46 soll aber VLAN 23 trotzdem erreichen können. Dann braucht es eine allow VLAN 46->23 Regel mit Default GW (*) und darunter eine VLAN 46 to any Regel mit GW WAN2.

Grüße