Openvp Server+ipsec маршрутизация за тоннелями

-

Парни, привет.

Не имел раньше дел с openvpn, не знаю как верно настроить- Есть сервер для доступа клиентов, подключаясь они видят сеть за pfsense (пусть будет 192.168.103.0/24)

- Есть тоннели на голом ipsec, маршрутизируются и всё хорошо (сетей много, скажем 192.168.1.0/24)

как заставить клиентов подключившихся к openvpn серверу видеть всё что дальше за тоннелем, ту же сеть 192.168.1.0/24?

в настройках для пользователей указывал сети, толку 0

-

Добрый

@avant

Тип овпн?

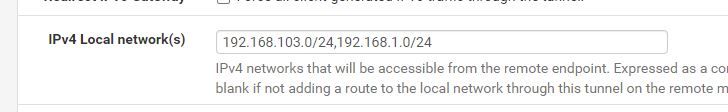

Сети клиентам можно пушить:- На овпн-сервере. В вашем случае это Local networks

- Или в настройках клиентов в их конфиг-файлах прописывать "route ...."

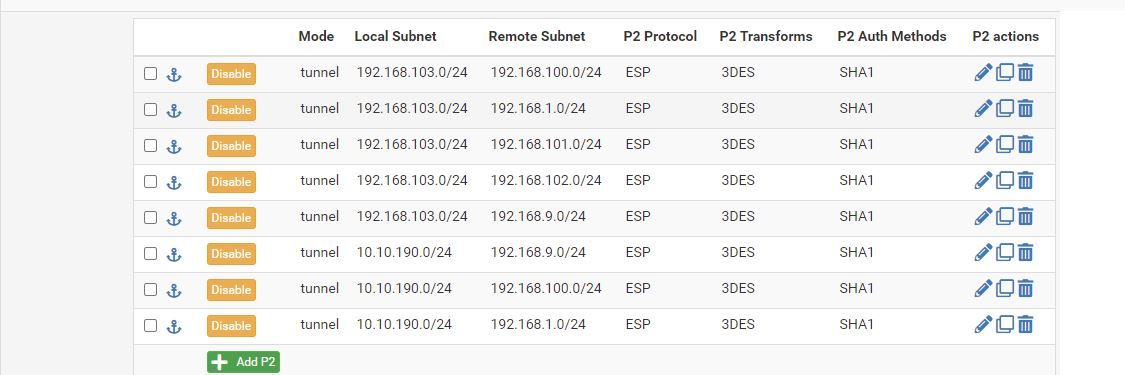

И это еще не всё. В настройках ipsec нужно создавать phase 2 столько раз, скольким овпн-клиентам нужен доступ в сеть за Ipsec туннелем.

Надеюсь, понятно объяснил )

Зы. Отписал Вам в ЛС.

Зы2. Правый верхний угол гляньте. Там значок Чата. -

@werter Привет!

В общем не взлетает конфа, маршруты прописаны на всех концах тоннелей,

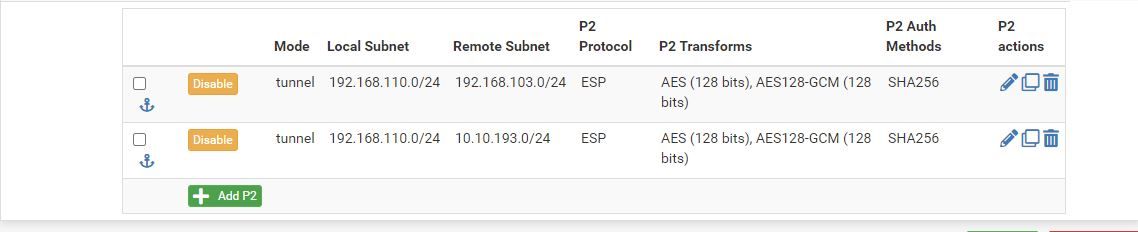

на скрине сеть 10.10.190.0/24 это opvp клиенты

-

@avant

В Локал нетворк на овпн пихаем и сети ЗА ipsec

ВРемоут сабнетЛокал сабнет на ипсек пихаем овпн-сети овпн-клиентов. Не сети ЗА овпн-клиентами!маршруты прописаны на всех концах тоннелей,

Не руками, надеюсь?

Зы. Интересно, а в ипсек можно пользовать алиасы из fw ? Чтобы не писать 100500 Phase 2.

Зы2. Попробуйте с ОДНИМ овпн-клинентом и ОДНОЙ Phase 2 поработать. Удалите остальные фазы касаемо овпн + ipsec пока что.

-

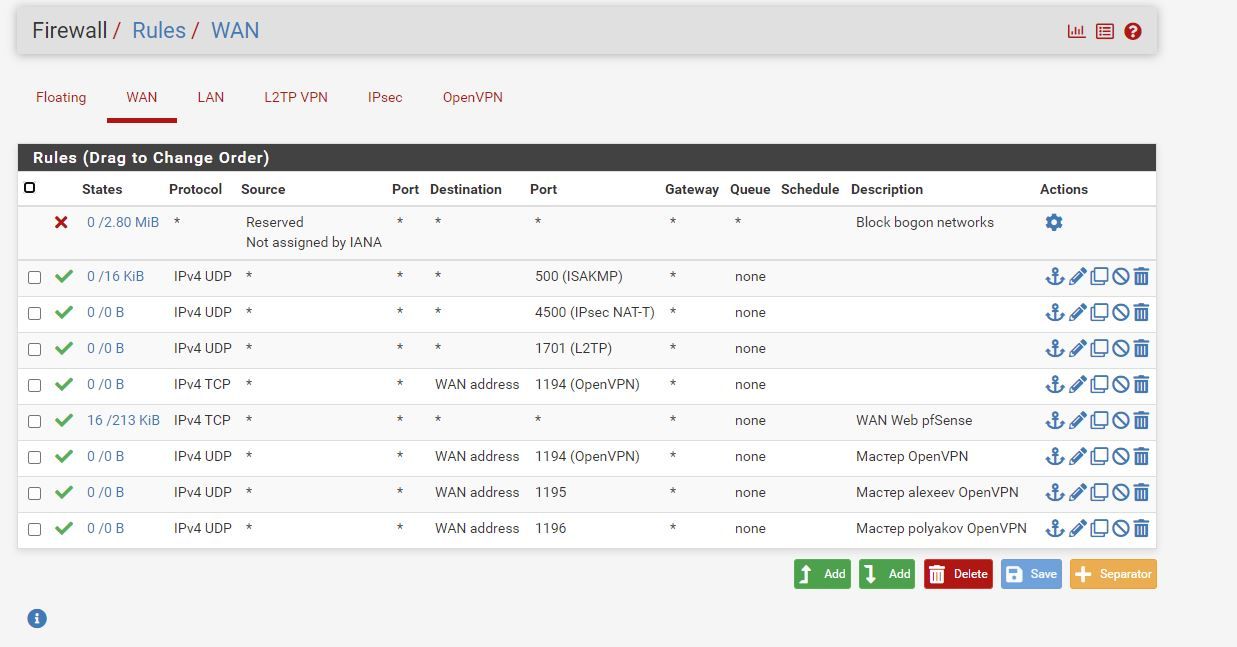

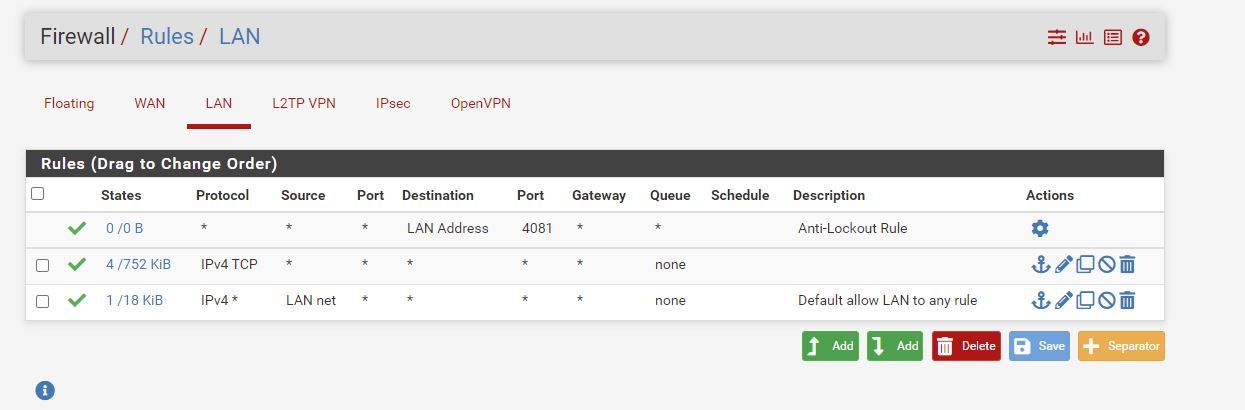

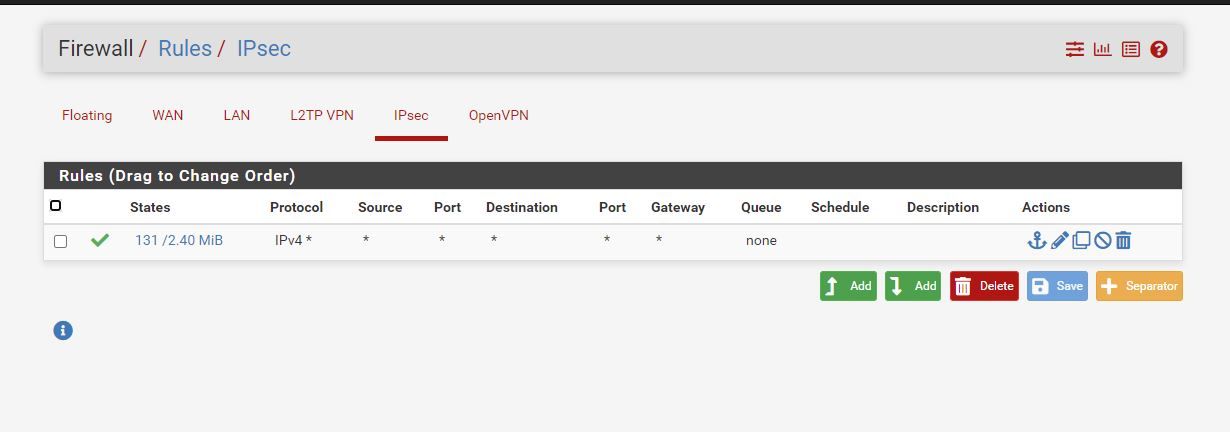

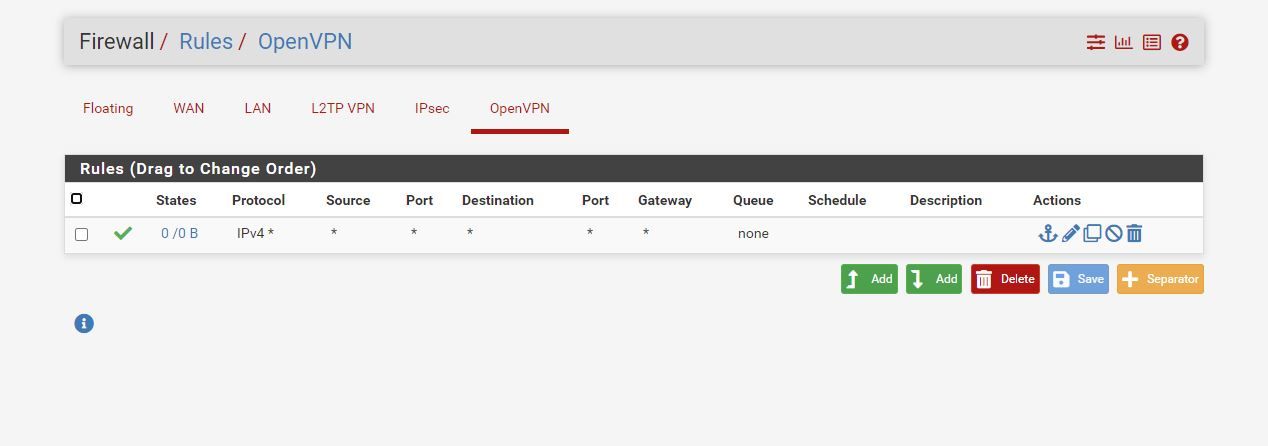

И скрины fw на ЛАН, ОВПН, ИПСЕК покажите еще.

-

https://redmine.pfsense.org/issues/946

Так и не реализовали (Если 100500 сетей в Фазе 2, то можно выгрузить конфиг, руками добавить и загрузить конфиг.

-

@werter said in Openvp Server+ipsec маршрутизация за тоннелями:

@avant

В Локал нетворк на овпн пихаем и сети ЗА ipsec

ВРемоут сабнетЛокал сабнет на ипсек пихаем овпн-сети овпн-клиентов. Не сети ЗА овпн-клиентами!маршруты прописаны на всех концах тоннелей,

Не руками, надеюсь?

Зы. Интересно, а в ипсек можно пользовать алиасы из fw ? Чтобы не писать 100500 Phase 2.

Зы2. Попробуйте с ОДНИМ овпн-клинентом и ОДНОЙ Phase 2 поработать. Удалите остальные фазы касаемо овпн + ipsec пока что.

дело в том, что я увязываю лютый зоопарк в виде pfsense-kerio control-mikrotik

все маршруты везде руками, пока победил связку pfsense-kerio control видна подсеть для ovpn клиентов, но вот следующий KERIO(который pfsense-kerio-KERIO уже не видет подсеть- ковыряюсь) ovpn клиенты так и не видят ничего кроме самого шлюза к которому подключаются

-

@avant said in Openvp Server+ipsec маршрутизация за тоннелями:

пока победил связку pfsense-kerio

Вдруг пригодится. Когда-то делал

IPSEC site-to-site между pfSense 2.3.2 и Kerio Controlhttps://forum.netgate.com/topic/104037/ipsec-site-to-site-%D0%BC%D0%B5%D0%B6%D0%B4%D1%83-pfsense-2-3-2-%D0%B8-kerio-control

Именно site-to-site. Без указания маршрутов вручную.И да, для каждой сети, которую знает OVPN-сервер(ы) писал 2-ю фазу.

Микротик-Керио site-to-site тоже делал. Вдруг пригодится тоже.

Использовал это:

https://habr.com/ru/post/216215/ -

А l2tp зачем? Можно же чистый ikev2 настроить. Или керио не умеет?

Зы. Умеет https://support.keriocontrol.gfi.com/hc/en-us/articles/360015190099-Enabling-IKEv2-Support-in-Kerio-Control

-

всё конечно здорово, но ovpn клиенты не видят всё что за ipsec тоннелями, перепробовал уже просто всё, даже новую виртуалку развернул, у клиентов в роутинге сети все есть, но по факту не работает, понятно что затык либо на первом шлюзе куда они подключаются, либо дальше........

причем сейчас сделал site-ti-site на голом ipsec между двумя pfsense, но и это не помогло -

@avant said in Openvp Server+ipsec маршрутизация за тоннелями:

всё конечно здорово, но ovpn клиенты не видят всё что за ipsec тоннелями, перепробовал уже просто всё, даже новую виртуалку развернул, у клиентов в роутинге сети все есть, но по факту не работает, понятно что затык либо на первом шлюзе куда они подключаются, либо дальше........

причем сейчас сделал site-ti-site на голом ipsec между двумя pfsense, но и это не помоглоСделайте packet capture на OpenVPN и IPsec интерфейсах, посмотрите где затык

Не исключено что напоролись на https://redmine.pfsense.org/issues/7801

если это всё-таки этот баг, то можете попробовать патч 230.diff

но аккуратно, патч ещё недостаточно протестирован,

сделайте резервную копию на всякий случайсм. https://docs.netgate.com/pfsense/en/latest/development/system-patches.html

-

Добрый

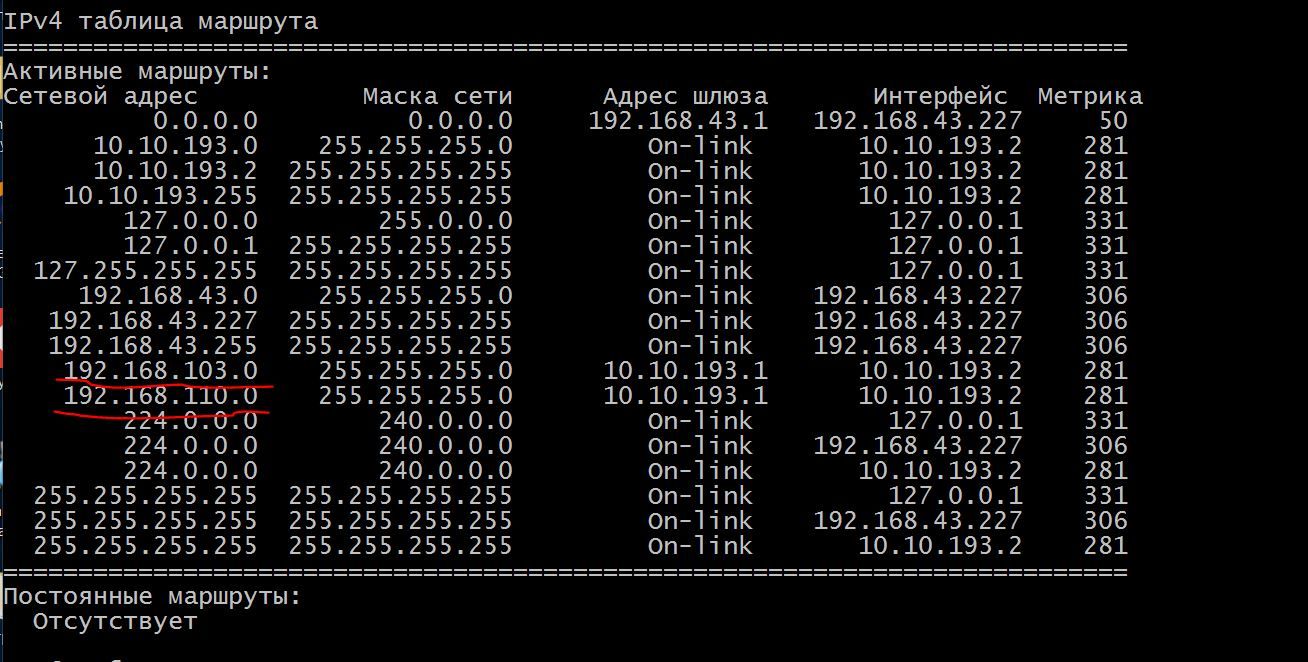

@avantу клиентов в роутинге сети все есть

- Покажите таблицу маршрутизации на подключенном овпн-клиенте (route print в Win).

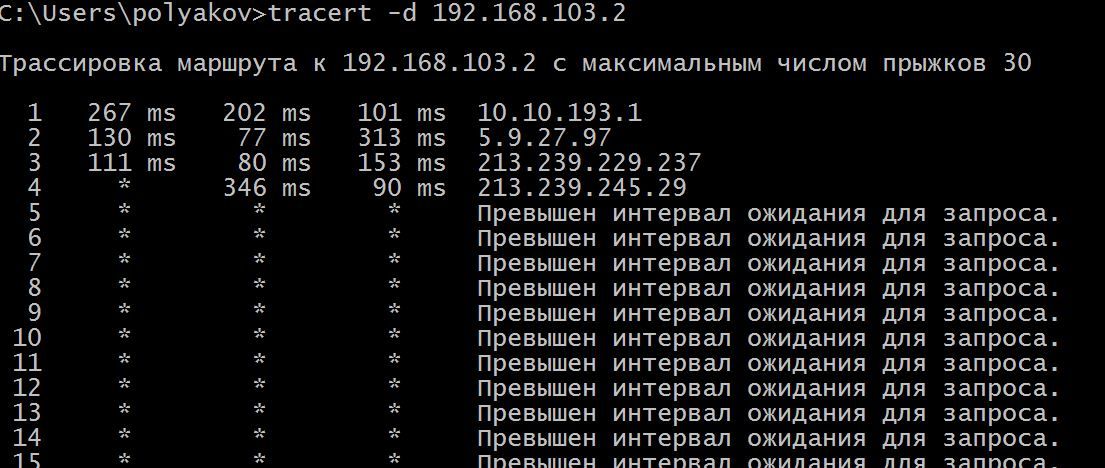

- Покажите на этом же клиенте вывод:

tracert -d <ip-в-удаленной-сети-за-ip-sec>

Зы. Есть еще вариант. Попробуйте привести к одному виду размер MTU и на овпн и на ипсек. Установите в обоих случаях размер mtu в 1200-1300 байт.

Зы2. Может с НАТом поиграться на пф? -

@werter said in Openvp Server+ipsec маршрутизация за тоннелями:

Добрый

@avantу клиентов в роутинге сети все есть

- Покажите таблицу маршрутизации на подключенном овпн-клиенте (route print в Win).

- Покажите на этом же клиенте вывод:

tracert -d <ip-в-удаленной-сети-за-ip-sec>

Зы. Есть еще вариант. Попробуйте привести к одному виду размер MTU и на овпн и на ипсек. Установите в обоих случаях размер mtu в 1200-1300 байт.

Зы2. Может с НАТом поиграться на пф?хорошо всё c маршрутами

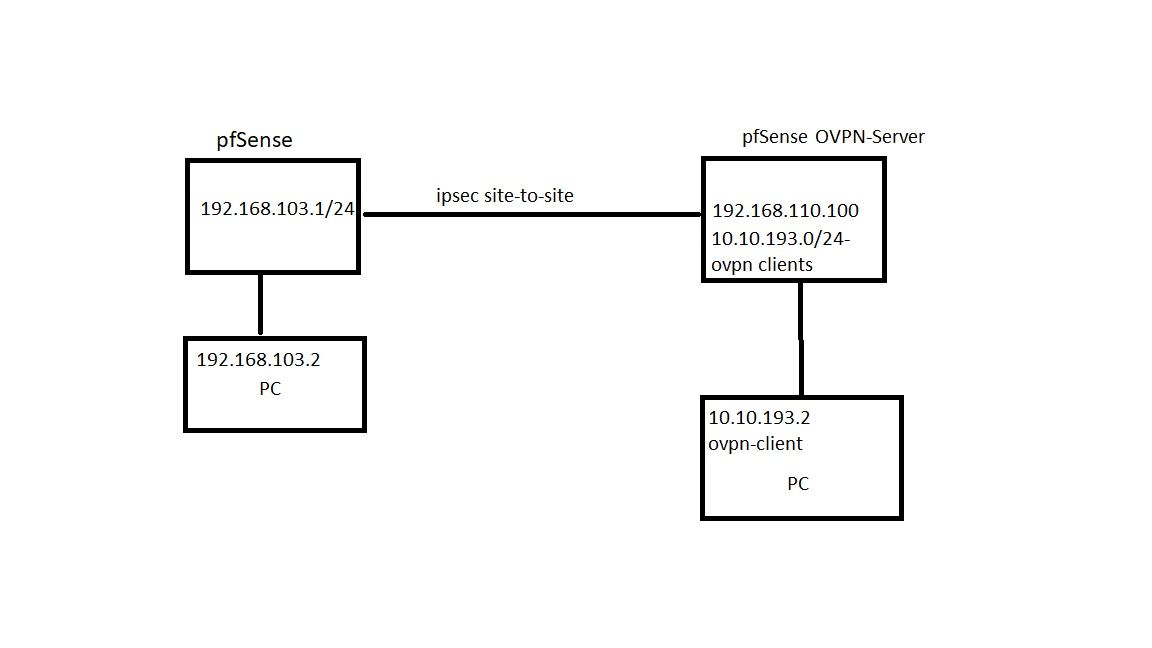

110 сеть, это куда подключается ovpn клиент, следовательно тоннельная адресация 10.10.193.0/24

103 сеть, это которая за ipsec тоннелемвот tracert, не понятно почему тут внешние ip светятся?

-

вот tracert, не понятно почему тут внешние ip светятся?

В трасере после 10,10,193,1 след адресом должен быть 192.168.103.2

А получается, что трафик дальше в инет пошел.Что за железка 10,10,193,1? За нею точно сеть 192.168.103.х живет?

Что шлюзом в настройках у 192.168.103.2?Зы. Вы что-то в хецнере крутите? Там пф развернут?

-

@werter said in Openvp Server+ipsec маршрутизация за тоннелями:

В трасере после 10,10,193,1 след адресом должен быть 192.168.103.2

А получается, что трафик дальше в инет пошел.

Что за железка 10,10,193,1? За нею точно сеть 192.168.103.х живет?

Что шлюзом в настройках у 192.168.103.2?вот схема с адресацией

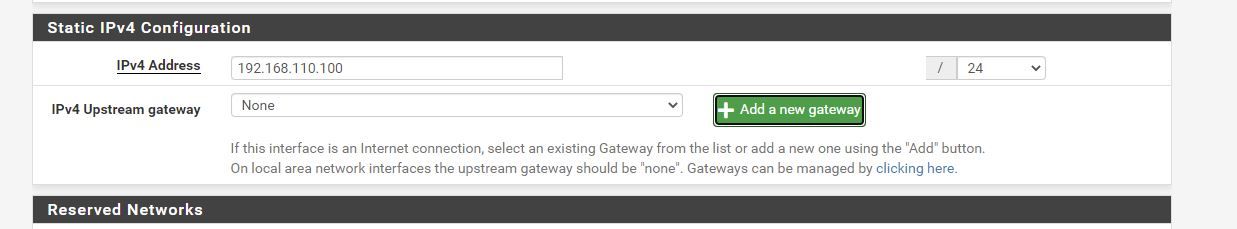

кстати тут шлюз не надо прописывать? т.е себя же

-

кстати тут шлюз не надо прописывать? т.е себя же

Не надо.

А какая адресация в ипсек-сети между пф?

-

-

@avant

Попробуйте Mode=Ipsec VTI. Между пф-ми его можно настроить. В доках пф про него есть.

Может оно вам подойдет. -

попробовал сейчас с самих pf пинговать подсети друг друга(при поднятных ipsec тоннелях) и они друг друга не видят, машины за ними видят подсети, не в этом ли дело, что opvpn клиенты не видят подсети за тоннелями?

кстати когда прописываю фазу два и подсеть для ovpn клиентов, между pf она не поднимается

-

попробовал сейчас с самих pf пинговать подсети друг друга(при поднятных ipsec тоннелях) и они друг друга не видят,

Там можно выбрать принудительно с какого интерфейса пинговать. Попробуйте.