Outgoing RFC1918 blocken aber 192.168.1.1 zulassen

-

Hallo zusammen,

ich versuche schon seit Tagen eine Ausnahme von der Regel 1 für den Zugriff auf die Fritz.Box zu bekommen. Aber egal wo ich es eintragen möchte - es geht einfach nicht. Deaktiviere ich die Regel 1 läuft der Zugriff auf die Fritz.Box einwandfrei.

Hier mein Netz - ja doppeltes NAT aber mit extra Modem und Fritz.Box hinter der Pfsense läuft das Telefon einfach nicht zuverlässig (es kommen immer wieder externe Gespräche nicht rein).WAN / Internet

:

: PPPoE-Provider 1und1

:

.-----+-----.

| Gateway | (Fritz.Box 7590 192.168.1.1)

'-----+-----'

|

WAN | 192.168.1.0/30

|

.-----+-----.

| pfSense |

'-----+-----' 192.168.1.2

|

LAN | 192.168.100.0/24

|

.-----+------.

| LAN-Switch |

'-----+------'

|

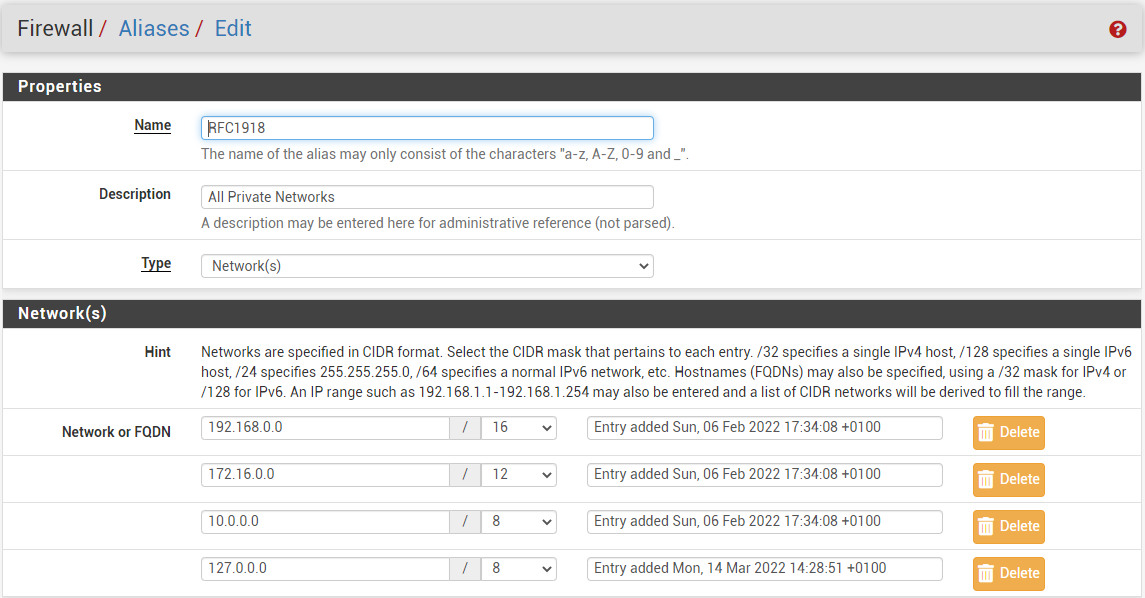

...-----+------... (Clients/Servers)Hier kommt die Regel 1

Das es jetzt nicht geht, ist ja irgendwie klar, aber wie muss eine Regel aussehen, die jetzt den Verkehr zur Weboberfläche der Fritz.Box über WAN aus dem LAN erlaubt?

Ich hab so viele Sachen versucht aber es geht alles nicht.

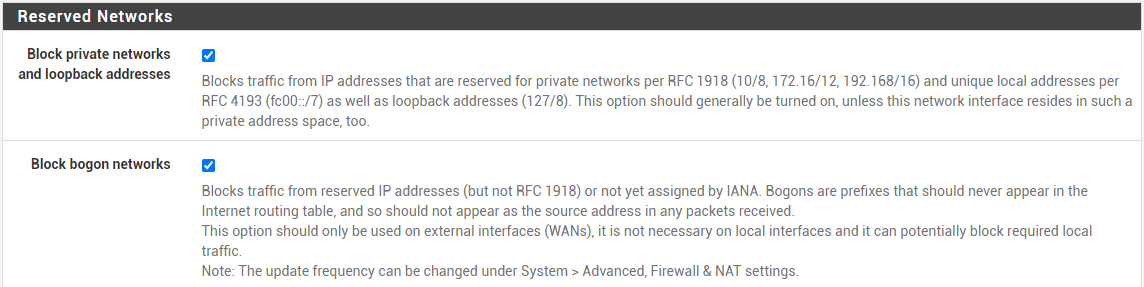

Wenn ich die Regel deaktiviere geht es einwandfrei, obwohl auf dem WAN auch folgendes angehakt ist.

Irgendwie waren die Settings an meinem alten USG3 einfacher, aber mit Pfsense hat man halt mehr möglichkeiten.

-

@greeneyedandy

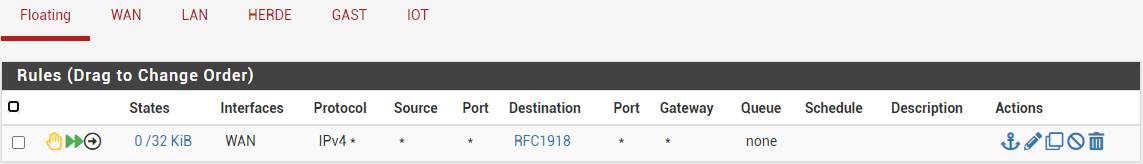

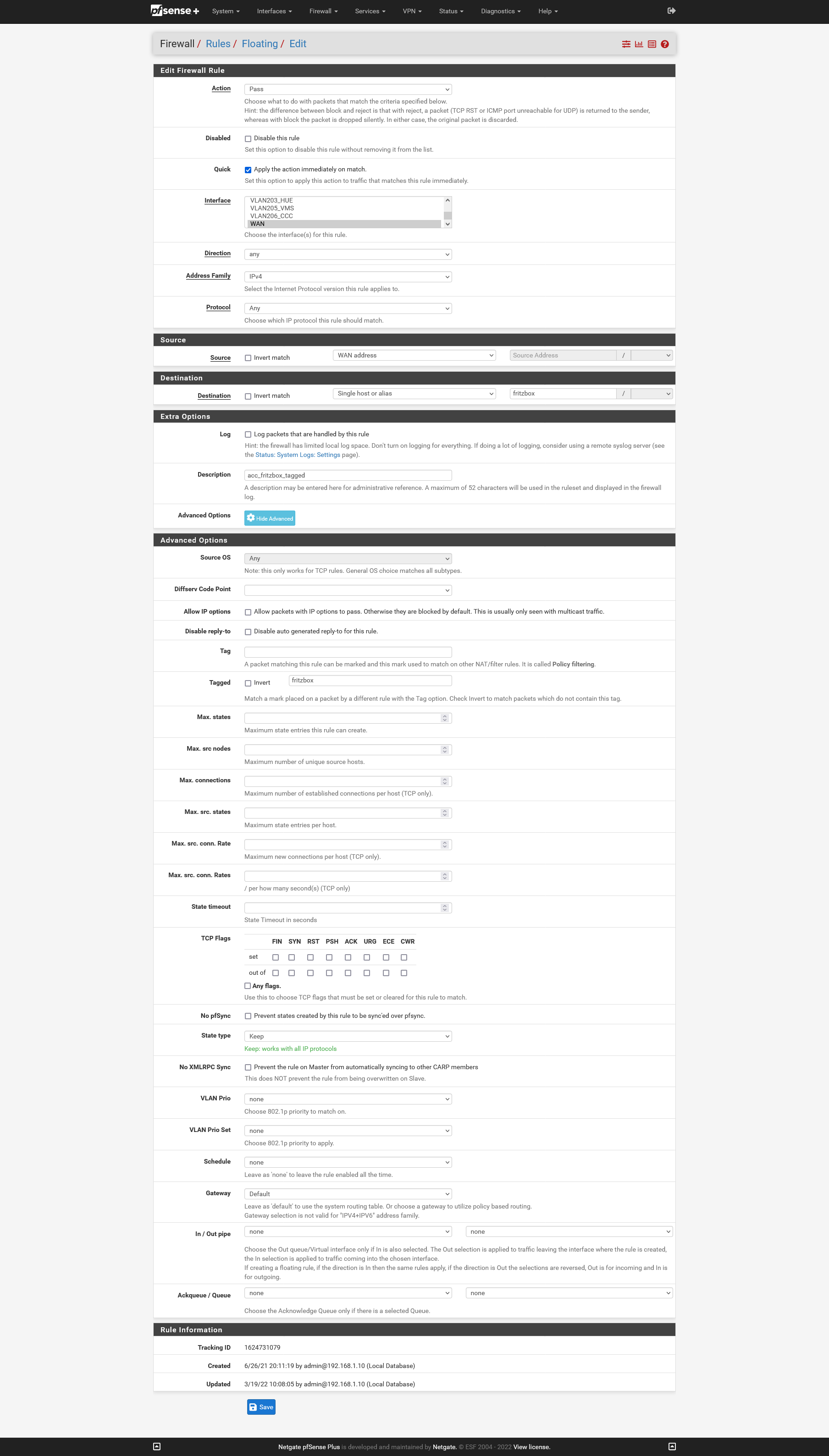

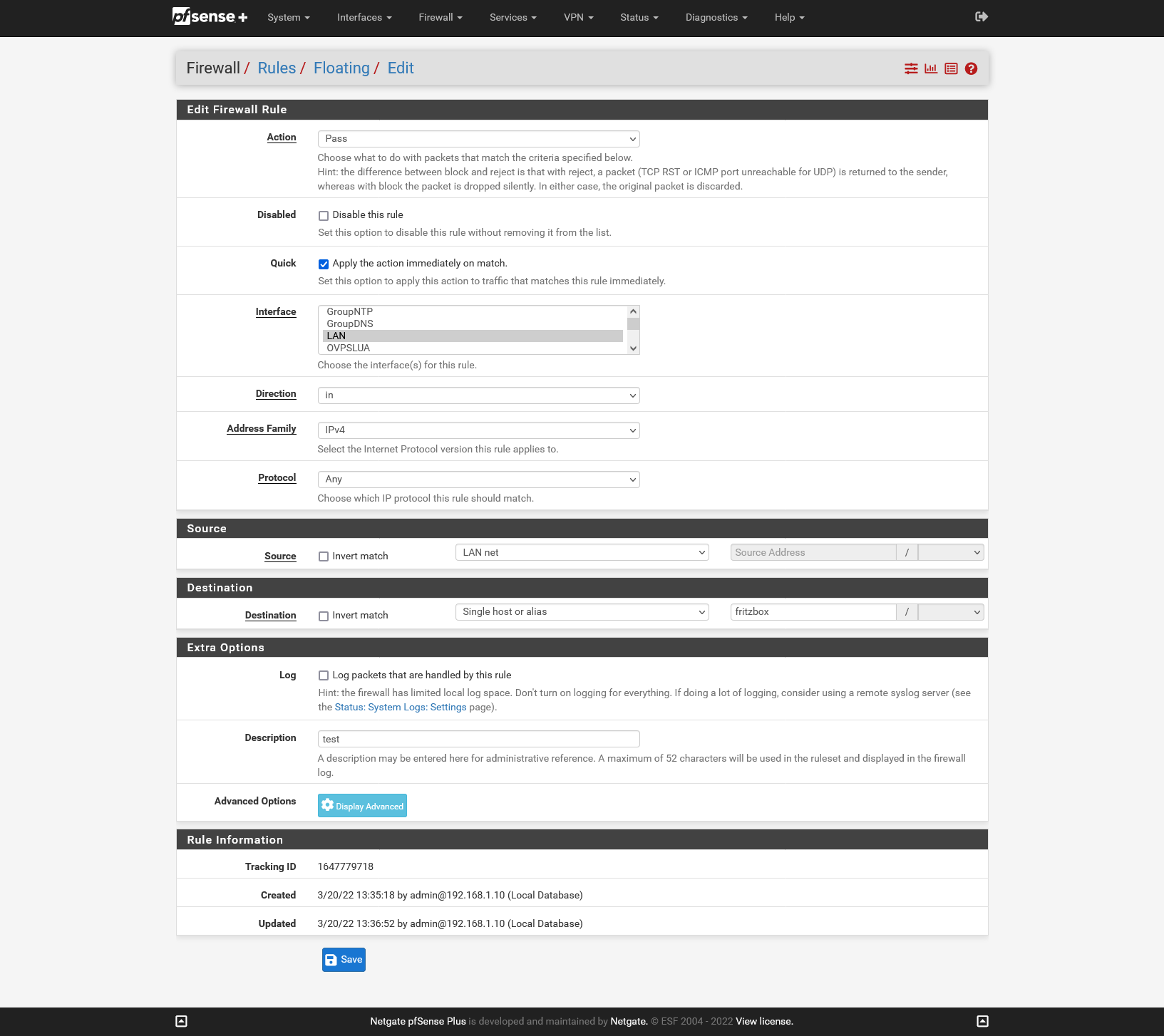

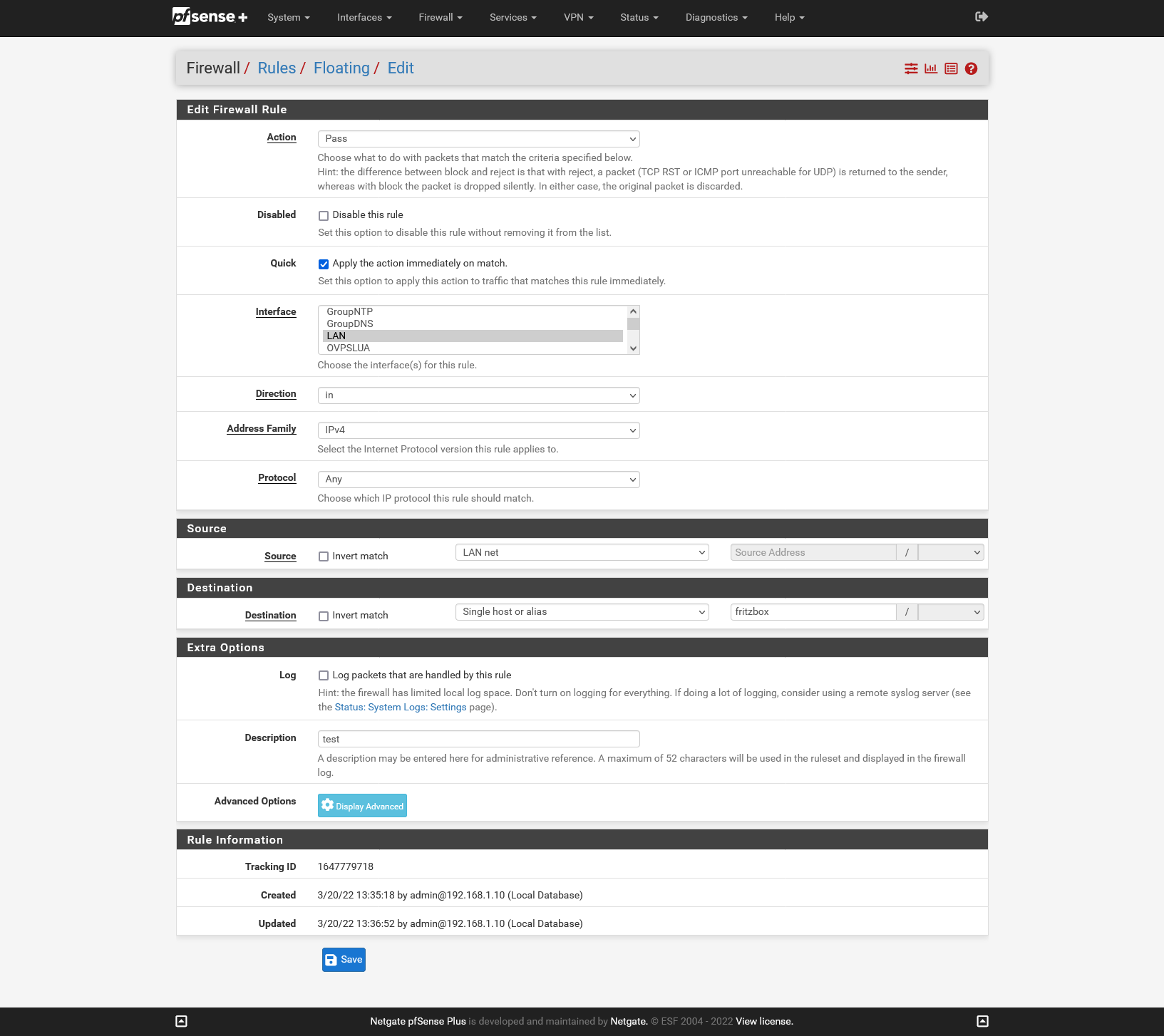

Füge einfach eine Pass-Regel mit Quick am Floating Tab ganz oben hinzu mit dem Ziel 192.168.1.1.

pfSense arbeitet die Regeln der Reihe nach von oben nach unten ab. Trifft eine Regel zu, wird sie angewandt und weiter ignoriert. -

@viragomann ja, genau das war das Erste was ich versucht habe. Da passiert aber nichts. Ich komme nicht auf die Oberfläche der Fritz.Box.

-

Ich glaube ich hab's!

Ich hab nochmal eine Regel angelegt, wie @viragomann beschreiben hat, aber ich habe noch als Gateway ebenfalls die 192.168.1.1 eingetragen.

Was soll ich sagen - jetzt geht's.

Jetzt habe ich 3 Tage gezögert hier meine Frage zu stellen, weil mir das Problem so primitiv erschien und jetzt komm ich doch selbst drauf.

Danke @viragomann für das erneute Anstupsen. -

@greeneyedandy said in Outgoing RFC1918 blocken aber 192.168.1.1 zulassen:

Hier mein Netz - ja doppeltes NAT aber mit extra Modem und Fritz.Box hinter der Pfsense läuft das Telefon einfach nicht zuverlässig (es kommen immer wieder externe Gespräche nicht rein).

Wurde hier im Unterforum doch erst die Tage behandelt, habe es selber lange so betrieben.

Ja man muss das Outbound NAT mal hin bekommen, aber das ist jetzt keine Hexenwerk.

Vielleicht gehst du da ja noch mal ran, wenn du hier ein wenig nachgelesen hast.Aber Vorsicht mit Floating Regeln, diese verhalten sich nicht nach dem first Match Prinzip sondern nach dem any Match Prinzip und können damit echt geiles Zeugs.

Aber daher muss man auch schon sehr genau wissen was man wie einträgt, sonst wird das schnell übel enden. Vor allem da diese nicht als eingehend per default arbeiten sondern auch hier in/out verwendet wird. Da ist fix mal eine wan any to any Regel gebaut ohne das man es merkt.Für eine Globale quick Rule ok, Match auf Limitier ohne Quick auch perfekt. Eingehende Wireguard Tunnel, hier rein, Globaler Block für SMA auf alles was nicht RFC1918 und 4193 ist, auch.

Alles andere was du zulassen willst, bitte in jeweilige Interface oder in die Int Gruppe.

-

@nocling said in Outgoing RFC1918 blocken aber 192.168.1.1 zulassen:

es kommen immer wieder externe Gespräche nicht rein

Keepalive Intervall zu lang, um die Verbindung sauber offen zu halten?

-

@greeneyedandy said in Outgoing RFC1918 blocken aber 192.168.1.1 zulassen:

Ich glaube ich hab's!

Ich hatte da auch so meine Probleme, ich hab mit trial and error eine Regel erstellt, die als Direction any hat, um auf die vorgelagerte Fritzbox zugreifen zu können.

Blocke RFC1918 eingehend und ausgehend am WAN. Bin immer wieder fasziniert zu sehen, wie die Telekom meine offenen Ports aus dem private Space angrabbelt.

-

@nocling und @thiasaef Ich hab hier schon soviel darüber gelesen und auch ausprobiert! Es funktioniert ja - rein prinzipiell, nur halt das manchmal (nicht immer - eigentlich geht's sogar öfter als das es nicht geht) Gespräche nicht reinkommen. Das scheint auch an Providern zu hängen. Mein Bruder und meine Schwägerin z.B. haben ständig Probleme aber wenn meine Frau Homeoffice macht, erreichen sie ihre Kollegen eigentlich immer. Wenn ich mich selbst, vom Handy aus, anrufe geht es meistens auch (aber eben auch nicht immer).

Das Keepalive in der Fritz.Box steht schon auf dem kleinsten Wert. Die Firewall Optimisation Rules stehen auf Conservativ. Outbound NAT im HybridMode mit Static ist auch eingerichtet.

STUN-Server in der Fritz.Box eingetragen - STUN-Server ausgetragen und natürlich diverse Kombinationen der ganzen Einstellungen.

Es geht halt einfach nicht.

Im USG musste ich überhaupt nichts machen, nicht mal den 5060 freigeben - es ging einfach.

Ich würde es ja so gerne ausprobieren aber es frisst immer so verdammt viel Zeit und der WAF (woman acceptance factor) sinkt während des Ausprobierens ständig auf 0.Schön wäre, wenn ein 1und1-Benutzer hier mal alle Screenshots posten würde, wie es bei ihm funktioniert.

-

Ich denke mal, du hast in der pfSense auf dem WAN die 192.168.1.2 als Static IP und die 192.168.1.1 als Uplink Gateway eingetragen? Private und Bogon Networks Haken raus?

Wenn du die Fritzbox hinter die pfSense hängst (im Client-Modus am LAN), dann musst du in der pfSense für die Telefonie normal nur eine Outbound NAT rule mit Strict Port auf die IP der Fritzbox im LAN anlegen.

-

@wkn ja genau so hatte ich es! Hat aber halt nicht zuverlässig funktioniert, wie ich schon geschrieben habe.

-

@bob-dig said in Outgoing RFC1918 blocken aber 192.168.1.1 zulassen:

Ich hatte da auch so meine Probleme, ich hab mit trial and error eine Regel erstellt, die als Direction any hat, um auf die vorgelagerte Fritzbox zugreifen zu können.

@viragomann Hast Du zufällig ne Ahnung, warum Direction any sein muss bzw. warum eine floating rule eingehend auf LAN nicht funktioniert? Irgendwie widerspricht das ja dem statefull approach.

-

Hast du mal versucht, ein weiteres Interface auf den physikalischen WAN-Port zu legen und dann eine Outbound NAT rule auf dem neuen Interface mit Source dein LAN-Netzwerk und Destination das LAN-Netzwerk der Fritzbox und NAT Address die Interface Address?

Ich mache so etwas Ähnliches, um aus dem LAN auf mein Vigor Modem vor der pfSense zu kommen.

-

Ich komme auf mein Modem indem ich eine Virtuelle IP auf das WAN lege aus dem Bereich in dem sich die Modem IP befindet mit /24.

Dann funktioniert der Zugriff mit der Modem IP.Dieses Netz ist bei mir 192.168.100.0/24, das darf dann aber auch nicht für VPN usw. verwendet werden.

Also versucht es doch mal mit eine vIP auf dem WAN im passendem Bereich zum gewünschtem Ziel, wenn ihr hier keine RFC 1918 IP erhaltet.

Die Hacken bei Privat und Bogon müssen raus, wenn ihr hinter einer Fritz hängt da ihr hier ja hoffentlich private IPs nutzt um das Transfernetz Fritz - Sense zu bauen.

@Bob.Dig

Das Regelwerk kann so nicht funktionieren, weil du da drüber schon eine Regel hast die auf Destination Fritz mit quick liegt. -

@nocling said in Outgoing RFC1918 blocken aber 192.168.1.1 zulassen:

Das Regelwerk kann so nicht funktionieren, weil du da drüber schon eine Regel hast die auf Destination Fritz mit quick liegt.

Die ist ja deaktiviert. Mit ihr geht das ja mit any, aber ich frag mich halt, warum es mit der andere nicht geht.

Edit: Hab das Bild noch mal angepasst, nur um alle Klarheiten zu beseitigen.

Das Gezeigte (test) geht nicht und ich würde gerne wissen, warum nicht. -

@nocling said in Outgoing RFC1918 blocken aber 192.168.1.1 zulassen:

Die Hacken bei Privat und Bogon müssen raus, wenn ihr hinter einer Fritz hängt da ihr hier ja hoffentlich private IPs nutzt um das Transfernetz Fritz - Sense zu bauen.

Ich hab beide Haken drin und komm wunderbar auf den Speedport vor meiner pfSense.

@nocling said in Outgoing RFC1918 blocken aber 192.168.1.1 zulassen:

Ich komme auf mein Modem indem ich eine Virtuelle IP auf das WAN lege aus dem Bereich in dem sich die Modem IP befindet mit /24.

Ja, aber solche Yogaübungen braucht es doch überhaupt nur dann, wenn auf dem WAN Interface eine öffentliche IP anliegt, was bei einer normalen Routerkaskade (um die es hier geht?) ja nicht der Fall ist.

-

@bob-dig said in Outgoing RFC1918 blocken aber 192.168.1.1 zulassen:

@bob-dig said in Outgoing RFC1918 blocken aber 192.168.1.1 zulassen:

Ich hatte da auch so meine Probleme, ich hab mit trial and error eine Regel erstellt, die als Direction any hat, um auf die vorgelagerte Fritzbox zugreifen zu können.

@viragomann Hast Du zufällig ne Ahnung, warum Direction any sein muss bzw. warum eine floating rule eingehend auf LAN nicht funktioniert? Irgendwie widerspricht das ja dem statefull approach.

Hallo,

wie, wenn du in dieser Regel nur die Direction auf any stellst, funktioniert es, mit in aber nicht?

Das würde ich jetzt nicht verstehen, nachdem das einzige Interface LAN und die Quelle LAN net ist. Von einer Direction out dürfte die Regel ja gar nicht profitieren.

Und die deaktivierte Regel funktioniert?

Die hat ja offenbar auch Direction in, aber Source any.Was ist das überhaupt für eine Konstellation, Double-NAT oder PPPoE oder DHCP mit public IP am WAN?

-

@viragomann Double-NAT. Die LAN Regel funktioniert gar nicht, also kein Zugriff auf die Fritzbox. Die WAN Regel nur wenn any als Direction ausgewählt ist.

-

@bob-dig said in Outgoing RFC1918 blocken aber 192.168.1.1 zulassen:

Die WAN Regel nur wenn any als Direction ausgewählt ist.

Bei mir funktioniert das exakt so, wie man es erwarten würde (also unabhängig davon, ob ich 'out' oder 'any' auswähle):

-

@thiasaef Ich versteh insbesondere nicht, warum die LAN Regel nicht funktioniert. Das ist doch eine ganz normale statefull Regel wie jegliches Websurfing auch. Oder unterbrechen meine anderen Blockierungen auf WAN auch existierende states?

-

@bob-dig da bin ich überfragt, aber genau deshalb käme mir auch nicht in den Sinn, ohne Not solche Verrenkungen mit Floating Regeln zu veranstalten.