-

@viragomann said in App kommt nicht durch HAProxy:

Hast du die VLANs auch am Switch eingerichtet?

ja, die ID ist auf pfsense, Switch und AP pro VLAN gesetzt.

@viragomann said in App kommt nicht durch HAProxy:

st normalerweise nicht erforderlich, wäre aber sauberer. Wenn dann müssen beide Ports, der zur pfSense und der zum AP, als Trunk konfiguriert sein. Also alle VLANs getaggt, keine PVID.

ist auch so. Die 3 VLANs sind tagged auf Port 1 und 6. PVID untagged.

-

@viragomann Ich habe "nur" 3 VLANs aber 4 WLAN, weil das Default-Netz praktisch das private WLAN (standard) ist. Habe einige Zeit darüber nachgedacht und kam zum Schluss, dass es so ok ist. Sonst hätte ich ein VLAN mehr und das wäre innerhalb meines 192.168.1.1 Netzes, was mir etwas mißfiel. Ist da vielleicht ein Design-Fehler?

-

@alcamar

Ich kann dem nicht ganz folgen und mir fehlen die Details dazu.

Du hast also ein WLAN ungetaggt angebunden? Das sollte kein Problem sein, kommt aber auf die Hardware an, manche haben da Eigenheiten, und ich kenne die nicht, jedenfalls nicht die Unify.Ich würde es nicht so machen. Mein AP hat auch 4 WLAN SSIDs, die liegen alle auf einem VLAN, und das Managementnetz ebenso.

-

@viragomann said in App kommt nicht durch HAProxy:

Du hast also ein WLAN ungetaggt angebunden?

ja, Ich kann das Default WLAN gar nicht taggen. Nur die verbleibenden 3 VLANs.

@viragomann said in App kommt nicht durch HAProxy:

Mein AP hat auch 4 WLAN SSIDs, die liegen alle auf einem VLAN, und das Managementnetz ebenso.

Dann ist aber der gesamte Netzverkehr auf einem VLAN und damit sichtbar unter den SSIDs sichtbar, oder? Das war mehr der Treiber für meinen Ansatz. Was aber nicht heißt, dass ich alles über Bord werfe, wenn es nicht funktioniert

-

@alcamar said in App kommt nicht durch HAProxy:

Dann ist aber der gesamte Netzverkehr auf einem VLAN und damit sichtbar unter den SSIDs sichtbar, oder?

Verstehe die Bedenken nicht. Die VLANs sind völlig voneinander getrennt. Jeder SSID ist ein VLAN zugewiesen und dem Managementnetz ebenso. Von einem VLAN ins andere geht der Weg nur über die pfSense.

Was soll da sichtbar sein?Bei mir hängt da keine Switch dazwischen. Aber wenn dieser korrekt konfiguriert ist, ändert das auch nichts.

Es macht nur keinen Sinn, die VLANs über den Switch zu führen, wenn dieser nicht noch irgendein anderes Gerät in ein VLAN mit einbinden soll. -

@viragomann said in App kommt nicht durch HAProxy:

Jeder SSID ist ein VLAN zugewiesen und dem Managementnetz ebenso.

hatte es so verstanden, dass die alle auf einem VLAN sind und nicht alle jeweils auf einen.

@viragomann said in App kommt nicht durch HAProxy:

Bei mir hängt da keine Switch dazwischen.

Du gehst mit dem AP direkt in die pfsense und segmentiert nur auf pfsense und AP? Was ist das für ein AP?

-

@alcamar said in App kommt nicht durch HAProxy:

Du gehst mit dem AP direkt in die pfsense und segmentiert nur auf pfsense und AP? Was ist das für ein AP?

Ja, natürlich. Das geht aber mit jedem AP, wie gesagt, wenn du nicht noch ein wired Gerät in ein Subnetz einbinden möchtest.

Meiner ist ein OpenWrt seit einem halben Jahr, original ein Engenius. Die Netzwerkkonfiguration war aber auch zuvor schon so.

-

@viragomann Daran hatte ich gar nicht gedacht.

Mit dem Unifi habe ich den ersten AP überhaupt. Für meine Nutzung könnte ich auch direkt in die pfsense gehen.

Am übrigen Setup ändert sich vermutlich dann wenig. Der AP erlaubt max 4 SSIDs und nur 3 kann man taggen. Damit hätte ich mein aktuelles Problem vermutlich auch dort. Trotzdem ist es vielleicht unter anderes Gesichtspunkten vorteilhaft. Spart mir zwei Ports am Switch. -

@alcamar

In der Konfiguration müsste sich gar nichts ändern. Du müsstest ja auch jetzt schon auf der pfSense die VLANs auf einem Interface definiert haben und das Parent-Interface zudem auch direkt aktiviert haben.

Wenn der Switch raus ist, ist eine Fehlerquelle weg. -

Welcher ist denn das?

Meine 3 UI APs sind untagged im Management Netz und jede der 5 SSIDs ist einem VLAN zugewiesen und geht tagged am AP raus.

Nach meinem Wissen ist die Grenze hier 8 SSIDs, was du meinst ist mit Gateway Monitoring, da kannst du in der tat nur 4 anlegen, das brauche und will ich aber nicht. -

@nocling stimmt habe ich nun auch gelesen, dass bis zu 8 möglich sind. Die bestehenden 4 empfinde ich nicht als Einschränkung. Das ist auch nicht mein Problem, fürchte ich. Vielmehr der Zugriff, der per WLAN nicht geht, sondern per Umweg über das Internet. @viragoman vermutet, dass der AP „ungefragt“ als Router fungiert. Mittlerweile deute ich allerdings die Infos zum AP so, dass er gar keine Routerfunktion hat. Dafür benötigt UniFi zusätzliche Komponenten. Also bin ich weiterhin ratlos.

-

@alcamar

Mein letzter Ansatz war, der Tatsache nachzugehen, dass in den DNS Captures nur TCP Pakete zu sehen sind. Das könnte grundsätzlich auch andere Ursachen haben.

Wenn ich eine DNS Abfrage mache und den Traffic sniffe, sehe ausschließlich UDP Paket, unabhängig davon, ob die Domain lokal oder öffentlich oder nicht existent ist. Obwohl TCP auch erlaubt wäre.Ich würde mal am Switch einen Port zu einem der VLANs untaggt hinzufügen und einen PC dranhängen und das damit testen.

-

@viragomann da mein Netzwerk vor nicht all zu langer aus einem einzigen Netz bestand, muss ich vielleicht eine doofe Frage stellen.

Ich habe auf der pfsense 3 VLANs:- Gast 192.168.2.1/24

- IOT 192.168.3.1/24

- Work 192.168.4.1/24

Der DHCP-Server ist entsprechend konfiguriert und so bekommen im jeweiligen azugehörigen WLANs die Handys und Tablets die richtigen IP-Adressen. Z.B wähle ich die SSID Gast, dann erhalte ich die IP-Adresse 192.168.2.100

Auf dem Handy erhalte ich aber automatisch weitere IP-Adressen für Router und DNS. In dem Beispiel wäre das für beides 192.168.2.1. Ist das so richtig?

Die anderen Netz verhalten sich analog. Dort sind automatisch Router und DNS im Handy 192.168.3.x oder 192.168.4.x

-

@alcamar

Ja, das scheint in Ordnung zu sein. Der DHCP verteilt die jeweilige Interface IP der pfSense als Gateway und DNS, sofern keine anderen Adressen in den Einstellungen angegeben wurden. -

@viragomann Ich habe wohl gerade die Lösung gefunden. Wenn der Server im Host Overrides steht, dann liefert das Handy bei bestehender WLAN-Verbindung die erwähnte Fehlermeldung unable to obtain answer records of ... Entferne ich den Server von den Host Oderrides geht es. Entfernen heißt wirklich komplett entfernen. In einem der Versuche davor, hatte ich einfach den Namen des Hosts in der Override Tabelle in einen nicht existenten Namen geändert. Das brachte keinen Erfolgt. Erst mit der Löschung hat es funktioniert.

Ich kann nun mit jedem WLAN die Hausautomations-App aufrufen und sie kommt über HAProxy auf den Server. Jetzt muss ich schauen, ob irgendwelche Seiteneffekte damit verbunden sind, die mir den Spass verderben.Mir war der Lösungsansatz von @JeGr eigentlich sympatisch, den Server im Host Oderrides einzutragen und damit schneller ohne HAProxy die App mit dem Server zu verbinden. Ich habe es nicht hinbekommen. Bei der ganzen Tüftlerei habe ich auch den Überblick verloren, warum bzw. unter welcher Konstellation es ursprünglich nicht ging.

Am Ende haben mich methodisch mal wieder die Anregungen von @viragomann weitergebracht. Aber auch die Bestätigung, dass bestimmte Einstellungen ok sind, bringt sehr viel, weil man dort einfach nicht unnötigt weiter forscht. Zudem habe ich die Option den AP direkt an die pfsense zu verbinden als Option in mein Repertoire aufgenommen.

Deshalb Danke! -

@alcamar

Den Host Override zu entfernen bedeutet, dass der Hostname entsprechend dem öffentlichen DNS aufgelöst wird. D.h. die Clients bekommen die WAN IP auf Anfrage und diese kontaktieren sie dann.

Und die Verbindung geht damit auch über den Proxy.Klar funktioniert das, wenn es auch von außen geht. Die Empfehlung mit den Host Overrides hatte ich auch von Anfang an in Frage gestellt, die kam auch nicht von mir.

Dennoch müsste es auch damit gehen. Aber dazu wäre Troubleshooting nötig, man müsste den Indizien, die man hat, eben nachgehen. Lohnt sich vielleicht aber nicht, wenn auf andere Weise alles funktioniert. Das musst du für dich entscheiden. -

@viragomann Ich hätte die Host Override bevorzugt, und wie Du sagst, muss die auch funktionieren. Dir Frage ist, wie viel Zeit mich das dann kostet, um am Ende funktional das gleiche Ergebnis zu haben. Es wurmt mich zwar ein wenig, aber mit dem jetzigen Ergebnis bin ich erstmal zufrieden.

-

@alcamar Hat jemand HAProxy als Reverse-Proxy auf der pfsense im Einsatz und nutzt dabei shared Frontends?

Ich bekomme leider keine stabile Konfiguration hin. Im wesentlichen nutze ich zwei Apps (IOS), die nicht mit einer HAProxy-Konfiguration laufen wollen. Enweder läuft die Hausautomations-App oder die Kamera-App.

Ein (Teil)Problem kurz umschrieben:

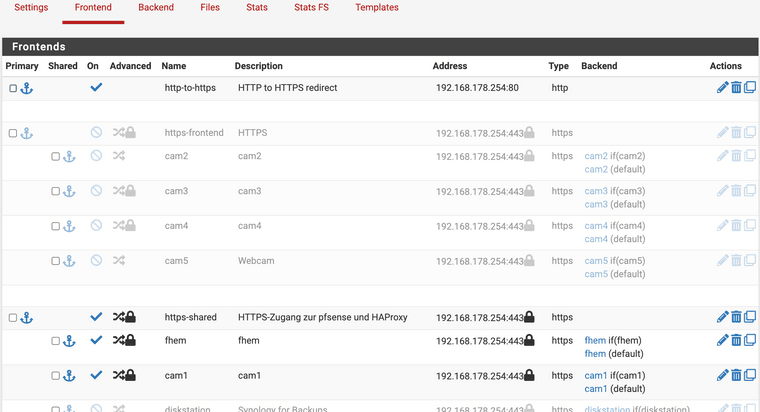

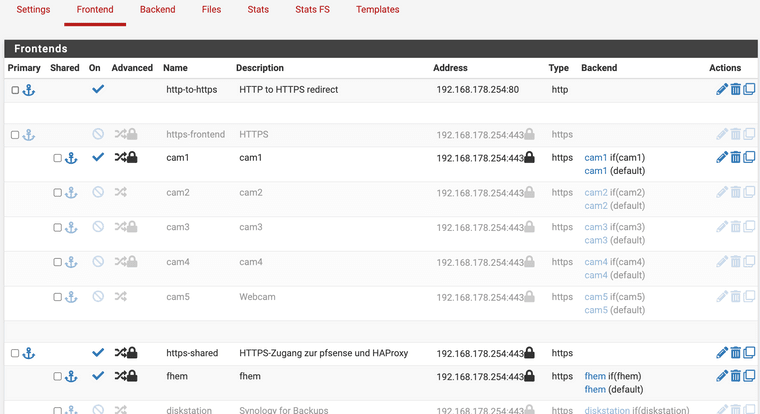

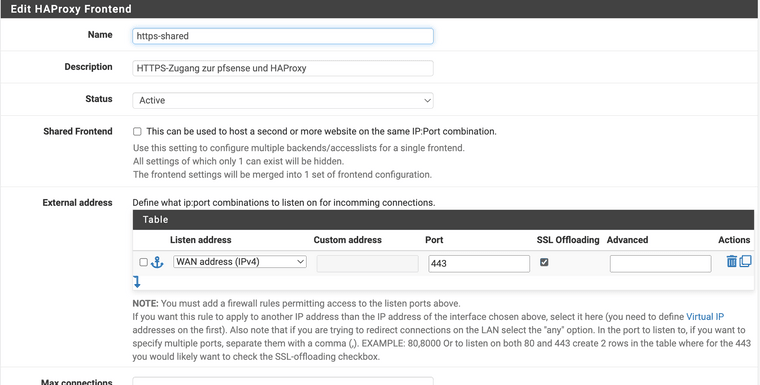

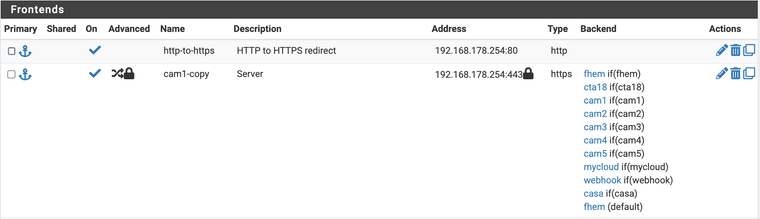

Im Frontend ist unter einem shared Frontend u.a. cam1 konfiguriert, die nur dann geht, wenn cam1 aus dem shared Frontend herausgenomen wird. Ich füge mal die Screenshots ein, wobei beim ersten geht es nicht und beim zweiten greift die App auf Cam1 zu.

so geht es nicht:

so geht es:

In der Konstellation wo die Kamera-App geht, verweigert die Hausautomations-App den Dienst, es sei denn ich deaktiviere Cam1. Ein sehr unschöne XOR-Beziehung zwischen den Apps.

Wenn die Kamera-App geht, wird der Zugriff auf die Hausautomation auch über Browser verweigert.Kennt jemand ein ähnliches Verhalten und weiss, was noch wie eingestellt werden muss? Oder hat jemand eine ähnliche Nutzung und skizziert kurz, was bei ihm anders ist und geht?

Aus meiner Sicht ist das Problem im HAProxy verortet und da wohl im Frontend.Die Apps gehen grundsätzlich und werden im HAProxy auch angezeigt, wenn wie mal aktiv sind.

-

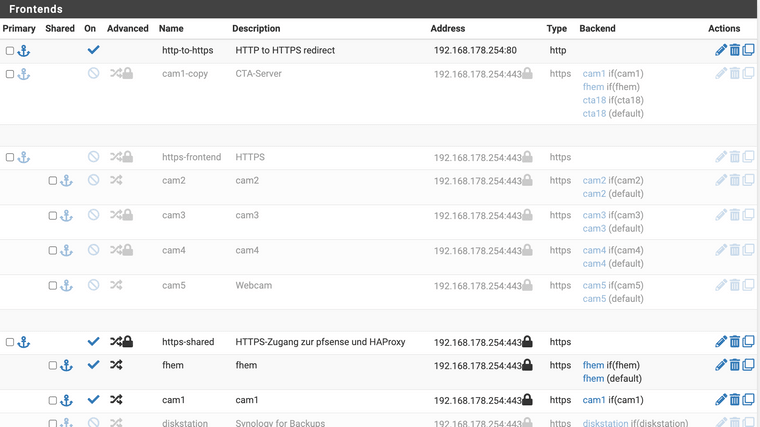

@alcamar Das sind die Kombinationen, bei denen etwas geht, oder nichts.

Mit der folgenden Einstellung, geht die Hausautomations-App (fhem), aber nur, wenn ich bei Cam1 den default herausnehme. Die Kamera-App geht nicht.

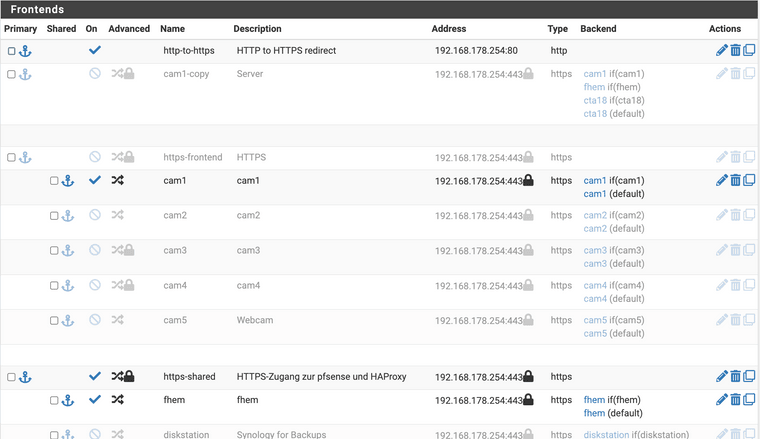

So geht die Kamera-App, aber nicht die Hausautomations-App.

Im https-shared steht nur das drin:

mit Certificate von der pfsense und bei additional certificates die Zertifikate pro Server (Kameras, Hausautomation).

Bei jedem einzelnen Frontend steht nur, worauf es hört und welches Backend als Actions aufgerufen werden muss.Einen Versuch ohne das ganze shared Zeug hatte ich auch gemacht. Ist derzeit deaktiviert (siehe oben cam1-copy). Da ging noch weniger, als mit der beschriebenen Situation.

-

@alcamar Die Pakete, die ich beobachte beim Aufruf der Kamera-App kann ich nicht vollständig deuten. Es spricht für mich als Laien etwas dafür, dass die Anfrage von der pfsense zum Handy nicht ok ist, weil da etwas von nicht korrekter Checksumme steht:

13:46:37.326125 IP (tos 0x0, ttl 54, id 31060, offset 0, flags [DF], proto TCP (6), length 64) 80.xxx.xx.xxx.12008 > 192.168.178.254.443: Flags [S], cksum 0x040b (correct), seq 1102934232, win 65535, options [mss 1390,nop,wscale 6,nop,nop,TS val 4117574554 ecr 0,sackOK,eol], length 0 13:46:37.326215 IP (tos 0x0, ttl 64, id 0, offset 0, flags [DF], proto TCP (6), length 60) 192.168.178.254.443 > 80.xxx.xx.xxx.12008: Flags [S.], cksum 0x2725 (incorrect -> 0xaa4b), seq 1124675381, ack 1102934233, win 65228, options [mss 1460,nop,wscale 7,sackOK,TS val 3986951100 ecr 4117574554], length 0Die Kamera-App antwortet vielsagend: "Die Netzverbidnung wurde unterbrochen". Die gleiche URL für den Zugriff auf die Kamera über einen Browser funktioniert problemlos und wird über den HAProxy angezeigt.

Das ist die aktuelle Testkonstellation beim HAProxy:

Die Hausautomations-App geht auch hier nur, wenn der Default der Hausautomationsserver ist.

Copyright 2025 Rubicon Communications LLC (Netgate). All rights reserved.