Problema con il LOG Firewall della LAN

-

@Airone-0

@Airone-0 said in Problema con il LOG Firewall della LAN:Provo ad aprire un thread nel forum inglese, potrebbe darsi che a qualcuno sia già capitata qualcosa di simile.

Si certo tentar non nuoce anzi.

Nel frattempo ho dato un occhiata(veloce) al bugtracker di PFS, ed o trovato un bug sui widget il 12673, ma riguarda il loro update che si blocca se impostato sotto i 3 secondi.

Nel frattempo ti farei fare una prova, se vuoi, per tentare di riportare le cose al posto.

Semplicemente si tratta di rinominare l'interfaccia che da problemi, facendo questo dovrebbe scartare i log vecchi e ricrearli.

Le regole del firewall rimangono le stesse anche le impostazioni ed il resto, cambia solo il nome(LAN>LAN0 o LAN1).

Se questo non dovesse funzionare l'unica è cancellare l'interfaccia e ricreare in questo caso tutto, vedremo.

Quindi se vuoi fai così:

Un bel backup.

Poi Interfaces>LAN togli la spunta da Enable interface Salva, provabile che ti chiederà di disattivare il server DHCP prima di procedere.

Riavvia, che non si sa mai.

Rimetti la spunta su Enable interface, rinomina in LAN0 o LAN1, Salva

Prova.

-

@Airone-0

non stai tenendo presente che la default per l'interfaccia LAN è Allow ALL mentre per tutte le altre interfacce (WAN / LAN2 /OPT etc etc) è Deny All

quindi a meno che non hai specificato una regola con Block nella LAN non verrà bloccato nulla e non vedrai nulla nei log, diversamente da LAN2 che ha default Deny All dove qualsiasi traffico tu non abbia specificatamente consentito verrà bloccatoLa mia ultima regola in tutte le interfacce è un block all e flaggo che logghi il traffico (le regole vengono lette dalla prima all'ultima dove la prima che coincide vince)

https://docs.netgate.com/pfsense/en/latest/firewall/fundamentals.html

https://docs.netgate.com/pfsense/en/latest/firewall/best-practices.html -> In a default two-interface LAN and WAN configuration, pfSense software utilizes default deny on the WAN and default allow on the LAN. Everything inbound from the Internet is denied, and everything out to the Internet from the LAN is permitted | That said, while it is a convenient way to start, it is not the recommended means of long-term operation.

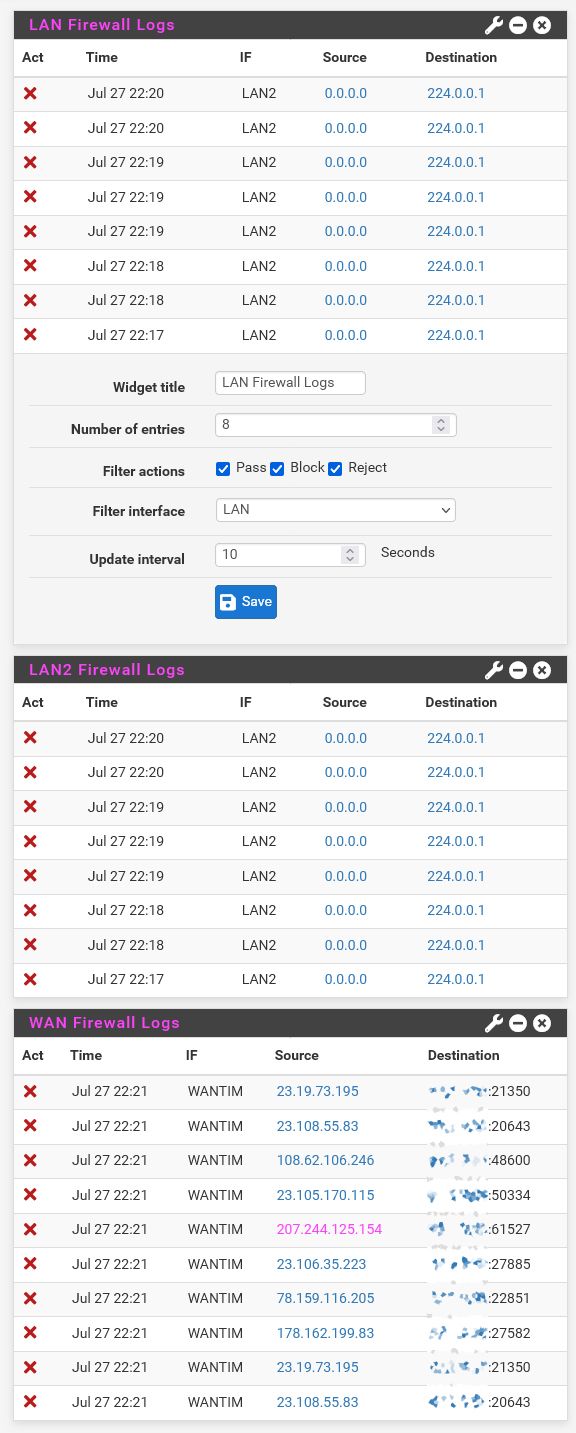

Il Filtro delle regole del firewall così come l'hai scritta prende tutto quello che inizia con LAN

quindi avendo te LAN e LAN2 e se aggiungi LAN3 in quel filtro vedresti tutte e tre le interfacceio ho dato nomi diversi alle interfacce quindi non ci ho mai fatto caso ma credo che per filtrare esattamente l'interfaccia devi terminare col simbolo dollaro (regole PCRE) dovresti provare.. quindi nel filtro andrai a mettere LAN$ o LAN2$ o LAN3$

https://www.php.net/manual/en/pcre.pattern.php

Probabilmente il widget della dashboard applica la stessa logica ma lì lui ti presenta la lista delle interfacce già compilate e poi magari usa pcre per filtrare i log. dovrei verificare i sorgenti ma se così fosse è chiaramente un bug. consiglio che ti posso dare è rinomina l'interfaccia da LAN2 a qualcos'altro

-

@roddy said in Problema con il LOG Firewall della LAN:

Le regole del firewall rimangono le stesse anche le impostazioni ed il resto, cambia solo il nome(LAN>LAN0 o LAN1).

@kiokoman said in Problema con il LOG Firewall della LAN:

Il Filtro delle regole del firewall così come l'hai scritta prende tutto quello che inizia con LAN

quindi avendo te LAN e LAN2 e se aggiungi LAN3 in quel filtro vedresti tutte e tre le interfacceIn sostanza mi avete suggerito ambedue la giusta soluzione, semplicemente rinominando la LAN in LAN1 il LOG ha cominciato a funzionare correttamente. Certo al fatto che scrivere LAN nel filtro del LOG equivalesse a qualcosa del tipo LAN* non ci sarei mai arrivato da solo, nè mi sembra di averlo letto da qualche parte. Ho provato prima col $ come suggeritomi da @kiokoman ed anche così ha funzionato. Io lo considererei comunque un Bug.

@kiokoman said in Problema con il LOG Firewall della LAN:

non stai tenendo presente che la default per l'interfaccia LAN è Allow ALL mentre per tutte le altre interfacce (WAN / LAN2 /OPT etc etc) è Deny All

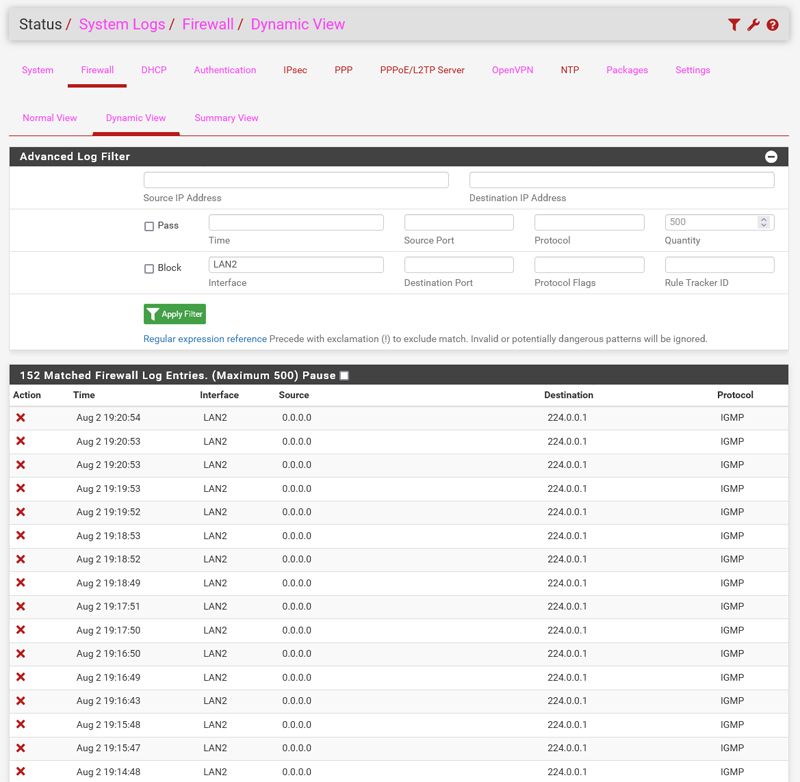

Il problema si è risolto nel momento in cui la LAN1 e la LAN2 si sono separate a livello di LOG. Il fatto che la LAN2 mi segnali 1 o 2 volte al secondo un blocco di questo tipo:

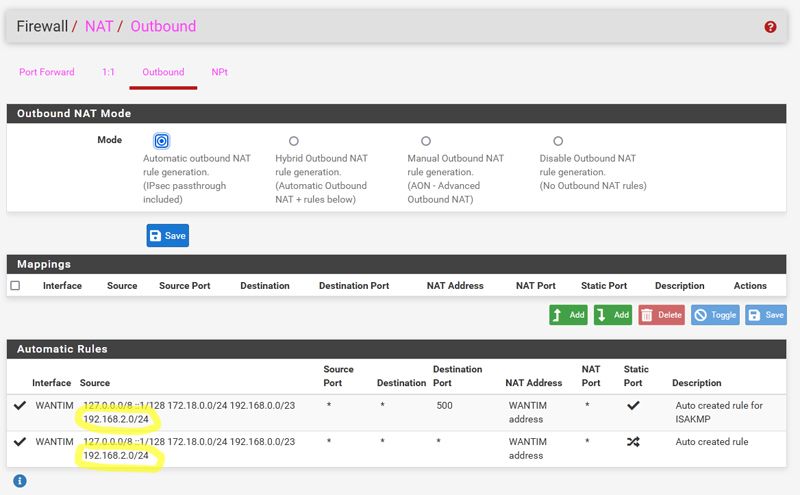

mi faceva scorrere subito via i blocchi relativi alla LAN. Devo cercare di capire di cosa si tratta e gestirlo al meglio.Io ho un ALLOW ALL sia sulla LAN1 che sulla LAN2, in modo da non avere limiti tra le due porte, mentre sulla WANTIM è sicuramente in funzione una Block (Deny?) All, anche se su Firewall>Rules>Wantim non è visibile. Eppure il portscan dall'esterno mi fa vedere solo la porta 1194, aperta da me.

Vi ringrazio ambedue per i suggerimenti e @roddy in particolare per la pazienza avuta in precedenza. Sono contento che la cosa si sia risolta e speriamo in una correzione futura del codice.

Grazie ancora. -

@Airone-0

Molto bene!

Son contento che hai risolto.

Si, il campo "Descrizione" a volte viene magari, sottovalutato, ma in questo caso si è vendicato!

Ora lo sappiamo, anche a me non è mai successo solitamente divido per bene le interfacce ma solo per non far confusione.

Nelle regole firewall le descrizioni sono anche più importanti per identificare chi/cosa magari blocca del traffico.Ti hanno consigliato due capitoli della doc fondamentali, leggili mi raccomando qualcosa di utile di sicuro lo trovi.

Poi Backup, devi essere maniacale, prima di ogni cambiamento sempre.Ciao!

-

@Airone-0

224.0.0.1 è un indirizzo di multicast

quindi hai qualche device nella tua rete che ha attivo il multicast.

0.0.0.0 di solito ma non sempre è usato dai device che non hanno ancora un ip assegnato e vogliono richiedere un indirizzo ip al server dhcp

potresti usare il packet capture di pfsense per capire cosa o chi sta mandando quelle chiamate o se hai uno switch managed in giro col multicast attivo glielo spegni

o puoi semplicemente creare una regola di blocco specifico senza loggare quel traffico per non vederlo più nei log.

saluti -

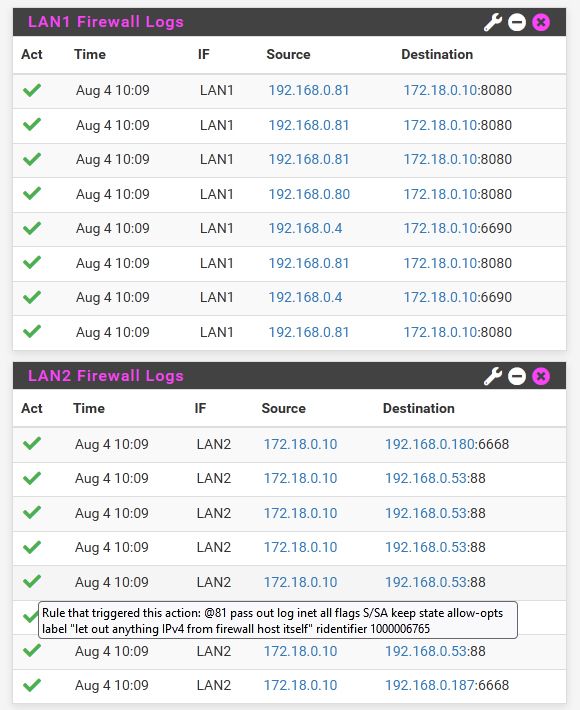

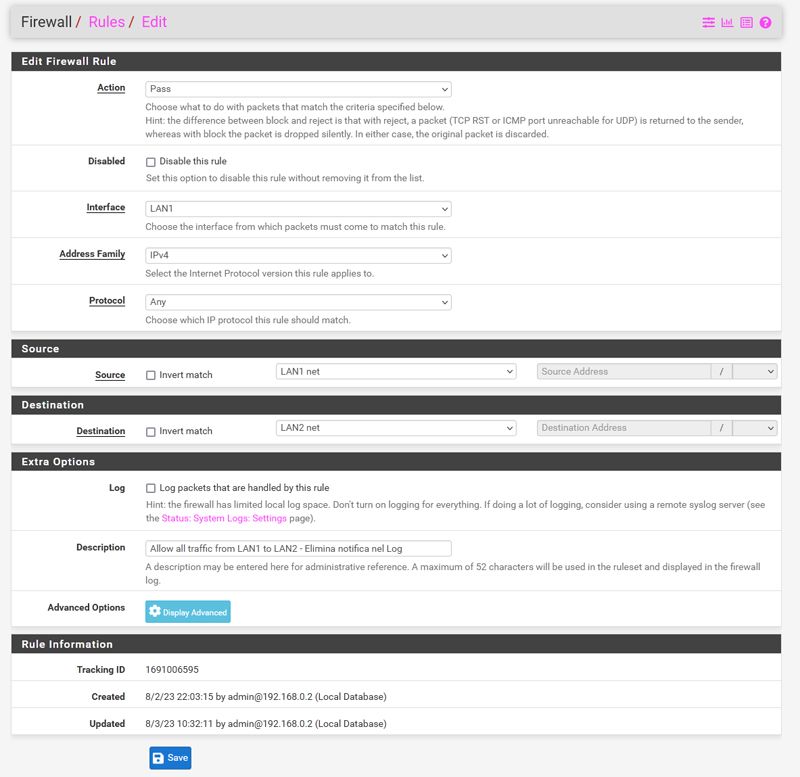

Ho scoperto che a mandare quelle chiamate è un Powerlink con wifi della TP-Link. Non so perché lo faccia, ma nelle impoostazioni non ho trovato nulla che possa disabilitarlo. Ho fatto comunque come hai detto, ho creato una regola di blocco e l'ho eliminato dal log. Ora invece non riesco a disabilitare dal log il traffico tra Lan1 e Lan2 (stranamente il sorgente è l'altra LAN) proveniente da una rule di default:

LAN1 - 172.18.X.X

LAN2 - 192.168.X.XHo provato a creare per LAN1 e LAN2 delle regole PASS tra queste due interfacce, ma nel log continua ad apparire il traffico segnalato dalla rule @81 di default:

Dove sbaglio?

-

Ciao!

Per le regole prova:

SystemLog>Settings disabilita la voce:

Log packets matched from the default pass rules put in the ruleset

Log packets that are allowed by the implicit default pass rule. - Per-rule logging options are still respected. -

Ciao @roddy , ben letto.

Ho disabilitato il primo settaggio e sembra che sia andato tutto a posto, il secondo non l'ho trovato all'interno del setting, ma a questo punto sembra sia inutile. Grazie

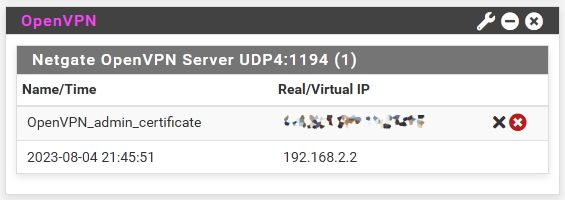

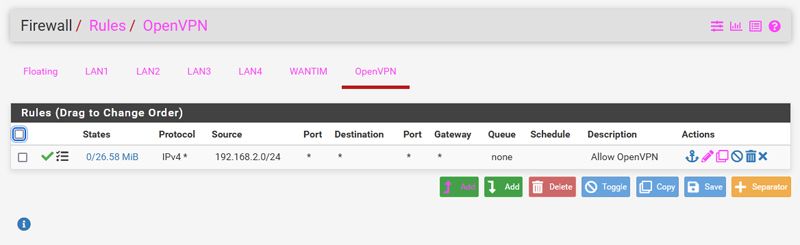

Come dicevamo in passato, gli errori sono come le patatine: uno tira l'altro. Ora sto sbattendo con OpenVPN che funziona benissimo per connettersi dall'esterno, vede completamente LAN1e LAN2, ma non permette di navigare in Internet a chi si collega. Queste sono le impostazioni:

Cercavo un aiuto dal Log per cercare di risolvere il problema (la segnalazione di qualche errore oppure un blocco), ma è qualcosa di troppo vasto e se non sai dove cercare non ti è di nessun aiuto, anzi...

-

@Airone-0

riesci a pingare 8.8.8.8 dalla vpn? magari sono i dns

Dagli screenshot non mi pare di vedere nulla di strano -

Infatti erano i DNS. Pensavo che averli inseriti già nel sistema fosse sufficiente per ritrovarseli un po' dappertutto, ma a quanto pare non è così. Tutto a posto ora.

Grazie