VPN pfSense Fritte

-

Wie sind die Tunnel Parameter auf pf Seite?

Die Fritz versucht mit aggressive Mode IKEv1 rein zu verbinden.

Für Main musst du das Config File in der FritzBox raus ziehen mit dem Editor, anpassen und wieder rein spielen.Die AVM Boxen brauchen:

P1: AES CBC 256, SHA 512, DH2 und DH 14/15

P2: ARS CBC 256, SHA 512, DH 14/15Also zwei Phase 1 Einträge anlegen, die erste Aushandlung ist mit DH2, der Tunnel geht dann aber auf 14/15 hoch. Hier muss dann in beiden Phasen der gleich Wert stehen, also 14 oder 15.

-

Moin,

@EuroPC said in VPN pfSense Fritte:

Allerdings habe ich unter Firewall --> NAT eingestellt bzw defaulkt gelassen.

"Automatic outbound NAT rule generation.

(IPsec passthrough included)"Daher habe ich erwartet, dass die pfSense aich selbst drum kümmert.

Firewall Regeln sind doch erstmal vollkommen Schnuppe. Wenn IPsec verwendet wird, werden auch automatisch dafür eingehende Regeln geschaltet. Regeln für den Traffic dann später ÜBER den Tunnel sind ne eigene Nummer aber zum Verbindungsaufbau absolut irrelevant

IPv6 habe ich auf beiden Seiten. IPv4 wäre schöner, die Adressen kann ich mir wenigstens merken ;-)

Irgendwas merken können ist bei IP generell irrelevant, dafür gibts DNS ;) Und wenn du schon mit DSlite oder CGNAT rumkrebst, wirst du nicht drumrum kommen das zu nutzen, was beide können.

@EuroPC said in VPN pfSense Fritte:

Anbei das versprochene Log.

Sep 4 08:46:46 charon 97256 06[IKE] <con1|61> giving up after 5 retransmits

Sep 4 08:46:46 charon 97256 06[IKE] <con1|61> establishing IKE_SA failed, peer not responding

Sep 4 08:46:46 charon 97256 06[IKE] <con1|61> IKE_SA con1[61] state change: CONNECTING => DESTROYINGDa steht das Problem. Peer not responding. pfSense Seite versucht den Aufbau, kommt aber nix zurück, die Fritte antwortet nicht.

Zum Debuggen stellt man am Besten eine Seite auf Responder only (die pfSense) indem man das bei der P1 in den Child SA Start Actions auswählt. Dann baut sie nicht auf, sondern wartet nur dass sich die Fritte melden. Dann startet mans auf der Fritte und schaut nochmal ins Log um zu sehen ob was ankommt.Dein Problem wird erstmal sein, dass die sich überhaupt finden, wahrscheinlich gegenseitig mit dyndns Namen? Zusätzlich dann auch die ID auf beiden Seiten, die sollte entweder fest gesetzt werden oder via DNS ebenfalls gesetzt, denn mit sowas wie "Peer ID: gateway IP" oder "my IP" werden bei dynamischen IPs und ggf. auch IP6 die beiden Seiten nicht glücklich werden, wenn sich ständig was ändert.

"Einfach" ist IPsec aber nicht, vor allem nicht bei zwei unterschiedlichen Geräten von denen auch noch eins mit Hinterwäldler-Einstellungen rumkrebst und sich nicht ordentlich konfigurieren lässt. Wenn selbst der AVM Support dir am Telefon noch was vom alten AVM VPN Server von damals vorflötet, der ja so flexibel war, dann weiß man, was die Stunde geschlagen hat ;)

Cheers.

-

@JeGr

Erstmal Entschuldigung fürs späte Antworten. Ich bin derzeit selten zu Hause.„ Dein Problem wird erstmal sein, dass die sich überhaupt finden, wahrscheinlich gegenseitig mit dyndns Namen?“

Ja, das stelle ich auch gerade fest. Die DynDNS Adresse ist via Synology.me eingegeben. Wenn ich nen Ping sende, gibt es nen Timeout.

Vielleicht ist IPSec zur Fritte doch nicht so super, wie ich in Erinnerung habe. Ein anderer Post hier hat auf WireGuard zwischen Fritte und PfSense verwiesen. Das wäre vielleicht ein probater Ersatz.

EuroPC

-

Aber auch dann muss die DynDNS Adresse passen.

-

@EuroPC said in VPN pfSense Fritte:

Ja, das stelle ich auch gerade fest. Die DynDNS Adresse ist via Synology.me eingegeben. Wenn ich nen Ping sende, gibt es nen Timeout

Ich würde sagen, dass du sogar noch einen Schritt weiter vorn anfangen musst. Nämlich dabei herauszufinden ob eine oder gar beide der VPN-Gegenstellen, also die FritzBox oder die pfsense an einem DS-Lite oder CGNAT-Anschluss hängen. Weder bei DS-Lite oder CGNAT hast du dann ja noch öffentlich erreichbare exklusive IPv4-Adressen.

Trifft das nur auf eine der VPN-Gegenstellen zu, ist das nicht so schlimm, dann muss halt die VPN-Gegenstelle die Verbindung initieren, die am DS-Lite oder CGNAT-Anschluss hängt. Haben beide DS-Lite oder CGNAT wird jeder Verbindungsaufbau via IPv4 scheitern. Dann wird das nur per IPv6 möglich sein oder nur mittels eines vServers mit IPv4-Adresse der dann für beide Seiten als Gateway dient.

Einen CGNAT-Anschluss erkennst du an der IPv4-Adresse. ist die zwischen 100.64.0.0. und 100.127.255.255 dann ist es CGNAT. Provider die DS-Lite bieten nutzen ein AFTR-Gateway.

-

@eagle61 Ich habe gerade getestet über meine Synology.me Dyndns- Adresse: Timeout

bzw. ipv64.net auch hier ein Timeout

Die IP Adresse lautet 93.xxx.yy.zzz (Telekom)

Demnach kein cgNAT.Die MyFritz- Adresse funktioniert hingegen tadellos. IP 217.xxx.yyy.zzz (Greenfiber)

Die Synology.me Adresse funktioniert ebenfalls.Je zwei DynDNS- Adressen habe ich, da ich erst annahm, dass der Synology- Dienst vielleicht spinnt.

Ob ich auf einer Seite CGNAT habe, teste ich morgen mal.

EuroPC

-

@EuroPC said in VPN pfSense Fritte:

Ob ich auf einer Seite CGNAT habe, teste ich morgen mal.

Nö, hast Du eher nicht, denn dann sollte die IPv4-Adresse im Bereich zwischen 100.64,0.0 bis 100.127.255.255 liegen

Am Anschluss der Telekom sollte sowieso weder DS-Lite noch CGNAT anliegeb. Wäre mir ganz neu dass die eins von beidem Nutzen. Zu dem Greenfiber kann ich nichts sagen. Dr. g00gle verrät einem dazu auch nichts. CGNAT wird es aber nicht sein, wegen der IP-Adresse, Wenn dann DS-Lite. Falls das so sein sollte, wirf einfach eine Blick ins Logfile der FritzBox am Greenfiber-Anschluss. Dort müsste sich dann ein EIntrag mit AFTR finden lassen.

Stimmen denn auf Seite der pfsense die DynDNS-Adresse und die tatsächliche IPv4-Adresse überein? Also mal den Status / Interfaces / WAN mit dem was ein ping auf die DynDNS-Adresse ausspuckt vergleichen.

Zudem die pfsense beantwortet standardmäßig keine pings.

Damit die das tut muss unter Firewall / Rules / WAN natürlich zunächst eine passende Regel (ICMP) hinzugefügt werden und dann natürlich auch einen für das VPN. -

@eagle61

Danke für die Info.Der Ping auf die IP in Status/interfaces/wan verlief erfolgreich.

Ebenso der auf meine Synology.me Adresse (ohne dass ich an den FW Regeln etwas ändern musste).

Der auf ipv64.net verwies auf eine falsche IP.

Insofern passt das alles. Es scheint also auch daran zu liegen, dass die Dyndns Adressen zu selten aktualisiert werden.Den Eintrag zu DSLite sehe ich nicht. Weder in den Logs noch in der Übersicht. Damit habe ich es wohl nicht. Auch habe ich IPSec Verbindungen zu anderen Fritten laufen.

Ich versuche mal die Sense in den „Empfängermodus“ zu schalten, wie @JeGr es vorgeschlagen hat. Evtl sehe ich dann etwas in den Logs.

Bisher scheint jetzt ein“List- SAS Problem vorzuliegen.Immerhin funktioniert die Dyndns Adresse jetzt. .)

Gruß, EuroPC

-

DynDNs ist die Basis, stimmen die nicht kannst du alles vergessen, ICMP und jegliches VPN.

Eine Regel auf WAN die einem Alias ICMP Echo erlaubt ist ein guter Start.

Dann können alle Tunnelendpunkte hier schon mal die Strecke hin testen, ist ja nicht selten auch mal ein Peering Problem dazwischen.Und DynDNS sollte am besten auf der Kiste laufen die direkt am WAN mit ihrer public IP hängt.

Die AVM Kisten haben da mit Myfritz einen super Dienst gleich mit dabei.Stimmt das DynDNS Zeugs laufen die IPsec Tunnel zu den AVM Boxen dann stabil, hat man einmal den dreh raus.

Haben hier 3 Tunnel zu einer 7590AX, einer 7590 und einer 7362SL, ja selbst mit dem Dino läuft das über Wochen stabil. -

@EuroPC said in VPN pfSense Fritte:

Der Ping auf die IP in Status/interfaces/wan verlief erfolgreich.

Ebenso der auf meine Synology.me Adresse (ohne dass ich an den FW Regeln etwas ändern musste).

Der auf ipv64.net verwies auf eine falsche IP.Um IPSec erst einmal grundsätzlic ans Laufen zu bekommen kannst du statt der DynDNS-Adresse auch die aktuellen IPv4-Adressen beider Gegenstellen verwenden.

SO eine Verbindung wird dann zwar nur bis zur nächsten Zwangstrennung seitens Telekom oder Greenwire, oder wie auch immer der Glasfaseranbiter n och mal heißen mag, halten, aber wenn es mit den IP-Adressen klappt, dann bist du schon mal sehr viel weiter und kannst dich auf die korrekte Zuweisung und aktualisierung der DynDNS-Adressen konzentrieren.Alternative ist erst einmal dafür zu sorgen, dass die DynDNS-Adressen zuverlässig und sicher korrekt zugewiesne und aktualiesiert werden. Erst wenn das klappt, dann mit dem VPN weitermachen.

-

@EuroPC said in VPN pfSense Fritte:

Ja, das stelle ich auch gerade fest. Die DynDNS Adresse ist via Synology.me eingegeben. Wenn ich nen Ping sende, gibt es nen Timeout.

Hat nicht unbedingt was zu heißen, die Geräte müssen ja nicht default auf nen Ping antworten. Aber wenn die die entsprechenden Ports/Protokolle gar nicht bekommen, klappt natürlich nix.

@NOCling said in VPN pfSense Fritte:

Aber auch dann muss die DynDNS Adresse passen.

Wenn beide Seiten dynamisch sind, kann Wireguard auch direkt in die Hose gehen, dann kanns sein, dass die sich nach beidseitigem IP change gar nicht mehr finden, weil sie die DynDNS nicht frisch einlesen.

@EuroPC said in VPN pfSense Fritte:

Die IP Adresse lautet 93.xxx.yy.zzz (Telekom)

Demnach kein cgNAT.Das ist die Adresse die du zurückbekommst von "extern" also unter der du Abfragen machst. Das sagt aber nichts drüber aus, ob du die via CGNAT bekommst oder nicht. Kein externer Dienst meldet dir 100.64.x zurück, das wird nicht geroutet.

Wichtig ist, dass beide Seiten sich jeweils gegenseitig über ne DNS Adresse sehen, von wem oder was die ist, ist egal, aber sie muss stimmen, aktuell sein und das Gerät dahinter muss udp/500, 4500 und esp als Protokoll abbekommen, sonst gibts kein IPsec. Wenn die pfSense Seite bspw. hinter nem anderen Gerät hängt muss man prüfen, ob das das z.B. wegfrisst. Hatten wir auch schon, dass da ein Zyxel Modem/Router davor saß, der einfach kackfrech alles IPsec mäßige weggefressen hat.

Cheers

-

@JeGr said in VPN pfSense Fritte:

Wenn beide Seiten dynamisch sind, kann Wireguard auch direkt in die Hose gehen, dann kanns sein, dass die sich nach beidseitigem IP change gar nicht mehr finden, weil sie die DynDNS nicht frisch einlesen

Ich finde es auch nervig, dass viele ISP in DE bei Privatkundentarifen noch immer die Zwangstrennung machen und durch diese Zwangstrennung immer eine neue IPv4-Adresse und ein neuer IPv6-Präfix zugewiesen werden. Aber das lässt sich ganz gut managen.

Ich bin mit meiner pfsense auch bei so einem ISP. Jede Nacht Zwangstrennung. Da ich vor der pfsense ein Modem habe und daher PPPoE verwende, kann ich das aber via /var/etc/pppoe_restart_pppoe0 als Cronjob steuerm, also wenigstens auf die Minute genau die Zeit bestimmen zu der das passiert.

Als DynDNS-Client nutze ich seitens der pf den customv4 und customv6. Maximal zwei Minuten nach dem PPPoE-Restart übermitteln der die neue IPv4 und IPv6 an den DynDNS-Provider. Das klappt seit Monaten 100% zuverlässig, wie die Logs belegen.

Als VPN zwischen pfsense und FritzBoxen nutze ich nur noch Wireguard. Auch diese sind beim Provider mit Zwangstrennung. Die nutzen den MyFritz-DnyDNS-Dienst. Auch der liefert zuverlässig nach der Zwangstrennung die korrekten Ipv4- und IPv6-Adressen.

Hinter einer der Fritten hab ich noch einen Rapsberry PI. Der u.a. den Tunnel überwacht. Schickt alle 15 Minuten 5 pings durch den Tunnel und wenn die Pings nicht durchgehen bekomme ich von dem Pi ne eMail. Kam in drei Monaten drei oder vier mal vor, dass diese eMail kam. Sobald der Tunnel dann wieder steht, kommt noch eine Mail. Weg war der Tunnel nie länger als diese 15 Minuten. -

@eagle61 den custom nutze ich ebenfalls. Hier mit ipv64.net. Der ist eher unzuverlässig.

Dann habe ich auf der Syno halt noch eine Synology.me Adresse. Richtig zuverlässig ist die auch nicht.Allerdings habe ich quad9 als DNS als DNS Resolver , wie auf der Quade Seite für pfsense beschrieben, konfiguriert. Könnte es da Probleme geben? Eigentlich ja nicht, da auch ein DNS die Anfragen ja weitergereicht werden. Bin da aber nicht im Thema.

Was WG angeht, ich werde das jetzt ernsthaft mal probieren. Erstmal mit der festen IP, kann man ja später umstellen.

Danke erstmal, EuroPC

-

@NOCling guten Morgen,

Dann erstelle ich eine FW rulers :

unter wan einerseits eine Weiterleitung zum Reverse Proxy auf der DiskstationIPv4 tcp/udp source * port 443 destination 192.168.1.9 port 443 gateway *

Und

IPv4 ICMP any * * * **Ist das so korrekt?

Gruß, EuroPC

-

@EuroPC said in VPN pfSense Fritte:

den custom nutze ich ebenfalls. Hier mit ipv64.net. Der ist eher unzuverlässig.

ipv64.net nutze ich auch. Läuft bei mir seit Monaten sehr zuverlässig. Daher kann ich deine Unzuverlässigkeitsaussage nicht nachvollziehen, es sei denn die Konfiguration bei dir ist an irgendeiner Stelle suboptimal. Um das zu beurteilen fehlen mir aber viele Informationen zu deinem Anschluss ans Netz des ISP seitens der pfsense (Telekom).

- was für eine Anschlussart hast du bei der Telekom (Glasfaser, DSL)?

- Was ist vor der pfsense (ein DSL-Modem, Glasfasermodem oder ein Router)?

- wie erfolgt der Verbindungsaufbau seitens der pfsense? Bei einem reinen Modem ja per PPPoE. Ist ein Gerät im Routermodus dazwischen dann ja per DHCP.

Je nachdem was bei dir der Fall ist hat das Auswirkungen auf das Update der IP-Adresse zum DynDNS-Service. Befindet sich die pfsense hinter einem Router, dann bekommt sie meist nur mit gewisser Verzögerung die Änderung der IP nach Zwangstrennung mit. Somit würde die pfsense auch erst mit eben dieser Verzögerung dem DynDNS-Provider (wie ipv64) eine Änderung übermitteln und der dann erst die DNS-Records anpassen können.

Ob du nun die DNS-Server von Quad9 nimmst oder die der Telekom ist dabei unerheblich. Ich nutze z.B. die der Digitalen Gesellschaft CH, also auch nicht die meines ISP. Für den DynDNS-Dienst ist das egal.

-

Zu Deinen Fragen:

was für eine Anschlussart hast du bei der Telekom (Glasfaser, DSL)?Telekom, dsl 100

Was ist vor der pfsense (ein DSL-Modem, Glasfasermodem oder ein Router)?Netgate2100 24.03-RELEASE (arm64)

wie erfolgt der Verbindungsaufbau seitens der pfsense? Bei einem reinen Modem ja per PPPoE. Ist ein Gerät im Routermodus dazwischen dann ja per DHCP.PPoE, Draytek vigor 166 Gen2, latest Firmware Vigor166_v4.2.7_STD

Was IPV64 angeht, habe ich woohl Domain- Update und Account update verwechselt /und den Sinn der beiden nicht verstanden :-( ) und für eine pfSenses und die Digiboxen

den Account Update eingetragen. Das wahr wohl falsch und ich stelle gerade auf Domain Update um.Mein Problem mit der Zuverlässigkeit könnte auch an der Telekom liegen, Die Verbindung bricht gerne ab und baut sich nach einiger Zeit neu auf (in der pfSense steht nichts von "Dial on Deamnd").

Ändert sich dadurch die IP, is das für DynDNS oder gar VPN tödlich.

Daher denke ich, sollte ich das erstmal abklären.

Wenn ihr mal draufscchauen wollt, auch wenn ich vom VPN jetzt eher OT gehe:

Nichtgenanntes ist nicht aktiviert.

WAN enabled

IPv4: PPPoE

IPv6: dhcp6

mtu 1492

Request a IPv6 prefix/information through the IPv4 connectivity link

Prefix delegation size 56

Send an IPv6 prefix hint to indicate the desired prefix size for delegation

username und passwort xxxxxxxBlock private networks and loopback addresses

Block bogon networksLAN enabled

Static v4

Track interface

IP 192,168,1,1IPv6 Interface WAN

Prefix id 0In Syntem/Advanced/ Networkking

DHCP6 Debug

DHCP6 DUID RAW

allow IPv6Hardware TCP Segmentation Offloading

Hardware Large Receive Offloading

hn ALTQ supportDHCPV

WAN rules

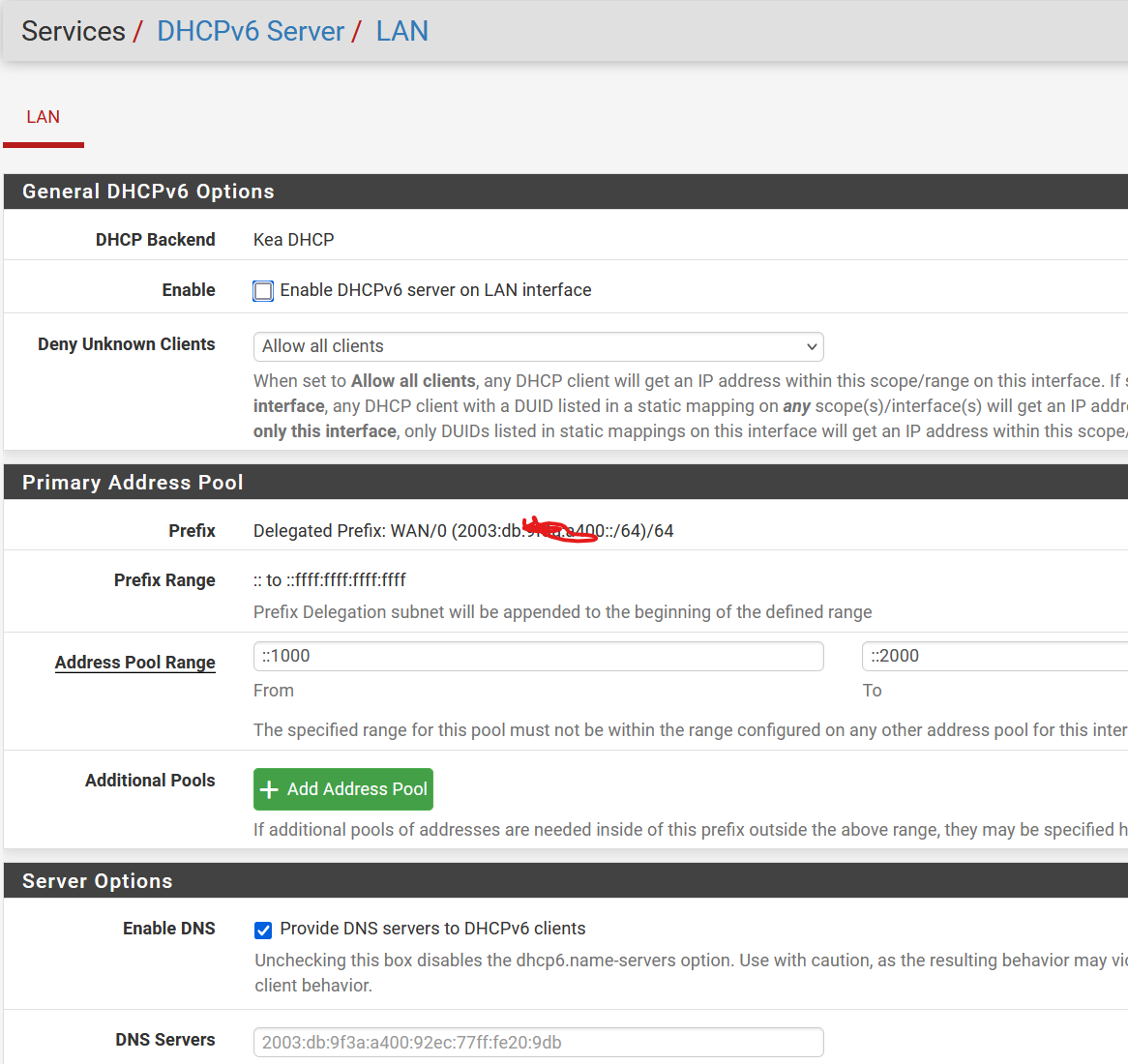

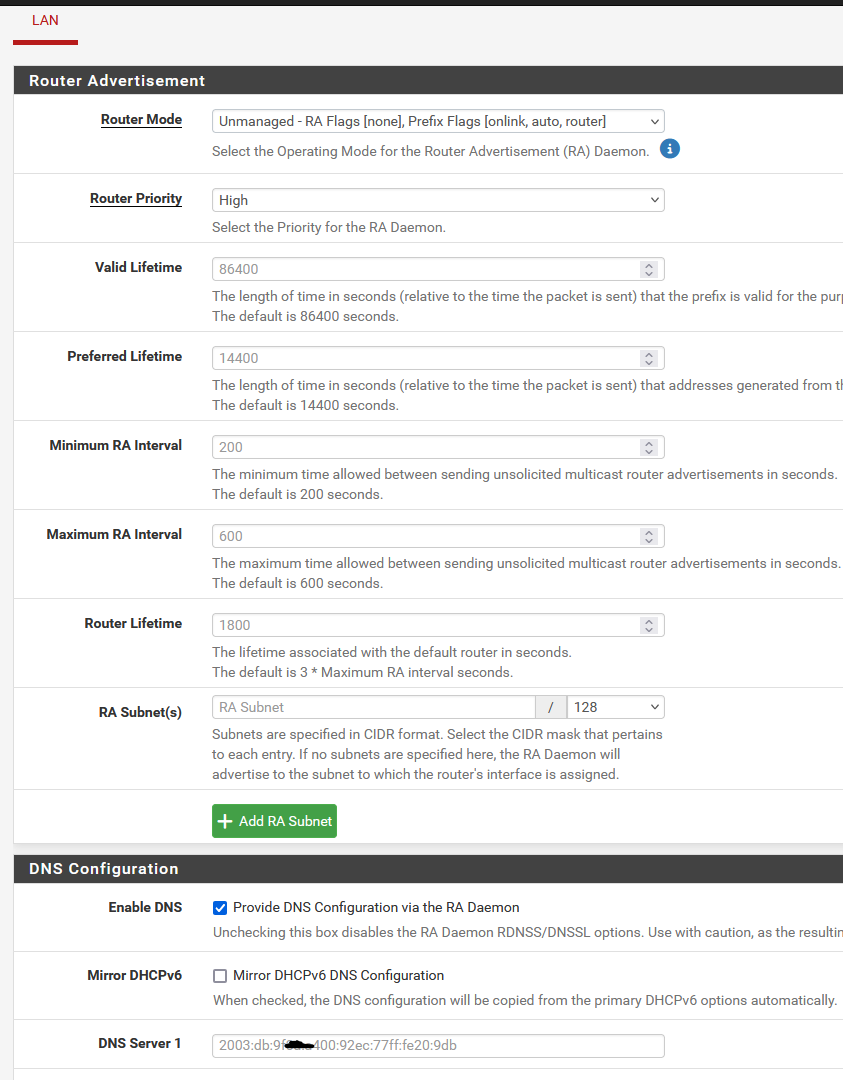

FW regeln:  image url)

image url)

Bitte schaut da einmal drüber. Ich werde mal bei der Telekom wegen der Verbindungaussetzer anfragen und mein Modem, Vigor 160 mit neuester Firmware (habe das gerade kontrolliert) mal gegen eine Digibox oder Fritte testweise tauschen.

Einen schönen Sonntag euch,

EuroPC -

@EuroPC said in VPN pfSense Fritte:

Was IPV64 angeht, habe ich woohl Domain- Update und Account update verwechselt /und den Sinn der beiden nicht verstanden

Ich nutze tatsächlich sogar die Präfix-/Subdomain Update Token und habe das Häkchen bei Wildcard (*.) automatisch setzen? entfernt, Diese Präfix-/Subdomain Update Token finden sich hinter dem Anker-Symbol neben den jeweiligen Subdomains.

Im IPv6-Bereich bedarf es ja keiner NAT mehr. Wenn man also (wie ich) hinter der pfsense noch Server betriebt, die über eine Subdomain direkt via IPv6 erreichbar sind, dann muss man die Ipv6-Adresse für genau diese Subdomain ja aktualisieren.

-

@EuroPC said in VPN pfSense Fritte:

PPoE, Draytek vigor 166 Gen2, latest Firmware Vigor166_v4.2.7_STD

Das sieht wie bei mir auch aus. Unterschied:

Ich nutze das Draytek Vigor 167 statt des 166 und bin bei o2 statt Telekom. Aber o2 macht bei xDSL nichts anders als die Telekom.Welches Gerät managt bei dir die VLAN-ID?

Die ist bei Telekom wie bei o2 VLAN-ID7

Ich lass das das Vigor 167 machen, da das beim Vigor 167 schon die default Einstellung war und das Vigor 167 gleich nach dem Anschlließen an die TAE-Dose und Strom sofort eine Verbindung zu o2 hatte. -

@eagle61

Wo genau der Unterschied der beiden ist, kann ich aus dem Stehgreif gar nicht sagen. Evtl habe ich aber noch nen 167 zum Testen.

Und zur Not FB 790 oder Digibox „Gen 1“.VLan 7 wird bei mir durch den Draytek gesetzt. In der PfSense mache ich da nichts.

Operiert im Modem/ Bridge Mode

DSL Mode Auto u d Modem Code Auto.

Adels enabled Tag 7 Prio 0

Vdsl2/ Gfast enable

Tag 7 prio 0

MTU 1500, das könnte sich an 1492 in der PFSense bei der WAN Config stören…Eine Vigor ebenfalls. Ich ändre nur deren IP auf 192.168.1.2, da die Sense 1.1 haben will.

Ich hańbe zwar nur deine Diskstation hinter der Sense, die erreicht werden soll und probiere auch gerade Port forwarding (daum wäre mir VPN lieber) , den Reverse Proxy, evtl für Paperless, Bitwarden oder Plex im Docker der DS und cloudflare als Reverse Proxy.

Gruß,

EuroPC -

@EuroPC said in VPN pfSense Fritte:

Gfast

das ist der Unterschied. das 166 kann G.Fast /

Supervectoring / VDSL2, das 167 Supervectoring /

ADSL2/2+ / VDSL2und das 167 soll nur etwa halb so viel Strom ziehen wie das 166, weil es modernere stromsparende Chips nutzt. Darum hab ich das genommen.