Переход от iptables на PfSense

-

@antonr69

Для примера

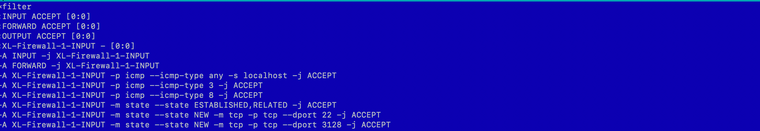

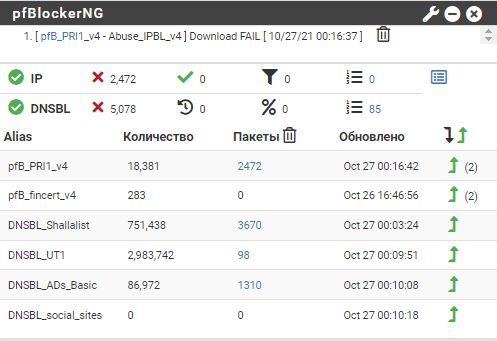

Chain INPUT (policy ACCEPT 0 packets, 0 bytes) pkts bytes target prot opt in out source destination 3841K 430M f2b-sshd tcp -- any any anywhere anywhere multiport dports ssh 1139M 184G XL-Firewall-1-INPUT all -- any any anywhere anywhere Chain FORWARD (policy ACCEPT 0 packets, 0 bytes) pkts bytes target prot opt in out source destination 1263M 1661G XL-Firewall-1-INPUT all -- any any anywhere anywhere Chain OUTPUT (policy ACCEPT 2688 packets, 760K bytes) pkts bytes target prot opt in out source destination Chain XL-Firewall-1-INPUT (2 references) pkts bytes target prot opt in out source destination 32 3232 ACCEPT icmp -- any any localhost anywhere icmp any 103K 8745K ACCEPT icmp -- any any anywhere anywhere icmp destination-unreachable 490K 33M ACCEPT icmp -- any any anywhere anywhere icmp echo-request 1842M 1759G ACCEPT all -- any any anywhere anywhere state RELATED,ESTABLISHED 286K 17M ACCEPT tcp -- any any anywhere anywhere state NEW tcp dpt:ssh 73M 22G REJECT all -- any any anywhere anywhere reject-with icmp-host-prohibitedв PFSense такое городить не надо , если не используете Floating правила (там свои нюансы )

- то что вы указали можно и в PF сделать , чтобы отбрасывать "плохие пакеты"

выглядеть это будет так

block drop in on vmx0 all block drop in quick on vmx0 proto tcp all flags /S block drop in quick on vmx0 proto tcp all flags /FSRA block drop in quick on vmx0 proto tcp all flags /FSRAU block drop in quick on vmx0 proto tcp all flags A/A block drop in quick on vmx0 proto tcp all flags F/FSRA block drop in quick on vmx0 proto tcp all flags U/FSRAU block drop in quick on vmx0 proto tcp all flags FS/FS block drop in quick on vmx0 proto tcp all flags FS/FSRA block drop in quick on vmx0 proto tcp all flags SR/SR block drop in quick on vmx0 proto tcp all flags FPU/FPU block drop in quick on vmx0 proto tcp all flags FPU/FSRPAUEW block drop in quick on vmx0 proto tcp all flags FSRAU/FSRAU block drop in quick on vmx0 proto tcp all flags FSRPAU/FSRPAU block drop in quick on vmx0 from any os "NMAP" to any pass in quick on vmx0 proto tcp from any to (vmx0) port = ssh flags S/SA synproxy state -

Добрый.

@antonr69

Пф дропает все , что не разрешено ЯВНО.И не заморачивайтесь с :

#$IPTABLES -A bad_tcp_packets -p tcp --tcp-flags SYN,ACK SYN,ACK

-m state --state NEW -j REJECT --reject-with tcp-reset

$IPTABLES -A bad_tcp_packets -p tcp ! --syn -m state --state NEW -j LOG

--log-prefix "New not syn:"

$IPTABLES -A bad_tcp_packets -p tcp ! --syn -m state --state NEW -j DROPПереносите только правила вида

$IPTABLES -A tcp_packets -p TCP -s 0/0 --dport 21 -j allowed

Будет совсем трудно - пишите в ЛС )

Зы. Коллеги, недавно закончил проект с haproxy + ACME на пф. Непростой проект ) Кто столкнется с этой связкой - пишите.

-

@werter

А как грамотно будет накатить правила при мультиван? На каждый ван продублировать правила или создать одно в разделе плавающих правил указав все ван интерфейсы? -

@antonr69

Не надо пока трогать флоатинг рулез. Рисуйте сперва для обоих ВАНов - как все заработает, тогда и плавающие можно потыкать. Если оно надо, конечно (в 99% - не надо). -

@werter

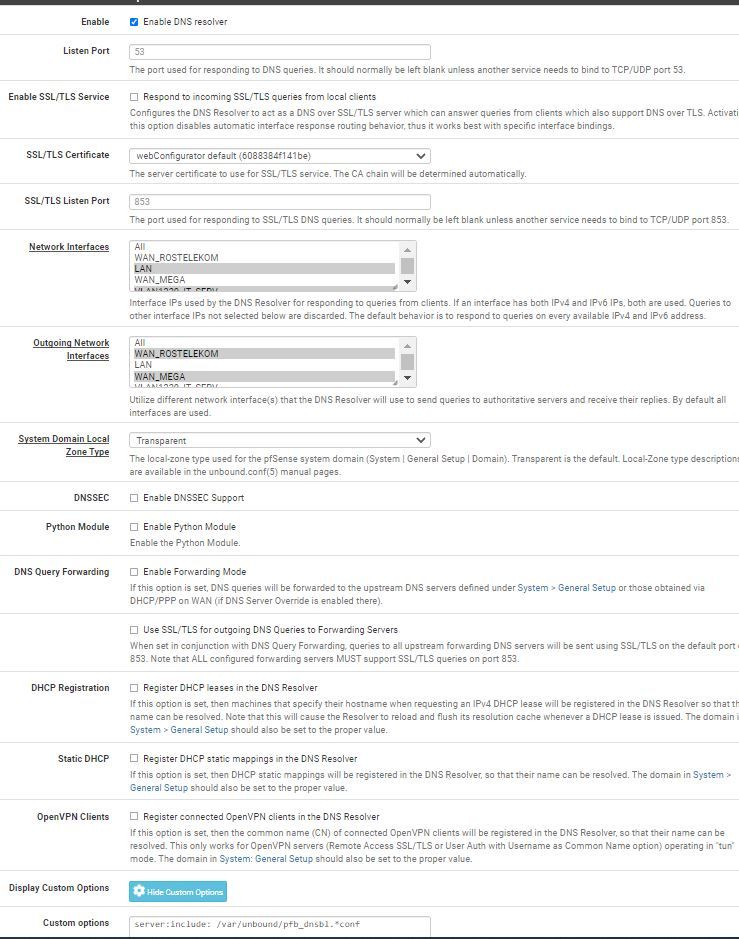

Спасибо за ответы. Продвигаюсь в своей задаче. Настраивал squid, pfblockerng, и с какого то момента заметил что некоторые сайты, которые нормально открывались, перестали открываться, хром ругается "NET::ERR:CERT_DATE_INBALID" softodorom.ru например или forum.netgate.com.

Дата и время на pfsense и на компе правильные. Squid pfblockerng отключил, не помогло, менял настройки dns resolver, тоже не помогло. Заменил pfsense на ИКС, тоже такая проблема. Если шнурок от провайдера вставить в обычный роутер такой проблемы нет, и через шлюз на iptables нет. Подскажите пожалуйста, куда копать? -

@antonr69

Подцепил другой ноут, все работает. Сайты открывает. Пока разбираюсь. -

@antonr69

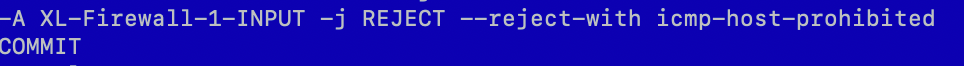

Братцы, что то намудрил я с dns resolver. Подскажите с правильными настройками. -

Добрый.

@antonr69

Скрины давайте. -

@werter said in Переход от iptables на PfSense:

Добрый.

@antonr69

Скрины давайте

Настроил PfblockerNG, все работает, блокирует. Запускаю Squid, и вся блокировка пропадает. Squid мне нужен для статистики. Он не прозрачный т.к. есть юзеры которые ходят в инет с терминального сервера. И идентифицировать их по IP-адресу не получится. По этому они ходят через ввод логина и пароля присвоенного в настройках Squid.

-

Добрый

@antonr69

Зачем людям инет на терминальном сервере? -

@werter said in Переход от iptables на PfSense:

Добрый

@antonr69

Зачем людям инет на терминальном сервере?Добрый день. Ну, пока так сложилось. Потом переделаю.

У меня другая загвозка. На pfsense поднят сквид с авторизацией по логину\паролю. Не могу заставить на рабочих станциях вязаться к почтовым серверам программе thunderbird. Что только не делал. Менял параметры прокси в самой программе, сделал правило по которому разрешено ходить на прямую к почтовому серванту, в самой системе где прописывается адрес прокси сказал что вот на этот адрес (почтовик) ходить помимо прокси. Не помогает ничего. Уже второй день бьюсь. Подскажите, пожалуйста как можно решить проблему? -

Добрый.

@antonr69

Все настройки сквида скринами покажите.ЗЫ. У сквида можно указать КАКИЕ через него разрешать. В advanced добавьте почтовые порты

Что-то типа https://sysadmins.ru/topic167979.html (последнее сообщение).

При этом в настройках громоптицы указать, что прокси не использовать (проверить!)Зы2. Покажите правила fw на ЛАН. Сквид работает только с http(s) и разрешающих правил на ЛАН для почтовых портов должно хватать.

https://forum.netgate.com/topic/127606/squid-gmail-thunderbird-unable-to-connect

https://forum.netgate.com/topic/42208/firewall-rules-for-smtp-pop-to-use-thunderbird -

@werter

Спасибо за полезные ссылки. кое что прояснилось. Виновник найден немного в другом месте, это был snort. Он по каким то своим идейным соображениям заблокировал наш почтовый сервер. -

@antonr69

Не надо снорт - надо суриката. Поищите же отличия.

Зы. Снорт только одно ядро умеет пользовать, сурикат - многоядерный.

Оно вам надо такое?

Только самая свежая версия снорта умеет в мультиядерность и ее пока нет в пакетах пф. -

@werter

Спасибо. День добрый. Снес снорт, поставил сурикату. Почтовые серваки не блочит, но сегодня заблочил сервера обновления и репозиториев pfsense. Хотел пакет поставить, а он мне - Ишь, чаво захотел. Вобщим, отключил пока режим блокировки. Буду пока наблюдать, уму-разуму набираться.

Я тут pfsense поставил на сервант. На железном раиде сделал raid1 из двух дисков. Все встало замечательно, но потом меня осенила мысль, а чем я буду контролировать диски в этом раиде, посмотрел, а оказалось нечем. Придется все снести и сделать софтовый раид GEOM встроеный в pfsense. -

@antonr69

Не прокатил у меня мой вариант. Сервант dell Poweradge 1950 с корзиной из двух дисков. Raid контроллер дает только 3 варианта. Raid0 с одним диском, raid0 c двумя и raid1 с двумя дисками. Так что raid geom не получилось использовать. Ну и ладно, будем периодически в idrac заходить для контроля состояния дисков. -

@antonr69 said in Переход от iptables на PfSense:

dell Poweradge 1950

Не слишком ли горячая машина для PfSense?

-

Добрый.

@antonr69

Ложные срабатывания возможны (~1%).

Сурикат (как и любая IDPS) требует некоторого "обучения" - придется руками его потыкать не-кое время.Dell PowerEdge 1950

У вас там PERC 5i вроде в кач-ве контроллера. Поищите по 'PERC 5i it mode' в гугле - может и получится его перешить.

-

@pigbrother said in Переход от iptables на PfSense:

Не слишком ли горячая машина для PfSense?

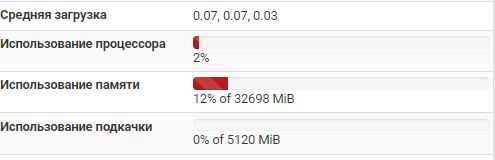

Может быть чуток лишака. Пока я не поставил PfblockerNG хватало коры дуба Е7400 с 4 гигами оперативки. Как поставил PfblockerNG машинка моя загнулась. Это мощная система фильтрации требует больше оперативки и процессора. Этот пакет загружает у меня более 3 миллионов адресов в память. Проц иногда до 40% подскакивает, а их там два 4-х ядерные. Одного наверное хватило бы.

-

@antonr69

Развернуть гипер и в нем отдельно пф + pi-hole или adguard home для фильтрации.

И глянуть как будет работать.

Зы. Кстати, adguard home можно прямо на пф вместо пфблокера развернуть.