PFsense Hardware

-

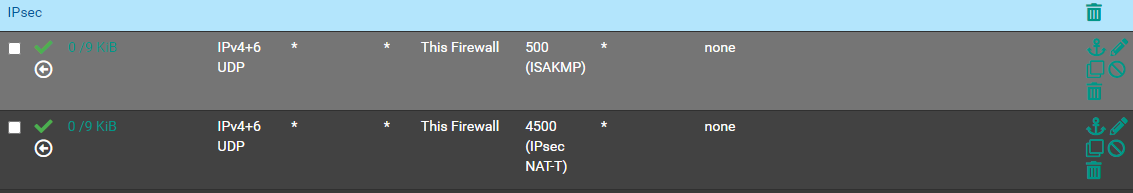

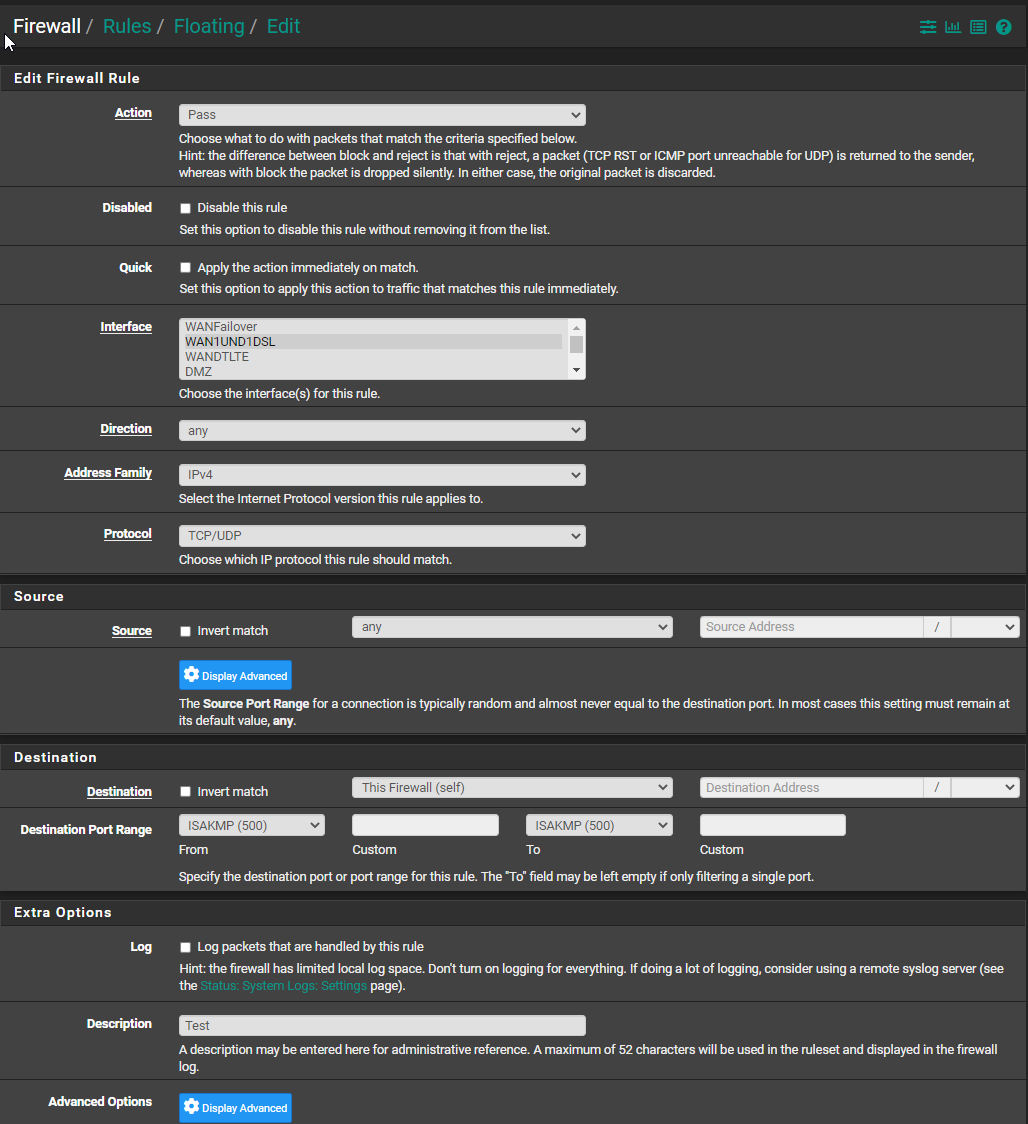

Versuche mal ob es hilft wenn du die zwei Floating Rules anlegst:

Zudem kannst du mal versuchen AES-NI zu deaktivieren, das hatte mit einigen 2.5er Versionen auch Probleme gemacht.

Asynchronous Cryptography solltest du mal checken, wenn das aktiv ist kann es auch dazu führe das der Tunnel hoch kommt, aber nix durch geht.

Aber immer nur ein Setting ändern, dann in ruhe testen und dann das nächste.

-

Super, danke für deine Hilfestellung.

Um nicht an meiner fehlenden Interpretation zu scheitern, so meinst du?

-

Nein Any auf This Firewall mit UDP 500 und UDP 4500.

Die soll ja auf jedem WAN und auf jedem internen Int erreichbar sein.

-

Hallo Zusammen,

es tut mir Leid das ich mich so lange nicht gemeldet habe, aber ich musste die Firewall in ein Gehäuse einbringen.

Ich finde mein Werk ist super geworden, war ein ordentliches Stück Arbeit.

Dafür habe ich es geschafft eine HA Firewall in 1,5HE gequetscht incl. redundanten Netzteilen.

Ich konnte heute endlich wieder den VPN Test fahren. Scheitere aber am "Routing".

Die VPN Verbindung wird aufgebaut und ist auch Erfolgreich hergestellt.

Aber ich kann nichts im entfernten Netzwerk anpingen.@nocling

Ich habe deine Anweisungen umgesetzt, leider ohne Erfolg.Woran könnte es noch liegen?

Kann es meinem HA System liegen?

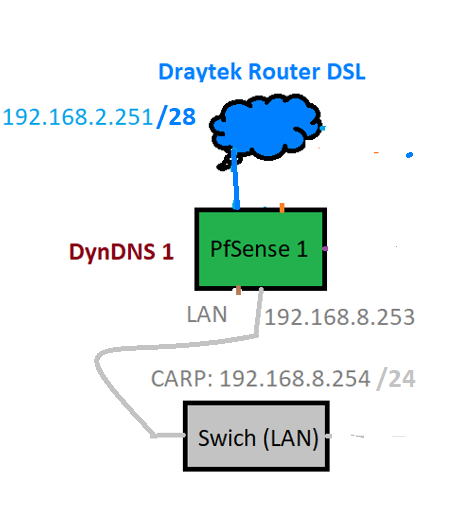

Oder an dem doppelten NAT (Draytek Router)?

Ich habe hier noch eine FB rumliegen sollte ich mit der es mal probieren?

Oder liegt es tatsächlich an der PFSense?Was mich wunder ist!

Hier hat der Ping funktioniert, damals hatte ich den Draytek Router als MODEM Konfiguriert. Damals wusste ich aber nicht, dass diese Konfiguration nicht kompatibel mit meinem HA System ist.

.

.Ich würde mich wirklich riesig über eure weitere Unterstützung freuen. Gerne bin ich auch bereit euch ein Bierchen oder Kaffee oder Energydrink zu spendieren!

Viele Grüße und DANKE

-

Musst du IKEv1 fahren? Das ist nach meinen Erfahrungen viel zickiger als IKEv2.

Wenn du die Ports 500 und 4500 vom ersten Router sauber zur HA IP weiter geleitet bekommst, sollte das kein Problem sein.

Regeln auf dem IPSec Int hast du auch drauf, die dir den jeweiligen Zugriff den du wünscht erlauben. -

@nocling

Ja, weil die entfernte Fritz Box nur IKE 1 unterstützt.

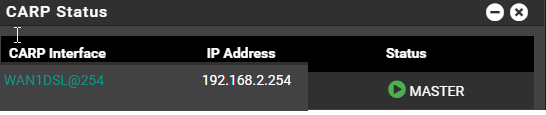

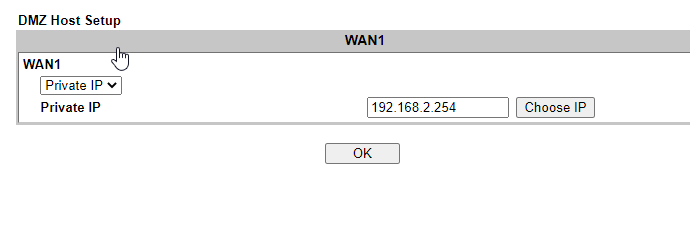

Ich habe im Draytek Router die Carp Adresse als DMZ Host konfiguriert. Was wohl das ähnlich ist wie Exposed Host.

-

@sub2010 said in PFsense Hardware:

Dafür habe ich es geschafft eine HA Firewall in 1,5HE gequetscht incl. redundanten Netzteilen.

Aber die Netzwerkkarte eines Systems muss im Betrieb der Lüftung weichen?

Wenn du die noch reinsteckst, ist ja hinten alles zu.Die VPN Verbindung wird aufgebaut und ist auch Erfolgreich hergestellt.

Auch P2? Gibt es vom aktuellen Status auch so einen hübschen Screenshot?

Kann es meinem HA System liegen?

Die Frage ist, ob der Draytek mit CARP überhaupt umgehen kann. Ggf. benötigt es eine zusätzliche Einstellung.

Aber ich denke, die IPSec wird wohl nicht der erste Funktionstest des HA-Systems sein. Wenn aller andere Traffic ganz normal drüber läuft, sollte IPSec auch kein Problem sein. -

Hattest du den Tunnel zur Fritz schon am laufen, die sind echte Megazicken was S2S angeht.

Habe hier zu einer 7590 einen laufen:

P1:

IKEv1 Aggro Mode AES256 SHA512 DH2 no DPDP2:

ESP AES256 SHA512 DH2 Keep Alive onOhne Aggro Mode bekommst du den nicht stabil hin.

Gegenseite läuft nur stabil, wenn man den direkt über due GUI anlegt, dann gehts.Von CARP wird das Gerät davor nix merken, da es einfach mit der virtuellen IP/MAC Kombo spricht.

-

@nocling

@viragomann

Nein, die Lüfter bleiben drin, das Ursprungs System kam komplett passiv gekühlt aus.

Die Lüfter sind ein nettes Addon

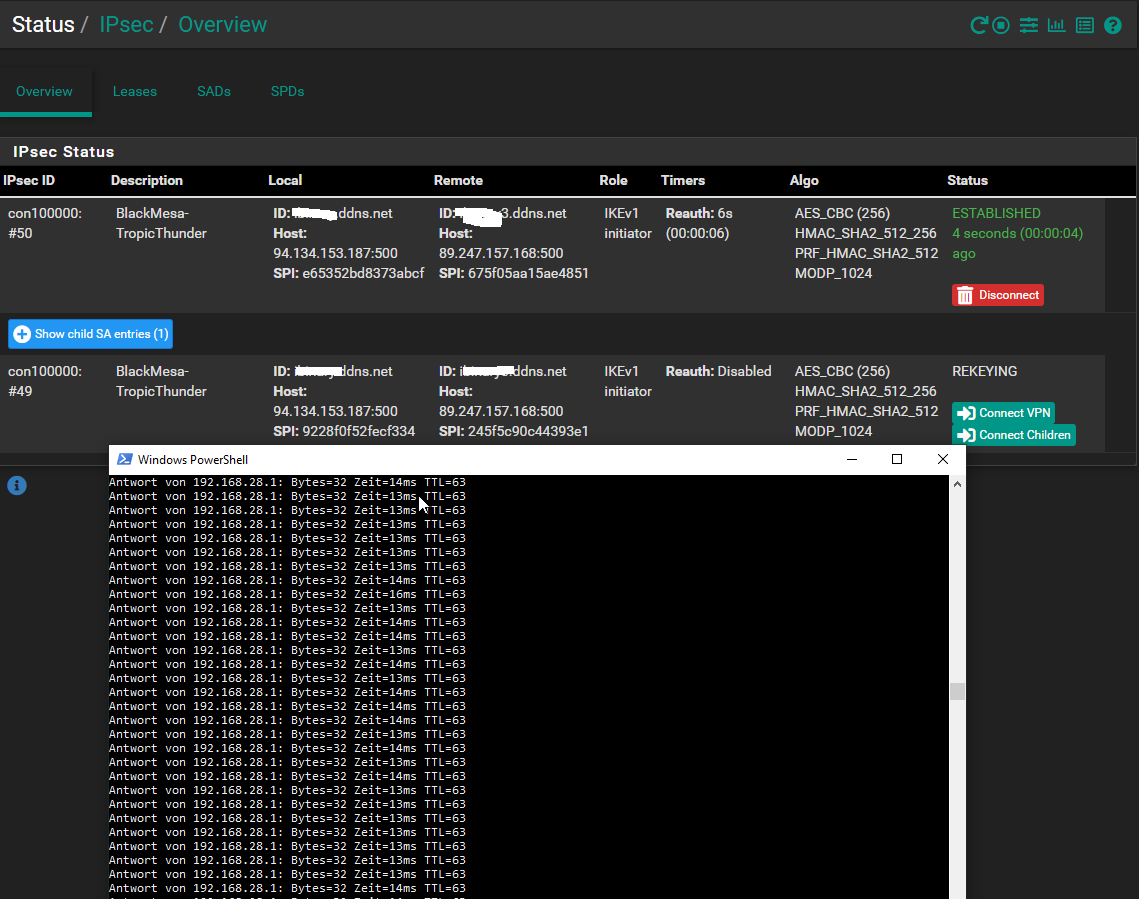

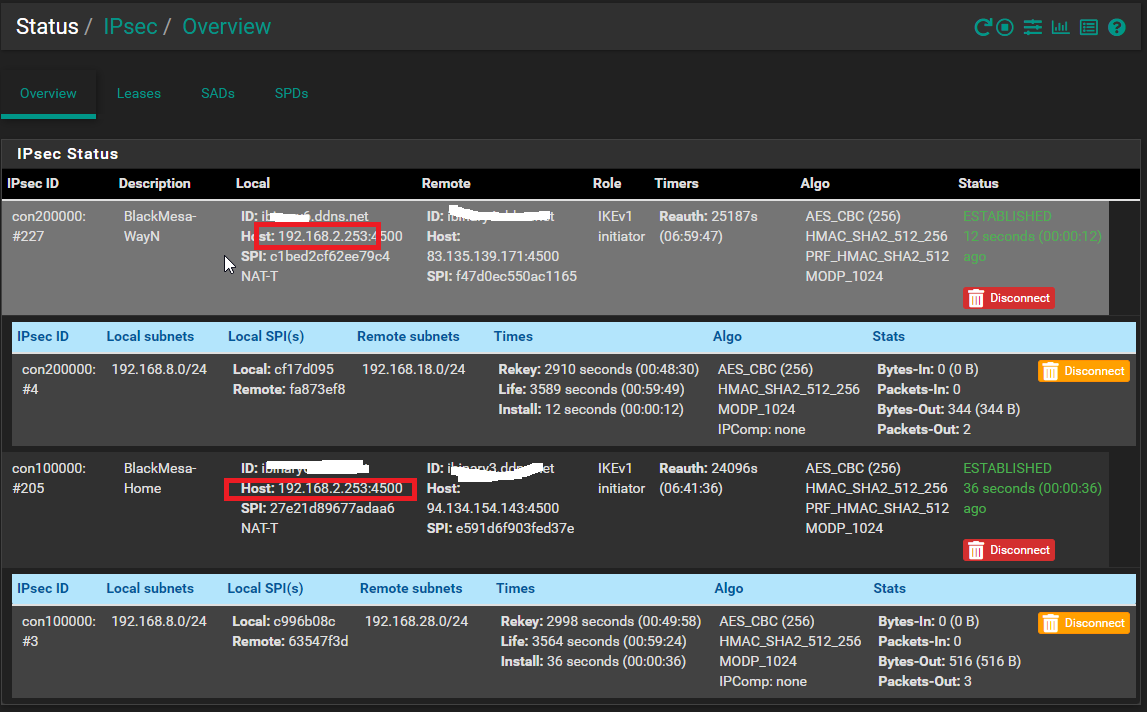

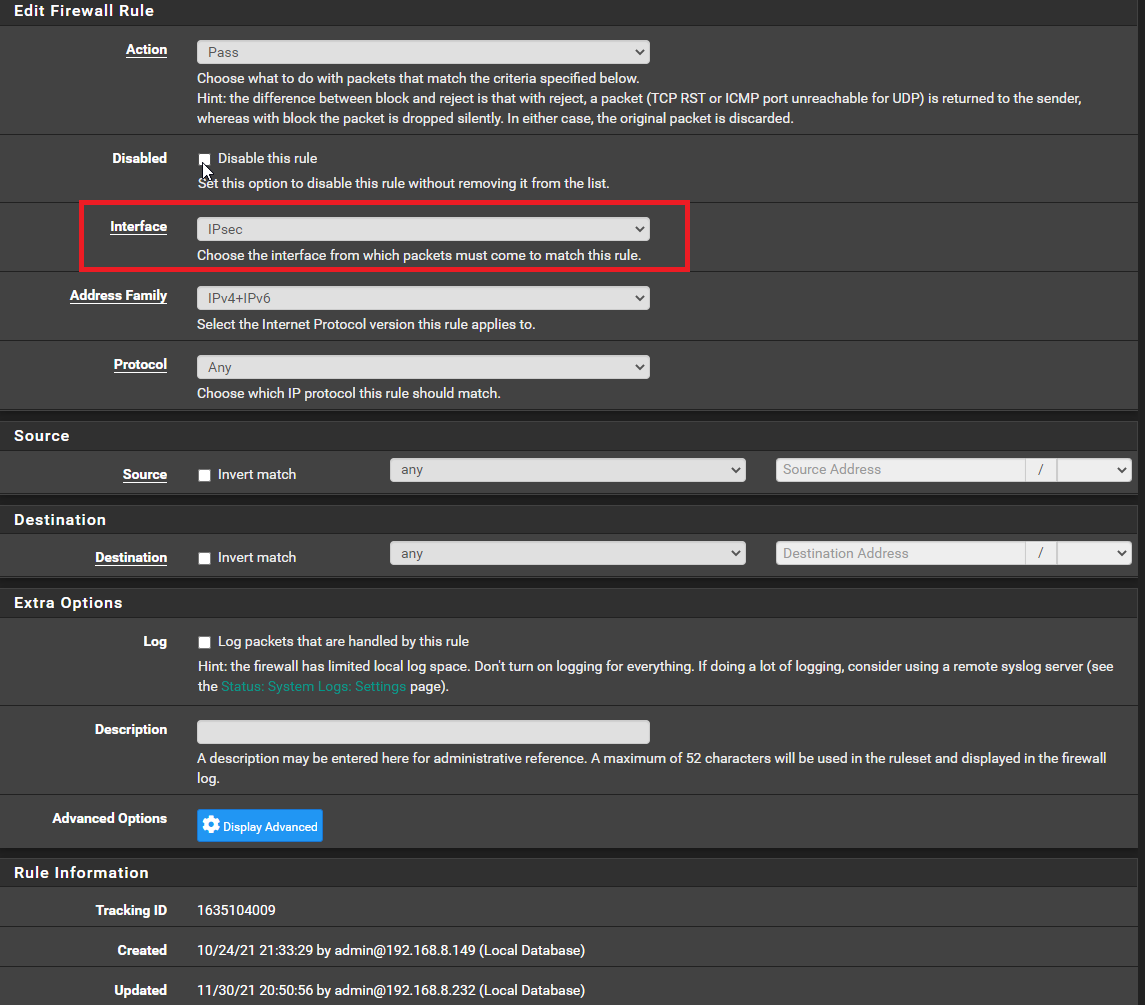

Auch P2? Gibt es vom aktuellen Status auch so einen hübschen Screenshot?Hier ein hübscher Screenshot

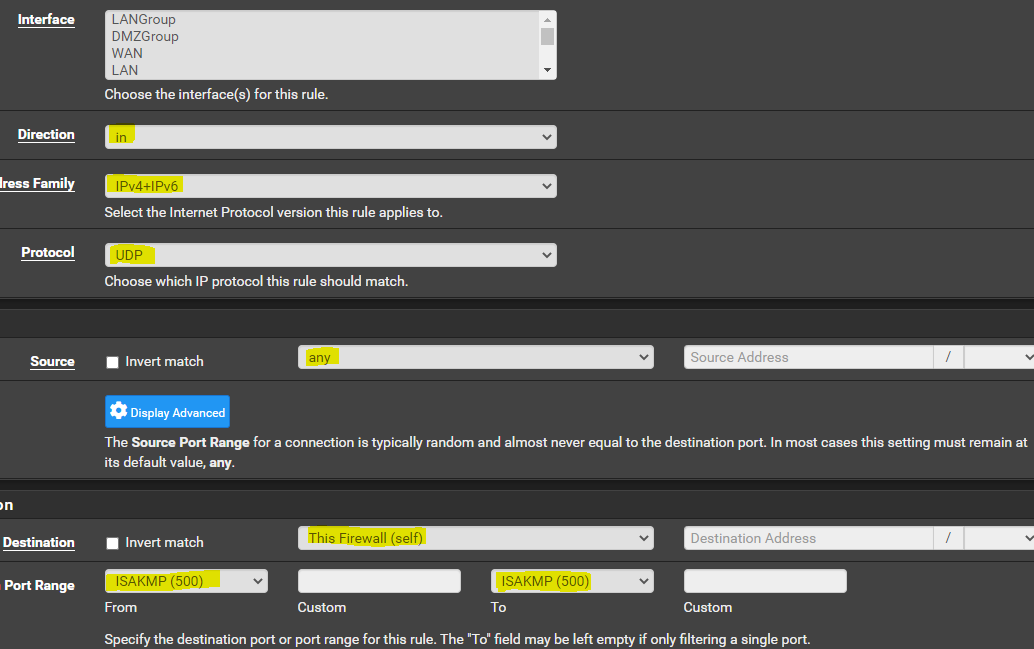

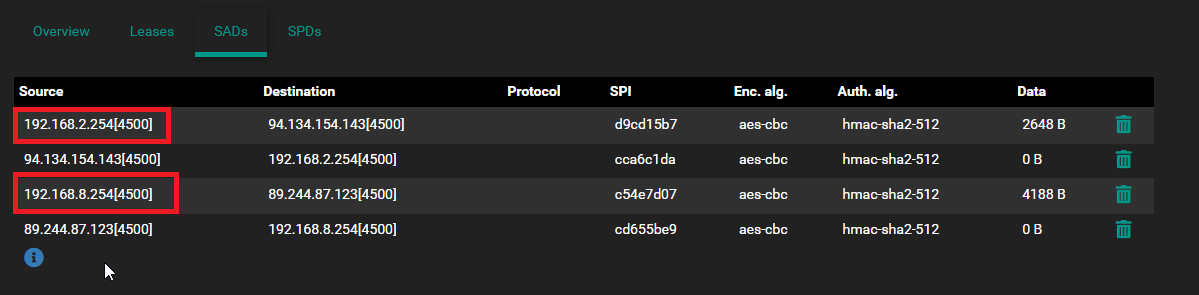

Der rote Rahmen macht mich stutzig, denn eigentlich müsste von meinem Verständnis dort nicht die IP Adresse der Firewall stehen sondern die CARP IP Adresse (192.168.2.254/28).

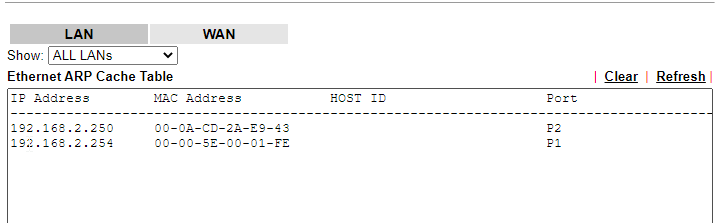

Die Frage ist, ob der Draytek mit CARP überhaupt umgehen kann. Ggf. benötigt es eine zusätzliche Einstellung. Aber ich denke, die IPSec wird wohl nicht der erste Funktionstest des HA-Systems sein. Wenn aller andere Traffic ganz normal drüber läuft, sollte IPSec auch kein Problem sein.Der Draytek erkennt auf jeden Fall die CARP IP Adresse

Und diese habe ich auch als DMZ IP Adresse genommen (Anders gesagt Exposed Host)

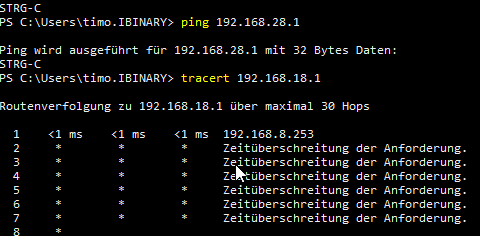

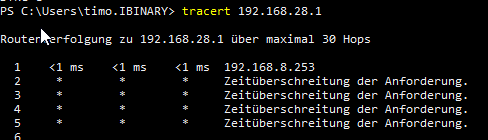

Ping und Tracert auf das entfernte Netzwerk machen mich stutzig, und zeigen meiner Meinung nach Richtung PFSense.

In diesem Test ist irgendwie alles unlogisch. Sowohl das VPN als auch die LAN Schnittstelle werden nicht per Ping über die CARP Adresse angesprochen. Das verstehe ich nicht.

Zudem müsste der Ping doch weiter kommen als zum LAN Netzwerk, kann es sein, dass weil ich zwischen Router und PFSense ein kleineres Netz das es zu Fehlern kommt? 192.168.2.254/28 -

@sub2010

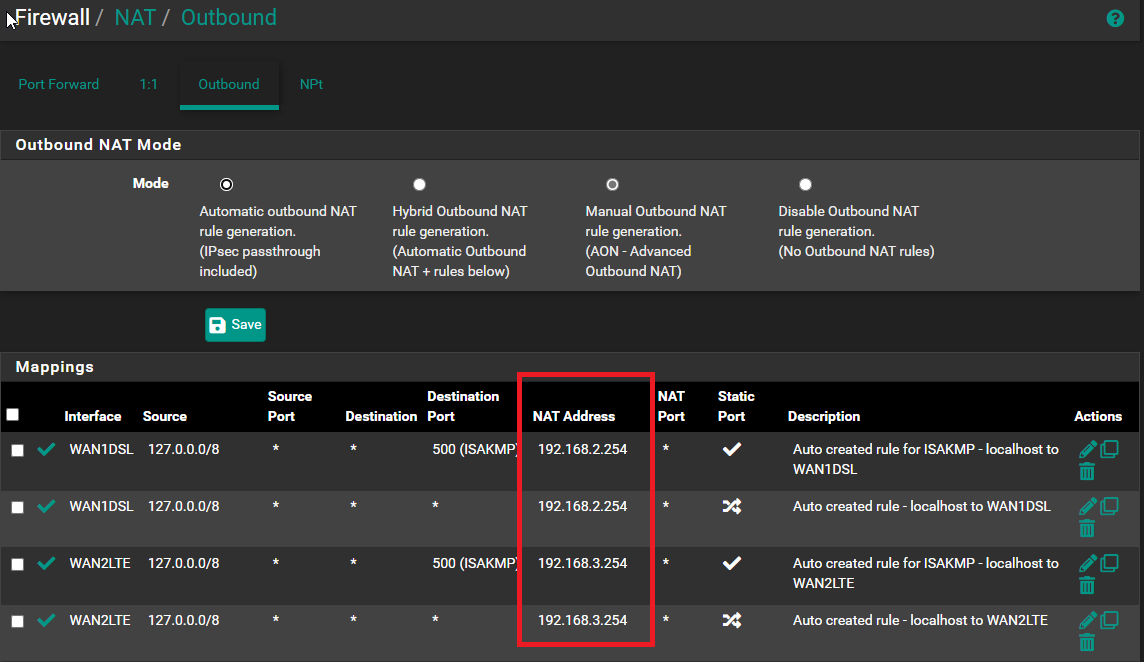

Hast du das Outbound NAT auf die CARP IP konfiguriert? Das wird gerne in der Euphorie vergessen. -

@viragomann said in PFsense Hardware:

Hast du das Outbound NAT auf die CARP IP konfiguriert? Das wird gerne in der Euphorie vergessen.

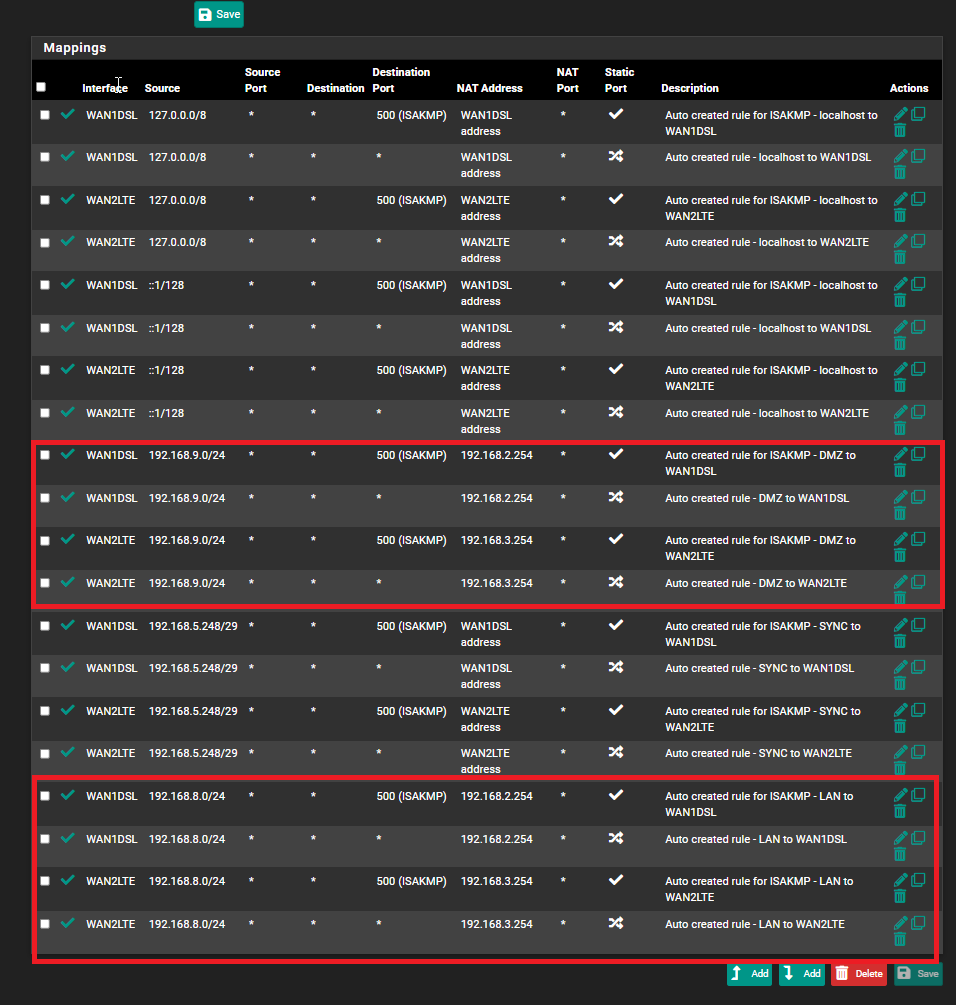

Ich habe mir das noch mal angesehen und Konfiguriert. Leider mit dem gleichen Resultat.

Folgenden Anpassungen habe ich vorgenommen.

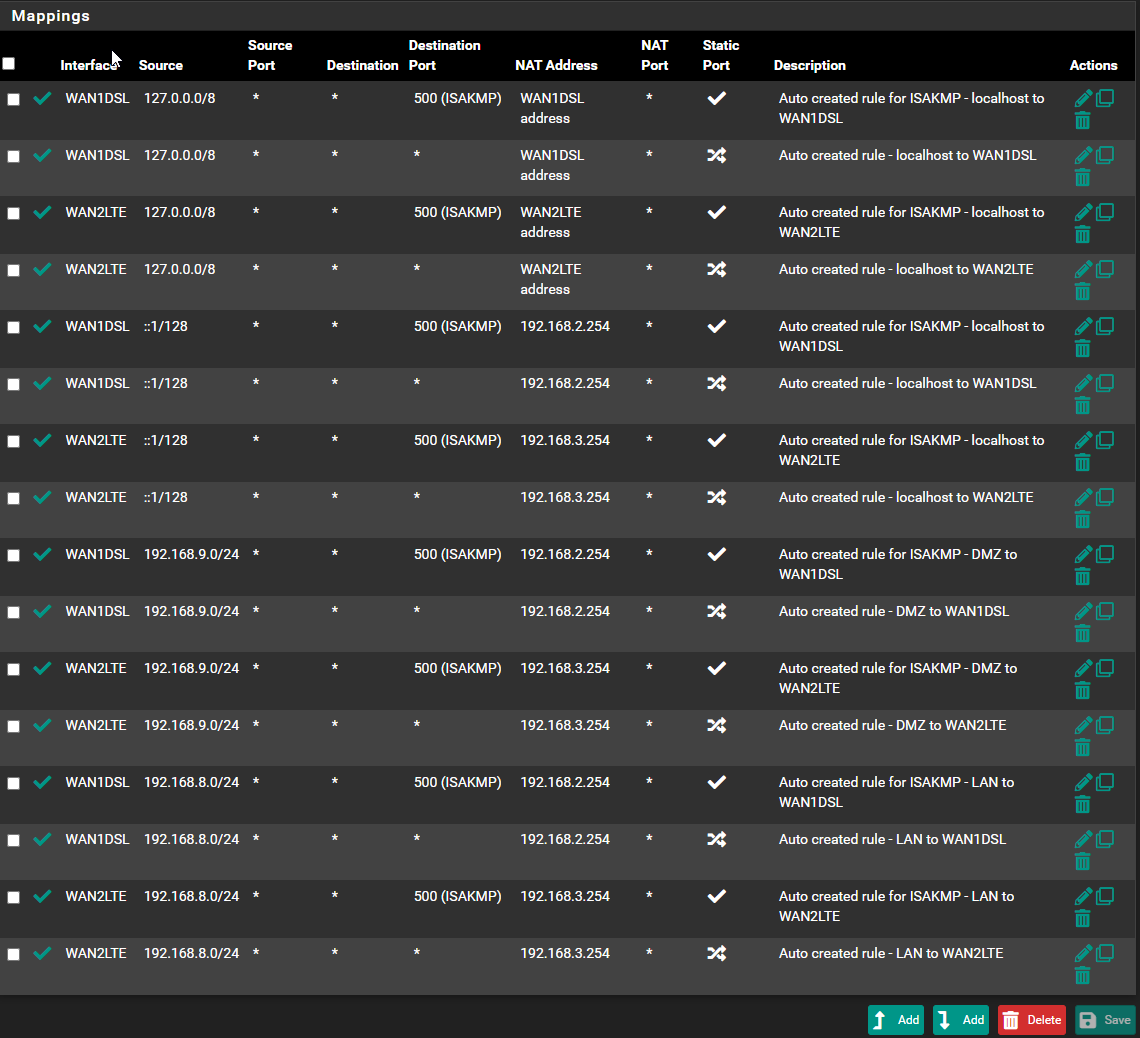

Manuel Outbound.

Und die Änderungen vom roten Kasten.

192.168.9.0/24 ist mein DMZ Netz

192.168.8.0/24 ist mein LAN Netz. Ich arbeite momentan aber ausschließlich aus dem LAN Netz!

Was noch immer passiert ist, wenn ich ein Tracert durchführe, nimmt er aus dem LAN nicht die CARP IP Adresse. Sondern die von der Firewall.

Auch Ping Versuch direkt von der Firewall aus in das entfernte Netz schlagen fehl. Was mache ich immer noch falsch?

-

@sub2010 said in PFsense Hardware:

Folgenden Anpassungen habe ich vorgenommen.

Manuel Outbound.

192.168.9.0/24 ist mein DMZ Netz

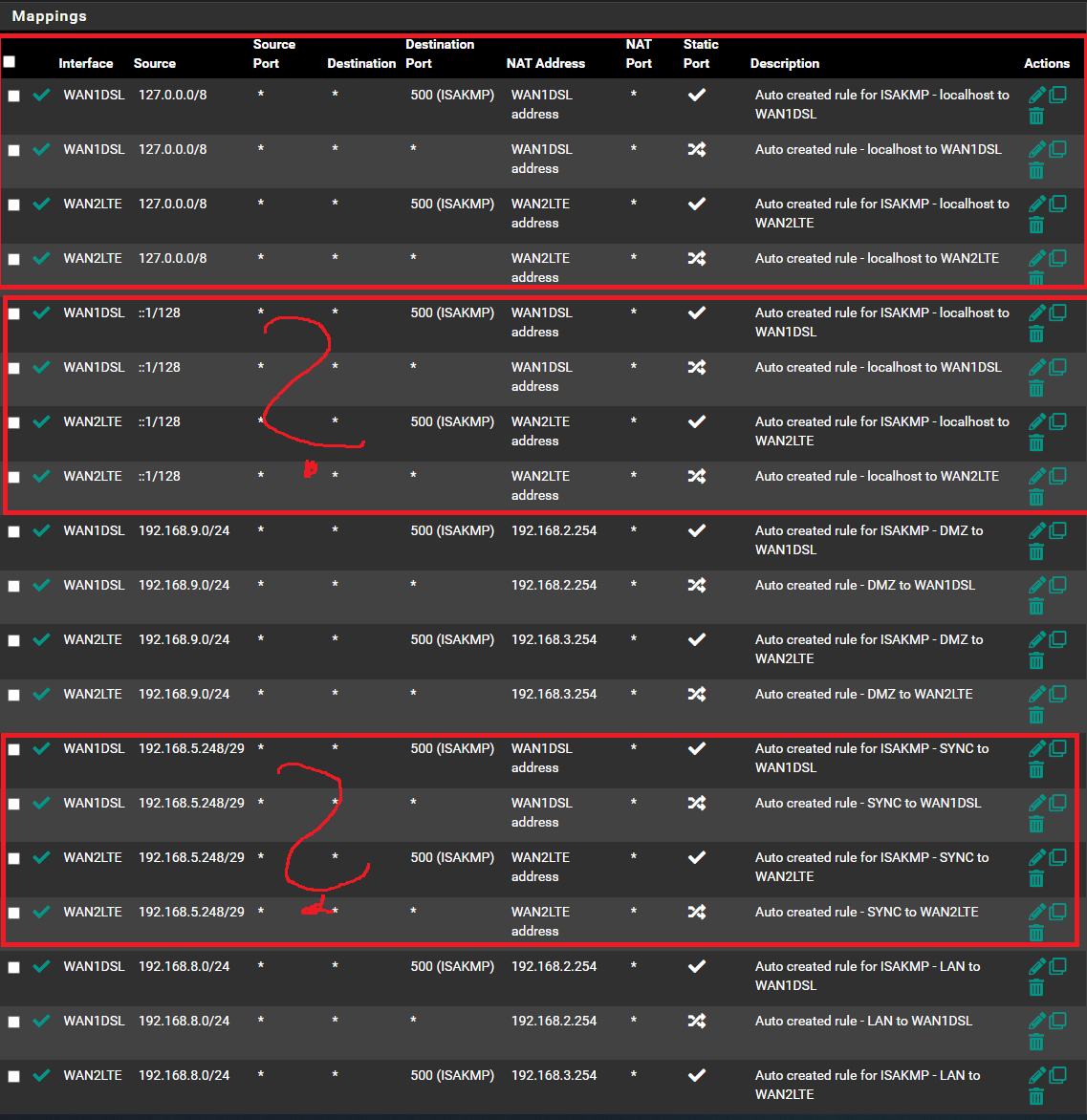

192.168.8.0/24 ist mein LAN Netz. Ich arbeite momentan aber ausschließlich aus dem LAN Netz!Für die IPSec VPN auf der pfSense benötigst du auch die beiden Regeln für 127.0.0.0/8 für jedes WAN Interface. Schließlich kommt die Verbindung von der pfSense, nicht von einem Netz dahinter.

Falls noch nicht gemacht, musst du auch in der IPSec P1 Konfiguration die CARP VIP einstellen.

Was noch immer passiert ist, wenn ich ein Tracert durchführe, nimmt er aus dem LAN nicht die CARP IP Adresse. Sondern die von der Firewall.

Ist normal. Das ist die IP, von der die Antwort kommt. pfSense schickt eigene Pakete immer von der Interface IP, solange es keine Masquerading gibt (Outbound NAT), ist aber auch nicht nötig.

-

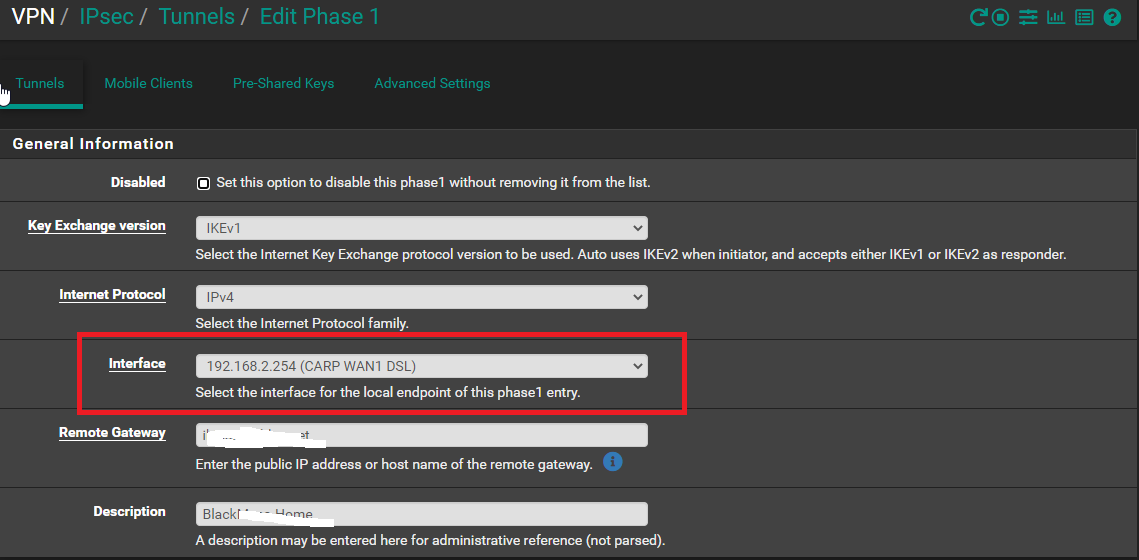

@viragomann

Vielen Dank für deine Unterstützung.Ich bin mir nicht sicher ob ich deine Erläuterungen richtig umgesetzt habe.

Für die IPSec VPN auf der pfSense benötigst du auch die beiden Regeln für 127.0.0.0/8 für jedes WAN Interface. Schließlich kommt die Verbindung von der pfSense, nicht von einem Netz dahinter.

Falls noch nicht gemacht, musst du auch in der IPSec P1 Konfiguration die CARP VIP einstellen.IPSec Phase 1

Ich habe das Interface von WAN1DSL auf die CAPR Adresse geändert, meinst du das?

Ist normal. Das ist die IP, von der die Antwort kommt. pfSense schickt eigene Pakete immer von der Interface IP, solange es keine Masquerading gibt (Outbound NAT), ist aber auch nicht nötig.Das erklärt vieles, Danke für diese Antwort!

-

@sub2010

Alles okay. -

@sub2010 Zum CARP:

Outbound NAT:

- Alles was nicht localhost ist (127.0..0.1 / ::1) auf die CARP VIP ändern/umschreiben, sonst Murks beim Failover

- Localhost Kram auf Interface IP lassen!

- VPNs müssen auf die CARP IP konfiguriert sein, nicht auf WAN :)

--

Ansonsten: wo kommt im Bild oben eigentlich die 2. 4 Port NetzwerkKarte her?

-

Vielen Dank für die Korrekturen. Deine Änderungen habe ich im Roten Kasten angepasst,

- Ich bin mir aber bei ::1 unsicher, soll ich dort auch die CARP Adresse eintragen? Und wenn ja, welche?

- Muss ich bei dem Sync Netzwerk (192.168.5.0/29), habe ich keine CARP Adresse, und somit muss ich dort nichts vornehmen, richtig?

-

@sub2010 said in PFsense Hardware:

Ich bin mir aber bei ::1 unsicher, soll ich dort auch die CARP Adresse eintragen? Und wenn ja, welche?

Hatte ich geschrieben:

Alles was nicht localhost ist (127.0..0.1 / ::1) auf die CARP VIP ändern/umschreiben, sonst Murks beim Failover

@sub2010 said in PFsense Hardware:

Muss ich bei dem Sync Netzwerk (192.168.5.0/29), habe ich keine CARP Adresse, und somit muss ich dort nichts vornehmen, richtig?

Sync braucht überhaupt kein NAT. Du möchtest ja nicht, dass im Sync Netz jemand anders ist als deine Firewalls und die müssen darüber auch nicht Internet sprechen - ergo gar kein NAT.

Das ist einer der Haupt-Punkte von manuellen Regeln vs. automatic: Die Möglichkeit entscheiden zu können was man überhaupt braucht. Sync? Unnötig. VPN Einwahlnetze? Wenn die nicht Internet über eines der GWs reden müssen, sondern nur zur Einwahl ins interne Netz gedacht sind - raus. Und so weiter. Automatic haut einfach alles was intern als Netz angelegt ist in die NAT Liste. Will/braucht man das? Eben nicht :) Deshalb besser mit auto starten und dann runterbrechen was überhaupt benötigt wird.

Wenn aus deinen internen Netzen niemand bspw. IPsec machen muss, sondern das die Firewall selbst macht und es auch kein anderer soll -> Die 500(ISAKMP) Regel für die internen Netze (192.168...) raus. Braucht man dann schlicht nicht. Und wenn man dann ein Alias mit allen internen Netzen anlegt, die überhaupt geNATtet werden sollen, dann hat man das schnell runtergebrochen auf eine Regel pro Gateway.

Cheers

-

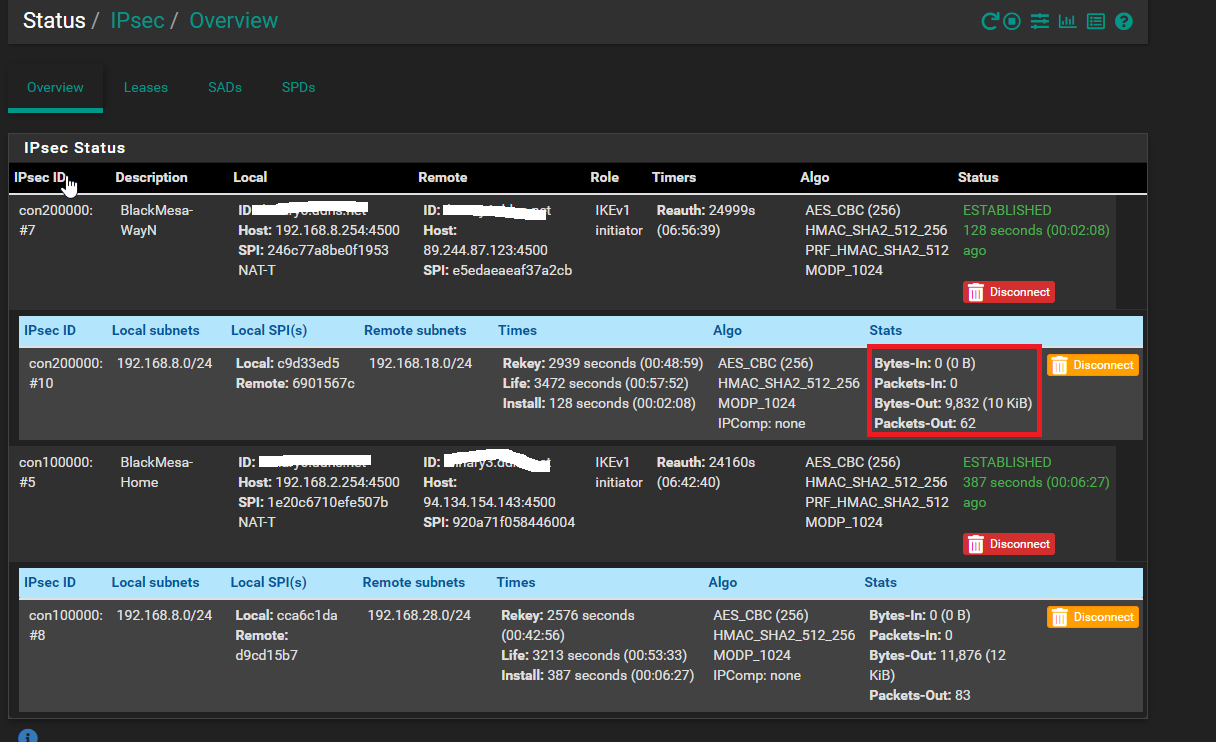

@jegr

Danke dir für deine Ausführungen, ich habe die Grundlage Verstanden.

Aber die Umsetzung scheint bei mir nicht zu klappen .

.Hier mein Test Ergebnis:IPSEC Verbindung:

VPN Verbindung steht, aber es kommt kein Einkommender Verkehr an?

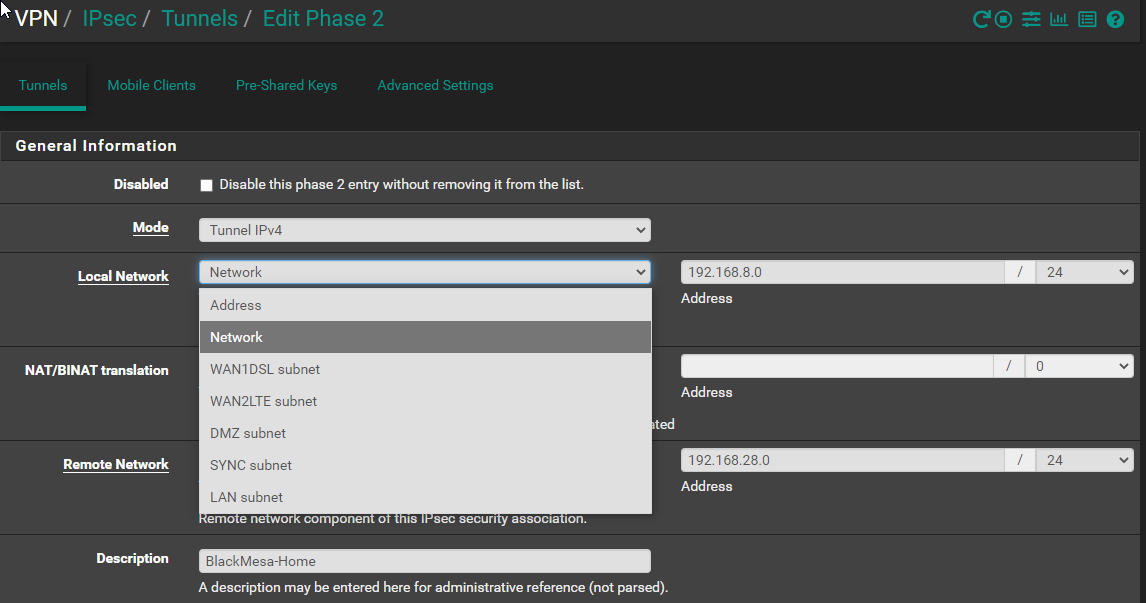

IPSEC Config:

Gibt es einen Unterschied in der Konfiguration wenn ich sage Local Network und dann meine Netz aufschreibe, oder wenn ich LAN subnet auswähle? Erfolg hatte ich damit nämlich nicht.

Outgoing NAT

@JeGr Ich habe deine Ausführungen umgesetzt!

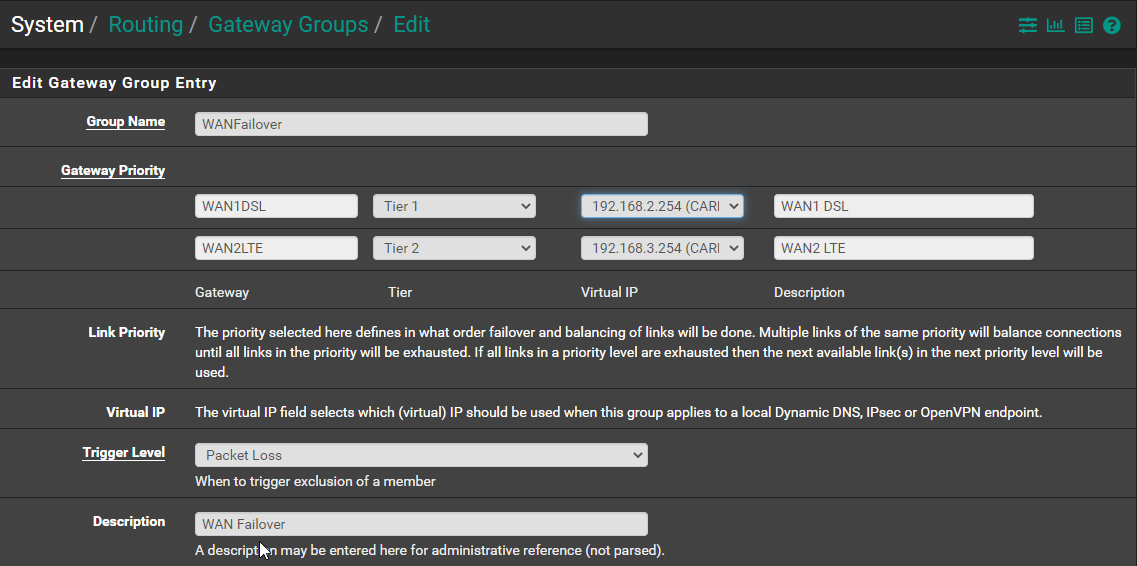

WAN Failover Config:

Habe ich geändert, ohne Erfolg, aber laut meiner Denkweise muss hier ebenfalls die CARP Adresse rein, richtig?

IPSec SAD´s:

Durch ein bisschen Spielerei, habe ich bei beiden VPN das erwirkt, leider hat dies keinen Einfluss.

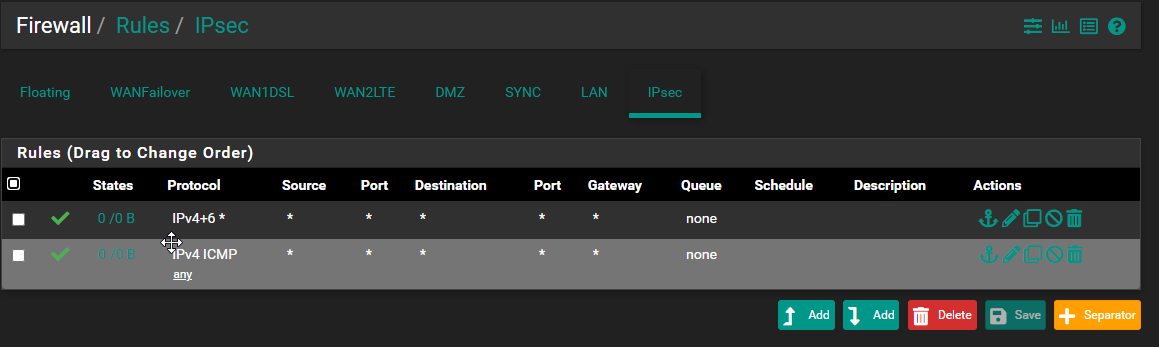

IPSEC Rules

Muss hier nicht das Interface WAN1DSL eingestellt werden? Also mein Netz 192.168.2.0/28 zwischen Router und Firewall?

Noch eine wirkliche Anfänger Frage, kann es sein das durch die unterschiedliche Netzmaske zwischen Router Firewall und Lan eine Problem auftritt?

Hier ein nettes Bildchen

-

Hallo Zusammen,

ich weiß ich kann nicht von euch verlangen mir zu helfen. Und manchmal ist diese Unterstützung von euch auch mehr als ich verdient habe.

Ich arbeite bereits seit einem Jahr an einer Firewall-Lösung mit einer VPN Verbindung zu 2 Standorten (Eltern und Schwiegereltern). Und nun bin ich an einen Punkt gekommen, wo ich Stück für Stück aufgebe.In meinem Test weiter oben hat die VPN IPSec Side2Side Verbindung problemlos funktioniert, und ich war total Stolz auf mich und meine Leistung. Meinen Willen die UDM Pro zu verkaufen und mich auf ein neues System einzulassen.

Als ich dann noch gesehen habe, das ich eine Hochverfügbarkeit erreichen kann war ich Feuer und Flamme.

Und ich habe auch nicht damit gerechnet wieder auf solche VPN Probleme zu stoßen, die ich mir nicht erklären kann.

Ich habe die letzte Woche damit verbraucht mir die Dokumentation zu durchforsten, konnte aber keinen Fehler in meiner Konfiguration finden.Besteht die Möglichkeit das ihr mir noch mal helft?

Ich bin bereit euch auch ein Bierchen/Kaffee zu spenden.Sonst wäre meine einzige Hoffnung, noch das AVM Wire-Guard ausrollt und ich dadurch das "Routing" Problem umgehe. Was alles andere als Zufriedenstellend ist. Sonst würde ich mich damit abfinden, dass eine Firewall für mich nichts ist.

https://winfuture.de/news,126929.html -

- warum willst du es da du ja nicht viel ahnung haben solltest unbeding so aufwendig umsetzen?

- mache es doch mit bur einer sense. ich gebe zu alles habe ich mir nicht durchgelesen (da ja schon einige hier unterstützt haben die richtig fähig sind).

- warum benötigts du denn unbeding failover so wie ich es verstanden habe ist es doch für dich privat und nicht für deinen job?

- ich habe bei mir zuhause einen ganz simplen aufbau (KIS "Keep it simple")

es soll funktionieren und mehr nicht. - dein failover mit einer 2. wan leitung kannst du ja auch ohne CARP machen

- wie du in meinem grafischen netzwerkplan kannst du sehen das ich auch ubnt ap´s einsetze

┌──────────────────────────┐ │ │ │ WAN / Internet (PPPoe) │ │ Willy.tel │ │ 1000/250Mbit/s Glasfaser │ │ │ └─────────────┬────────────┘ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ WAN ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─│─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─WAN─ ─ ─ ─ ─ ─ ─ ─ ─ │ ╔═══════╩═════════════════════════════════╗ ┌────────────────┐ ┌────────────────┐ ║ pfSense 2.5.2║ ╔ ═ ═ ═ ═ ═ ═ │ │ │ UBNT │ ║ Intel NUC BNUC11TNHV50L00║ Stand:║ │ TrueNAS ├───┤EdgeSwitch 8 XP ├───╣ LAN: 192.168.3.1/24║ ║ 11.12.2021 │ │ │ │ ║ Gäste LAN (VLAN33): 192.168.33.1/24║ ═ ═ ═ ═ ═ ═ ╝ └────────────────┘ └───────┬─────┬──┘ ║DynDNS über Cloudflare mit eigener Domain║ ┌────────────────┐ │ │ ║ VPN's:║ │ Fritzbox 7490 │ │ │ ║ 2 x Fritzbox (7490 & 6591) IPSec║ │ (Nur VoIP) ├───────────┤ │ ║ 1 x OpenVPN Road Warrior (172.16.3.0/24)║ │ │ │ │ ║ 1 x WireGuard Road Warrior║ └────────────────┘ │ │ ║ (172.16.33.0/24)║ ┌────────────────┐ │ │ ╚═════════════════════════════════════════╝ │ UBNT │ │ │ ┌────────────────┐ ┌────────────────┐ │UniFi Cloud Key ├───────────┤ │ │ Switch │ │ 1 x UBNT │ │ │ │ └───────┤Netgear GS110TPP├───┤UniFi AP-Flex-HD│ └────────────────┘ │ │ │ │ │ ┌────────────────┐ │ └─────────┬──────┘ └────────────────┘ │ 2 x UBNT │ │ │ ┌────────────────┐ │UniFI AP AC Pro ├───────────┘ │ │ │ │ │ └──────────┤ Clients │ └────────────────┘ │ │ └────────────────┘ Created with Monodraw