Перенаправление трафика на другой адрес

-

@glifed

Зачем вы на wan address пф-а обращаетесь? У вас проблемный сайт на внешнем ip пф-а живет? -

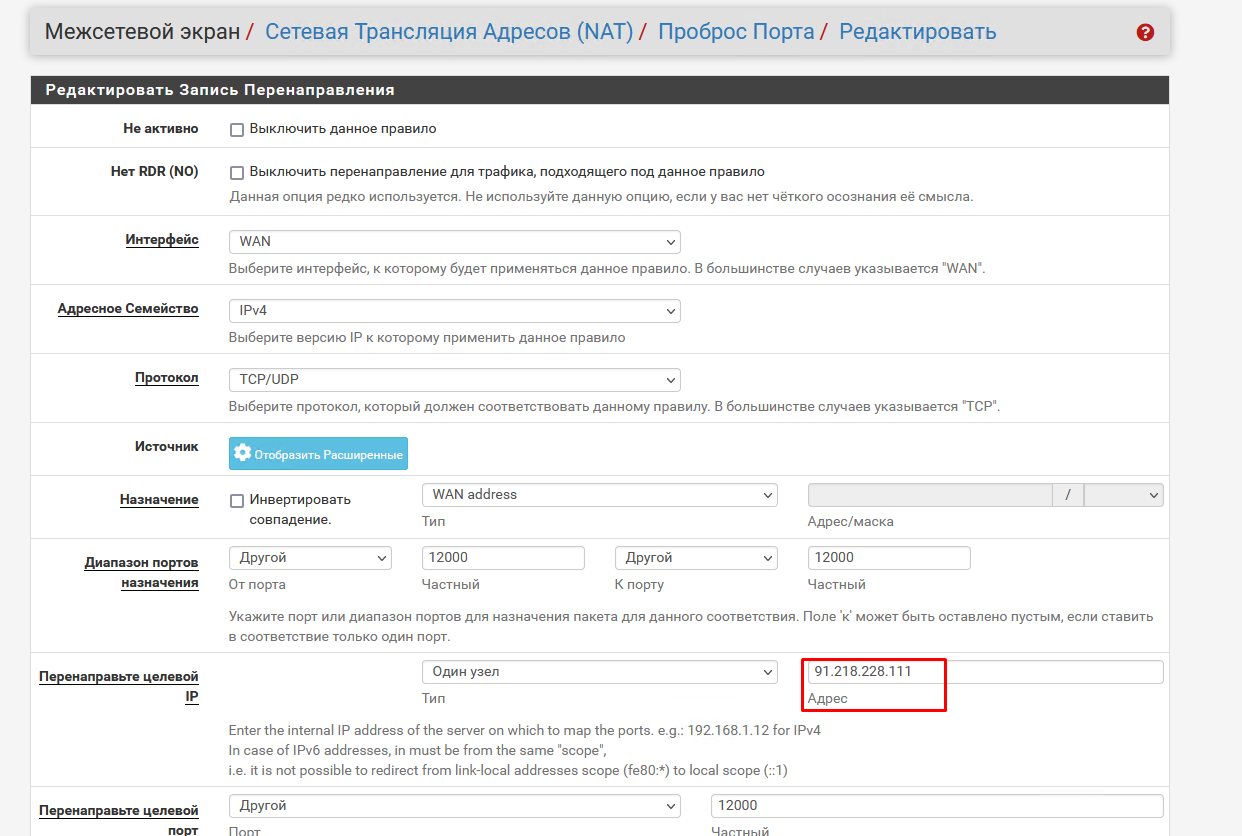

@werter возможно не правильно понял этот пункт. Мне всегда казалось что это указание куда приходит трафик который нужно перенаправить. По крайней мере проброс в локальную сеть RDP и SSH работает так. Только вместо ip 91.х.х.х который на скрине я указываю ip lan машины. Проблем не наблюдается. Поправьте если не прав.

-

Мне всегда казалось что это указание куда приходит трафик который нужно перенаправить.

Почему вы с ВАНа пф-а пытаетесь сделать редирект на ВНЕШНИЙ ip?

С ВАНа пф-а можно делать порт форвард ТОЛЬКО на локальную машину в локальной сети пф-а (можно и в туннель пробросить порт, но "это другое")Мобильный оператор отрицает проблемы со своей стороны.

На время откл. фаервол и\или антивирус на проблемной машине.

Может быть, что оператор прави проблема у клиента.Зы. Смените язык на eng, пож-та.

-

@werter ну у меня такая задача. Трафик который идёт на wan по порту 12000 слать на другой внешний IP

-

@glifed

Не получится. Описал ранее почему.Купите за 2 бакса\мес виртуалку в европе, разверните там овпн (Nyr openvpn - > google) и пусть клиенты ходят к проблемному ip через этот впн.

-

@werter проблема у оператора инфа 100%. Устройство спутниковый ресивер. Там не файрволла в принципе.

-

@glifed said in Перенаправление трафика на другой адрес:

С мобильного оператора открывается pfsence.

И не надо открывать пф ВОВНЕ. Это плохая практика.

Нужен доступ к пф - настраивайте впн. -

@glifed

Выдайте dns-ом гугловские проблемным клиентам. Пусть ребутнутся и проверят. -

@werter Ну я сделал проще. Трафик шлю на Винду. В Винде редирект по мануалу. Работает но хотелось бы избавится от винды.

-

@glifed

Не получится без стороннего хоста.

На микроте такое точно возможно, но стоит ли оно того. -

@glifed

Здр

Что мешает создать , к примеру , IPSEC туннель между PF и проблемным клиентом . И весь трафик от этого клиента пустить через этот туннель , включая трафик на порту 12000 ?

Как Вы и хотите :

1 уйдете от Win

2 для решения задачи будет использоваться PF -

@konstanti said in Перенаправление трафика на другой адрес:

И весь трафик от этого клиента пустить через этот туннель , включая трафик на порту 12000 ?

Точно.

Только не весь, а к проблемному ip онли.

ТС хочет без доп. телодвижений ,как я понял. Возможно, у него 100500 клиентов и каждому туннель городить - это не комильфо. -

При обращении на pfsence по порту 12000 переадресовывать трафик на Сервис порт 12000

А что если:

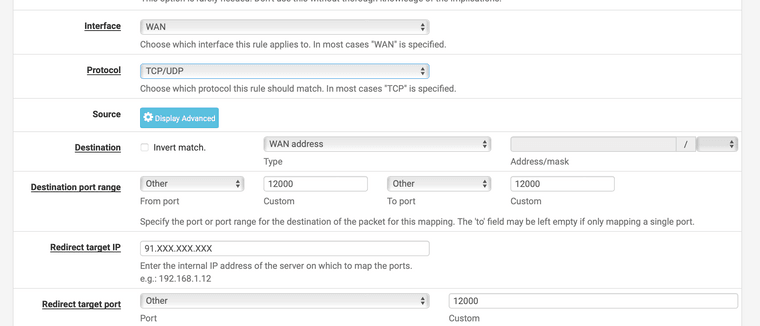

- Проброс с вана на localhost\локал. ip пф-а и порт 12000

- Правило порт форв на ЛАН: все что приходит на 127,0,0,1:12000 или локал. ip-пф:12000 - редирект на x.x.x.x:12000

Только с протоколом определитесь - tcp или udp.

-

@werter обязательно попробую. К сожалению рессиверы не поддерживают ни VPN и IPsec

-

@glifed

Пробуйте делать так

1 создаете правило Port Forward

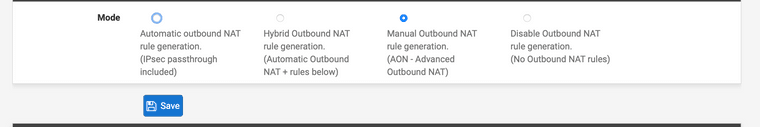

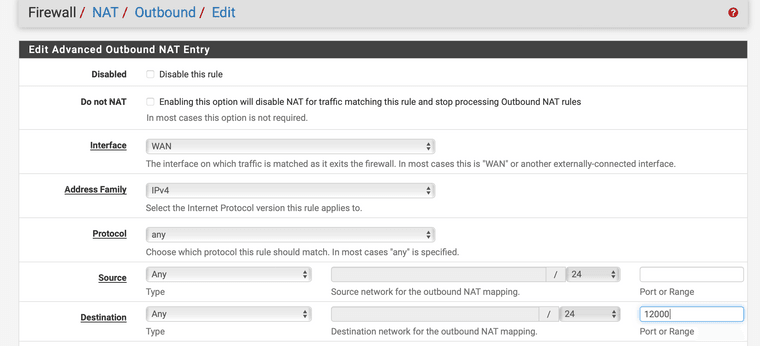

2 переводите NAT Outbound в ручной режим ( Manual mode )

3 создаете вот такое правило исходящего NAT

пробуете установить соединение

в результате , tcpdump должен показать приблизительно такое движение пакетов

1.99->1.120->15.6

15.6->1.120->1.99где 192.168.1.99 - мой комп

192.168.1.120 - тестовый PF

192.168.15.6 - некое устройство ( не принадлежащее ни к одной сети PF - аналог Вашего 91.x.x.x)[2.4.4-RELEASE][admin@pfSense.localdomain]/root: tcpdump -netti em0 tcp and port 8089 tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on em0, link-type EN10MB (Ethernet), capture size 262144 bytes 1640511573.103801 90:9c:4a:c0:23:ba > 08:00:27:02:c8:c1, ethertype IPv4 (0x0800), length 78: 192.168.1.99.55084 > 192.168.1.120.8089: Flags [S], seq 1386578168, win 65535, options [mss 1460,nop,wscale 6,nop,nop,TS val 704326470 ecr 0,sackOK,eol], length 0 1640511573.103966 08:00:27:02:c8:c1 > 00:08:a2:0a:ff:73, ethertype IPv4 (0x0800), length 78: 192.168.1.120.56585 > 192.168.15.6.8089: Flags [S], seq 1386578168, win 65535, options [mss 1460,nop,wscale 6,nop,nop,TS val 704326470 ecr 0,sackOK,eol], length 0 1640511573.104435 00:0b:82:9e:ba:e3 > 08:00:27:02:c8:c1, ethertype IPv4 (0x0800), length 74: 192.168.15.6.8089 > 192.168.1.120.56585: Flags [S.], seq 3930832040, ack 1386578169, win 14480, options [mss 1460,sackOK,TS val 637910352 ecr 704326470,nop,wscale 4], length 0 1640511573.104519 08:00:27:02:c8:c1 > 90:9c:4a:c0:23:ba, ethertype IPv4 (0x0800), length 74: 192.168.1.120.8089 > 192.168.1.99.55084: Flags [S.], seq 3930832040, ack 1386578169, win 14480, options [mss 1460,sackOK,TS val 637910352 ecr 704326470,nop,wscale 4], length 0 1640511573.107246 90:9c:4a:c0:23:ba > 08:00:27:02:c8:c1, ethertype IPv4 (0x0800), length 66: 192.168.1.99.55084 > 192.168.1.120.8089: Flags [.], ack 1, win 2058, options [nop,nop,TS val 704326478 ecr 637910352], length 0 1640511573.107316 08:00:27:02:c8:c1 > 00:08:a2:0a:ff:73, ethertype IPv4 (0x0800), length 66: 192.168.1.120.56585 > 192.168.15.6.8089: Flags [.], ack 1, win 2058, options [nop,nop,TS val 704326478 ecr 637910352], length 0 1640511573.107324 90:9c:4a:c0:23:ba > 08:00:27:02:c8:c1, ethertype IPv4 (0x0800), length 583: 192.168.1.99.55084 > 192.168.1.120.8089: Flags [P.], seq 1:518, ack 1, win 2058, options [nop,nop,TS val 704326478 ecr 637910352], length 517 1640511573.107366 08:00:27:02:c8:c1 > 00:08:a2:0a:ff:73, ethertype IPv4 (0x0800), length 583: 192.168.1.120.56585 > 192.168.15.6.8089: Flags [P.], seq 1:518, ack 1, win 2058, options [nop,nop,TS val 704326478 ecr 637910352], length 517 1640511573.107640 00:0b:82:9e:ba:e3 > 08:00:27:02:c8:c1, ethertype IPv4 (0x0800), length 66: 192.168.15.6.8089 > 192.168.1.120.56585: Flags [.], ack 518, win 1086, options [nop,nop,TS val 637910352 ecr 704326478], length 0 1640511573.107697 08:00:27:02:c8:c1 > 90:9c:4a:c0:23:ba, ethertype IPv4 (0x0800), length 66: 192.168.1.120.8089 > 192.168.1.99.55084: Flags [.], ack 518, win 1086, options [nop,nop,TS val 637910352 ecr 704326478], length 0 1640511573.118192 00:0b:82:9e:ba:e3 > 08:00:27:02:c8:c1, ethertype IPv4 (0x0800), length 1289: 192.168.15.6.8089 > 192.168.1.120.56585: Flags [P.], seq 1:1224, ack 518, win 1086, options [nop,nop,TS val 637910353 ecr 704326478], length 1223 -

@konstanti

Коллега, почему у вас такой старый пф?

Это что-то тестовое? -

@werter

Есть замечательное выражение : " Механик , не мешай машине работать " .Отлично все функционирует для моих задач - тем более , что это тестовая машинка .

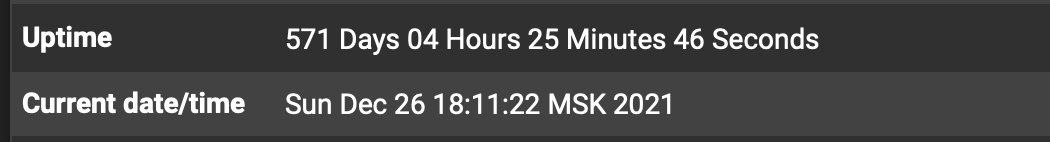

А так , для понимания , Up time рабочей лошадки

все работает без сбоев . Смысла в обновлении для меня нет никакого

-

@konstanti

Я бы не сказал, что в релизах новее вашего мало полезного.https://docs.netgate.com/pfsense/en/latest/releases/2-4-5.html

https://docs.netgate.com/pfsense/en/latest/releases/2-4-5-p1.html

https://docs.netgate.com/pfsense/en/latest/releases/2-5-0.html

И это еще не все релизы.Там сотни исправлений и десяток из них точно прилично-важные.

Не раз и не два сталкивался здесь, что у людей проблемы на старых релизах, а после обновления все становилось ок.Зы. А uptime - такое себе. Я специально раз в неделю по крону пф в ребут отправляю. Считаю, что полезно (сброс зависших сессий etc).

-

@konstanti Спасибо. Все заработало так как нужно!