pfSense WebGUi erreichbar, aber kein Internet ?

-

am besten lest ihr alles zu netzwerkgrundlagen.

also ihr könnt nicht am WAN und im LAN die gleichen ip bereiche nutzen (am besten setzt ihr die sense zurück in den werks zustand. dann sollte der internet zugriff funktionieren (standard config: 192.168.0.1 oder 192.168.1.1 für LAN)- warum extra einen DNS aufgesetezt und nicht einfach die sense nutzen?

- fang doch erstmal simpel an, gerade wenn ihr von netzwerk keine ahnung habt

-

@micneu

Hallo ein Frohes Neues Jahr und vielen Dank für diese Information.Ja, wir haben noch einiges zu lernen, aber genau solche Rückmeldungen wie Deine, geben oftmals den richtigen Denkanstoß in die richtige Richtung, für Lernende wie uns ! :)

Nächste Woche setzen wir uns abends hoffentlich wieder ein paar Mal zusammen. Bin viel unterwegs.

Bestimmt melde ich mich dann wieder hier.

Viele Grüße,

Euer Clone -

WAN und LAN müssen somit unterschiedlich sein, das habe ich jetzt verstanden.

Fritzbox : 192.168.178.1

pfSense WAN: 192.168.178.2 - LAN: 192.168.1.1

Erster PC: 192.168.1.2 usw.

Dann hätte ich noch 2 Fragen, bevor ich weiterlese :

1.)

Wie teile ich der pfSense mit, das sie in Zukunft DNS übernehmen soll und nicht mehr der Server im Netzwerk ?2.)

So wie ich es verstanden habe, lässt die pfSense erstmal "alles" durch wenn ich nichts weiter konfiguriere ?Ich möchte nicht alles manuell eintragen müssen und frage mich, ob es Filterlisten gibt, die Ihr hier empfehlen würdet und die einfach einzupflegen sind. Aber wie ich sehe komme ich um weiteres Lesen nicht herum.

https://docs.netgate.com/pfsense/en/latest/recipes/block-websites.html

https://zefanjas.de/pfsense-webfilter-squidguard-fuer-https-verbindungen/

-

@clone said in pfSense WebGUi erreichbar, aber kein Internet ?:

Wie teile ich der pfSense mit, das sie in Zukunft DNS übernehmen soll und nicht mehr der Server im Netzwerk ?

Das macht pfSense von Haus aus. Der DNS Resolver ist aktiv und lauscht auf allen Interfaces, internen Netzen ist der Zugriff gewährt und per DHCP bekommen die Geräte die entsprechende DNS-Konfiguration gesetzt.

Wenn du auf Geräten allerdings nicht DHCP verwendest, musst du die LAN-IP manuell als DNS Server eintragen.

Zusätzlich könnte man noch sämtliche DNS Requests per NAT-Regel auf den DNS-Server der pfSense umleiten, aus 'localhost'. Dann auch sichergehen, dass auf localhost als Eingangsinterface ausgewählt ist.

Das würde dann auch DNS-Anfragen abfangen, die nach draußen gehen würden. -

@clone

Moinsen,

bin kein ITler, nur Hobbykeller-Admin, das zur Warnung.Zu

@clone said in pfSense WebGUi erreichbar, aber kein Internet ?:

So wie ich es verstanden habe, lässt die pfSense erstmal "alles" durch wenn ich nichts weiter konfiguriere ?

@clone said in pfSense WebGUi erreichbar, aber kein Internet ?:

Ich möchte nicht alles manuell eintragen müssen und frage mich, ob es Filterlisten gibt, die Ihr hier empfehlen würdet und die einfach einzupflegen sind. Aber wie ich sehe komme ich um weiteres Lesen nicht herum.

gibt es hier im Forum diese vielleicht helfende Antwort:

https://forum.netgate.com/topic/168826/router-modus/1Davon ab: die Firewall lässt afaik nicht einfach im default alle Tore offen. IdR eher andersherum: erstmal ist alles dicht. Lediglich LAN darf raus in der Grundkonfiguration, sobald du hier aber noch VLANs auf die virtuellen Interfaces packst musst du dann aber alles explizit erlauben (aka ist erstmal alles dicht).

Der Vorschlag von @viragomann bzgl Regeln für dns auf Port53 ist imho super. Läuft hier auch so: alle müssen auf die pfsense (unbound als resolver), andere Anfragen auf 53 werden geblockt. 853 (DoT) ist ebenfalls geblockt (will ich nicht haben). Lediglich DoH ist blöde, weil die Anfragen ja verschlüsselt sind. Sicher kann man hier die großen DoH Server blocken per Alias-Liste, aber das ist bisher nicht befriedigend....mal sehen wo da die Reise dann noch hingehen wird.

Grüßle

the other -

Das mit dem bereits funktionierenden DNS ist ja cool. :)

Wir haben hier an allen Geräten Gateway und DNS dann beides auf die pfSense gesetzt.

Das Gateway und DNS somit (automatisch) beide dieselbe IP haben, ist hoffentlich so gewollt und kein "Problem" in der Zukunft ?Es macht Spaß sich hier weiter einzufuchsen und ich freue mich sehr das ich hier nicht gleich als Anfänger vergrault wurde !

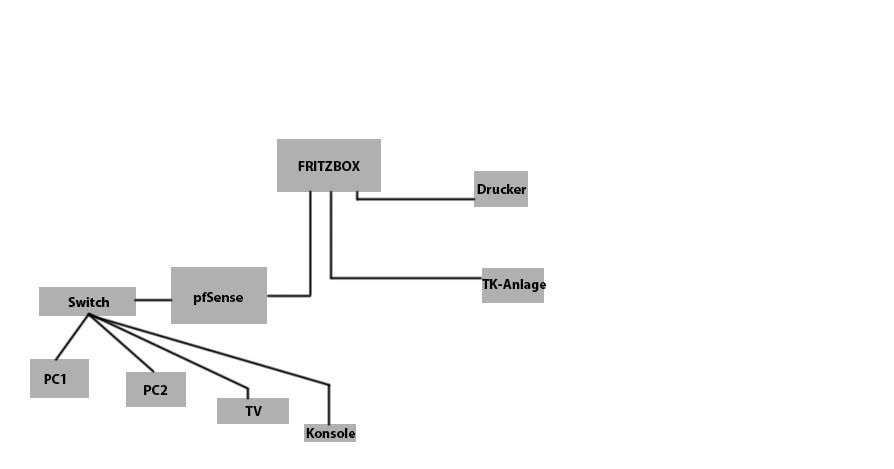

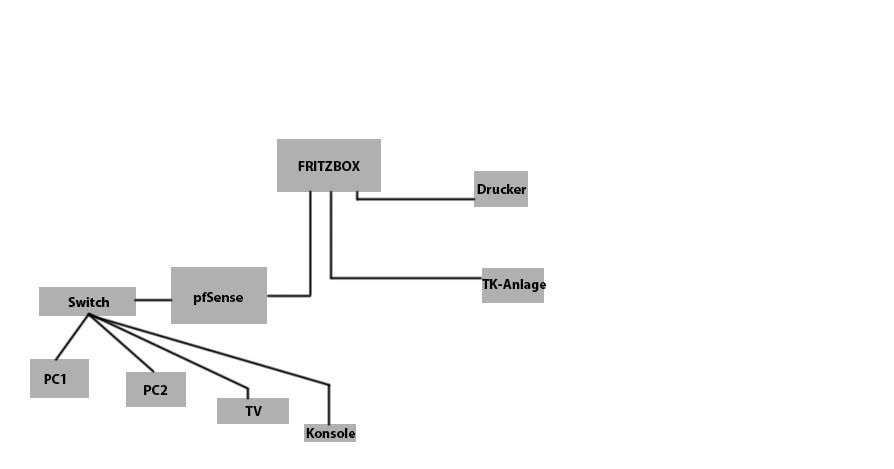

Im Moment mache ich mir Gedanken zu folgendem Aufbau :

Ich sehe von unserem PC Netzwerk aus nun den Epson Drucker und die TK Anlage (die ist nur ausgeliehen) an der Fritzbox.

Wir haben die IPs 192.168.0.2 usw. und die Fritzbox vergibt fleißig via DHCP die 192.168.178.2 usw. an die an sich angeschlossenen Geräte.

Ich möchte hier vor allen Dingen verstehen warum das so ist und ob man das lieber unterbinden sollte, das man Geräte hinter der Fritzbox und die Fritzbox selbst aus unserem Netz sieht.

Dann wiederum möchte ich ja aber Fritzbox und TK Anlage in Zukunft aus unserem Netz konfigurieren und mal von dem Drucker drucken.

Welche Bedenken kommen hier auf bzw. worauf sollte man explizit achten bei so einem Setup ?

-

Das sieht aus, als wolltest du das Netzwerk Segementieren.

Wenn dem so ist, warum nicht über den Switch, VLANs und die pfSense.

Dann kannst du z.B. folgendes aufbauen:

TV -> IoT Netz

Konsole -> Gaming Netz

PCs -> LAN

TK -> TK Netz

Drucker -> LAN oder Drucker Netz, wobei dann Airprint usw. eine komplexere Einrichtung erfordert.Was macht die Fritz bei dir genau?

PPPoE?

DS-Lite?Warum ist noch eine TK im Einsatz, wenn die Fritz das auch kann?

-

@nocling ich schließe mich der frage von @NOCling an, warum noch eine TK wenn du eine Fritzbox hast?

ich verstehe nur noch nicht warum du dein netzwerk in deinem netzwerk so komisch aufbaust?

wenn du schon kein modem einsetzen willst, mach doch die fritzbox als dein WAN

und alles was hinter der sense ist wird dein LAN.fang wirklich erstmal langsam an, lerne erstmal ein wenig bevor du zu viel auf einmal versuchst (gerade wenn du dich mit netzwerk nicht so gut auskennst)

hier mal wie du es machen kannst.

┌─────────────────────┐ │ │ │ Fritzbox │ │ (warum kein modem?) │ │ │ └──────────┬──────────┘ │ ─ ─ ─ WAN ─ ─ ─ ─ ─ ─ ─ ─ ─ ┼ ─ ─ ─ ─ ─ ─ WAN ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ │ ┌────────┴─────────┐ │ │ │ pfSense │ │ │ └────────┬─────────┘ │ ┌───────────────────────┴────────────────────────┐ │ │ │ LAN │ │ │ │ │ └────────────────────────────────────────────────┘hier eine alternative wie man ein netzwerk aufbauen kann

┌──────────────────────────┐ │ │ │ WAN / Internet (PPPoe) │ │ Willy.tel │ │ 1000/250Mbit/s Glasfaser │ │ │ └─────────────┬────────────┘ ─ ─ ─ ─ ─ ─ ─ ─WAN─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─│─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ WAN ─ ─ ─ ─ ─ ─ ─ ─ │ ╔═══════╩═════════════════ pfSense 2.5.2 ═╗ Stand: ─ ─ ┐ ┌────────────────┐ ┌────────────────┐ ║ ║ │ │ │ │ UBNT │ ║ Intel NUC BNUC11TNHV50L00║ 29.12.2021 │ │ TrueNAS ├───┤EdgeSwitch 8 XP ├───╣ LAN: 192.168.3.0/24║ │ │ │ │ │ ║ Gäste (W)LAN (VLAN33): 192.168.33.0/24║ ─ ─ ─ ─ ─ ─ ┘ └────────────────┘ └───┬─────────┬──┘ ║DynDNS über Cloudflare mit eigener Domain║ ┌────────────────┐ │ │ ║ VPN's:║ │ Fritzbox 7490 │ │ │ ║ 2 x Fritzbox (7490 & 6591) IPSec║ │ (Nur VoIP) ├───────┤ │ ║ 1 x OpenVPN Road Warrior (172.16.3.0/24)║ │ │ │ │ ║ 1 x WireGuard Road Warrior║ └────────────────┘ │ │ ║ (172.16.33.0/24)║ ┌────────────────┐ │ │ ╚═════════════════════════════════════════╝ │ UBNT │ │ │ ┌────────────────┐ ┌────────────────┐ │UniFi Cloud Key ├───────┤ │ │ Switch │ │ 1 x UBNT │ │ │ │ └───────┤Netgear GS110TPP├───┤UniFi AP-Flex-HD│ └────────────────┘ │ │ │ │ │ ┌────────────────┐ │ └─────────┬──────┘ └────────────────┘ │ 2 x UBNT │ │ │ ┌────────────────┐ │UniFI AP AC Pro ├───────┘ │ │ │ │ │ └──────────┤ Clients │ └────────────────┘ │ │ └────────────────┘ -

Dies ist einfach nur ein Experiment für meinen Jüngsten. Learning by doing. Ein Berg von Szenarien, mit viel Lesen und vielen Fragen. :)

Die Fritzbox hängt an einer CPE Einheit, wie im ersten Post beschrieben.

Eigentlich sollte ja alles hinter der pfSense hängen, aber es ging damit weiter, das wir mittlerweiele auch mal einen Windows Server mit in das Spiel gebracht und gelernt haben, das der DNS für Active Directory von MS ein Muss ist und die pfSense für Active Directory nicht ohne Umwege zu funktionieren scheint. ABer auch das ist sher viel Lesestoff und wir haben das wieder abgebrochen.

Mit Sicherheit mag das für jemand anderen ein Leichtes sein, aber wir wollen einfach mal "reinhorchen". :)

Das soll aber noch keine Frage sein. Dies ist einfach ein Vater Sohn Experiment und mich würde erstmal interessieren, ob man nicht auch ohne VLANs (sicher) arbeiten kann. Sprich, die TK Anlage (mittlerweile wieder abgeholt) direkt an die Fritzbox zu klemmen. So ist sie überhaupt nicht in unserem Netz...wobei, dann kamen weitere Fragen auf, wie sicher so etwas sein mag, wenn Fritzbox und TK Anlage weiterhin von "hinter der Firewall" über ihre Standard IP Adressen erreichbar sind.

Wir sind nicht ganz unwissend, aber ich finde Forumsdiskussionen viel spannender und vor allem interaktiver, als stundenlanges googeln und trockenes Lesen. Aber auch das machen wir weiterhin.

Ich merke schon wie ich hier mit dem Experiment auf Stirn runzeln stoße. Ein Sprung ins kalte Wasser. Einfach mal machen. ;)

Wir haben hier z.B. noch einen Netgear AP an den Switch hängen wollen um ein WLAN zu erzeugen.

Ja, die Fritzbox kann das auch. Vielleicht sollten wir den AP auch einfach an die Fritzbox hängen, damit unsere Besucher im WLAN nichts vom Netzwerk sehen. Gut, VLAN wäre auch machbar, aber das müssen wir erstmal richtig verstehen und einstellen können.Zurück zum AP. IP und Gateway im AP an unser Netz angepasst.

Jetzt 192.168.178.1 (Fritzbox) -> 192.168.1.1 (pfSense WAN) -> 192.168.1.2 (pfSense LAN) - 192.168.1.3 (Server/DNS, damit AD funktioniert)

AD wollte nicht wenn man den DNS der pfSense eingetragen hatte und google erklärte halbwegs wieso das so ist.Ich wollte auch nicht zig Beiträge dafür eröffnen...obwohl dieser Beitrag doch sher unübersichtlich enden könnte.

Was meint ihr ? Vielleicht den Beitragstitel auf "Vater Sohn Experiment - Viele Fragen" abändern ? ^^Beste Grüße,

Clone -

LAN und WAN der pfSense im gleichen Netz zu betreiben ist Sinnlos!

Eine Firewall lebt davon, dass diese für gewisse Netze Gateway ist und damit den Trafic filtern/regeln kann.

VLANs sind euch zu komplex, aber mit AD und ner Firewall soll es los gehen.

Ich würde euch raten mal beim OSI Modell unten an zu fangen und dann langsam nach oben weiter zu gehen. VLANs sind bei modernen Netzwerken und Anwendungsfällen einfach das Mittel der Wahl.

Klar kann man drauf verzichten, aber dann baust für jede Geräteklasse nen eigenen AP auf und einen eigenen Switch und verballerst inen Port auf der Firewall.Mit VLANs reicht auf der Firewall ein WAN und ein LAN Port, sind die schnell genug, packst VLANs drauf und kannst x WAN und y LAN Netze so sauber getrennt voneinander drüber jagen.

Genauso beim WLAN, SSID bekommt eine VLAN ID mit und fertig ist das GAST WLAN, IoT WLAN, was auch immer WLAN.

Reicht das nicht, kannst du später mit 802.1x weiter machen, das kannst du dann auch mit dem AD zusammen einsetzen, Client hat ein Zertifikat zeigt das vor, Radius fragt damit das AD und bekommt eine Gruppe zurück. Die Gruppe läuft dann in ein bestimmte Regelwerk am Raidus und liefert eine VLAN ID zurück zum AP und der lässt den Client in das VLAN.Man kann immer noch einen drauf setzen, aber dafür musst die Grundlagen verstehen und kannst dann mit einer sauberen Struktur starten und immer mehr draufsetzen.

Ohne Stabiles Fundament bringt dir aber gleich alles zusammen und due kannst ständig für jede Erweiterung neu anfangen. -

@clone said in pfSense WebGUi erreichbar, aber kein Internet ?:

Ein Sprung ins kalte Wasser. Einfach mal machen. ;)

Mach das nur, wenn du dir vorher den Weg zurück ins Trockene angesehen hast.

Gut, VLAN wäre auch machbar, aber das müssen wir erstmal richtig verstehen und einstellen können.

VLAN ist meiner Meinung nicht wirklich kompliziert. Es gilt eben ein paar wenige Regeln zu beachten.

Für mein Dafürhalten sind solche Dinge auf Elektronik Kompendium kurz und prägnant erklärt: VLAN - Virtual Local Area Network / IEEE 802.1q.Aber ja, mit dem OSI Modell erstmal ganz unten zu beginnen und sich nach oben vorarbeiten, ist gewiss ein guter Rat.

Wir haben hier z.B. noch einen Netgear AP an den Switch hängen wollen um ein WLAN zu erzeugen.

Hast du uns eigentlich schon verraten, womit die WLAN bereitstellen willst? Wenn der AP mehrere SSIDs kann, wäre VLAN auf jeden Fall von vornherein sinnvoll.

Vielleicht sollten wir den AP auch einfach an die Fritzbox hängen, damit unsere Besucher im WLAN nichts vom Netzwerk sehen.

Für den schnellen Start sicher ein Option, aber nutzt ihr das WLAN nicht auch selbst und möchtet damit auf andere interne Ressourcen zugreifen?

Jetzt 192.168.178.1 (Fritzbox) -> 192.168.1.1 (pfSense WAN) -> 192.168.1.2 (pfSense LAN)

Hast die dich bei der WAN IP nicht verschrieben? Die müsste ja im Netz der FB sein.

-

Oh ja, pfSense WAN ist natürlich 192.168.178.2, weil es direkt von der Fitzbox kommt.

Danke für den VLAN Link ! Das werde ich mir einmal in Ruhe durchlesen.

Im Switch habe ich die Optionen gesehen und versucht zu verstehen, aber da fehlte mir doch das Verständnis, wie man eines korrekt anlegt und ein Gerät in so ein VLAN einbindet, das dann trotzdem wieder bei der pfSense / Fritzbox "rauskommt".

Mein Sohn hatte AD und Benutzerverwaltung vor kurzem in der Berufsschule, das wollte ich Ihn dann einfach mal live ausprobieren lassen und natürlich mitwirken. Auf jeden Fall viel viel spanneder live am PC als nur auf dem Papier. :)

Klar schießen wir hier gerade übers Ziel hinaus.

Ich hatte mir das mit dem AP so gedacht, das ich Ihn einrichte (IP und WLAN Netz) und dann an den Switch oder die Fritzbox packe. Eben so, das das "interne" Netz (PC, TV, Konsole) nicht sichtbar ist.

Der AP ist nur leider mit der passenden IP nicht "als WLAN" sichtbar am Switch. Konfigurieren kann ich ihn aber.

Gateway und DNS sind eingetragen...aber ja, er soll ja nicht in "unser" Heimnetz hienein. Daher erstmal die Idee mit "direkt an die Fritzbox", da ich VLANs noch nicht einrichten kann.Danke für die Geduld und Denkanstöße. :)