Projekt: FritzBox raus und pfSense rein

-

@jathagrimon wie das mit einem AP und VLAN funktioniert habe ich dir doch oben ein bild von meinem ap in den post gehängt. da kannst du sehen das bei mir das VLAN33 genutzt wird für diese SSID.

die musst du natürlich in dem AP Konfigurieren (keine ahnung ob das deine können, ich setze UBNT ein) -

@jathagrimon said in Projekt: FritzBox raus und pfSense rein:

Dass man einen PC nicht taggen kann ist mir klar.

Ist ja nicht zwingend so. Man kann in den meisten PC Betriebssystemen ebenfalls die Netzwerkschnittstelle für VLAN konfigurieren, ist aber eher unüblich.

Also der PC hängt bspw. am Switch Port 3. Dieser ist dem VLAN10 zugeordnet als untagged, während reinkommende Pakete getaggt werden. Letzteres wird in der Switch Konfig meist PVID genannt.

Da gibt es nichts zu erkennen, sondern du musst wissen, dass der Port 3 zum VLAN10 gehört.

(Möglicherweise gibt es Techniken in Switchen, die einen Port anhand der MAC-Adresse des angeschlossenen Gerätes zuordnen. Aber auch müsste erst konfiguriert werden und wird von deinen Switchen vermutlich nicht unterstützt.)Mir ging es nur um die Überlegung wie das erkannt wird ob nun ein PC oder ein Gast am Port hängt wenn man die Doppelbelegung verwendet.

Nochmals, mehrere VLANs auf einer Leitung und Port ist nur möglich, wenn alle getaggt sind. Das nennt man meist "Trunk".

Ein solch ein Trunk besteht dann zwischen dem internen Interface der pfSense und dem angeschlossenen Switch. Z.B. VLAN10 (LAN) und VLAN30 (GastLAN).

Ein Trunk kann zwischen dem Switch und dem VLAN-fähigen (Multi-SSID) WLAN-AP eingerichtet werden. Z.B. ebenso VLAN10 (LAN) und VLAN30 (GastLAN).

Dann hast du am AP eine SSID für dein vertrauenswürdiges LAN und eine für das GastLAN.

Am Switch können einzelne Ports zusätzlich dem VLAN10 (LAN) zugewiesen sein, um diese Geräte im selben Netz zu haben. -

@jathagrimon said in Projekt: FritzBox raus und pfSense rein:

Mir ging es nur um die Überlegung wie das erkannt wird ob nun ein PC oder ein Gast am Port hängt wenn man die Doppelbelegung verwendet.

Das kann man mit 802.1x umsetzen. Meldet sich der Client sauber über diesen Prozess an, ist er im internen VLAN, kann er das nicht wird er als Gast behandelt und landet im Gast VLAN.

Je nach Hersteller gibt es noch andere Möglichkeiten das zu realisieren.

Du wirst dafür aber einen Radius Server aufsetzen und entsprechend einrichten müssen.

Könntest dann aber auch über WLAN z.B. mit Zertifikaten Authentisieren und ebenfalls mit aaa Override die VLAN ID dynamisch aus der Anmeldung heraus an den AP übergeben.

Das ist aber nix mehr für Anfänger, da hier auch schnell mal Netzwerker dran verzweifeln können, geht das ganze weiter ins Detail.

-

Ich war der Meinung dass es jetzt so hätte funktionieren sollen. Tut es aber nicht.

Am GastPort des GS108eV3 Switches (kurz V3 genannt) bekomme ich keine IP zugewiesen.

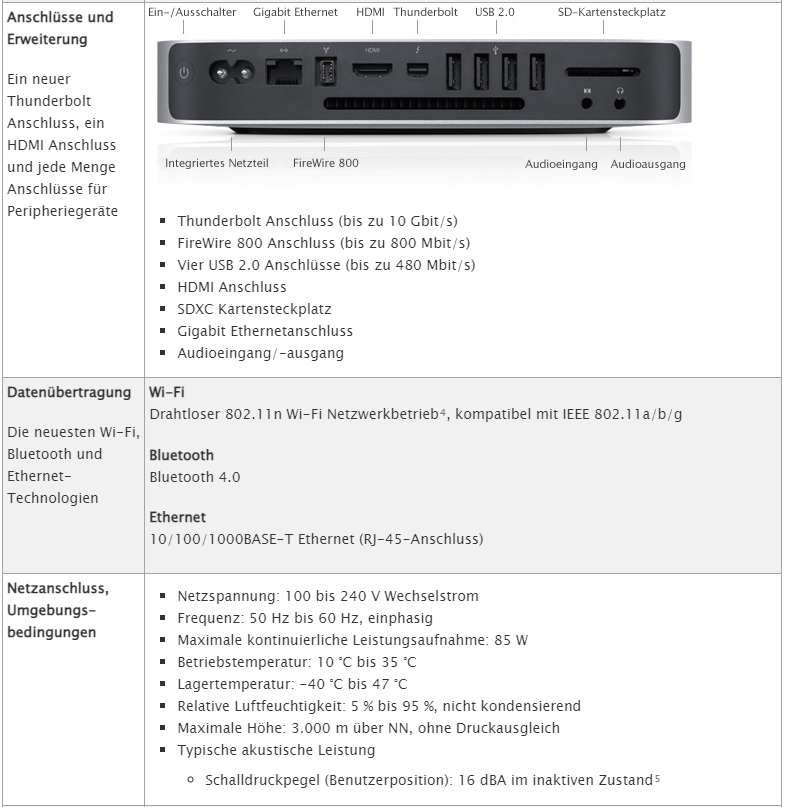

Ich bin mir aber nicht sicher ob das am Switch oder an einer Einstellung in der pfSense liegt.Hier mal mein neues Netz:

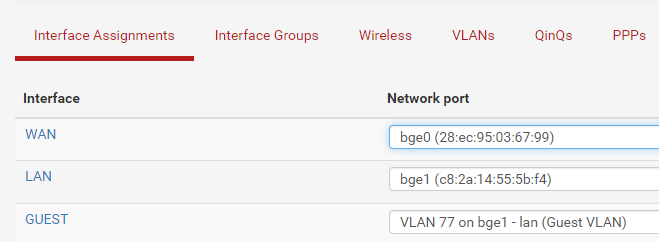

In der pfSense schaut es so aus:

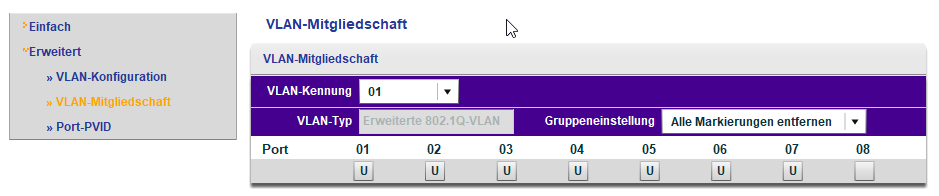

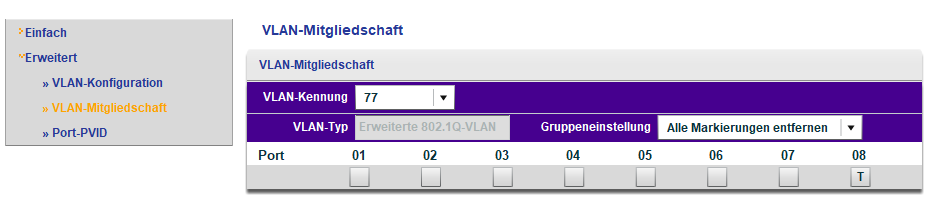

Am Switch GS108eV3 (kurz V3 genannt) habe ich folgende Einstellungen:VLAN 01 am Port 1 - 7 (untagged)

VLAN 77 am Port 8 (tagged) (Der Port soll als reiner GastLAN fungieren)Fall1:

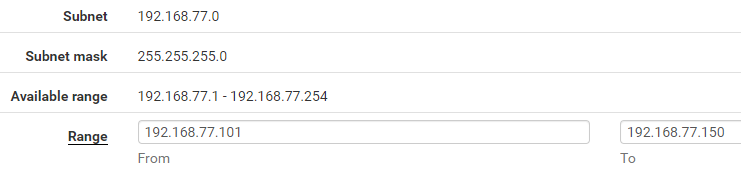

Ich bekomme keine IP (also 169...) wenn ich am Port 8 verbunden bin. Die anderen Ports funktionieren (zeigen aber ins LAN und nicht wie Port 8 ins GUEST).Der DHCP Dienst läuft auch auf dem GUEST-LAN:

Vielleicht fehlt da ja noch etwas in den Settings?

Vorwort Fall 2:

Den folgenden Part kann ich wohl erst lösen wenn ich den oberen Teil 1 gelöst habe. Möchte es dennoch gerne schon jetzt aufzeigen.Fall 2:

Der 2te Fall ist die Verbindung zwischen V3 und V2. Ich möchte am Port 8 des V2 ebenfalls einen GAST-LAN betreiben. Der V2 geht via Port1 an den V3 Port 6. Demnach müsste ich doch am Port 6 des V3 sowohl VLAN 01 (tagged) und VLAN 77 (tagged) einstellen?Am Switch GS108eV2 (kurz V2 genannt) habe ich folgende Einstellungen:

-

@jathagrimon said in Projekt: FritzBox raus und pfSense rein:

VLAN 01 am Port 1 - 7 (untagged)

VLAN 77 am Port 8 (tagged) (Der Port soll als reiner GastLAN fungieren)Das is ja verkehrt rum. Hatten wir das nicht schon durch.

Der PC soll von dem VLAN nix mitbekommen. Also benötigt er die Pakete nicht getaggt.

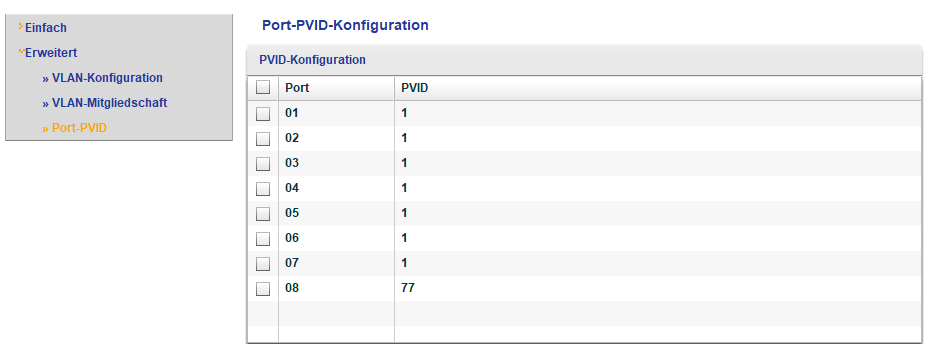

Und die PVID für VLAN 77 muss am Port 8 gesetzt sein, damit der Switch eingehende Paket vom PC taggt.Die Verbindung zur pfSense, also Port 1, wie ich das gesehen habe, muss wiederum für das VLAN als taggt gesetzt werden. Schließlich ist die pfSense ja auch damit verbunden.

-

Danke für die Hilfe. Muss mich da nochmal Rückversichern, ob ich jetzt wirklich weiss was umzusetzen ist.

Switch V3:

VLAN01 (untagged) auf Port 1-7 (LAN)

VLAN77 (untagged) auf Port 8 (GastLAN) PVID 77

VLAN77 (tagged) an Port 1 (pfSense)???

Wenn das so stimmt würde ich den folgenden Rückschluss am Switch V2 ziehen (Fall 2):

VLAN01 (untagged) auf Port 1-7 (LAN)

VLAN77 (untagged) auf Port 8 (GastLAN) PVID 77

VLAN77 (tagged) auf Port 1 (Richtung Switch V3)Muss dann noch der Port 6 am V3 zusätzlich mit VLAN77 (tagged) gesetzt werden? Da kommen ja die Daten vom Switch V2 an.

???

-

Ja auf dem Switch to Switch Uplink musst du wie am Uplink zur pfSense VLAN 1 untagged und alle weiteren VLANs als Tagged übertragen.

Kommen jetzt APs mit VLAN Support hinzu, auch bei diesen.

Ich betreibe die APs im Management Netz wo Switche, Controller und APs drin sind, die Clients laufen dann immer über ein VLAN was tagged ist.

-

Es funktioniert teilweise.

Ich bekomme am V3 auf Port 8 eine IP aus dem GUEST, soweit gut.

Ich kann via AP (WLAN) eine GUEST IP erhalten, auch gut.

Leider kann ich via V2 Switch nicht auf diverse Geräte zugreifen die im LAN hängen (vom LAN aus natürlich).

Von Netgear gibt es ein Tool womit man diese Settings am Switch einstellen kann (ProSafe Plus).

Leider wird mir da nur der Switch V2 angezeigt wenn ich an diesem verbunden bin.

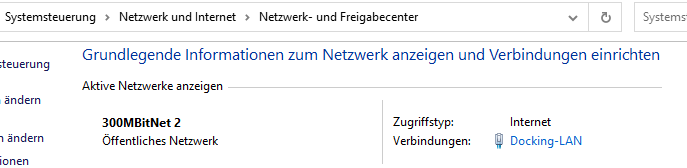

Es müsste auch der V3 angezeigt werden.Auffällig ist auch dass mir im Windows weiterhin ein alter Netzwerkname angezeigt wird (Windows-Domäne wird nicht betrieben):

(WLAN ist an dem PC ausgeschalten)

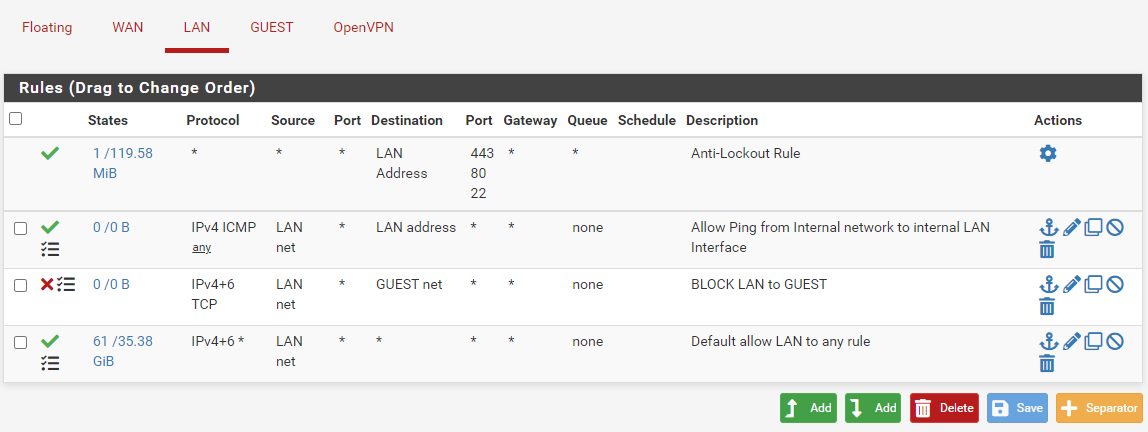

(WLAN ist an dem PC ausgeschalten)Meine Regeln sehen aktuell so aus:

-

@jathagrimon said in Projekt: FritzBox raus und pfSense rein:

Leider kann ich via V2 Switch nicht auf diverse Geräte zugreifen die im LAN hängen (vom LAN aus natürlich).

Von Netgear gibt es ein Tool womit man diese Settings am Switch einstellen kann (ProSafe Plus).

Leider wird mir da nur der Switch V2 angezeigt wenn ich an diesem verbunden bin.

Es müsste auch der V3 angezeigt werden.Wo befindest du dich da im Netzwerk? Überprüfe mal die Einstellungen auf den dazwischenliegenden Ports.

Die pfSense sollte nichts damit zu tun haben, wenn du von einem LAN Gerät nicht auf das andere zugreifen kannst. Das läuft nur über die Switche.

-

Du musst am V3 Port 6 untagged 1 und tagged alle anderen VLANs zuweisen.

Genaus auf dem V2, also untagged 1 und tagged alle andere VLANs die du vom V3 schon rein schickst.Zudem müssen die VLANs angelegt sein, sonst werden die auch nicht übertragen. Das Vlan 1 ist als Default immer vorhanden und kann im Normalfall auch nicht gelöscht werden. Zudem wir es bei Spanning Tree oft verwendet um die BPDUs zu versenden.

Kontrolliere auch Spanning Tree mal, das könnte aktiv sein und dir ggf. was blocken wenn etwas in der Topologie nicht stimmt.

-

@magicteddy said in Projekt: FritzBox raus und pfSense rein:

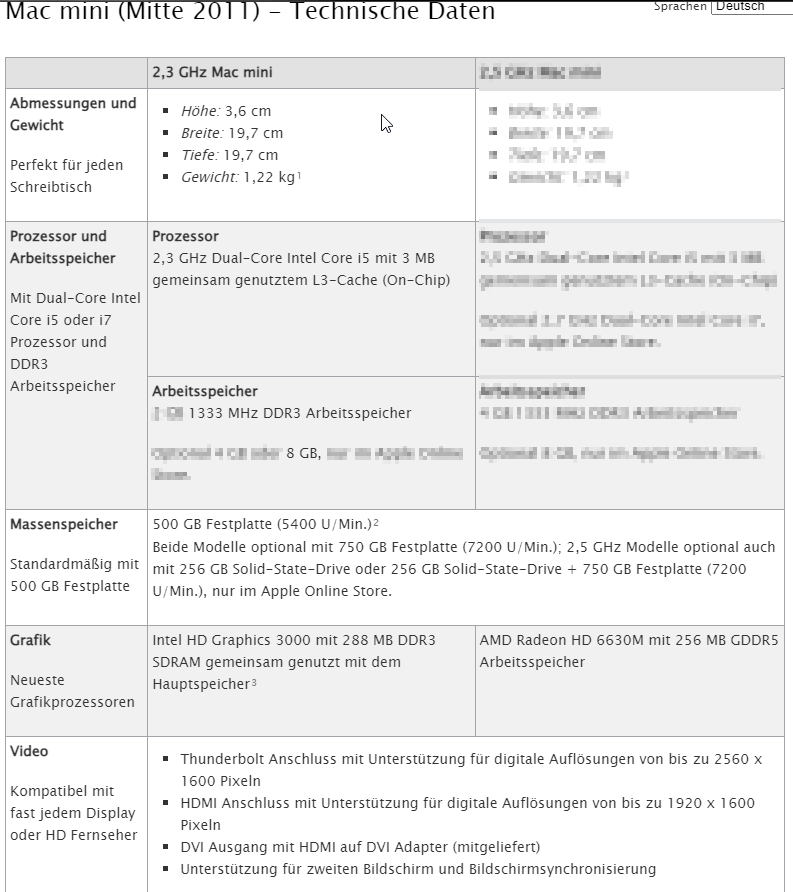

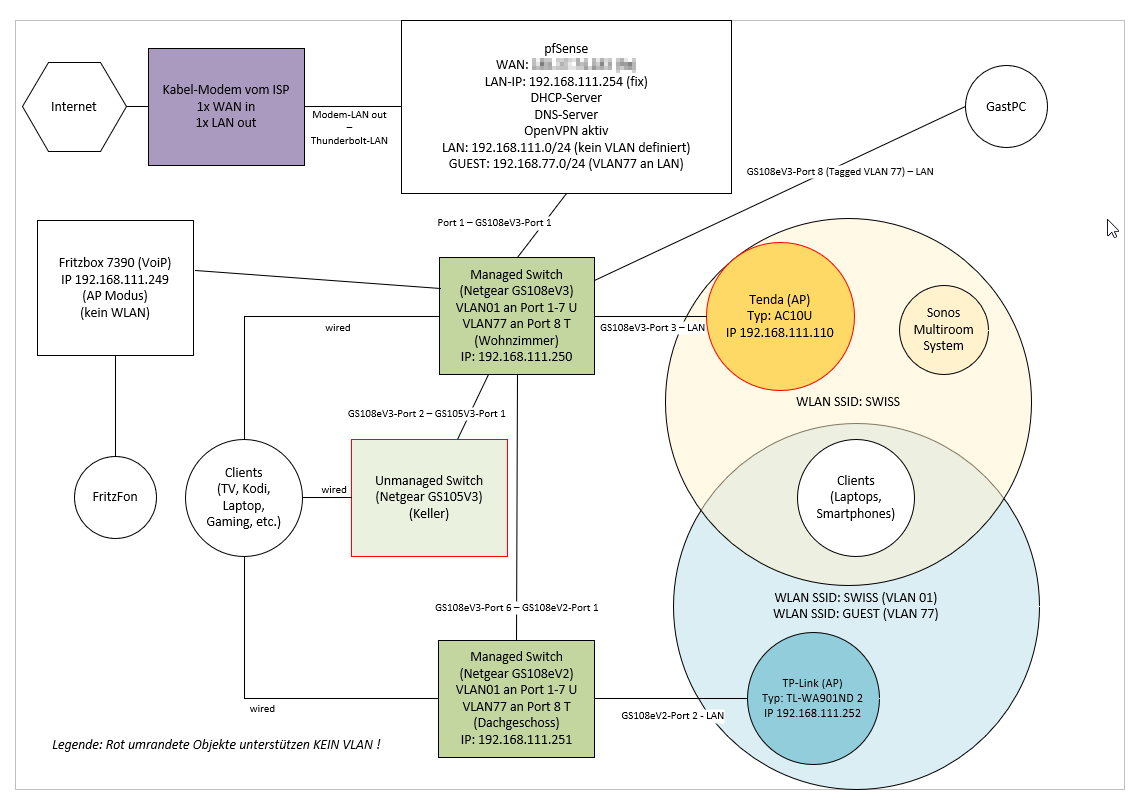

Apple Hardware lässt sich auch gebraucht gut verkaufen , hau weg das Obststück und Du hast schon fast eine APU 3D4 zusammen. Meine APU2 rennt wie doof absolut stressfrei ohne Gefrickel, ist kleiner, braucht weniger Strom und ist extrem leise. Da sie nichts besonderes macht klappt es auch mit einem Gbit Internetanschluss ohne nennenswerte Einbußen.

Warum alle gerade die Apple Hardware raushauen wollen erschließt sich mir nicht ganz.

Zur Erinnerung: Apples OS basiert selbst AUF FREEBSD. Warum sollte man also gute Hardware die ziemlich sicher auch von FreeBSD unterstützt wird weghauen nur um ne schlechte abgehalfterte AltHardware zu kaufen, die schon seit mind. 5 Jahren nicht mehr zeitgemäß ist wie ne APU2/3/4 (die noch dazu kaum mehr lieferbar sind)?

Manchmal sollte man wirklich die Kirche im Dorf lassen, was Hardware angeht. :)

Bei der V2 Problematik müsste man nochmal das VLAN Tagging überprüfen und die Art, wie/wo der V2 dran hängt. Der Port mit dem die Switche verbunden sind, muss natürlich auch alle Tags erlauben, sonst bleiben die hängen. Also muss Port 8 am V2 untagged 77 haben und V2 und V3 müssen an ihren Verbindungsports natürlich auch tagged 77 mit drauf haben, damit das VLAN zwischen ihnen "reisen" darf, sonst bleibt es an einem Switch kleben und geht nicht weiter.

-

@jegr said in Projekt: FritzBox raus und pfSense rein:

Warum alle gerade die Apple Hardware raushauen wollen erschließt sich mir nicht ganz.

Ich gehöre da bitte nicht dazu!

Wenngleich ich gewiss nicht Apples größter Fan bin, aber die Hardware kann man lassen. Wenn pfSense drauf läuft, ist sie ja vom Übel befreit.

-

@viragomann eben genau das

-

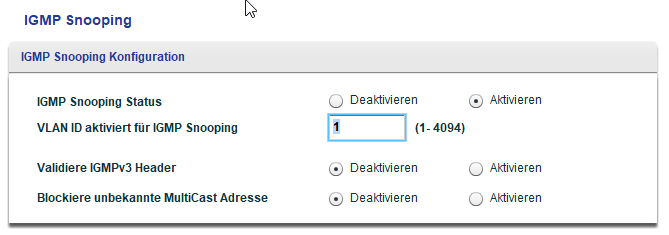

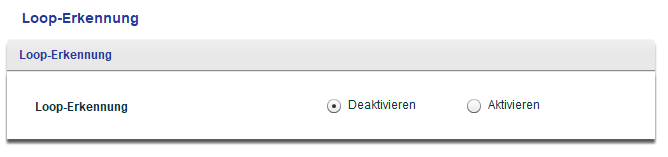

Spanning Tree finde ich in der Config so direkt nicht, aber vielleicht heisst das bei Netgate einfach nur anders. Hier mal die Einstellmöglichkeiten:

Ich habe jetzt ein FirmwareUpdate auf dem V3 gemacht und nun scheint das Problem gelöst zu sein.

Danke an Euch für die tolle Hilfe und Geduld.

PS: Nicht zu früh freuen, ich werde sicher zu anderen Themen noch Fragen haben.

-

@jathagrimon said in Projekt: FritzBox raus und pfSense rein:

Spanning Tree finde ich in der Config so direkt nicht, aber vielleicht heisst das bei Netgate einfach nur anders.

Aus diesem Grund sind meine Webinterfaces meist auf Englisch gestellt. Also nicht, weil ich das besser kann, sondern weil ich die Begriffe besser verstehe als die oft fantasiereiche deutsche Übersetzung.

Hier wird das die Loop Erkennung sein.