Проблема с переездом на pfSense

-

Прошу помощи специалистов!

Появилась задача переехать со старого маршрутизатора с дебиан на pfSense.

Старый маршрутизатор (условно назовем МОСКВА с сетью 172.16.95.0/24) соединяется сейчас сети филиалов через openVPN и предоставляет доступ в интернет пользователям в Москве. Аналогично в филиалах.

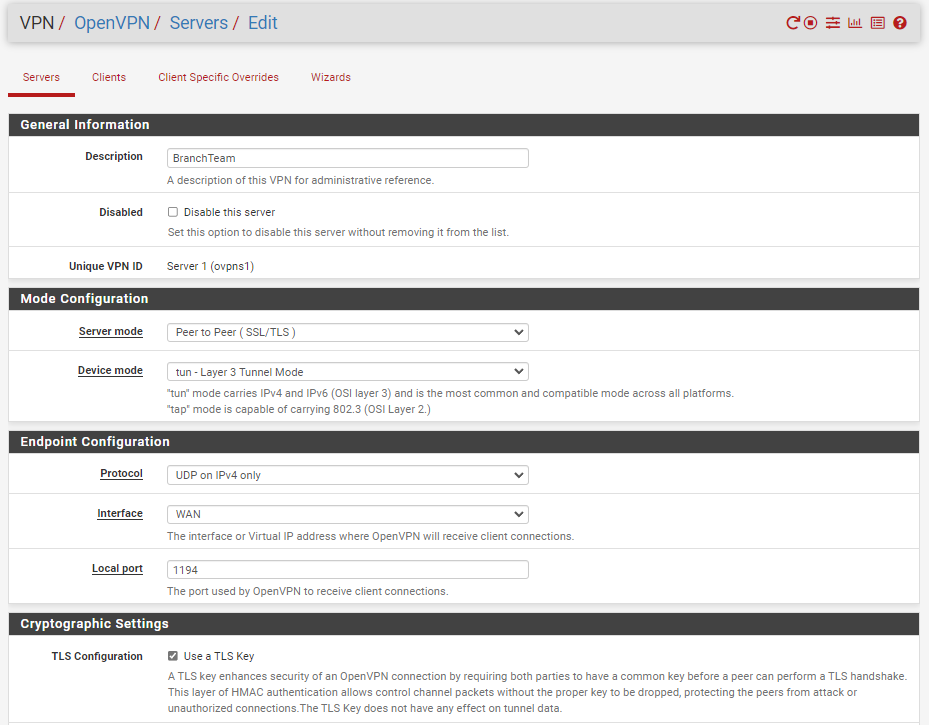

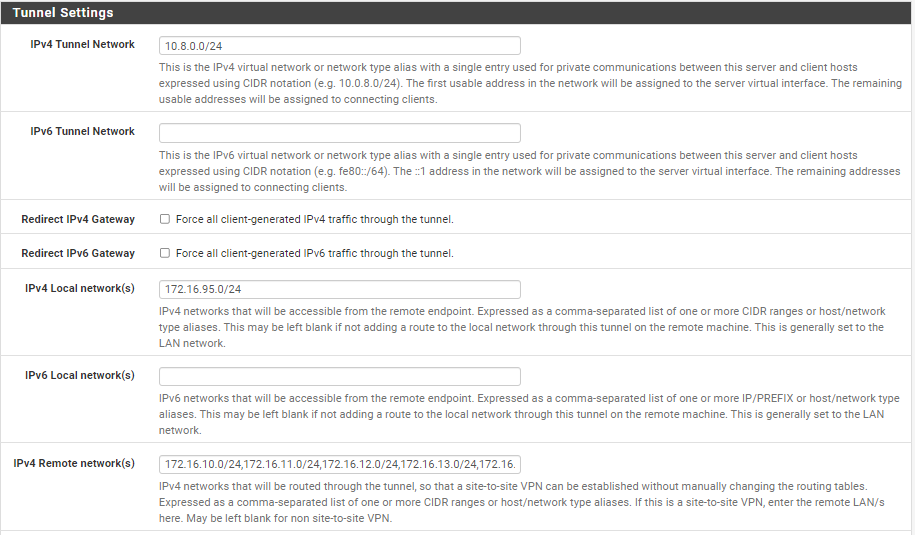

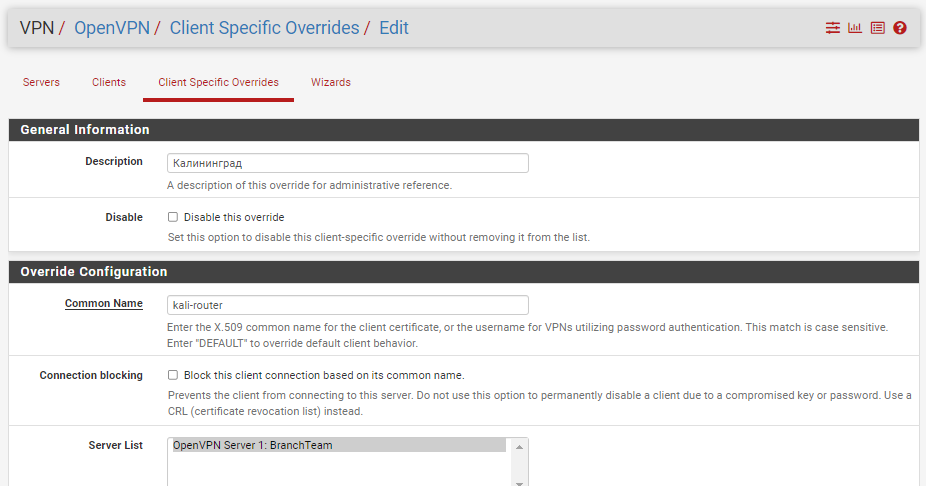

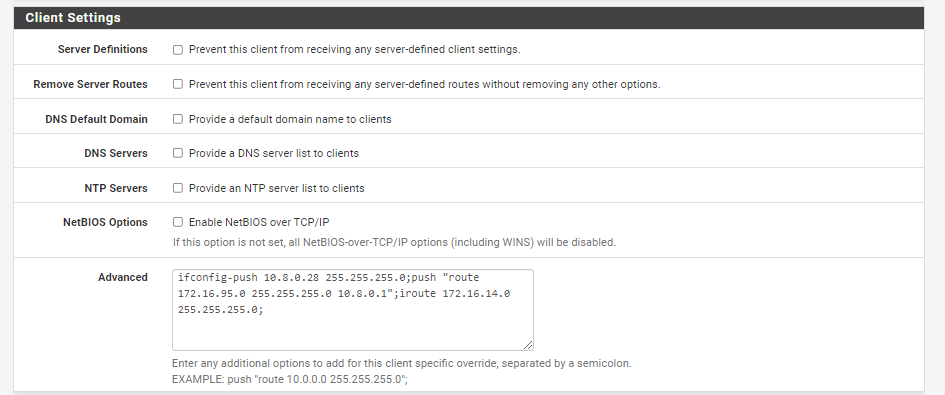

Поразмышляв, решили перетянуть настройки опенвпн со старого маршрутизатор в пфсенс, чтобы при замене сервера все филиальные клинеты просто подключились к новому. При изменении в конфиге клиента (КАЛИНИНГРАД с сетью 172.16.14.0/24) адреса сервера соединение устанавливается, но трафик между сетями и внутри туннельной сети не ходит. Уже всю голову сломал, никак не могу найти где ошибся. Подозреваю, что проблема в маршрутах... Укажите, пожалуйста, что я делаю не правильно и как это исправить?Конфиг старого сервера МОСКВА:

port 1194 proto udp dev tun daemon ca /etc/openvpn/keys/ca.crt cert /etc/openvpn/keys/moscow.crt key /etc/openvpn/keys/moscow.key dh /etc/openvpn/keys/dh4096.pem server 10.8.0.0 255.255.255.0 ifconfig-pool-persist ipp.txt client-config-dir ccd keepalive 10 30 tls-auth /etc/openvpn/keys/ta.key 0 cipher DES-EDE3-CBC comp-lzo persist-key persist-tun status openvpn-status.log log /var/log/openvpn.log verb 4 #routing route 172.16.10.0 255.255.255.0 route 172.16.11.0 255.255.255.0 route 172.16.12.0 255.255.255.0 route 172.16.13.0 255.255.255.0 route 172.16.14.0 255.255.255.0 push "explicit-exit-notify 3" tun-mtu 9000 fragment 0 mssfix 0роутинг на нем же:

Kernel IP routing table Destination Gateway Genmask Flags Metric Ref Use Iface default xxxxxxxxxxxxxxx 0.0.0.0 UG 0 0 0 eth0 10.8.0.0 10.8.0.2 255.255.255.0 UG 0 0 0 tun0 10.8.0.2 * 255.255.255.255 UH 0 0 0 tun0 172.16.10.0 10.8.0.2 255.255.255.0 UG 0 0 0 tun0 172.16.11.0 10.8.0.2 255.255.255.0 UG 0 0 0 tun0 172.16.12.0 10.8.0.2 255.255.255.0 UG 0 0 0 tun0 172.16.13.0 10.8.0.2 255.255.255.0 UG 0 0 0 tun0 172.16.14.0 10.8.0.2 255.255.255.0 UG 0 0 0 tun0 172.16.95.0 * 255.255.255.0 U 0 0 0 eth1 xx.xx.xx.xx * 255.255.255.248 U 0 0 0 eth0Конфиг клиента:

client dev tun proto udp port 1194 daemon remote xx.xx.xx.xx 1194 resolv-retry infinite nobind persist-key persist-tun ca /etc/openvpn/keys/ca.crt cert /etc/openvpn/keys/kali.crt key /etc/openvpn/keys/kali.key ns-cert-type server tls-auth /etc/openvpn/keys/ta.key 1 cipher DES-EDE3-CBC comp-lzo verb 3 resolv-retry infinite mute 20 log /etc/openvpn/openvpn.logроутинг при подключении к старому серверу:

Kernel IP routing table Destination Gateway Genmask Flags Metric Ref Use Iface 0.0.0.0 190.10.10.66 0.0.0.0 UG 0 0 0 eth0 10.8.0.1 0.0.0.0 255.255.255.255 UH 0 0 0 tun0 172.16.14.0 0.0.0.0 255.255.255.0 U 0 0 0 eth1 172.16.95.0 10.8.0.1 255.255.255.0 UG 0 0 0 tun0 190.10.10.0 0.0.0.0 255.255.255.0 U 0 0 0 eth0роутинг при подключении к новому (pfSense) [очень смущает вторая строка]:

Kernel IP routing table Destination Gateway Genmask Flags Metric Ref Use Iface 0.0.0.0 190.10.10.66 0.0.0.0 UG 0 0 0 eth0 10.8.0.0 0.0.0.0 255.255.255.0 U 0 0 0 tun0 172.16.14.0 0.0.0.0 255.255.255.0 U 0 0 0 eth1 172.16.95.0 10.8.0.1 255.255.255.0 UG 0 0 0 tun0 190.10.10.0 0.0.0.0 255.255.255.0 U 0 0 0 eth0Настройки pfSense (не догадался как выгрузить текстом...):

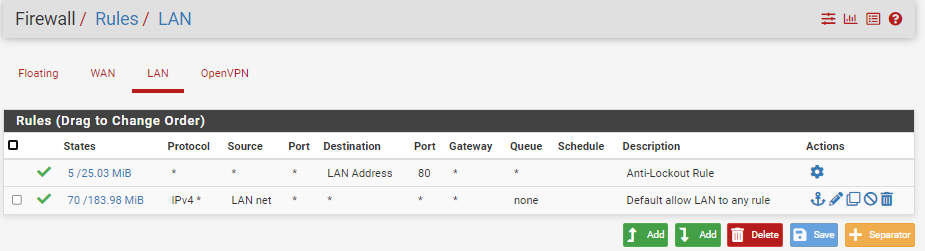

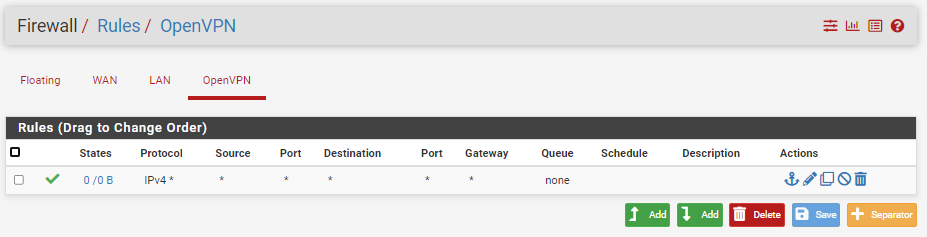

-

@toxa_almi said in Проблема с переездом на pfSense:

Настройки pfSense (не догадался как выгрузить текстом...):

Они находятся тут:

/var/etc/openvpn/Вот конфиг с рабочего сервера, который работает с клиентами филиалов Микротик (потому и TCP) и Кинетиками в филиалах.

dev ovpns4 verb 1 dev-type tun tun-ipv6 dev-node /dev/tun4 writepid /var/run/openvpn_server4.pid #user nobody #group nobody script-security 3 daemon keepalive 10 60 ping-timer-rem persist-tun persist-key proto tcp-server cipher AES-256-CBC auth SHA1 up /usr/local/sbin/ovpn-linkup down /usr/local/sbin/ovpn-linkdown local 111.222.333.444 tls-server server 10.11.12.0 255.255.255.0 client-config-dir /var/etc/openvpn-csc/server4 ifconfig 10.11.12.1 10.11.12.2 tls-verify "/usr/local/sbin/ovpn_auth_verify tls 'ovpns2' 1" lport 1195 management /var/etc/openvpn/server4.sock unix push "route 10.0.2.0 255.255.255.0" ca /var/etc/openvpn/server4.ca cert /var/etc/openvpn/server4.cert key /var/etc/openvpn/server4.key dh /etc/dh-parameters.1024 crl-verify /var/etc/openvpn/server4.crl-verify persist-remote-ip float topology subnet route 10.0.5.0 255.255.255.0 route 10.0.4.0 255.255.255.0 route 10.0.3.0 255.255.255.0 route 10.0.6.0 255.255.255.0 route 192.168.60.0 255.255.255.0 route 10.10.5.0 255.255.255.0 route 10.0.7.0 255.255.255.010.0.2.0 - LAN сервера.

10.11.12.0 - сеть туннеля.Конфиг клиента на Кинетик в сети 10.10.5.0 к этому серверу:

dev tun persist-tun persist-key cipher AES-256-CBC auth SHA1 tls-client client resolv-retry infinite remote 111.222.333.444 1195 tcp4 remote-cert-tls server #конфиг inline, все сертификаты и ключи были в нем, но удалены.Client Specific Overrides для этого клиента:

push "route 10.0.3.0 255.255.255.0" push "route 10.0.4.0 255.255.255.0" push "route 10.0.5.0 255.255.255.0" push "route 10.0.6.0 255.255.255.0" push "route 10.0.7.0 255.255.255.0" push "route 10.100.100.0 255.255.255.0" push "route 10.168.1.0 255.255.255.0" iroute 10.10.5.0 255.255.255.0Объявление Open VPN интерфейсом, ручное добавление маршрутов на сервере не использую.

Использую MultiWan, поэтому на LAN для каждой сети за клиентом правило вида на LAN на сервере:

IPv4 * LAN net * 10.10.5.0/24 * * noneВозможно, такие правило сейчас не нужны, остались со старых версий.

Copy-paste конфиг напрямую не надо, он тут как результат настроек в GUI -

Проблема решена. Я ошибся в настройке сжатия на сервере. Тема закрыта. Спасибо)

-

Добрый.

@toxa_almi

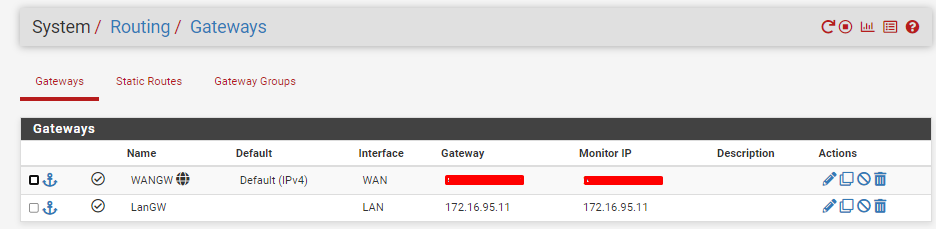

Зачем на LAN у пф указан Gw?

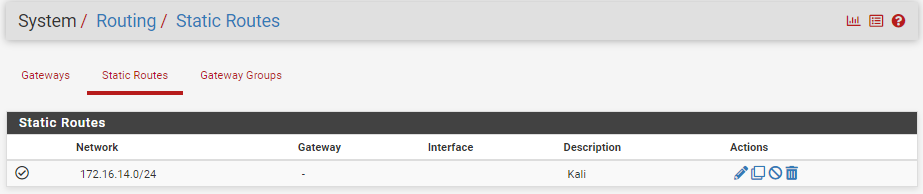

Зачем у пф руками добавлен роут до .14.0/24 ?

В Advanced на Client specific overrides директива push - лишняя, вы и так получаете этот роут от овпн-сервера (проверить, могу ошибаться). -

@werter said in Проблема с переездом на pfSense:

Зачем на LAN у пф указан Gw?

Зачем у пф руками добавлен роут до .14.0/24 ?Все это было убрано. Изначально добавлялось чтобы понять, где ошибка.