Port Forwarding Problem mit Synology Diskstation

-

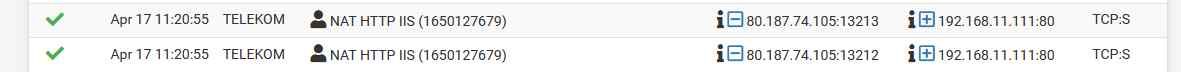

Guten Morgen ;-) ich habe um die Sache möglichst übersichtlich zu halten,

die Regel oben immer angepasst. Pro WAN Seite jeweils nur einmal ein Port

ist klar. Sind ja genug Ports da. Ich lege das mal für die Synology an... :Ich habe auch einmal als Test, ICMP freigegeben für die externe IP, auch das

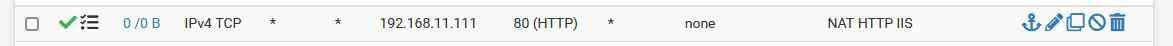

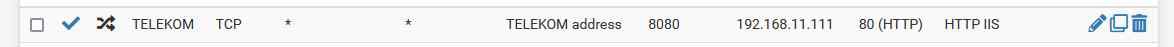

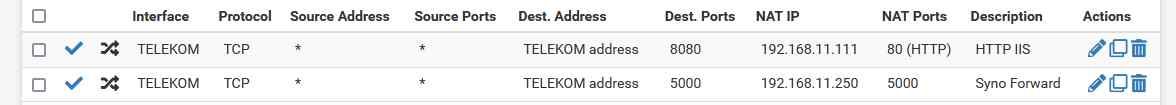

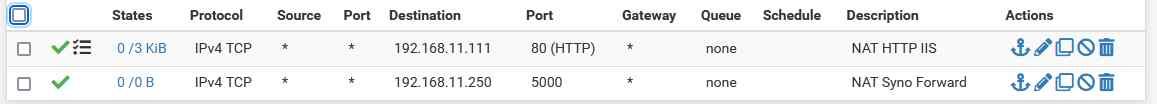

klappt einwandfrei.Hier mein PF :

NAT

RULES

-

Ok das sieht ja erstmal gut aus.

Mache mal das Logging für beide Regeln an, schaue unter Diag mit dem Packet Capture mal nach was wirklich von außen für Anfragen rein kommen.

Für dual WAN denke an die Einstellung für die stickyness -> System/Advanced/Miscellaneous

-

Das sieht ansich ja gut aus...aber leider kommt nichts von der Synology zurück,

gleiches Problem auch mit anderen Synos. Auch mit anderen Ports wie FTP

auf den Synos.

Der Webserver jedoch zeigt sich wie er soll...und funktioniert.

-

Dann solltest du mit den Synos weiter diskutieren, warum diese nicht auf die Anfragen von der WAN Seite sprechen wollen, ggf. ist hier ja ein Filter, eine Firewall oder was auch immer aktiv.

Kannst auch eine Virtuelle IP im LAN Netz auf der Sense anlegen und dann die Source hier mit verstecken, wenn das anders nicht laufen will.

-

Mit einem Portscanner (yougetsignal.com) von außen wird 8080 offen

und 5000 als geschlossen angezeigt.Die Synology Systeme können zwar eine Firewall haben, diese ist jedoch

deaktiviert. -

Erstelle einen PCAP mit den Diag Tools der pfSense, dann siehst du wo das Problem liegt.

-

code_text 11:50:23.283748 AF IPv4 (2), length 64: (tos 0x0, ttl 53, id 13944, offset 0, flags [DF], proto TCP (6), length 60) 198.199.98.246.35391 > 78.79.101.102.5000: Flags [S], cksum 0x9a10 (correct), seq 349329309, win 14600, options [mss 1452,sackOK,TS val 1895850469 ecr 0,nop,wscale 8], length 0 11:50:24.283775 AF IPv4 (2), length 64: (tos 0x0, ttl 53, id 13945, offset 0, flags [DF], proto TCP (6), length 60) 198.199.98.246.35391 > 78.79.101.102.5000: Flags [S], cksum 0x9916 (correct), seq 349329309, win 14600, options [mss 1452,sackOK,TS val 1895850719 ecr 0,nop,wscale 8], length 0 11:50:24.285013 AF IPv4 (2), length 64: (tos 0x0, ttl 53, id 24475, offset 0, flags [DF], proto TCP (6), length 60) 198.199.98.246.35393 > 78.79.101.102.5000: Flags [S], cksum 0x084b (correct), seq 3220454724, win 14600, options [mss 1452,sackOK,TS val 1895850719 ecr 0,nop,wscale 8], length 0 11:50:24.324774 AF IPv4 (2), length 45: (tos 0x0, ttl 127, id 42026, offset 0, flags [DF], proto TCP (6), length 41) 78.79.101.102.59467 > 136.243.77.108.443: Flags [.], cksum 0x5d93 (correct), seq 1354291031:1354291032, ack 2094562013, win 1024, length 1 11:50:24.344251 AF IPv4 (2), length 56: (tos 0x0, ttl 57, id 18304, offset 0, flags [DF], proto TCP (6), length 52) 136.243.77.108.443 > 78.79.101.102.59467: Flags [.], cksum 0xd965 (correct), seq 1, ack 1, win 501, options [nop,nop,sack 1 {0:1}], length 0 11:50:25.076499 AF IPv4 (2), length 56: (tos 0x0, ttl 127, id 38031, offset 0, flags [DF], proto TCP (6), length 52) ===groupEine Idee woran es liegen könnte ?

-

Das ist die WAN Seite, sieht doch gut aus, die LAN Seite?

-

80.187.74.105.5436 > 192.168.11.250.5000: Flags [S], cksum 0xd650 (correct), seq 3365660571, win 65535, options [mss 1410,nop,wscale 6,nop,nop,TS val 1594867979 ecr 0,sackOK,eol], length 0 12:07:25.584888 00:90:27:e4:15:dd > 90:e2:ba:15:c4:1c, ethertype IPv4 (0x0800), length 78: (tos 0x0, ttl 48, id 22860, offset 0, flags [DF], proto TCP (6), length 64) 80.187.74.105.5434 > 192.168.11.250.5000: Flags [S], cksum 0x0bde (correct), seq 3882261684, win 65535, options [mss 1410,nop,wscale 6,nop,nop,TS val 1415168594 ecr 0,sackOK,eol], length 0 12:07:25.824929 00:90:27:e4:15:dd > 90:e2:ba:15:c4:1c, ethertype IPv4 (0x0800), length 78: (tos 0x0, ttl 48, id 54203, offset 0, flags [DF], proto TCP (6), length 64) 80.187.74.105.5439 > 192.168.11.250.5000: Flags [S], cksum 0x20c3 (correct), seq 686361697, win 65535, options [mss 1410,nop,wscale 6,nop,nop,TS val 1037963957 ecr 0,sackOK,eol], length 0 12:07:26.584983 00:90:27:e4:15:dd > 90:e2:ba:15:c4:1c, ethertype IPv4 (0x0800), length 78: (tos 0x0, ttl 48, id 22963, offset 0, flags [DF], proto TCP (6), length 64) 80.187.74.105.5436 > 192.168.11.250.5000: Flags [S], cksum 0xd267 (correct), seq 3365660571, win 65535, options [mss 1410,nop,wscale 6,nop,nop,TS val 1594868980 ecr 0,sackOK,eol], length 0 12:07:26.585075 00:90:27:e4:15:dd > 90:e2:ba:15:c4:1c, ethertype IPv4 (0x0800), length 78: (tos 0x0, ttl 48, id 22558, offset 0, flags [DF], proto TCP (6), length 64) 80.187.74.105.5434 > 192.168.11.250.5000: Flags [S], cksum 0x07f5 (correct), seq 3882261684, win 65535, options [mss 1410,nop,wscale 6,nop,nop,TS val 1415169595 ecr 0,sackOK,eol], length 0 12:07:26.825200 00:90:27:e4:15:dd > 90:e2:ba:15:c4:1c, ethertype IPv4 (0x0800), length 78: (tos 0x0, ttl 48, id 54991, offset 0, flags [DF], proto TCP (6), length 64) 80.187.74.105.5439 > 192.168.11.250.5000: Flags [S], cksum 0x1cd9 (correct), seq 686361697, win 65535, options [mss 1410,nop,wscale 6,nop,nop,TS val 1037964959 ecr 0,sackOK,eol], length 0 12:07:27.584986 00:90:27:e4:15:dd > 90:e2:ba:15:c4:1c, ethertype IPv4 (0x0800), length 78: (tos 0x0, ttl 48, id 22663, offset 0, flags [DF], proto TCP (6), length 64) 80.187.74.105.5434 > 192.168.11.250.5000: Flags [S], cksum 0x040d (correct), seq 3882261684, win 65535, options [mss 1410,nop,wscale 6,nop,nop,TS val 1415170595 ecr 0,sackOK,eol], length 0 12:07:27.585065 00:90:27:e4:15:dd > 90:e2:ba:15:c4:1c, ethertype IPv4 (0x0800), length 78: (tos 0x0, ttl 48, id 23480, offset 0, flags [DF], proto TCP (6), length 64) 80.187.74.105.5436 > 192.168.11.250.5000: Flags [S], cksum 0xce7f (correct), seq 3365660571, win 65535, options [mss 1410,nop,wscale 6,nop,nop,TS val 1594869980 ecr 0,sackOK,eol], length 0 12:07:27.824973 00:90:27:e4:15:dd > 90:e2:ba:15:c4:1c, ethertype IPv4 (0x0800), length 78: (tos 0x0, ttl 48, id 54828, offset 0, flags [DF], proto TCP (6), length 64) 80.187.74.105.5439 > 192.168.11.250.5000: Flags [S], cksum 0x18ef (correct), seq 686361697, win 65535, options [mss 1410,nop,wscale 6,nop,nop,TS val 1037965961 ecr 0,sackOK,eol], length 0 ```===group ```java===

Interface LAN

-

Die Syno bekommt die Anfragen, antwortet aber nicht, deren Default GW ist aber die pfSense?

-

Danke Dir echt, das war der gordische Knoten ;-) Ich honk hab den Gateway

nicht korrekt gesetzt. Der lag noch bei der UDMPro. Manchmal sieht man den

Wald vor lauter Bäumen nicht und braucht ein weiteres Paar Augen.Vielen Dank nochmal und weiter frohe Ostern !