Hinter OpenVPN Client Geräte ansprechen

-

@ileonard nachdem Du das Szenario bereits bei www.administrator.de gepostet hast, solltest Du Dich an @aqui halten. Der hat da schon so einiges an "Vorlagen", betreffs OpenVPN-Verbindungen geliefert.

Wichtig, bei tun-Verbindungen immer unterschiedliche Netze bei Server- und Client. Letzlich ist das ein normaler Router, der eine Point-to-Point Verbindung als OpenVPN-Client initiiert. -

- bitte mal einen grafischen netzwerkplan von beiden standorten

- ist auf beiden standorten die pfsense default gateway?

- bitte mal die OpenVPN config als screenshot posten

-

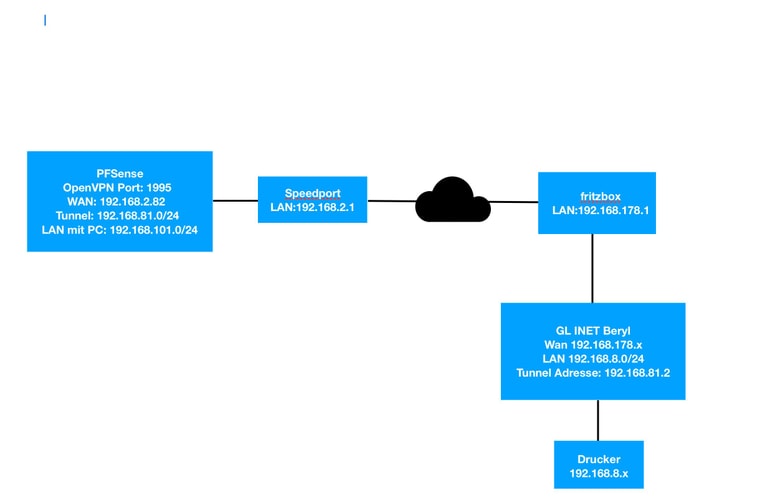

Ich habe mal einen Plan angefertigt.

-

Auf der Seite bei mir daheim ist eine PFSense und davor ein Telekom Speedport, auf der andren Seite ist lediglich eine Fritzbox.

-

Screenshot im Anhang

Der VPN Server ist als Access-Server konfiguriert, siehe Screenshot, einen CSO habe ich auch konfiguriert, ich habe meine Einstellungen auch als Screenshot angehängt.

Habe ich irgendwas in der Config vergessen? Wollt ihr die Config vom GL INET auch sehen?

[OpenVPN CSO.pdf](Invalid file type. Allowed types are: .png, .jpg, .bmp, .txt, .gif, .xls, .gz, .zip, .pcap, .pcapng, .7z, .xml, .jpeg, .diff, .patch, .tgz, .tar, .0, .cap)

OpenVPN CSO.zip OpenVPN config.zip -

-

@ileonard stelle den Server um auf Peer-to-Peer. Remote-Access ist für die Anbindung von Einzelclients gedacht. Bei Dir handelt es sich um eine Verbindung 2 er unterschiedlicher Lokaler Netze. Dann kannst Du in der Servermaske auch gleich Dein Remotes Netz eintragen und Dir die ganzen "push Route" Einträge ersparen. Es sei denn, Du möchtest von Remote aus, ein weiters Netz an der pfSense erreichen.(z.B. eine DMZ)

-

@orcape said in Hinter OpenVPN Client Geräte ansprechen:

@ileonard stelle den Server um auf Peer-to-Peer. Remote-Access ist für die Anbindung von Einzelclients gedacht. Bei Dir handelt es sich um eine Verbindung 2 er unterschiedlicher Lokaler Netze.

Dafür ist ja der CSO da.

@ILeonard

Aber ich persönlich richte für eine (jede) Site-to-site auch lieber einen separaten Server ein. Aber wenn du die Herausforderung möchtest, funktionieren müsste es auch mit Access Server + CSO.Aber wird der CSO auch angewandt? Das Server Log gibt Aufschluss darüber.

Und schau dir die Routen am Server an.Und hast du abgeklärt, dass der Drucker überhaupt auf Zugriff von außerhalb seines Subnetzes antwortet?

Edit:

Ah ja, was dabei gerne vergessen wird (bin da keine Ausnahme), in der Server-Konfig > Advanced Options Box braucht es die Route:route 192.168.8.0 255.255.255.0 -

@viragomann said in Hinter OpenVPN Client Geräte ansprechen:

Dafür ist ja der CSO da.

Natürlich ist es auch kein Problem und funktioniert genau so, die Einstellungen durch zusätzliche Einträge in den "Custom Options" oder der "CSO" (CCD) zu machen. Die Untergliederung zwischen Peer-to-Peer und Remote-Access wurde aber wohl nicht umsonst in die Servermaske integriert. Vielleicht ja auch, um das Ganze dann übersichtlich zu halten. Wenn mehrere Tunnel mit den entsprechenden Routingeinträgen vorhanden sind, kann das ganz schön unübersichtlich werden.

-

@orcape

Bin bei dir. Habe ja oben erwähnt, ich ziehe auch separate Server vor und empfehle es damit auch nicht. Ich habe die Machbarkeit beschrieben, weil danach gefragt wurde.@ILeonard

BTW: Ein häufiger Irrglaube ist, dass ein zusätzlicher OpenVPN Server deutlich mehr Ressourcen benötigt. Nein, Ressourcen benötigen vor allem die VPN Verbindungen. D.h. es macht keinen großen Unterschied, ob zwei Verbindungen zum selben oder zu zwei unterschiedlichen Servern am selben Host laufen. -

@viragomann, alles gut. Ich hatte bis vor kurzem 5 Instanzen am laufen, die ich nun auf 3 reduziert habe. 2 x Peer-to-Peer und nun 1 x Access mit 3 Clients. Mit 5 Instanzen wird das Routing dann schon recht unübersichtlich. Man sollte auch auf die "Topology Subnet" achten und nicht erst mit "net/30" anfangen, so viel an die Adresse des TE's. Ist aber wohl schon angekommen.

-

@orcape

Ich habe bspw. auch 3 Access Server für jeweils unterschiedliche Sicherheitsgruppen, weil ich mir den CSO-Kram ersparen wollte.

Bin also gewiss nicht der größte Fan davon, wenngleich ich einen gezwungenermaßen eingerichtet habe.Was an net30 nachteilig ist, sehe ich aber jetzt nicht.

@ILeonard Aber apropos Topology, auch das macht einen Unterschied im CSO. Welchen beschreibt der Hinweis auf der CSO Seite. -

So, ich habe jetzt mal einen peer 2 peer server aufgesetzt. Ich habe euch wieder eine PDF angehängt, wo ihr die Config des Servers seht, wie geht es nun weiter? Bzw. Ich muss ja jetzt für den GL Inet eine Config schreiben, gibt es da eine Vorlage wo ich einfach meine Parameter anpassen kann?

Weil diese muss ich ja auf dem GL INET dann hochladen, oder verstehe ich da was falsch?

@viragomann Danke, für die Info, das macht natürlich sinn, das die Clients die Resourcen fressen und nicht die Serverp2p OpenVPN Config Server.zip

-

@ileonard

Shared Key war nicht keine zukunftsträchtige Wahl. Das wird in OpenVPN Version 2.7 (glaube ich) nicht mehr unterstützt. In aktuellen Versionen gibt es auch schon einen Hinweis darauf.Als Tunnelnetz solltest du ein /30 nehmen, damit die Routen eindeutig sind, ansonsten braucht es wieder einen CSO.

Bei Peer-to-Peer werden die Routen üblicherweise nicht gepusht, sondern an beiden Seiten fest gesetzt. Also würde ich alles aus den Advanced Options entfernen.

DHCP zu pushen ist bei p2p ohnehin sinnfrei.Weil diese muss ich ja auf dem GL INET dann hochladen, oder verstehe ich da was falsch?

Keine Ahnung, was dieser Router möchte, aber wenn eine OpenVPN Konfig importiert werden soll, kannst du ja eine hernehmen und entsprechend adaptieren.

Als Route muss die Zeileroute 192.168.101.0 255.255.255.0rein, wenn du die Route nicht pushst.

Eine IP sollte nicht nötig sein, die wird vom Server vorgegeben.

-

@viragomann said in Hinter OpenVPN Client Geräte ansprechen:

Was an net30 nachteilig ist, sehe ich aber jetzt nicht.

Net30 wird in zukünftigen Versionen der pfSense wohl nicht mehr unterstützt. Funktioniert zwar, nur eben wie lange noch?

-

@orcape

Ok. Habe ich noch nicht mitbekommen.

Aber auch gut, /30 scheint heute ohnehin nicht mehr benötigt zu werden. -

@viragomann said in Hinter OpenVPN Client Geräte ansprechen:

Was an net30 nachteilig ist, sehe ich aber jetzt nicht.

Die alte net30 Topology ist deprecated und macht u.a. mit dem neuen Site2Site Prinzip aber auch mit DCO Probleme. Daher ist Subnet schon länger Standard.

BTW: auch Peer2Peer Instanzen werden demnächst eh geändert auf TLS Setups, die potentiell mit mehreren Verbindungen funktionieren würden (auch wenn man es dann nicht so betreiben muss). Die Shared Key Variante wird mittelfristig komplett entfallen und durch eine "einfachere" TLS Variante ersetzt. Ergo sollte man sich ggf. jetzt schon mit der TLS Variante generell anfreunden, damit die Umstellung später nicht so komplex wird :)

@ILeonard

Ich verstehe das Konstrukt nicht so ganz. Warum hast du dir überhaupt den GL INET Dingens da besorgt wenn auf der anderen Seite doch eine Fritzbox steht? Jetzt stehen da ja 2 Router hintereinander. Hat das einen tieferen Sinn weil du den GL Router und den Drucker dann irgendwo anders aufstellen können willst oder bleibt das eh die ganze Zeit da wo es jetzt auch ist? -

@jegr said in Hinter OpenVPN Client Geräte ansprechen:

@ILeonard

Ich verstehe das Konstrukt nicht so ganz. Warum hast du dir überhaupt den GL INET Dingens da besorgt wenn auf der anderen Seite doch eine Fritzbox steht?@jegr Man muss nicht alles verstehen, wobei 2 x NAT nicht sein müsste. ;-)

Nun ja, wenn ich denn einen OpenVPN-Tunnel favorisiere, oder aus Gründen der Internetverbindung ein IPsec nicht machbar ist, dann kann ich mit einer "Fritzbox von der Stange" wenig anfangen. Dazu muss dann das Frittendingens mit OpenWRT beglückt werden. Die Frage ist einfach, wie die Internetanbindung auf der Client-Seite aussieht und das haben wir, glaube ich zumindest, noch nicht erfahren. :-) -

@orcape said in Hinter OpenVPN Client Geräte ansprechen:

@jegr Man muss nicht alles verstehen, wobei 2 x NAT nicht sein müsste. ;-)

Es geht hier nicht drum ob das gut oder schlecht ist, sondern dass ich schlicht hinterfrage, ob das Sinn macht und woher die Probleme kommen. Wenn ich nen Euro für jedes verschrobene Setup bekäme dass ich während der Woche auf Arbeit sehe wäre ich jetzt reich.

Darum habe ich den OT gefragt, was ich gerne wissen würde um zu verstehen was er da tut und warum. Nicht um irgendwelches Raten und Schätzen oder Glaskugellesen zu starten. Sondern um konkret zu wissen: wie wo was, denn dann kann ich auch am Besten was zu beitragen, wie man das am Einfachsten konfigurieren kann. Nutzt keinem wenn hinterher rauskommt "oh ups, wäre auch viel einfacher gegangen".

Cheers