pfsense, UniFi, und TP-Link: VLAN Setup

-

@jarhead Top, danke! Ich werde gleich berichten... aus irgend einem Grund ist der Switch nach diesen Einstellungen und einem Neustart gar nicht mehr erreichbar. Ich mache einen Werksreset und stelle es entsprechend so, wie Du beschrieben hast, noch einmal ein - und poste dann das Ergebnis.

-

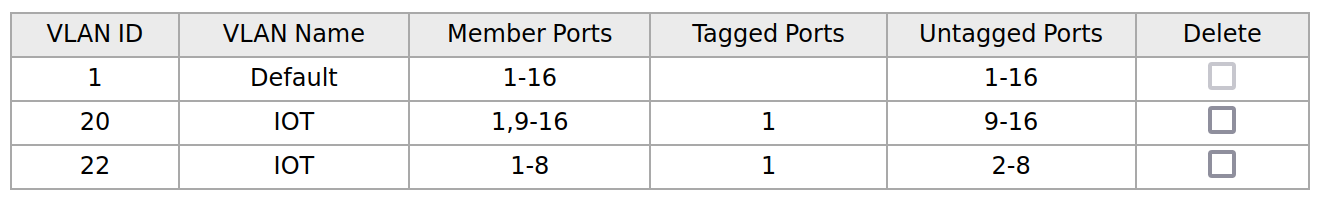

@jarhead alright, nächster Versuch

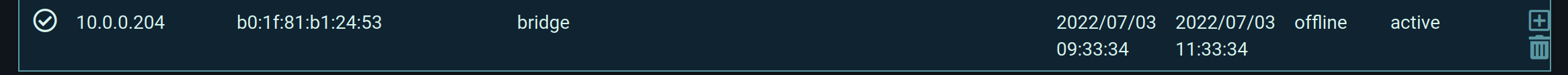

Nach dem Werksreset war der TP-Link (wie vorher auch) unter

10.0.0.71erreichbar. Nach dem Setzen folgender Einstellungen hat sich das Gerät automatisch demIOTVLAN zugeordnet und ist nun unter192.168.100.13erreichbar.

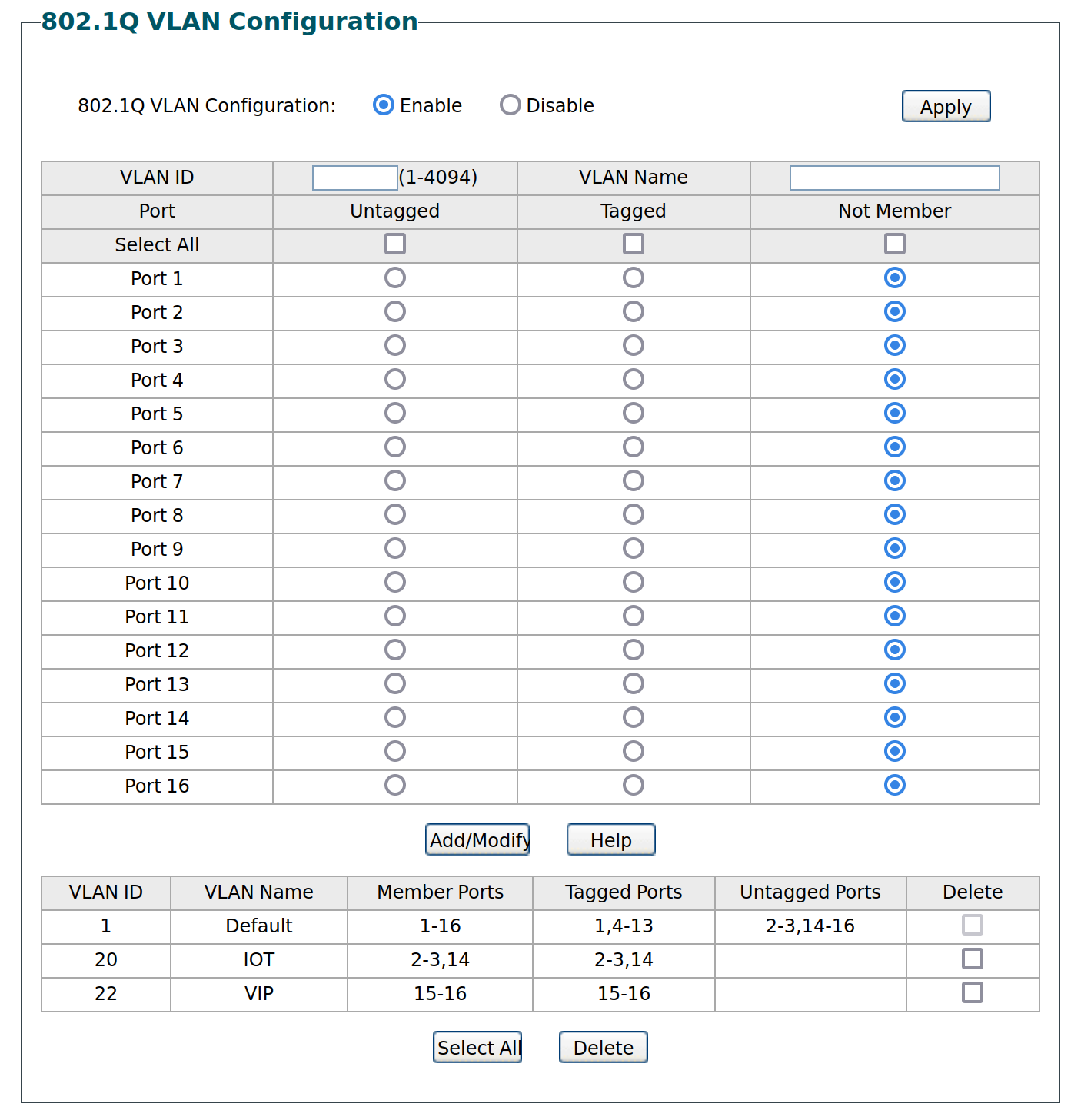

Ich habe nun folgende Ports belegt:

- (1 <-> Uplink zu UniFi Switch)

- 2 Gardena Bridge

- 3 Raspberry Pi

- 16 NAS

Das NAS ist unter seiner in pfSense konfigurierten IP erreichbar. Der Raspberry Pi hat eine IP aus dem falschen VLAN zugeteilt bekommen. Die Gardena Bridge ist nicht erreichbar.

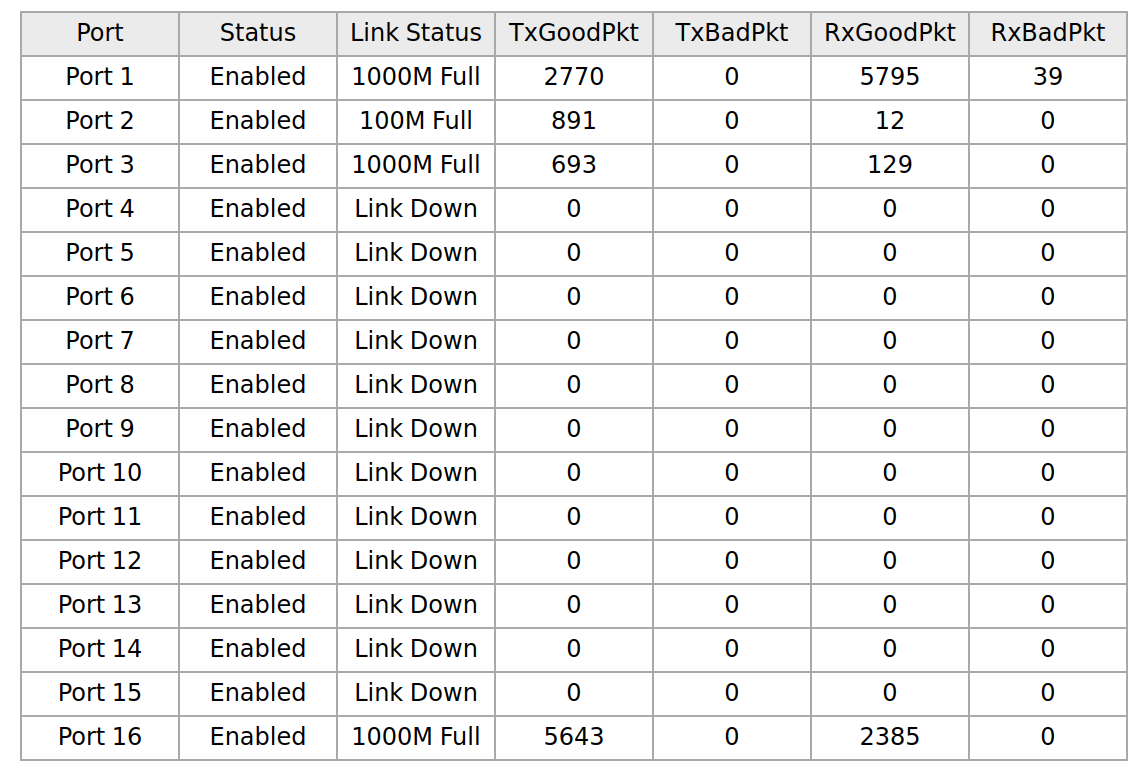

Zumindest irgendwelcher Traffic scheint auf den verwendeten Ports gelaufen zu sein.

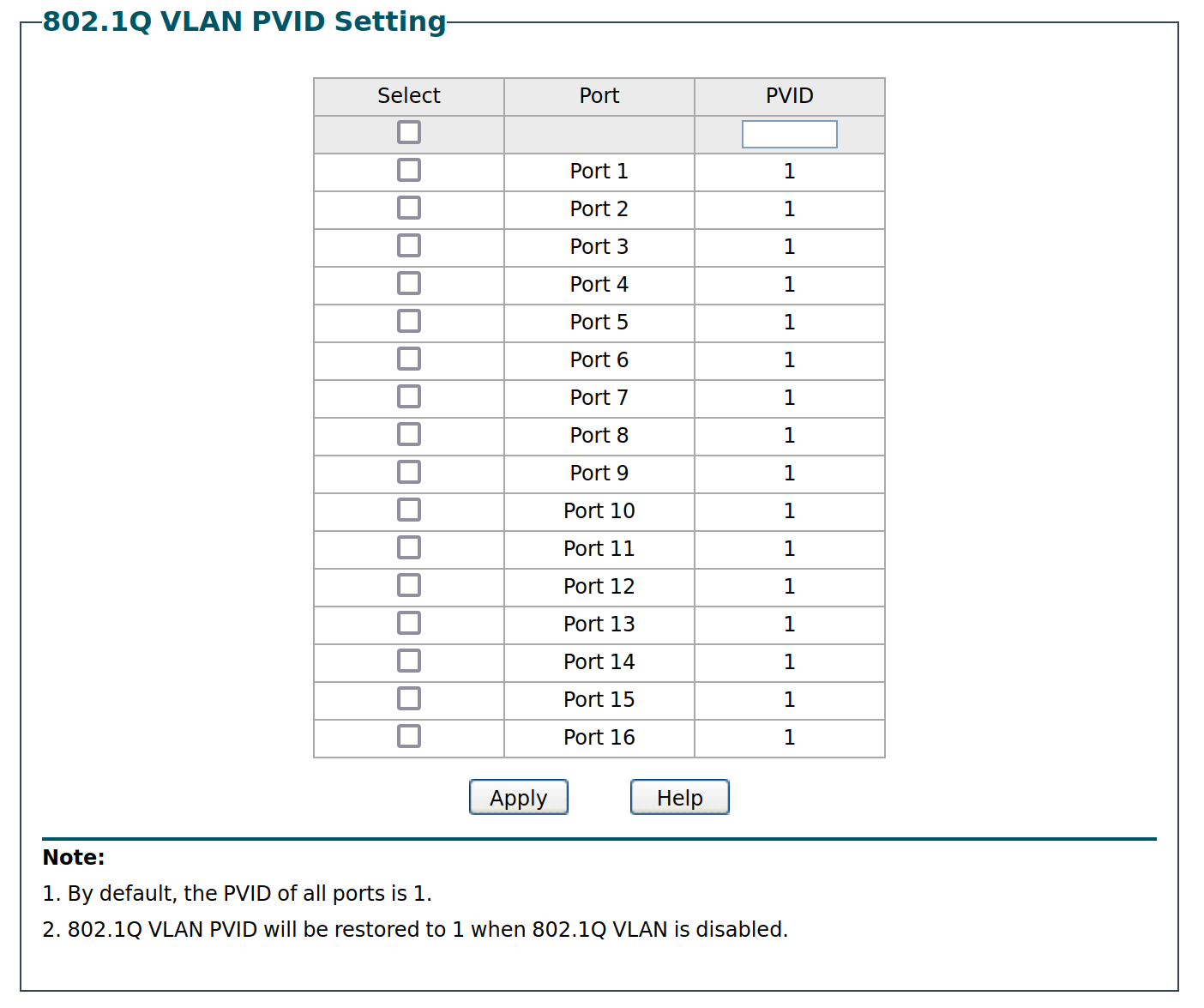

Aufgrund des Werksresets waren die

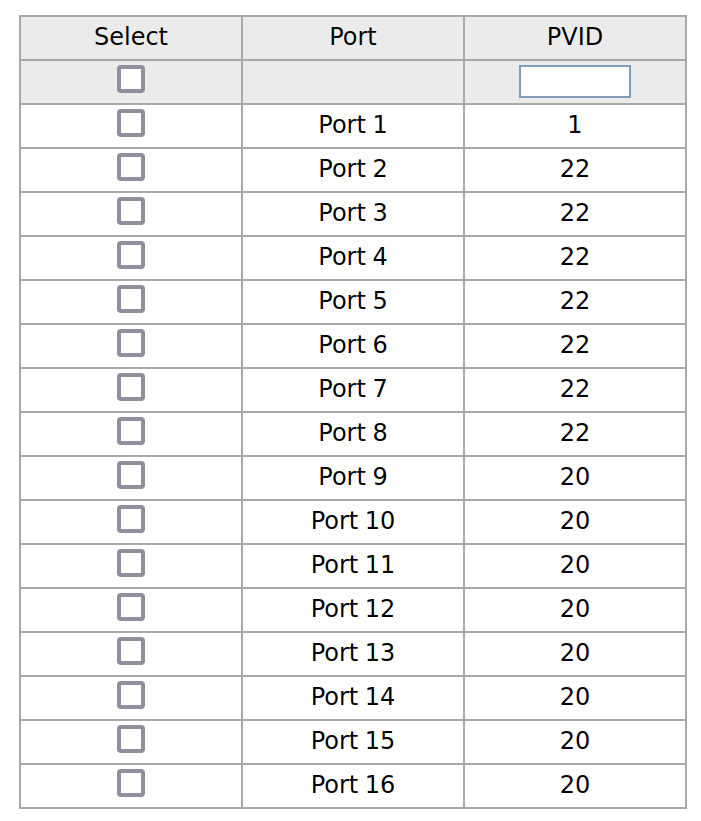

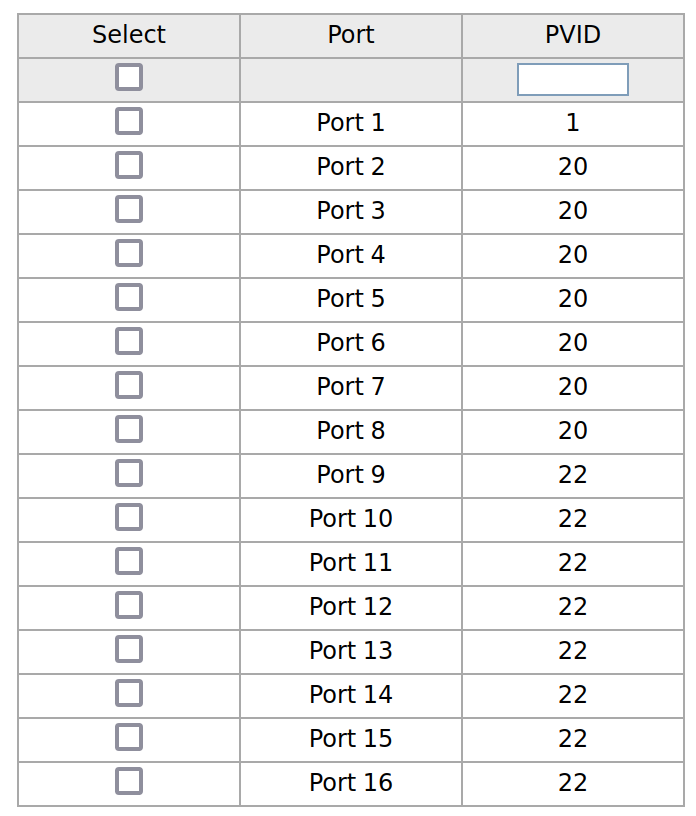

802.1Q VLAN PVID Settingsnoch nicht so eingestellt, wie oben vorgeschlagen. Dies wollte ich gerade tun, komme nun allerdings wieder nicht auf den TP-Link - also beide IP Adressen sind nicht mehr erreich- oder anpingbar.Nach einem manuellen Reboot via Stromkabel habe ich nun diese Änderungen gemacht

Nach einem weiteren Reboot (via WebUI) ist der Switch nun wieder über die ursprüngliche

10.0.0.71erreichbar; siehe oben, die Adresse hatte er ganz zu Beginn, danach wurde sie durch192.168.100.13ausgewechselt, ist nun aber wieder aktiv.Während des gesamten Vorgangs zwischen Werksreset und jetzt war das NAS durchgehend über seine korrekte IP anpingbar, befand sich also im korrekten VLAN. Jetzt (nach Anwenden der

802.1Q VLAN PVID Settings) ist das NAS nicht mehr anpingbar.Ich habe gerade in der pfSense nachgesehen, plötzlich ist es im falschen VLAN; ich glaube, wir haben uns da bei den Ports einmal überschnitten. Ich ändere jetzt die

802.1Q VLAN PVID Settingseinmal um, also 2 - 8 auf VLAN 20 und 9 - 16 auf VLAN 22. Danach berichte ich dann noch einmal. -

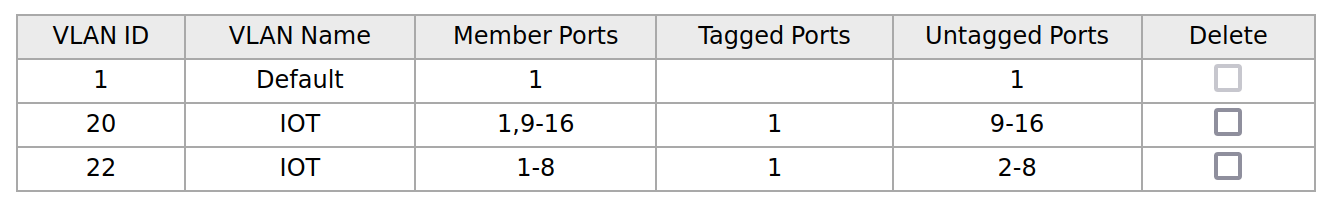

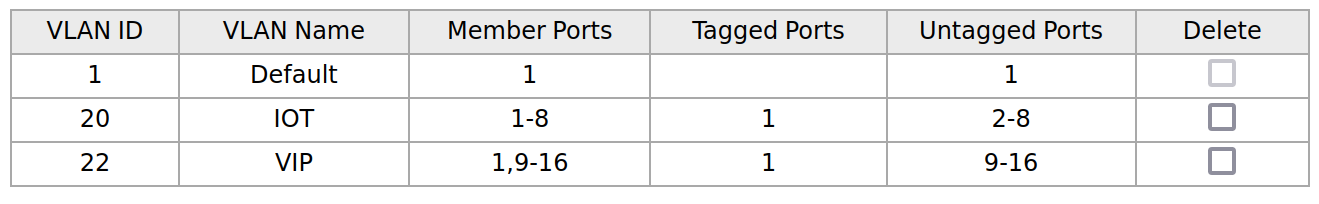

@benjsing Schau dir das Bild an, das ich gepostet habe, und das, das du gepostet hast. Besonders vlan 1. Der Rest ist gut.

-

@jarhead said in pfsense, UniFi, und TP-Link: VLAN Setup:

@benjsing Schau dir das Bild an, das ich gepostet habe, und das, das du gepostet hast.

Uff.... sorry! Ich habe den Switch jetzt im Verlauf x mal Werksresettet und jetzt einen Sorgfältigkeitsfehler gemacht...

Erneuter Reboot: das Gerät hat wieder auf die

192.168.100.13gewechselt. Das NAS wurde nun in das IOT VLAN geschoben, anstatt (wie erwartet und vorher so gewesen) im VIP VLAN zu verbleiben. -

Einige Modell und Revisionen von TP-Link haben Problem mit der korrekten VLAN Zuordnung bzw. generell mit der VLAN Verarbeitungen generell.

Also nach neuer Firmware schauen, das versuchen, wenn das auch mit der nicht funktioniert und keine Fehler in der Konfiguration vorliegt, einpacken und zurück zum Hersteller mit dem Teil.Stelle aber noch mal sicher das running auch startup ist.

Es gibt Switche da kann man hier Pro Firmware Slot eine Startup hinterlegen.

Dann ist je nach dem welches Gebootet wird eine andere Konfiguration aktiv.

Aber ein gescheiter Switch ändert nicht einfach irgendwas an der VLAN Zuweisung wenn ich Running = Startup habe und den reboote.

Ich verstehe auch nicht, warum du einen TP Switch anschaffst, wenn du schon ein UI SDN am laufen hast, was ja auch lange Problemlos funktionierte. Warum wechselt man dann den Hersteller und baut sich hier wieder manuelle Kisten ein?

-

@benjsing Ich glaube, du hast die Dinger an den falschen Ports angeschlossen. Welches VLAN ist welches?

Sie haben in diesem Thread hin und her gewechselt und jetzt heißen beide IOT. Stellen Sie sicher, dass Sie die richtigen Geräte an die richtigen Ports angeschlossen haben. -

Hat die Kiste eine CAM Tabel die man einsehen kann?

Dann kontrolliere mit der Inventarlistet und der MAC ob der richtige Port für das jeweilige Gerät in Verwendung ist. -

Ich habe mich nun noch einmal mit dem Raspberry Pi verbunden, der sowohl per WiFi, als auch per Ethernet, verbunden ist. Dieser bekam die

169.254.239.216, deren Subnet nicht in meinem Netzwerk verwendet wird. Das NAS ist aktuell auch nicht anpingbar.@nocling die aktuelle Firmware war bereits geflasht. Aufgrund der diversen Werksresets habe ich sie nun vorsichtshalber noch einmal hochgeladen, allerdings stimmte die Versionsnummer bereits vorher überein.

TP Switch: habe ich im ersten Post begründet. Der UI bleibt. Ich benötige zusätzlich den TP-Link (bzw. irgend einen Managed Switch, der VLAN kann), um in einem anderen Raum per Ethernet auf die einzelnen VLANs zugreifen zu können. Er soll den UI nicht ersetzten, war aber eine preisgünstigere Alternative; der UI kostete einige 100 EUR, wenn ich mich recht erinnere, der TP war unter 70. Ich habe zusätzlich einen kleinen (6 Port??) Switch von UniFi im Einsatz, der sich in derselben Preisklasse bewegte (dafür aber halt 10 Ports weniger bietet); dieser scheint aber aktuell überall ausverkauft zu sein.

Welches Gerät würdest Du denn einsetzen, wenn a) der UI weiterhin dort bleiben soll, wo er ist und b) in einem anderen Zimmer mehrere VLAN per Ethernet angesprochen werden sollen, ohne mehrere Kabel zu verlegen? Eine andere Idee war, zwei Ethernet Kabel zu verlegen, also je eins pro benötigtem VLAN, und beide an unmanaged Switches zu hängen. Das wäre eine Alternative, die ich aber momentan noch zu vermeiden versuche. Nur deshalb wurde der TP angeschafft.

-

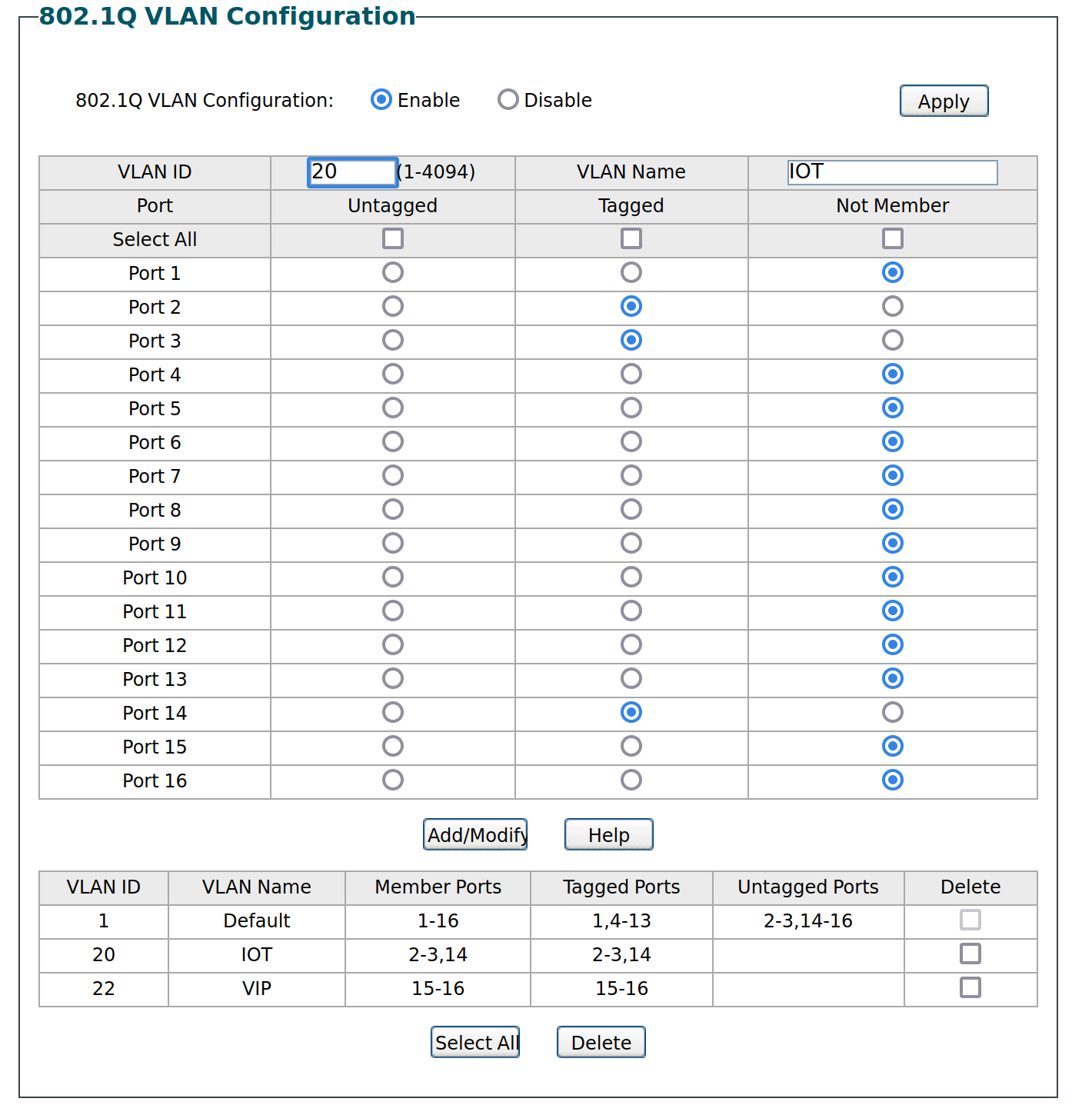

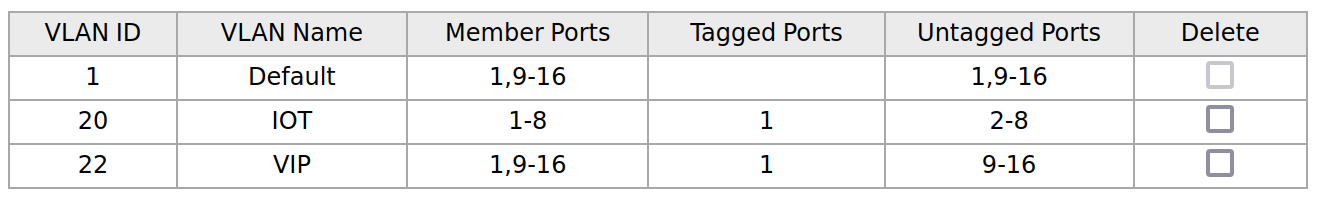

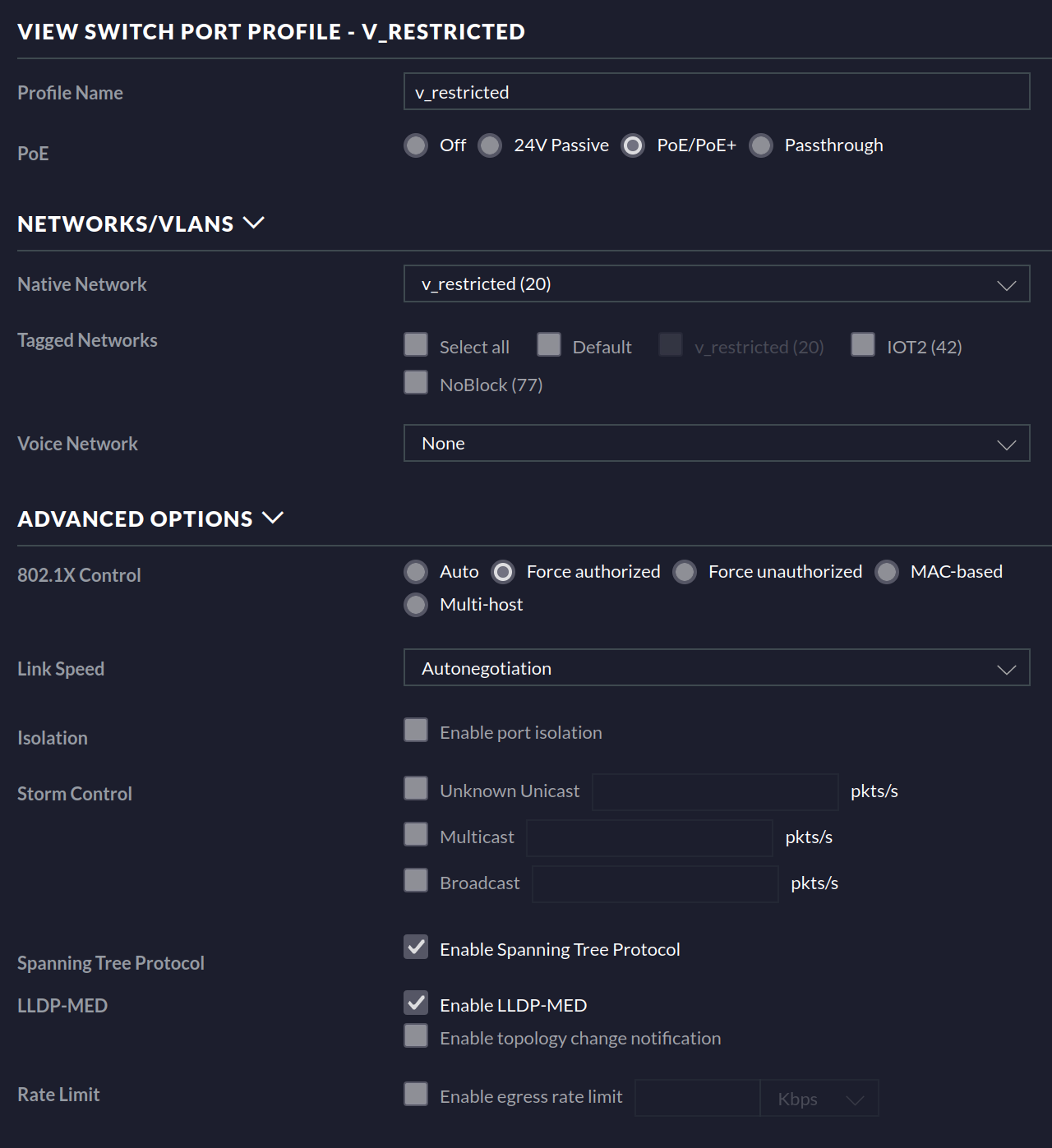

VLAN 20 ist IOT, VLAN 22 ist VIP. Also so

Und da ist WIEDER ein Fehler der Member Ports auf VLAN ID 1! Den habe ich eben nicht gemacht, der muss beim Neustart von alleine aufgetaucht sein. Ich habe ihn jetzt korrigiert.

Die PVID Settings dann analog so, richtig?

Also Port 1 Uplink; Port 2 - 8 IOT (also VLAN20), Port 9 - 16 VIP (also VLAN22).

-

@benjsing Das ist jetzt alles richtig. Wenn es immer noch nicht funktioniert, überprüfen Sie die Ubiquiti.

-

@jarhead said in pfsense, UniFi, und TP-Link: VLAN Setup:

@benjsing Das ist jetzt alles richtig. Wenn es immer noch nicht funktioniert, überprüfen Sie die Ubiquiti.

Vielen Dank für Deine Hilfe und Geduld! Ich dachte erst, alles funktioniert, gebe es nun aber für heute auf. Die IOT Geräte sind nun problemlos erreichbar, allerdings werden die VIP Verbindungen (die bislang keine Probleme) nicht mehr geroutet. Der TP Switch friert regelmäßig ein, was wohl an der Wärme liegt (Ventilator hat Abhilfe geschaffen, so aber nicht nutzbar!!).

@nocling kannst Du ein Gerät empfehlen, das ich als Alternative nutzen könnte, und das auch verfügbar ist? Weder amazon, noch der offizielle EU Vertrieb, haben bsp. den Unifi Switch 8; dieser würde mir sogar reichen, notfalls kämen hinter den Kollegen halt unmanaged Switches, um weitere Ports frei zu haben. Aber aus dem UniFi Sortiment finde ich aktuell nur Kisten, die viel zu

großteuer sind. Der TP-Link geht vermutlich zurück.Ich würde ungern mehr als 150 EUR ausgeben, idealerweise eher die Hälfte. Anbieter wäre mir egal, solange es sich in mein bestehendes Setup integrieren lässt. Mindestens 6 Ports sollten es dann schon sein, einer fällt ja für den Uplink weg, daher wäre es insgesamt mit weniger Ports ohne weitere Hardware auch direkt wieder knapp.

-

-

@benjsing

Moinsen,

Auch Wenn du ggf. gerade ein "Montagsprodukt" erwischt zu haben scheinst...

Hier liefen tp link 105er und 108er lange Zeit problemlos mit jeweils aktueller Firmware.

Auch relativ günstig und Pech kann man ja immer wieder mal haben... -

@bob-dig vielen Dank! Ich habe den direkt bestellt. Beim TP-Link kann ich natürlich auch nicht sicher sagen, dass es an Wärme lag... aber nach wenigen Minuten ging er regelmäßig aus, was mindestens dann durch Zufall aufgehört hat, als ich einen Ventilator direkt auf das Gerät richtete ^^ ist aber letztendlich ja auch egal, der TP-Link ging heute zurück und der Zyxel soll es sein :)

@the-other das kann ich mir gut vorstellen. Beim dem Onlineshop, wo ich den TP-Link bestellt hatte, standen in den Bewertungen schon Berichte von genau solchen Montagsprodukten. Ich dachte mir, wenn das nun schon so oft vorgekommen ist, hat die Firma bestimmt Qualitätskontrolle gemacht, und mit meinem Gerät wird schon alles okay sein (haha!). War halt nicht der Fall. Der Zyxel ist günstiger, die 8 Ports reichen mir für das Zimmer (erst mal) aus, und sofern ich den morgen vernünftig eingerichtet bekomme, bestelle ich direkt noch einen zweiten für die Garage. Dann habe ich statt einem 16er für ~ gleiches Geld eben 2 8er.

-

@benjsing TP-Link haben oder hatten bis vor kurzem auch ein Sicherheitsproblem, wenn man das "native" VLAN genutzt hat bzw. in der Sense dann das Parent Interface. Auch Zyxel hatte das Problem bei deren Einstiegsgeräten, hat es aber längst in der Firmware korrigiert.

Wer hier sicher gehen möchte, verzichtet also auf die Nutzung des Parentinterface bzw. "native" VLAN.

-

@bob-dig Kurz nachgefragt dazu:

ich habe (neben den von dir erwähnten Sicherheitsproblemen bei TP Link bzgl. Nativen VLAN) dort eh nichts laufen an eigenem Traffic...hatte irgendwann mal gelesen, dass es eigentlich eh nicht so konfiguriert werden sollte, dass auf dem Parent bzw. Native VLAN keine produktiven Daten fließen sollten, sondern dass es besser ausschließlich für den Netzwerk"noise" dienen soll. (und wie meine Signatur schon zeigt: ich kann es leider nicht professioneller ausdrücken, hoffe ihr wisst was ich meine) :)

Wie macht ihr das denn sonst so (abgesehen von TP link)?

Und: hast du @Bob-Dig vielleicht noch einen link dazu aus Interesse?Auch kann das Native VLAN bei den einfachen (k.A. wie es bei besseren / teureren Geräten ist) TP Links nicht verändert werden (ist immer ID 1).

-

@the-other said in pfsense, UniFi, und TP-Link: VLAN Setup:

Auch kann das Native VLAN bei den einfachen (k.A. wie es bei besseren / teureren Geräten ist) TP Links nicht verändert werden (ist immer ID 1).

Solange Du das Management-VLAN auf ein anderes legen kannst, sollte das kein Problem sein. Einfach VLAN1 nicht nutzen.

-

@bob-dig

Ja, das war die Idee...ist auch lediglich aus theoretischem Interesse gefragt, denn hier sind es mittlerweile die kleinen cisco sg switche, die laufen. Da kann ja eh alles möglich konfiguriert werden.

Und ja, das Native VLAN1 ist leer, dient als reiner Uplinkbereich und Management VLAN ist ausgelagert auf ein anderes VLAN.

Danke für die Rückmeldung...

:) -

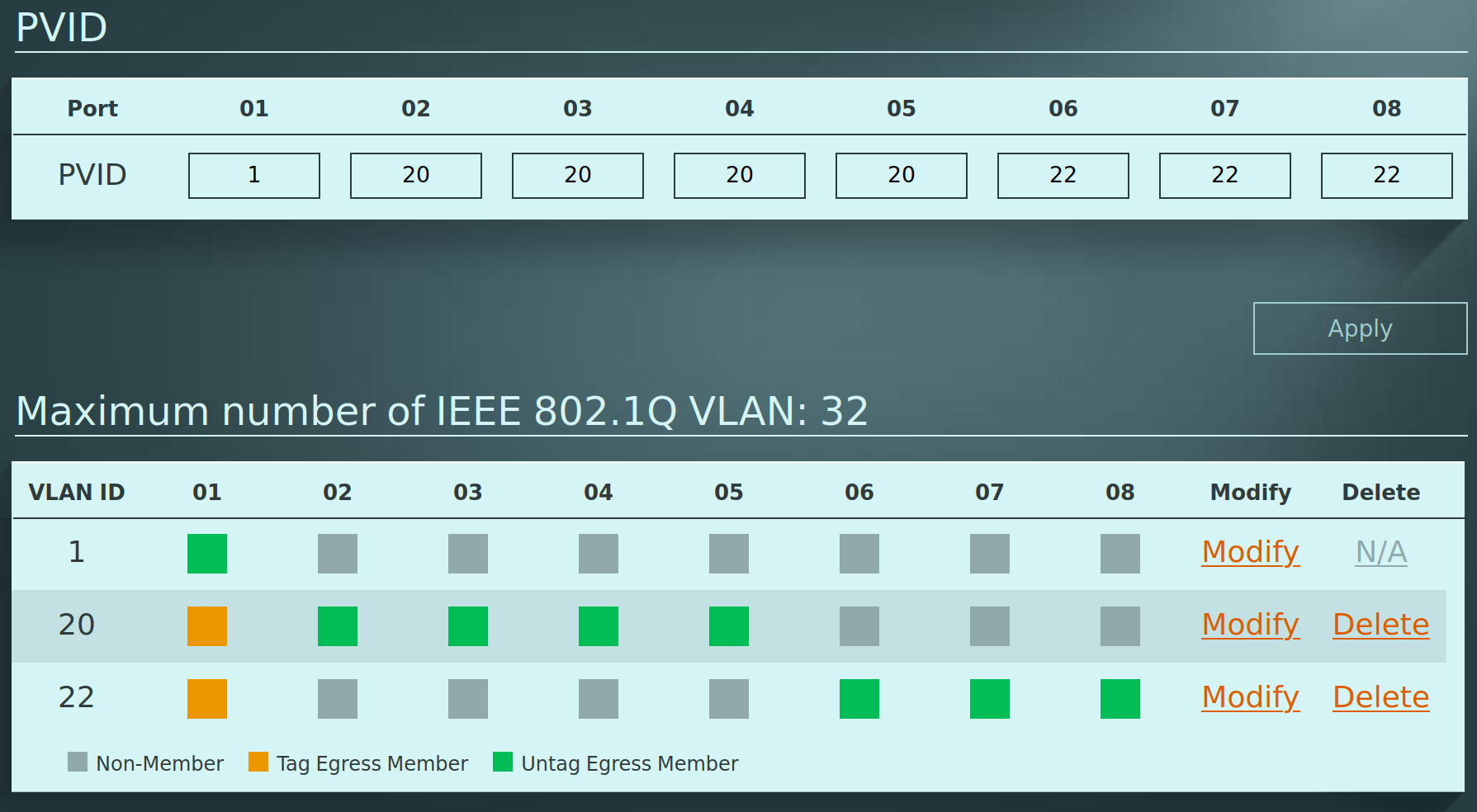

Eben kam der Zyxel an, und ich habe versucht, ihn analog zu den Ratschlägen, die ich zum TP-Link bekommen hatte, einzurichten:

Es besteht dasselbe Problem. Schließe ich ein Gerät an Port 2 (VLAN 20) an, bekommt es eine IP aus dem entsprechenden Subnet. Schließe ich weiteres Gerät an Port 3 (ebenfalls VLAN 20) an, bekommt auch dieses eine entsprechende IP zugewiesen. Schließe ich nun ein weiteres Gerät an Port 8 (VLAN 22) an, passiert nichts. Es bekommt überhaupt keine IP zugewiesen, ist nicht in der pfSense zu sehen, und auch nicht anpingbar.

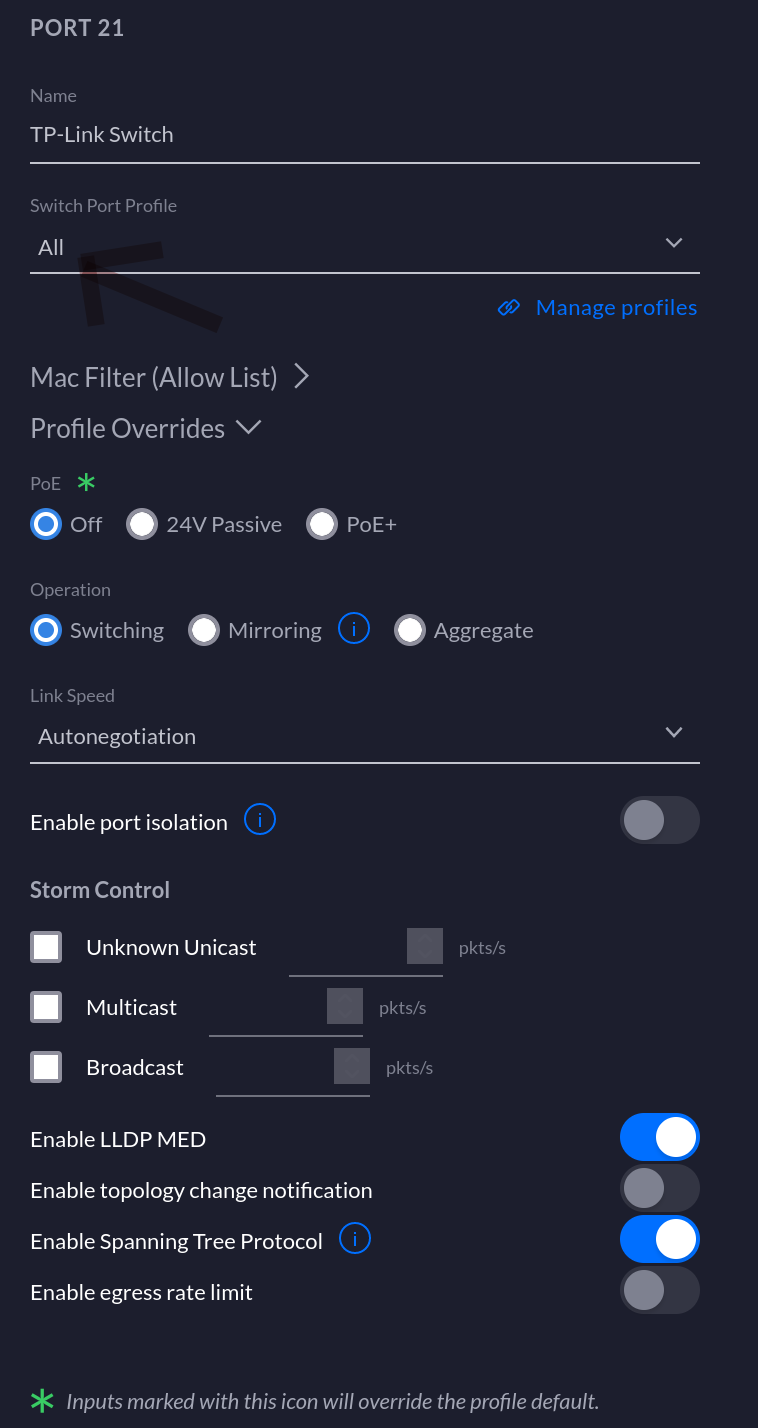

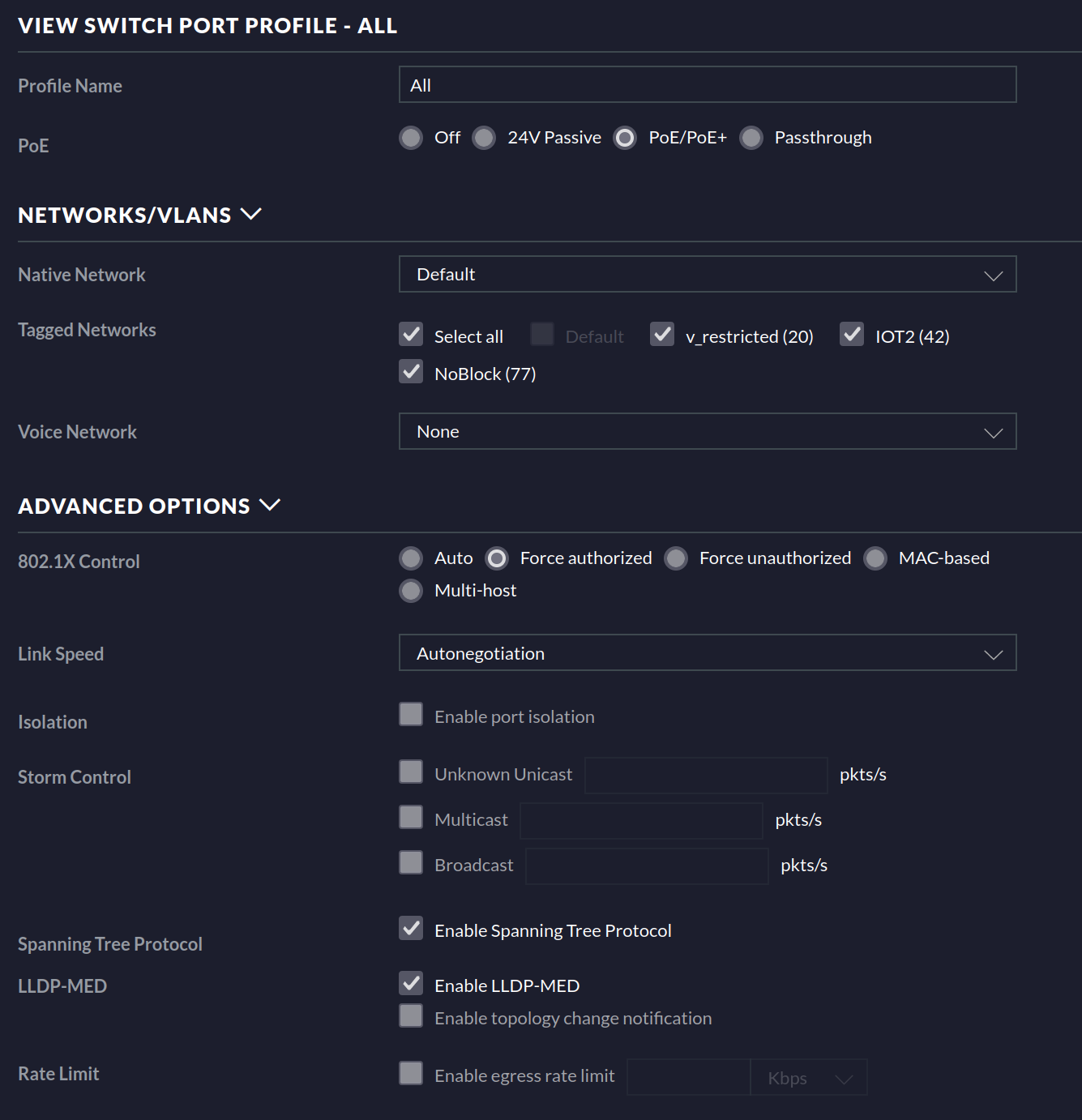

Unter UniFi habe ich dem Zyxel das Profil

Allzugewiesen; so habe ich es auch bei dem UniFi 8er Switch gemacht, der ebenfalls dort angeschlossen ist. Dieser Switch kann mit allen VLANs umgehen.Testweise habe ich dem Zyxel einmal das Profil

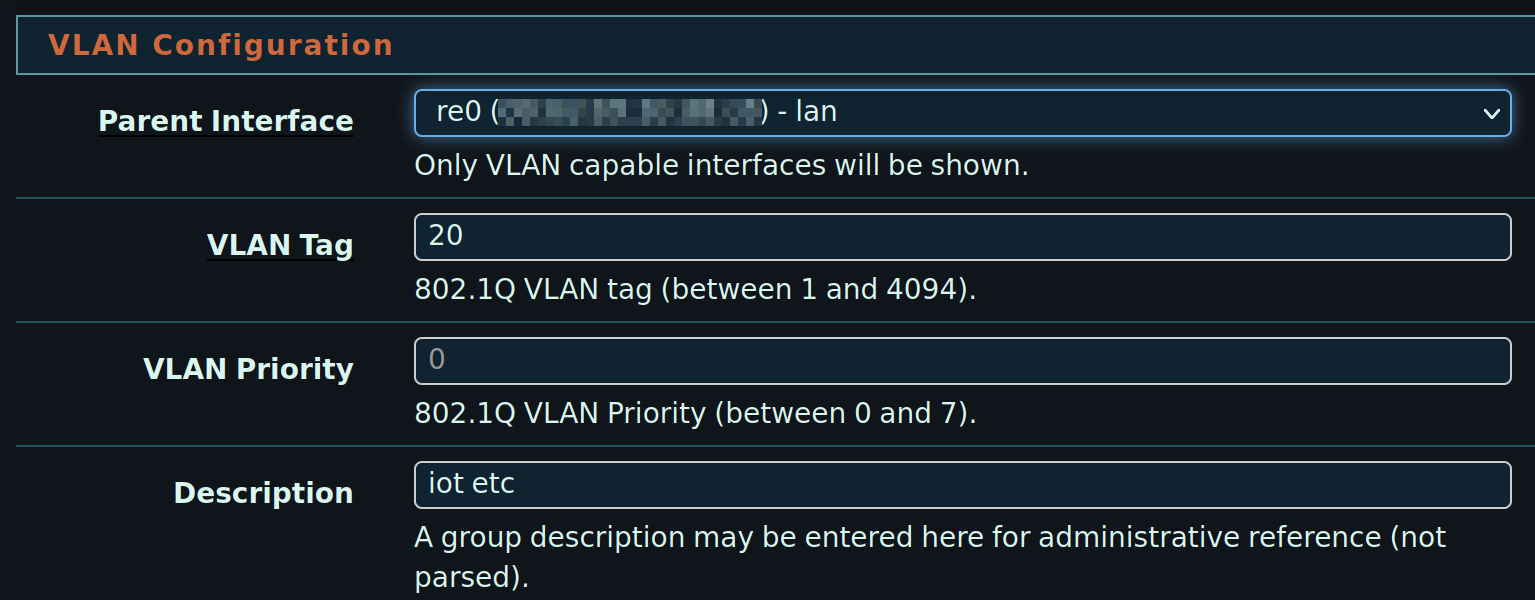

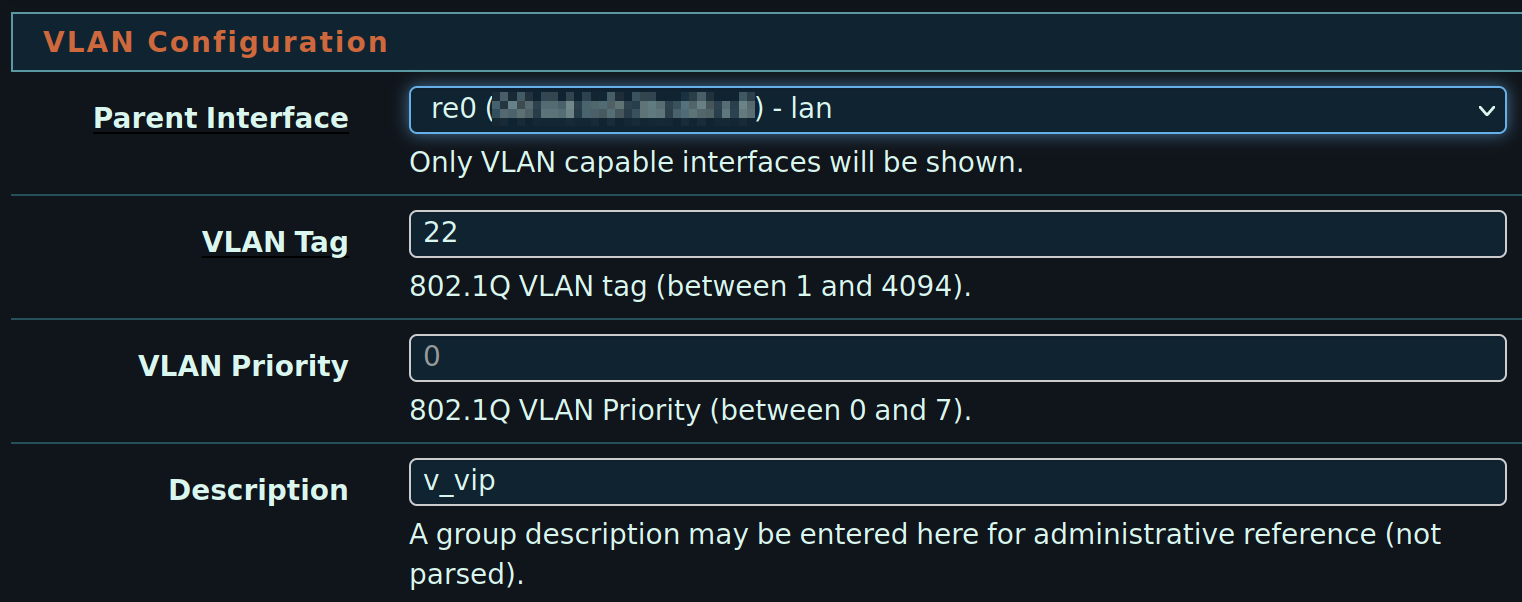

LANzugewiesen, was aber keinen (für mich erkenntlichen) Unterschied gemacht hat. Der Zyxel Switch selbst bleibt anpingbar und die WebUI erreichbar, die verbundenen Geräte verhalten sich aber weiterhin genau so, wie oben beschrieben.Unter pfSense sind die VLANs folgendermaßen eingerichtet

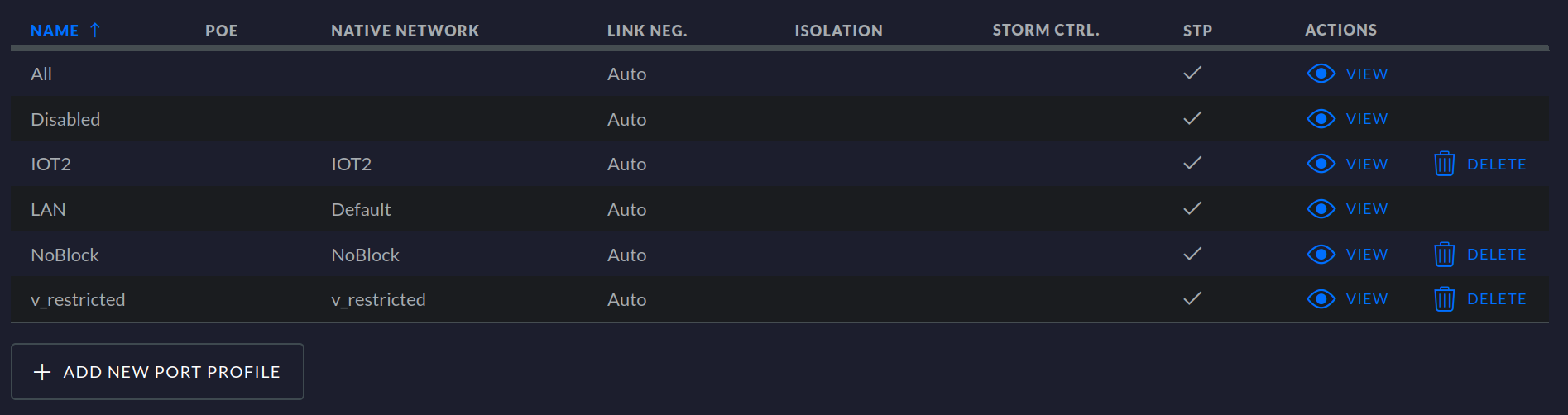

Unter UniFi sind die Profile folgendermaßen angelegt

Hier habe ich aktuell nicht die Möglichkeit, die Einstellungen zu verändern.

Ist die VLAN-ID 1 ein Default wert, oder kann es sein, dass ich hier einen anderen Port benutzen muss? Ein VLAN1 habe ich zumindest auf der pfSense nicht gefunden.

-

@benjsing Auf deinen Screenshots sieht man nur VLAN 20, aber nicht das VLAN 22 bzw. IOT ist dort 42?

Hab aber keine UniFi, kann also nicht helfen.