Firewallregeln greifen nicht

-

Zweige mal den ganzen Eintrag, das sieht für mich nach auth of State Trafic aus.

Also der Client hat die Verbindung abgebaut und dann kommt vom Ziel noch eine Antwort auf diese nicht mehr gültige Verbindung hinterher.

-

@tutanchamun said in Firewallregeln greifen nicht:

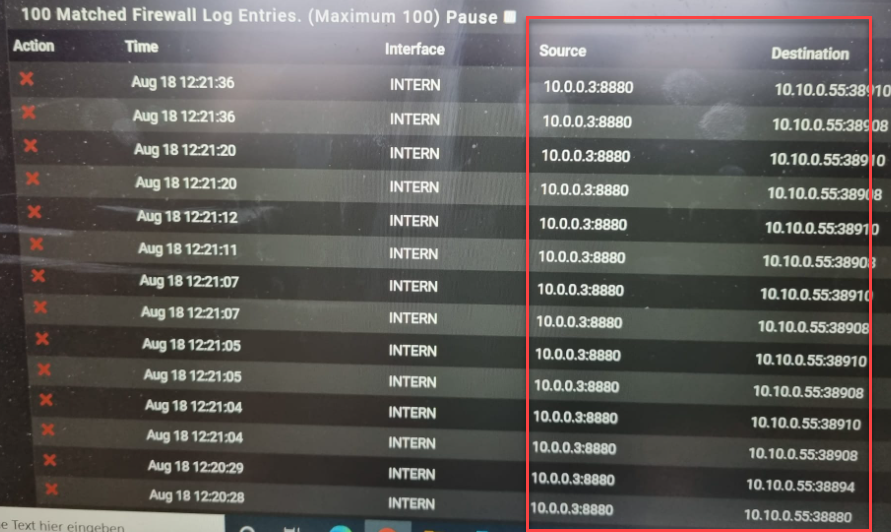

So wie das für mich aussieht, versucht die 10.10.0.53 auf 10.0.0.3:8880 zuzugreifen und wird geblockt.

Nein , andersrum. 10.0.0.3:8880 ist die Quelle, steht doch unter Source.

Alber vermutlich wünscht du Zugriffe auf 10.0.0.3:8880. Doch die Antwortpakete werden geblockt, weil pfSense keine Verbindung dafür gespeichert hat, wie @NOCling schon geschrieben hat.

Eine denkbare Ursache könnte auch sein, dass die pfSense nie das initiale SYN Paket der Verbindung gesehen hat, weil das einen anderen Weg nahmPort 8880? Vielleicht ein Proxy? Proxy Konfiguration sind anfällig für asymmetrisches Routing.

Liefere vielleicht ein paar Informationen mehr, worum es da geht. -

@viragomann Hallo, erst einmal danke für die schnellen Antworten. Ich liefere sehr gerne mehr Informationen.

Also:

Ich habe hier einen Server mit 4 Interfaces. Auf dem Server ist die pfSense in einer VM (HyperV) installiert. Die pfSense sorgt für ein Captive Portal in das nur die Bewohner über das "Bewohner" Interface gelangen. Das funktioniert auch super.Dann habe ich ein Interface, über das die Mitarbeiter in ihr eigenes Netzwerk gelangen, aber nicht über ein Captive Portal. Funktioniert auch super.

Ein Interface sorgt für die WAN Verbindung und das letzte Interface geht einfach in ein anderes Netz und ist nicht der Rede wert.

Nun, ich strahle das WLAN im Hintergrund über die Unufi Hardware aus. Da befinden sich genau zwei SSIDs und zwar einaml Bewohner mit Captive Portal und einmal Mitarbeiter ohne Captive Portal aber mit RADIUS LDAP Authentifizierung.

Das funktioniert auch alles so weit. Jetzt kommt aber das Problem. Es kam die Idee auf, ein weiteres WLAN zu bauen für die Gäste. Leider habe ich kein Interface mehr dafür frei, um dieses WLAN irgendwie in ein anderes Netz als die bereits vorhandenen zu bekommen.

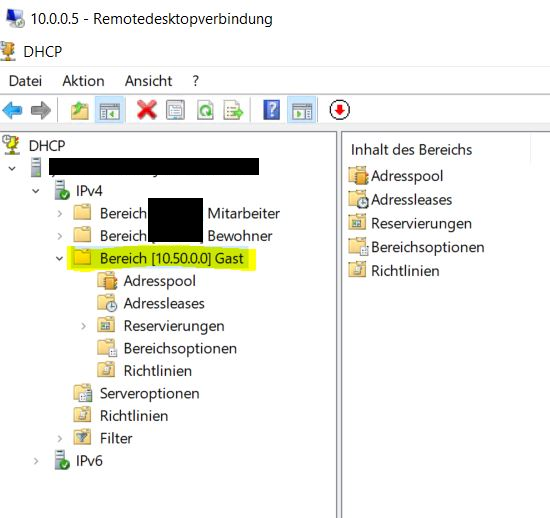

Die IP Adressen veragbe läuft über den Windows 11 Server der DHCP und DNS installiert hat. Das funktioniert ebenfalls super.

Die Bewohner kommen in das Netz: 10.1.0.0/16 und die Mitarbeiter in das 10.0.0.0/16.

Auf der pfSense ist dafür auch das folgende aktiviert:

Jetzt kam die Idee, eine weitere SSID auszustrahlen, und zwar das Gast-WLAN. Ungünstigerweise habe ich dafür kein Interface mehr im Server frei. Ich habe aber noch ein UnifiSecurityGTW im Keller und den habe jetzt einfach mit an die bereits vorhandene Hardware gepackt.

Ich möchte also, dass das Gast-WLAN komplett über die Unifi Hardware gemanagt wird.

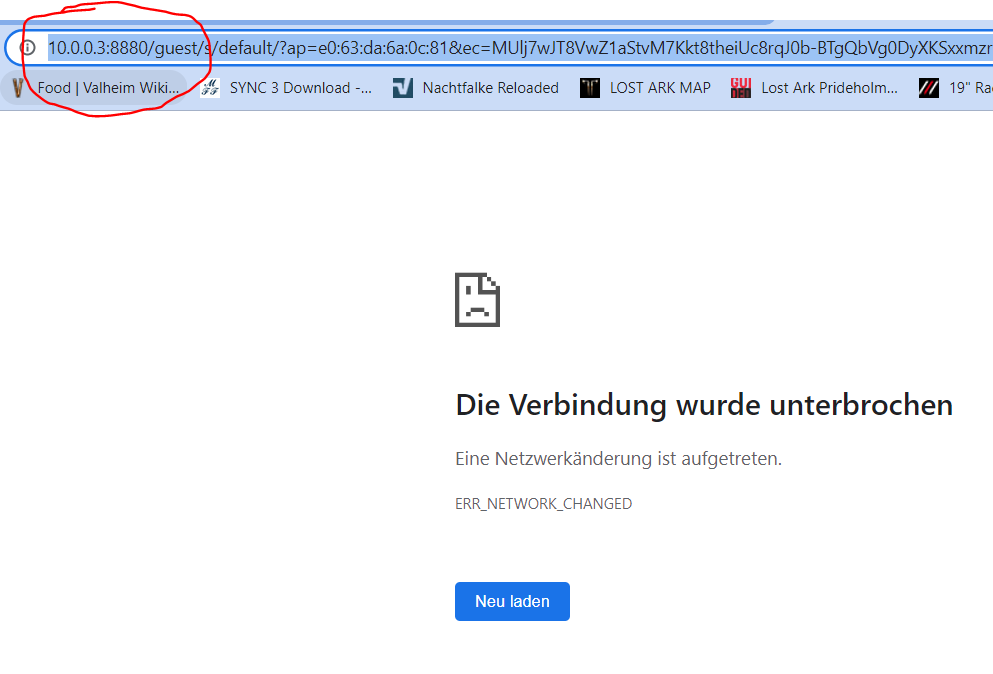

Der Unifi Security GTW ist im 10.0.0.0/16er-Netz und hat die IP 10.0.0.2, da die pfSense bereits die 10.0.0.1 hat. Die Clients im Gast WLAN bekommen die IP 10.10.0.0/16. Das funktioniert auch so weit. Leider öffnet sich aber die CaptivePortal Landing Page vom Unifi nicht. Ich erhalte die folgende Meldung:

Die IP 10.0.0.3 gehört dem Unifi Controller, der ebenfalls in einer VM fäuft. Ich dachte also, ich müsste da nur eine Regel anlegen, die es den Gästen dann erlaubt, auf der Landing-Page zu gelangen.Falsch gedacht...

Braucht ihr mehr Informationen?

Danke für eure Hilfe

-

Ich habe meine pfSense mit einem Port an den Switch angebunden, darüber laufen dann 10 VLNS tagged drüber.

Also wozu brauchst du ein zweites physikalisches Interface wenn es VLNS gibt.

Die unterschiedlichen SSIDs muss du doch auch irgendwie trennen, da müsste doch schon ein VLAN aktiv in Verwendung sein.

-

@nocling Hallo, danke für Deine Antwort. Ich habe leider keine Ahnung, wie ich das mit den VLANS in PFsense machen kann, sodass diese dann auch über den DHCP der auf dem Windows Server läuft eine IP beziehen.

-

@tutanchamun

Also dein Setup scheint mir doch ziemlich kompliziert.

Die aktuell vorhanden Unify APs werden doch VLANs und mehrere SSIDs beherrschen?Wie auch immer, dein Problem ist ein klassisches asymmetrisches Routing:

Request-Paket: Gast > UnifiSecurityGTW > Unify Controller

Response: Unify Controller > pfSense ??

Der UnifiSecurityGTW schickt die Pakete mit Ziel Unify Controller direkt zu diesem, der ist ja im selben Subnetz. Die Zieladresse des Response ist aber die des Gast und damit in einem anderen Netzwerksegment, also schickt der Controller die Antwort zum Standardgateway, zur pfSense. Die hat das SYN-Paket nicht bekommen und lässt damit die weiteren auch nicht zu.Nachdem der UnifiSecurityGTW ein Router ist, sollte er in ein eigenes Subnetz, damit auch ordentlich geroutet werden kann:

Request-Paket: Gast > UnifiSecurityGTW > pfSense > Unify Controller

Response: Unify Controller > pfSense > UnifiSecurityGTW > GastDas Subnetz könntest du auch mit einem VLAN realisieren.

Auch wenn du den UnifiSecurityGTW als AP konfigurieren könntest, müsstest du VLANs einsetzen, um die Netze sauber zu trennen.

Die schlampige Lösung:

In der Regel, die du erstellt hast, um das Problem zu beheben, könntest du "Sloppy state" aktivieren.

Das hab aber nicht ich empfohlen! -

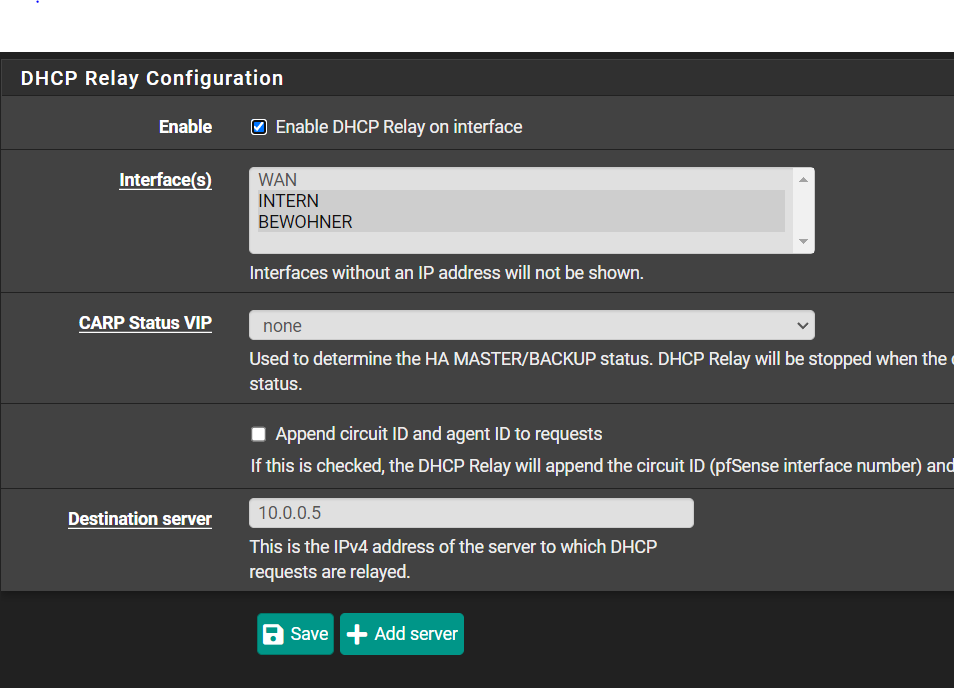

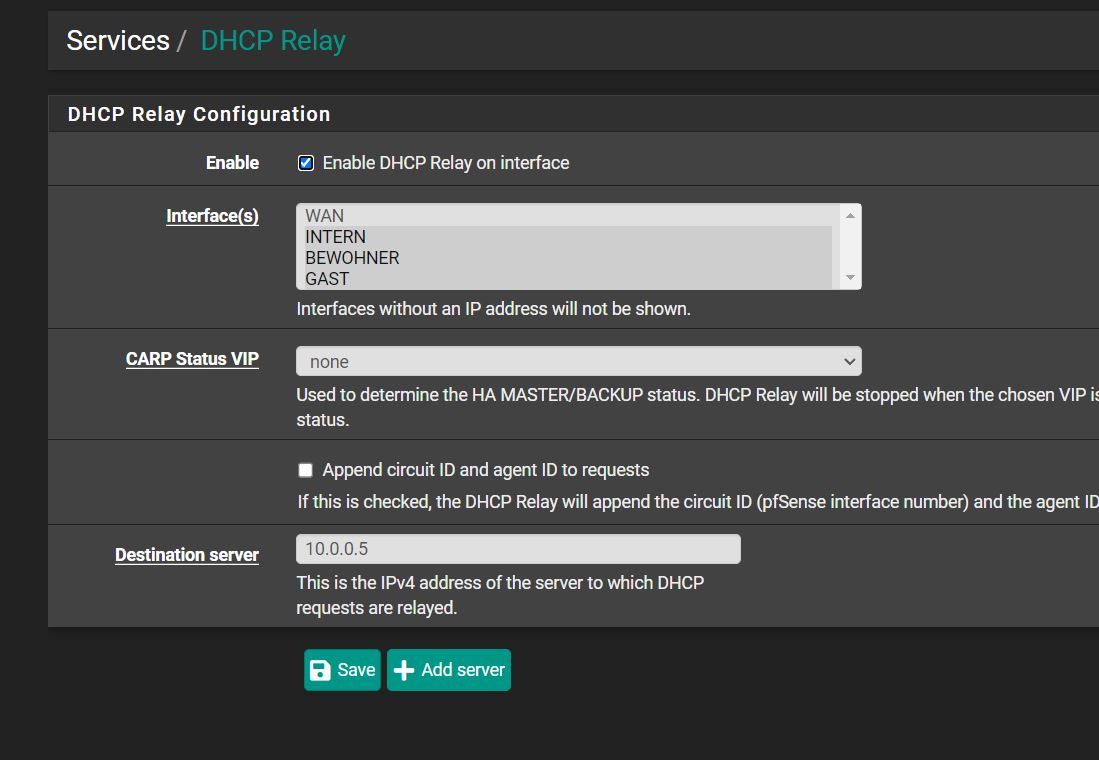

Dafür gibts dann die Funktion IP Helper, das findest du unter Service DHCP Relay.

Dann leitet die Sense den BC vom Client als Unicast an den DHCP Server weiter, der antwortet der Sense und diese gibt das per BC wieder ins anfragende Client Netz zurück.

DNS gibst du dann über den DHCP einfach mit, dann brauchst du in der Sense nur noch Regelwerk und Routen für den jeweils passenden next Hop.

Das ist Netzwerk Basic. -

Danke für die Antworten. Ich werde das Morgen noch einmal in Angriff nehmen. Ich melde mich, falls wieder Fragen aufkommen

-

Hallo zusammen,

ich habe jetzt hier noch einmal herumgebastelt und bekomme es einfach nicht ans Laufen. Vielleicht ist es nur eine Kleinigkeit, aber ich bin zu unwissend, da eine Lösung für zu finden.

Ich habe jetzt noch einmal versucht das Gast-WLAN neben den bereits laufenden anderen WLANs zu realisieren.

Ich habe Folgendes gemacht. Den UnifiSecurtyGTW habe ich erst einmal wieder vom Netz genommen.

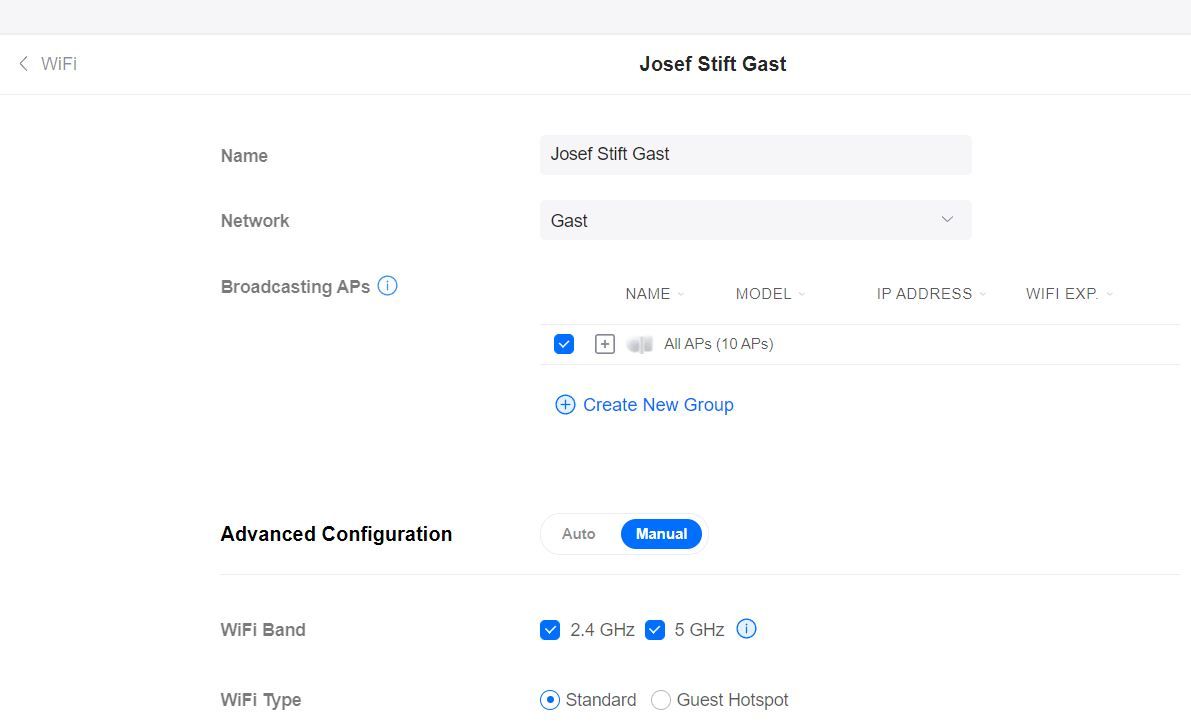

Ich habe ein weiteres WLAN ausgestrahlt: "Josef Stift Gast"

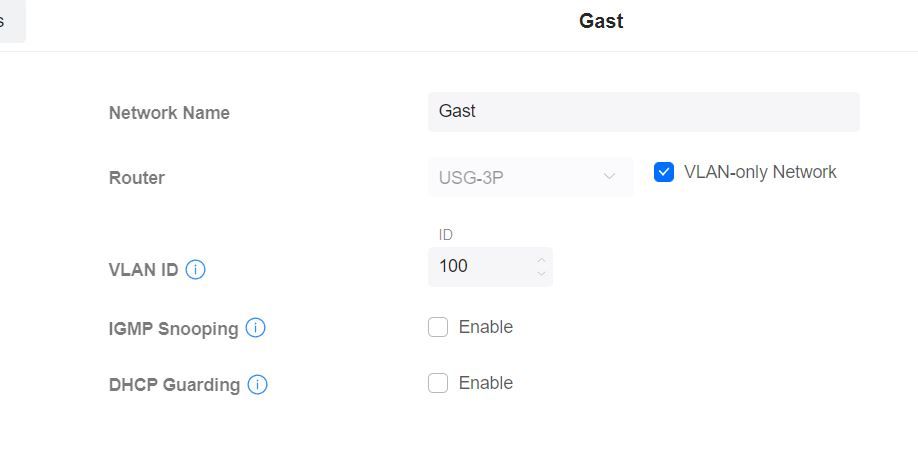

Das ist verbunden mit dem VLAN: GAST ID100

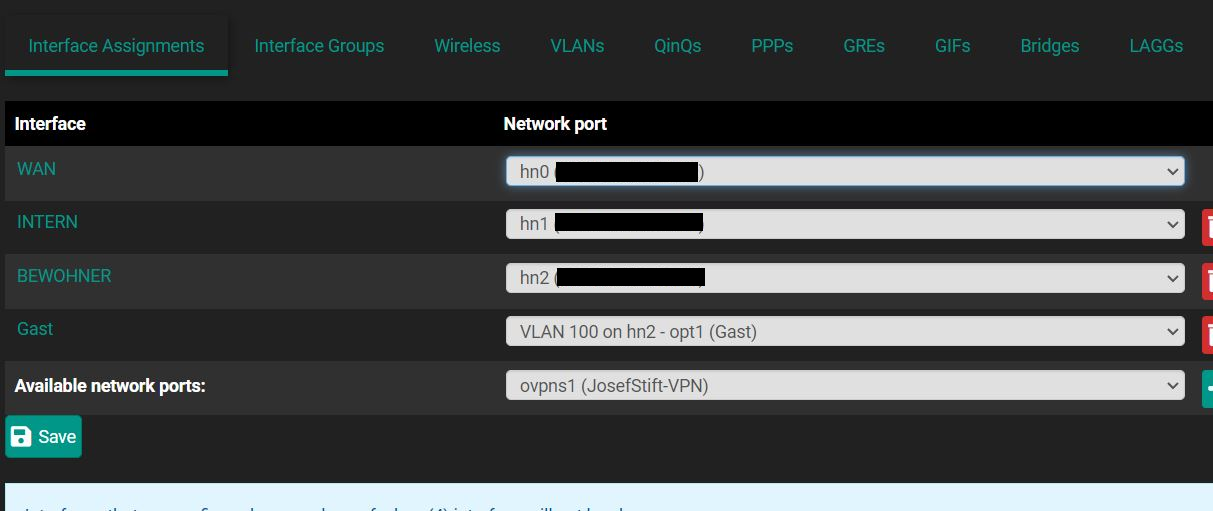

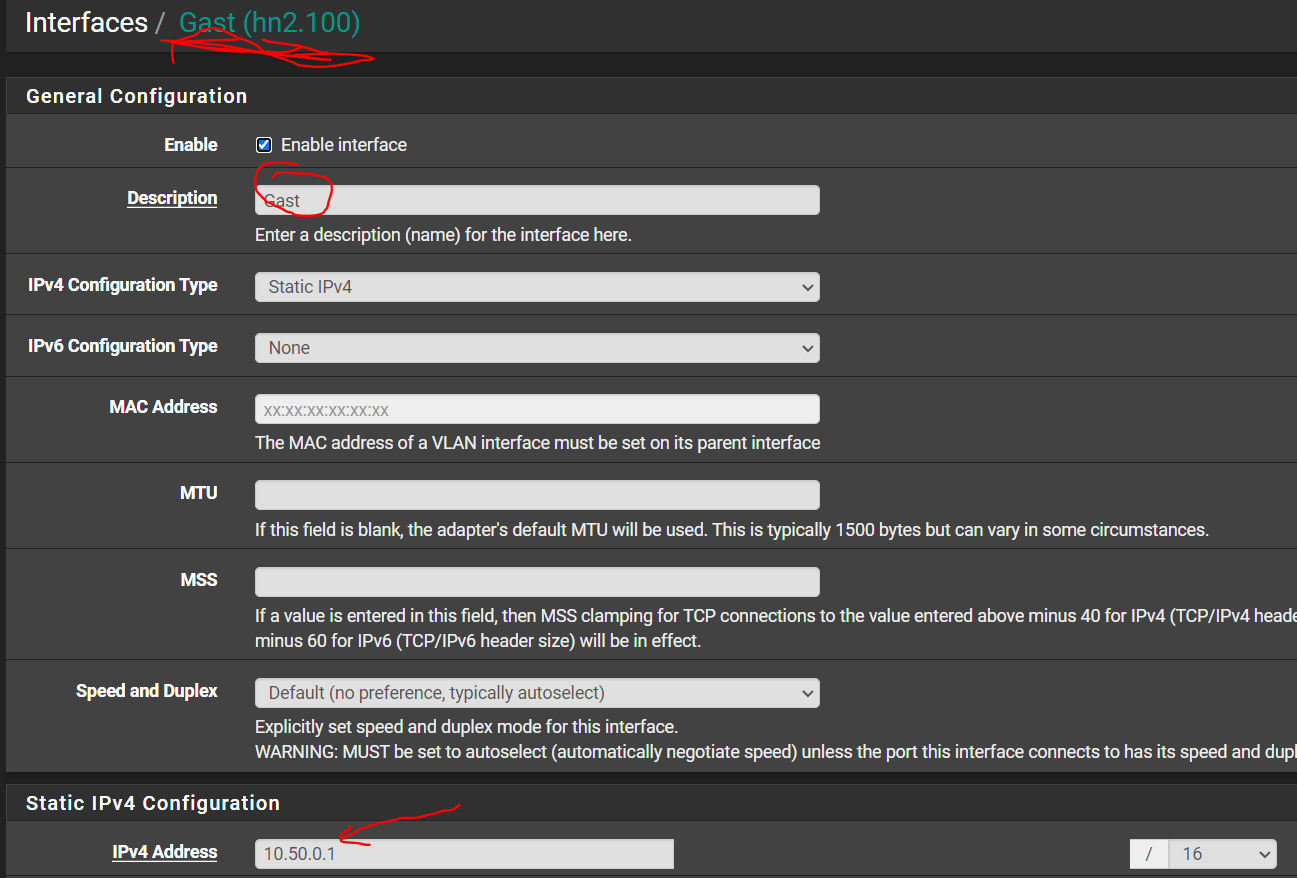

Auf der pfSense habe ich ein VLAN erstellt was über das Interface "Bewohner" geht: Ebenfalls mit ID 100

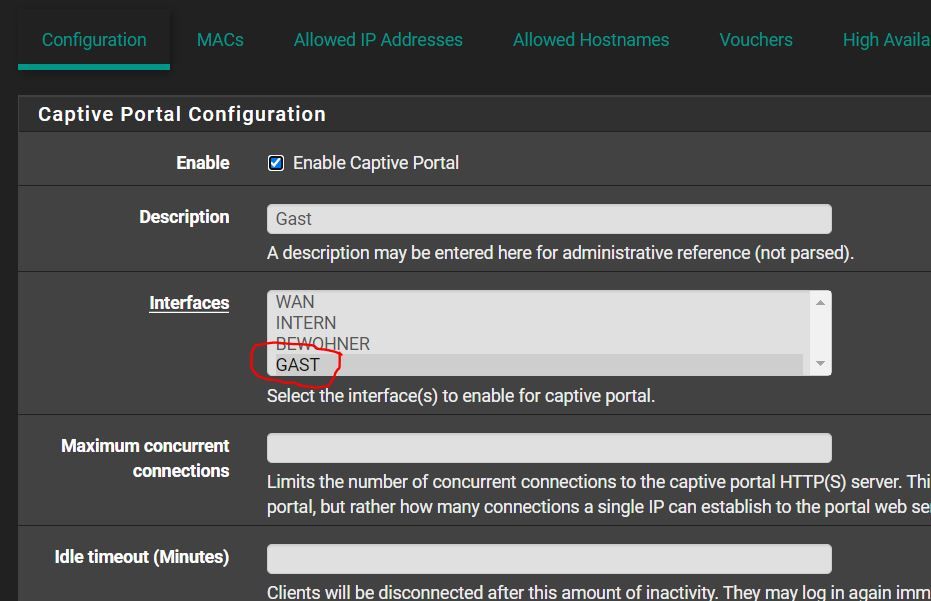

Ich habe neben dem Bewohner Captive Portal, was ohne Probleme funktioniert, noch ein weiteres Captive Portal erstellt: Gast

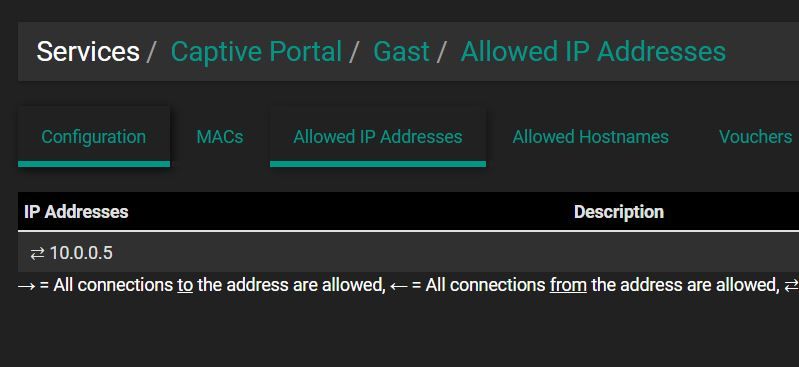

Auch hier habe ich die IP zum DHCP/DNS fraigegeben, sodass sich die Clients eine IP holen können:

in der pfSense habe ich natürlich auch eingestellt, wo sich der DHCP befindet:

Wie zuvor erwähnt, das Bewohner Captive Portal funktioniert bereits ohne Probleme.

Der Server hat drei Netzwerkkarten. Eine ist das WAN Interface, eine ist für die Mitarbeiter (Intern) und ein Interface ist für die Bewohner. Ich habe also kein Interface mehr frei.

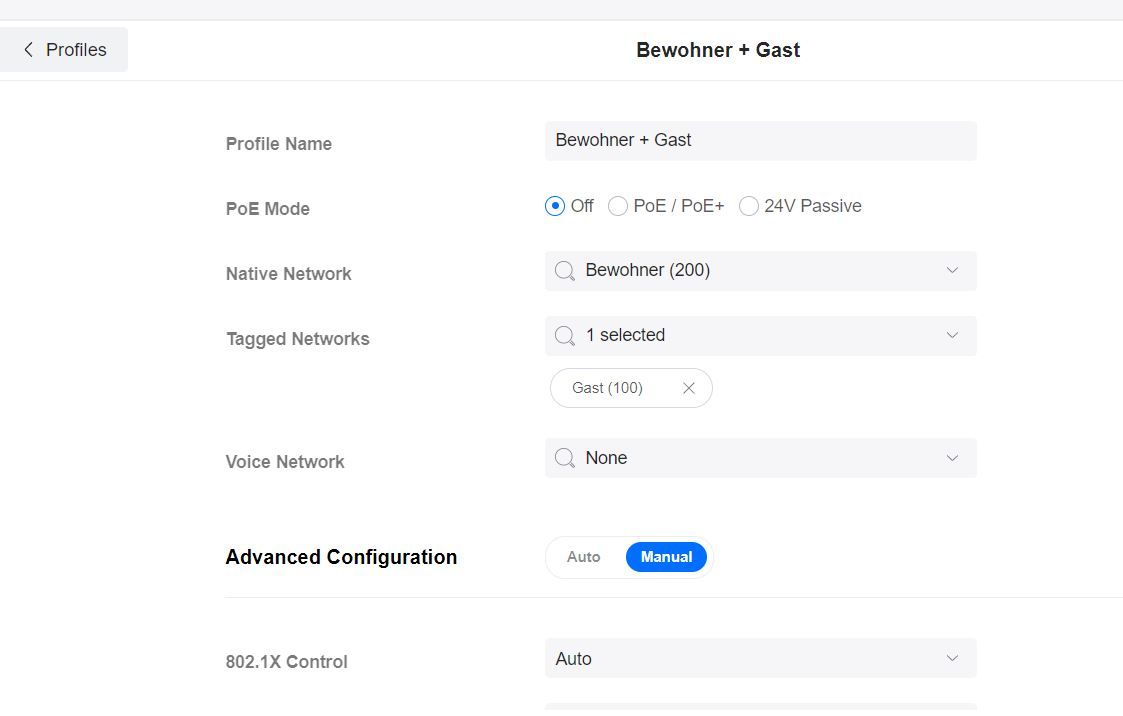

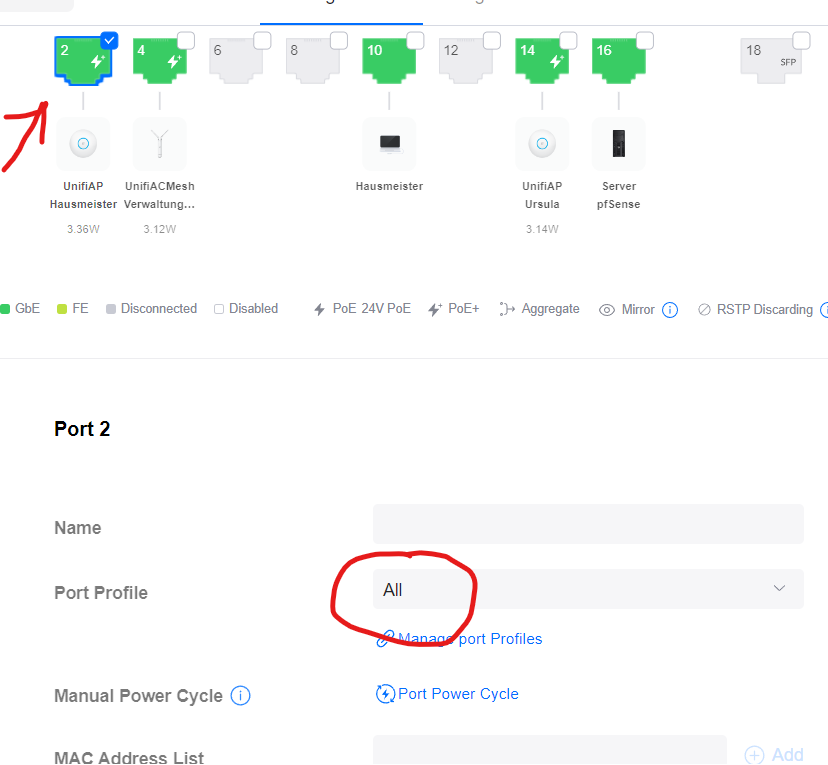

Jetzt habe ich im Unifi Controller ein neues Switch Port Profil angelegt:

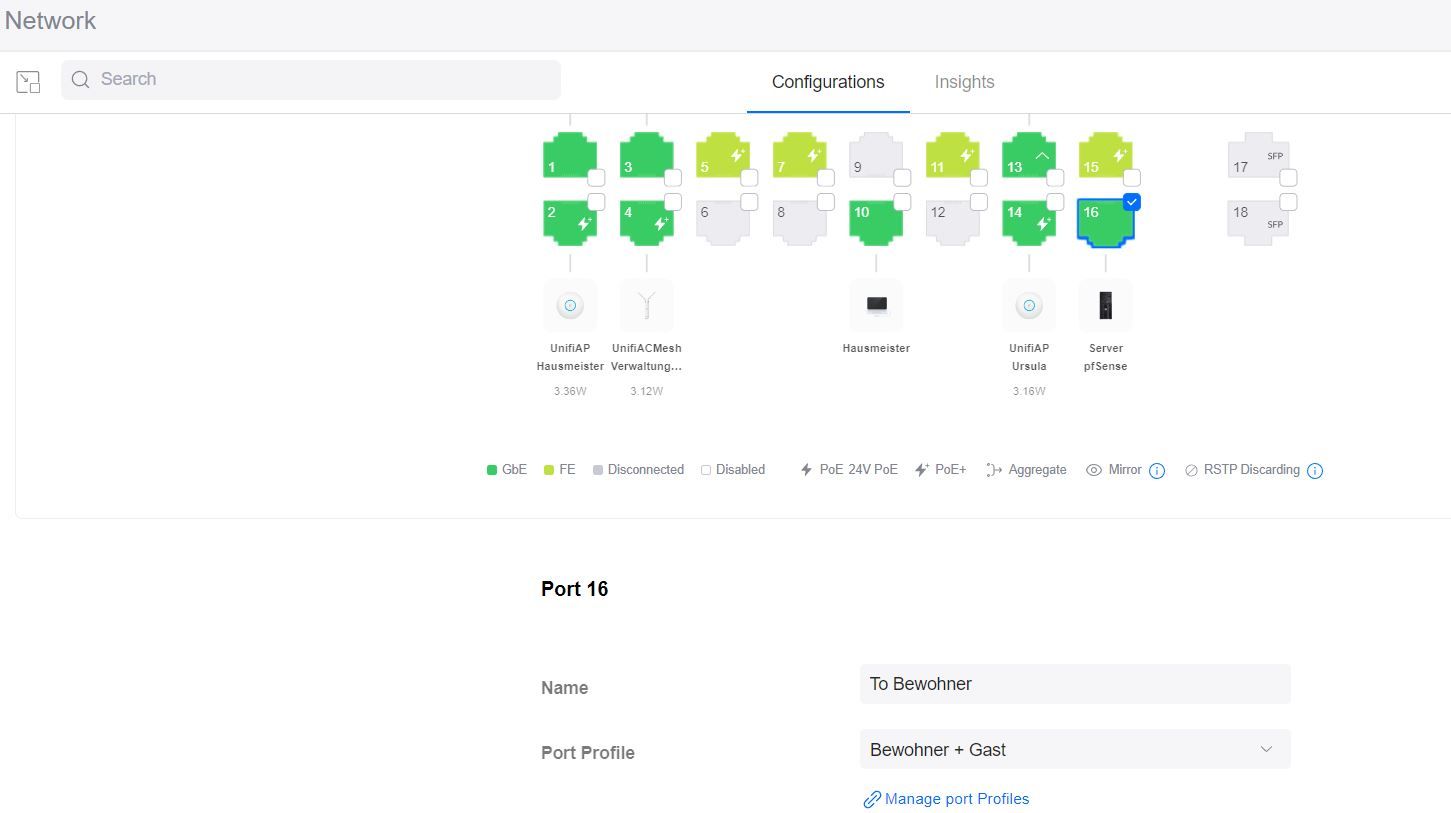

Ich habe also dem bereits vorhandenen VLAN "Bewohner" ein tagged VLAN angehängt und dachte, wenn ich das dem Port im Switch zuweise, welcher mit dem "BEWOHNER" Interface im Server verbunden ist, funktioniert das alles:

Der DHCP ist bereits so konfiguriert, dass er den IP Adressen Bereich des GAST WLANs bedienen sollte:

Leider ist es so, dass die Clients nicht einmal eine IP zugewiesen bekommen. Die Captive Portal Landingpage kann dann natürlich auch nicht angezeigt werden.

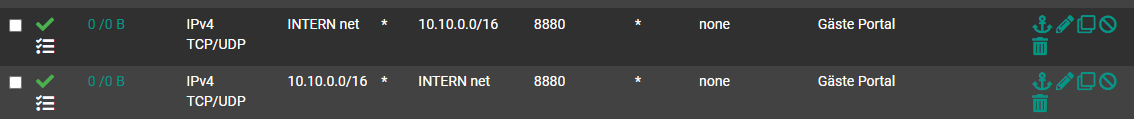

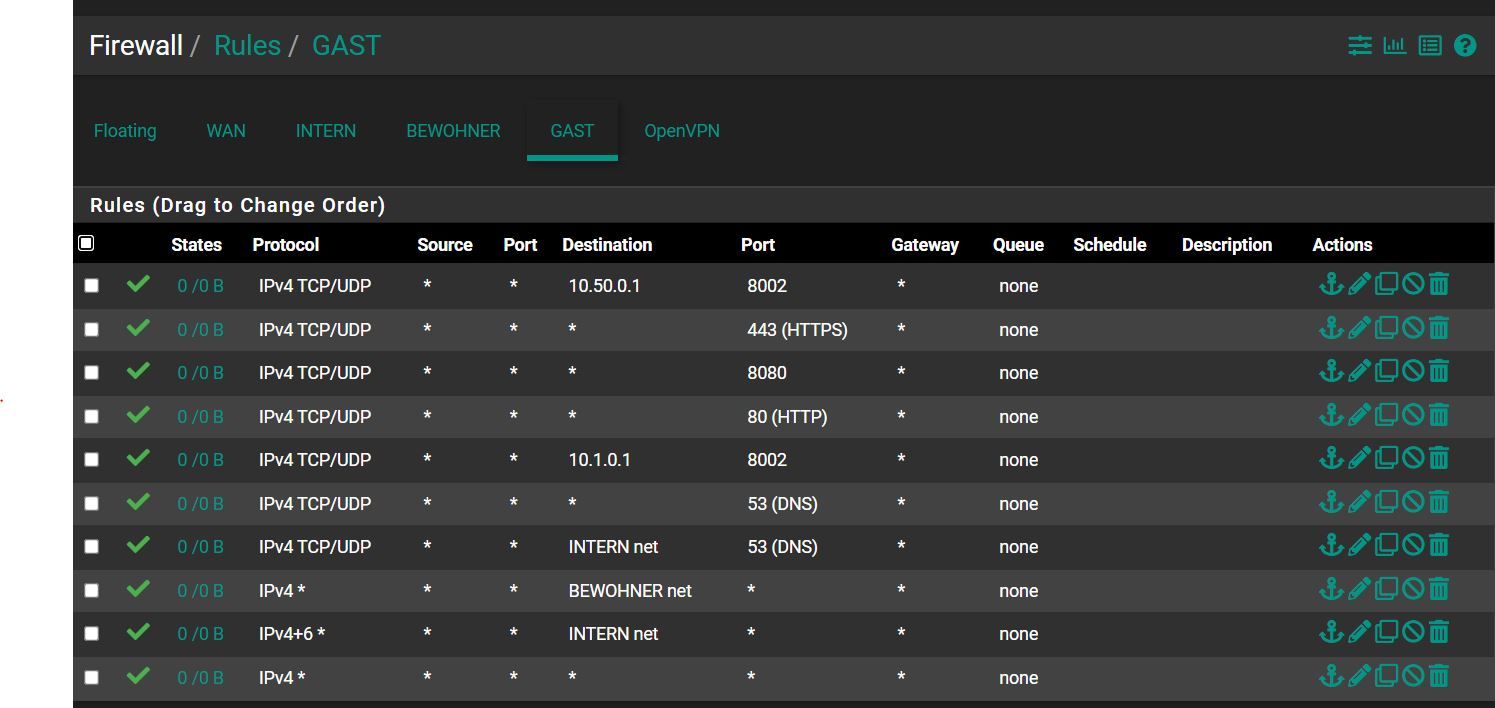

Das sind die Firewallregeln des GAST WLANs:

Ich habe hier einfach einmal herumgespielt. Aber bringen tut das alles bedauerlicherweise nichts. Ich bin einfach nicht im Thema Netzwerke der hellste.

Könntet ihr mir da evtl. helfen?

Danke schön

-

@tutanchamun Du hast das WLAN Gast auf VLAN100 getaggt aber hast du den Ports an denen die WiFi APs hängen auch das VLAN zusätzlich konfiguriert? Sonst können diese ja gar keinen Traffic ins VLAN 100 stecken? Ich habe nur gesehen, dass du dem Interface der pfSense noch das VLAN Tag 100 mitgegeben hast, aber nirgends, dass du den APs auch das VLAN100 mit aufgeklebt hast.

Wenn es das nicht ist, würde ich auf der Sense mal über Diagnostic/PacketCapture auf dem GAST VLAN mitschneiden und dann ein Gerät ins Gast WLAN hängen. Das sollte dann versuchen per DHCP eine Adresse zu bekommen. Ergo müsstest du im Capture auch die DHCP Anfragen sehen. Wenn du das siehst, dann wäre der nächste Step auf dem Interface zu 10.0.0.5 nochmal zu capturen, ob das DHCP Signal auch wirklich relayed wird.

Hast du denn dem DHCP Relay auch gesagt, dass er das GAST Netz weitergeben soll? Vielleicht fehlt auch hier das neue Netz.

Cheers

\jens -

dein Problem ist das Du 2 mal Gast konfigurierst.

Wenn die pfsense für Gast alles regeln soll dann auf Unifi alles für GAST abschalten. Hier ist es dann ein ganz normales Netzwerk oder VLAN, dann kommen dir auch nicht die Einschränkungen für ein Gast-Netzwerk von Unifi in die Quere.

-

@jegr Hallo und danke für Deine Antwort. Aber tatsächlich habe ich im Unifi nichts mehr als "GUEST" aktiviert. Das Bewohner-WLAN ist ein VLAN, was auf einem separaten Interface im Server landet. Gast hingegen, hat kein eigenes freies Interface im Server mehr und deswegen wollte ich das über das Bewohner Interface regeln. Wie bereits erwähnt, im Unifi ist alles mit Guest deaktiviert.

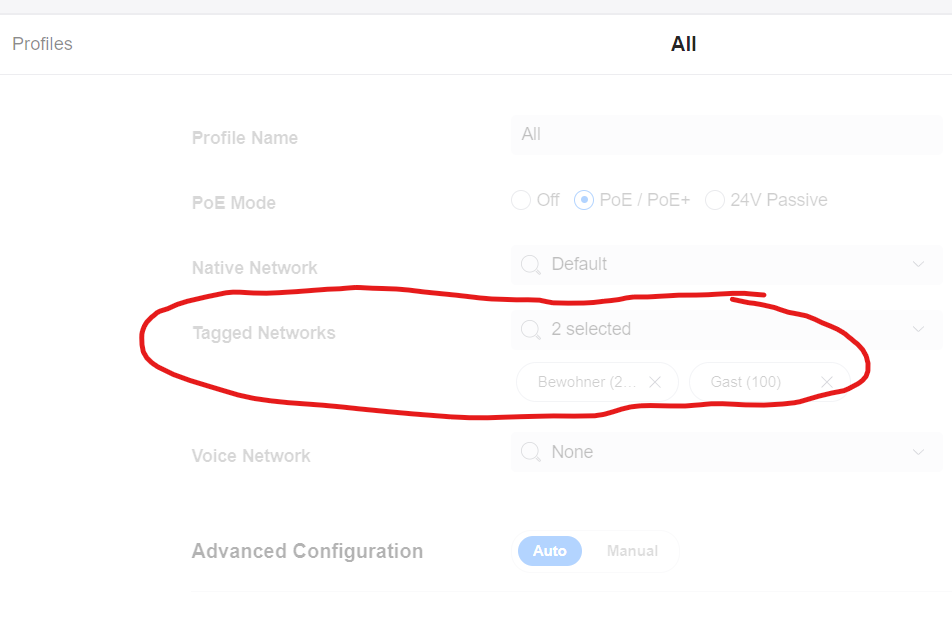

@JeGr Das Bewohner VLAN ist doch auch nicht auf den einzelnen AP Ports konfiguriert und funktioniert einwandfrei. Die Ports, wo die APs drauf hängen habe das Profil ALL.

Im Profil all ist das Native Netzwerk das default Netzwerk + Tagged Bewohner und Gast.

-

@jegr Ich habe auf der pfSense das capture gestartet, aber da kommt nichts an.

-

Dann fehlt das VLAN Tagged auf dem Uplink Switch - pfSense.

Also mal ein Int auf dem Switch erstellen und das von der pfSense pingen.

Wenn Pong kommt, weiter in der Strecke. -

@tutanchamun said in Firewallregeln greifen nicht:

@jegr Ich habe auf der pfSense das capture gestartet, aber da kommt nichts an.

Da hat @NOCling recht, wenn bei einem Capture des Gast Interfaces auf der Sense nichts ankommt - also so gar nichts - dann ist der Wurm da in der "Verkabelung" bzw. Netzwerk Konfig zu suchen, denn dann scheint der Switch nichts im VLAN100 abzubekommen. Am Einfachsten wäre da dann einen Port direkt mit Gast untagged (native) zu konfigurieren, dort ein Laptop o.ä. ranzuhängen und ggf. statisch die IP zu konfigurieren und dann die Sense anzupingen. Wenn dann immer noch nichts ankommt, ist da Netzwerk, Switch, vSwitch oder ähnliches Schuld.

Da die pfSense aber Hyper-V ist: hast du mal aus der offiziellen Doku alles zum Thema Hyper-V auch sauber befolgt? Es riecht ein wenig danach, als wäre auf dem Hyper-V der virtuelle Netzwerkport den du der pfSense zugewiesen hast (hn2) vielleicht nicht korrekt konfiguriert. Wenn der z.B. das VLAN Tag ausfiltert, dann kannst du da ewig suchen. Daher vielleicht mal die Doku zum Thema Hyper-V anschauen und nachsehen, ob da auf den virtuellen Switchen etc. alles richtig konfiguriert ist, Stichwort VLAN Trunk. In älteren Setups kann ich mich erinnern musste man da manuell noch irgendwas auf der Powershell durchtippen, damit auf einem hn Interface dann auch VLAN Trunking (also mehrere VLANs auf dem gleichen Interface) durchgehen.

Ansonsten leg dir einfach ein weiteres virtuelles hn Interface für das Gast VLAN 100 an und konfiguriere es ganz normal wie die anderen auch in der pfSense, das macht dann wahrscheinlich weniger Probleme.

Cheers

-

Danke für die Antworten, ich werde mir das noch einmal anschauen.