Routing IPSec-OpenVPN

-

Hi Leute,

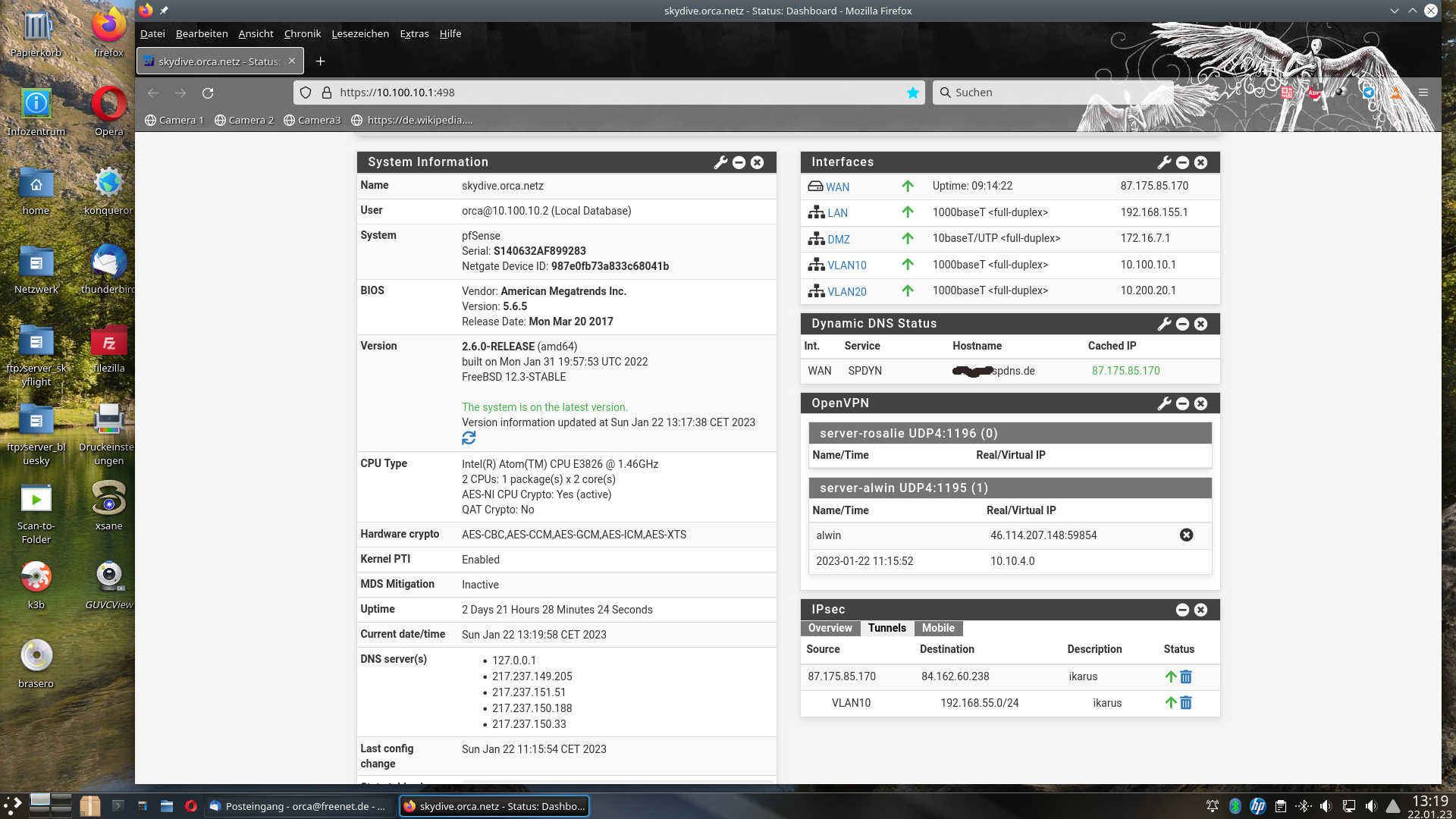

Ich hatte bis Dato auf der pfSense 3 OpenVPN-Server am laufen.

2 davon im P-to-P Modus und einer für remote Clientanbindung. Das Routing über die OpenVPN-Servereinstellungen hat auch bestens funktioniert, so das ich diverse PC-Aktualisierungen von unterwegs aus erledigen konnte, Kameraüberwachung, etc..

Nun wurde auf einem remoten Standort die OpenVPN-taugliche Hardware durch eine Fritzbox7590 ersetzt und ich stand vor dem Problem, einen alternativen Tunnel aufzubauen. Ich entschied mich letztlich für IPSec, da AVM bei Wireguard wieder einmal einen Sonderweg beschreitet und ich mir das ersparen wollte.

Nach einigen Hilfen hier....

AVM Fritzbox Kopplung (neuere FritzOS)

...sowie auch von Kollegen aus dem Administrator-Forum, 4 Wochen Bastelzeit incl. einiger "Grauer Haare" mehr, habe ich nun einen stabilen IPSec-Tunnel zwischen der pfSense und der Fritzbox7590 stehen. Nun auch im gewünschten Main-Modus, mit "aes-256/sha2-512/dh14".

Leider erlaubt die Fritzbox-IPSec.cfg nur die Eingabe eines remoten Netzes, so das ich hier mein VLAN10 (10.100.10.0/24) auf der pfSense verwenden musste, an dem mein Admin-PC hängt.

Nun stehe ich vor dem Problem, zwischen den beiden verbliebenen OpenVPN-Tunnel zu besagtem IPSec-Frittentunnel routen zu müssen, so das ich weiter meine notwendigen Arbeiten auf den Fritzbox-Netz (192.168.55.0/24) ausführen kann.

Versuchte Routeneinstellungen auf den OpenVPN-Servern haben mir nichts gebracht. Die Netze mit der Netzmaske /8 "umzustricken" wäre wohl eine Möglichkeit, denn das VLAN an meiner pfSense hat die 10.xxx.xxx.xxx und bei den OpenVPN-Servern ist das genau so. Leider bin ich da etwas skeptisch, das ich mir hier nach dem IPSec-"Tohupapohu" mit der 7590, das nächste "faule Ei" lege.

Gruß und Danke für jeden Tip.

orcape -

@orcape

Ja, doch. Die "sicherste" Lösung ist das IPSec Remote-Netz so anzulegen, dass es alle Subnetz abdeckt, die über die VPN sollen. Muss ja wohl nicht gleich ein /8er sein. Ein bspw. /20 oder /16 könnte es auch tun. Allerdings müsstest du ggf einige Subnetze ändern.

Beim OpenVPN Access Server wäre das ja kein Problem, bei festen Installationen wäre es vielleicht doch ein größerer Aufwand.

An dieser Stelle könnten wir wieder mal die Vorzüge von DHCP diskutieren.

Die andere Möglichkeit wäre, die Remote-Netze (aus Sicht der FB) in den Bereich des IPSec Remote-Netzes zu natten.

Das erfordert auf der Remoteseite für jedes (nicht zusammenhängende) Netz eine zusätzliche Phase 2. Nicht alles Router akzeptieren das, aber soweit ich mich erinnern kann, hat die FB kein Problem damit.

Könntest du ja mal testen. -

@viragomann

Hi,

und danke für Dein schnelles Feedback.Das erfordert auf der Remoteseite für jedes (nicht zusammenhängende) Netz eine zusätzliche Phase 2. Nicht alles Router akzeptieren das, aber soweit ich mich erinnern kann, hat die FB kein Problem damit.

Wäre wohl die einfachste Möglichkeit, ohne die Fritzbox noch einmal "anfassen" zu müssen.

Das es, so wie im Augenblick aufgebaut ist, nicht so ohne weiteres geht, war mir schon klar.

Du hast mir nun schon 2 Lösungswege präsentiert.

Ich werde wohl mit der Phase2 anfangen.

Was DHCP betrifft, das hat nicht nur Vorteile, es bringt, falsch angewendet, auch manchmal den "Obergau".

Gruß orcape -

@viragomann said in Routing IPSec-OpenVPN:

Das erfordert auf der Remoteseite für jedes (nicht zusammenhängende) Netz eine zusätzliche Phase 2.

Das hat mit dem einen Tunnel erst einmal auf Anhieb funktioniert. Ist wohl die einfachste Lösung, bevor man anfängt die Netze zu ändern.

Danke für den Tip.

Gruß orcape -

@orcape

Du benötigst dann aber nur einzelne IPs, nehme ich an. Ich wäre davon ausgegangen, dass du sämtliche Remotenetze verbinden möchtest. Dann hätte der Tunnel zumindest erweitert werden müssen, damit alle rein passen und es wäre nicht gegangen, ohne die FB anzufassen.Grüße

-

@viragomann

Das habe ich auch gerade bemerkt, das es da Einschränkungen gibt. Mache ich das beim 2. OVPN-Tunnel auch noch, fliegt der erste raus. Ich muss aber auch nicht beides gleichzeitig nutzen. Es geht eigentlich nur darum, mal eine Aktualisisierung eines Linux-PC 's zu machen oder etwas auszudrucken. Ich nutze dazu immer nur einen PC, mal aus dem einen OVPN, mal aus dem anderen Netz, je nachdem, was gerade erforderlich ist. Das sind also keine riesigen Datenmengen.

Mit dem Eintrag mehrerer Netze auf der 7590, gab es Probleme und das soll die Fritte nicht wirklich abkönnen.

Gruß orcape -

@orcape said in Routing IPSec-OpenVPN:

Mache ich das beim 2. OVPN-Tunnel auch noch, fliegt der erste raus.

Dann gibt es vermutlich eine IP-Bereichsüberlappung.

Mit dem Eintrag mehrerer Netze auf der 7590, gab es Probleme und das soll die Fritte nicht wirklich abkönnen.

Nein. Die Idee war da, dass du auf der FB das Remotenetz auf bspw. 10.100.10.0/20 setzt. Dann kannst du 10.100.10.0/24 direkt nutzen und die anderen natten. Bsp.

10.100.11.0/24 <> 10.200.20.0/24

10.100.12.0/24 <> 192.168.155.0/24

und was immer du brauchst.

Du könntest also den ganzen 10.100.10.0/20 Bereich auf deiner Seite als lokale Netze nutzen. -

@viragomann

Danke für den Tip, das klingt interessant und so werde ich das wohl auch umsetzen.

Die Grundvorraussetzungen könnte ich ja in der Fritte schon mal schaffen.

Das weitere ist dann wohl eine "Frühlingsarbeit", die ich dann vom Garten aus erledigen kann. Denn wenn ich hier zu Hause am Rechner sitze, brauche ich kein Tunnelrouting und kann es dann zwischen IPSec und OVPN auch nicht wirklich testen.

Als ich meine 7490 mit doppeltem NAT noch vor der pfSense hatte, lies sich da mal ein Versuchsaufbau machen. Mit einer 7412 als (Modem) im pppoE-Passthrough, geht das so nicht mehr. Hat eben alles seine Vor- und Nachteile.

Gruß orcape -

@orcape said in Routing IPSec-OpenVPN:

@viragomann

Das habe ich auch gerade bemerkt, das es da Einschränkungen gibt. Mache ich das beim 2. OVPN-Tunnel auch noch, fliegt der erste raus. Ich muss aber auch nicht beides gleichzeitig nutzen. Es geht eigentlich nur darum, mal eine Aktualisisierung eines Linux-PC 's zu machen oder etwas auszudrucken. Ich nutze dazu immer nur einen PC, mal aus dem einen OVPN, mal aus dem anderen Netz, je nachdem, was gerade erforderlich ist. Das sind also keine riesigen Datenmengen.

Mit dem Eintrag mehrerer Netze auf der 7590, gab es Probleme und das soll die Fritte nicht wirklich abkönnen.Da die anderen beiden Netze OpenVPN sind:

OVPN hat ja bei S2S auf jeden Fall ein GW auf jeder Seite. Sprich darüber kannst du auch policy routen. Da müssen nicht unbedingt System Routen gesetzt werden. Ich weiß aber nicht was auf der anderen Seite des OVPNs steht, wäre es eine Sense wäre es einfach. Ansonsten könnte man aber auch den ankommenden Traffic von OVPN mit der LAN/Admin IP der Sense maskieren (NAT) und dann durch den Tunnel jagen. Fritze denkt dann der Traffic kommt von der LAN IP der Sense und kennt den Rückweg, Sense kann dann bei Rückpaketen das NAT wieder auflösen und schickt den Kram zurück an den Absender via OVPN. Wenn die Clients auf IPsec Seite nicht zum OpenVPN kommunizieren müssen, sondern nur umgekehrt, dann sollte das mit NAT lösbar sein.

Cheers

-

@jegr said in Routing IPSec-OpenVPN:

OVPN hat ja bei S2S auf jeden Fall ein GW auf jeder Seite. Sprich darüber kannst du auch policy routen. Da müssen nicht unbedingt System Routen gesetzt werden. Ich weiß aber nicht was auf der anderen Seite des OVPNs steht, wäre es eine Sense wäre es einfach.

Da steht eine Fritte3370 mit OpenWRT geflasht und per LTE-Stick angebunden. Ich denke das sollte dann auch gehen. Die spielt den OpenVPN-Client und das Routing lief in der pfSense von OVPN-Server zu Server.

Gruß orcape -

@orcape Wenn die Knifte mit OpenWRT policy based routing drauf hat - klar, wäre ein Versuch. Ansonsten sollte(!) die NAT Methode eigentlich auch gehen, OVPN lässt sich dank GW und Co ja NATten im Gegensatz zu dem ganzen IPsec Kernel dark-magic-Matsch ;)