Huawei AR161FG-L + PfSense 2.6.0 - ipsec s2s

-

конфиг PfSense

config-pfSense.home.arpa-20230122135244.xml -

Добрый день

я бы действовал , на Вашем месте , так- Выбираем любой хост из сети 10.9.20.0/24 и запускаем бесконечный пинг в сторону любого хоста из сети 10.9.30.0/24

открываем консоль и смотрим , что происходит в этот момент на интерфейсе enc0

tcpdump -netti enc0

в идеале , должны наблюдать вот такую картину

tcpdump -netti enc0 host 192.168.200.155 tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on enc0, link-type ENC (OpenBSD encapsulated IP), capture size 262144 bytes 1674461426.578692 (authentic,confidential): SPI 0x0fade217: 192.168.1.153 > 192.168.200.155: ICMP echo request, id 6921, seq 29, length 64 1674461426.618755 (authentic,confidential): SPI 0xc022a23f: 192.168.200.155 > 192.168.1.153: ICMP echo reply, id 6921, seq 29, length 64 1674461427.581814 (authentic,confidential): SPI 0x0fade217: 192.168.1.153 > 192.168.200.155: ICMP echo request, id 6921, seq 30, length 64 1674461427.730404 (authentic,confidential): SPI 0xc022a23f: 192.168.200.155 > 192.168.1.153: ICMP echo reply, id 6921, seq 30, length 64 1674461428.585254 (authentic,confidential): SPI 0x0fade217: 192.168.1.153 > 192.168.200.155: ICMP echo request, id 6921, seq 31, length 64 1674461429.002176 (authentic,confidential): SPI 0xc022a23f: 192.168.200.155 > 192.168.1.153: ICMP echo reply, id 6921, seq 31, length 64если запрос есть , а ответа нет , смотрим , что происходит на wan интерфейсе в этот момент

tcpdump -netti em0 host 192.168.22.100

результат должен быть приблизительно таким

tcpdump -netti igb0 host 31.173.86.60 tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on igb0, link-type EN10MB (Ethernet), capture size 262144 bytes 1674461615.615658 00:08:a2:0a:ff:72 > 00:90:1a:a3:be:e1, ethertype IPv4 (0x0800), length 178: 79.165.x.x.4500 > 31.173.86.60.26369: UDP-encap: ESP(spi=0x0fade217,seq=0x12b), length 136 1674461615.640211 00:90:1a:a3:be:e1 > 00:08:a2:0a:ff:72, ethertype IPv4 (0x0800), length 178: 31.173.86.60.26369 > 79.165.x.x.4500: UDP-encap: ESP(spi=0xc022a23f,seq=0xf9), length 136если пакеты уходят , а ответа нет , надо разбираться со второй стороной туннеля

если пакеты не уходят , разбираемся с правилами файрвола (нет ли блокировок трафика ) - Выбираем любой хост из сети 10.9.20.0/24 и запускаем бесконечный пинг в сторону любого хоста из сети 10.9.30.0/24

-

Добрый.

@rnduser

Крутите nat и правила fw на пф.

Проверяйте с пом. трейсроута из сети за ПФ где затык.

Заходите в тг https://t.me/ru_pfsense -

@konstanti

У него с натом и \или правилами fw проблема 99% -

Добрый день. Благодрю за ответы.

С момента публикации моего поста, естественно перепробовал разные варианты, в том числе с использованием режима VTI и туннельного интерфейса L3.

Но ничего не удалось. Решил остановиться на первоначальном и самом простом (ага:)) варианте с использованием policy.

Можно вопрос по базовой настройке со стороны PfSense?- после добавления обеих фаз соединения, какие ещё манируляции обязательны?

- нужно ли добавлять GW с ip адресом другой стороны туннеля?

- нужно ли рукми добавлять маршрут в локальную сеть с противоположной стороной маршрута?

в данный момент определенно удалось одно:

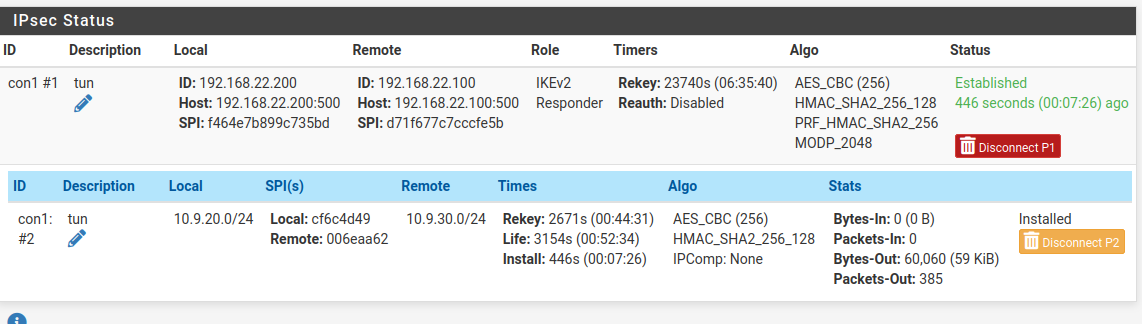

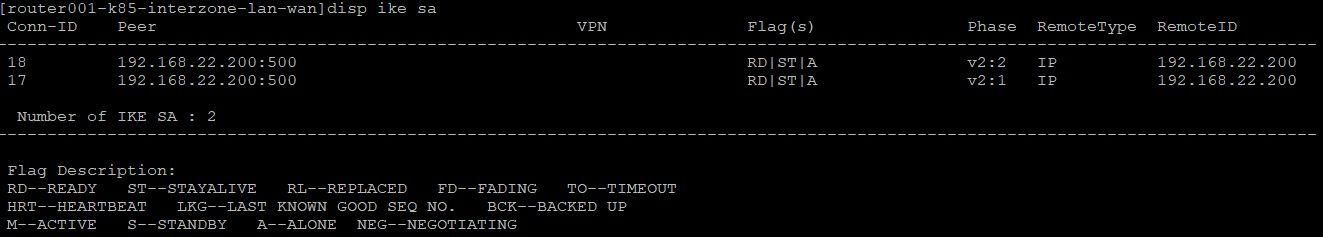

- туннель установлен, в логах с обех сторон никаких ошибок

- трафик ходит со стороны Huawei на сам PfSense (Itself) и на хост его локально сети.

На этом всё ))

p.s. сейчас тестирую эту связку в "домашних" условиях, где оба устройства находятся в сети за NAT (бытовой роутер), но WAN - интерфейсы 192.168.22.100 и 192.168.22.200 - доступны прямо.

-

Вы попробовали сделать так , как я указал выше ?

У меня есть идея одна , но мне нужно понять , ходят ли пинги ? -

@konstanti ещё не успел.

сейчас всё сломаю, и настрою с нуля. и Huawei и PfSense.

причем на Huawei выполню базовую настройку Firewall и разнесу интерфейсы по зонам безопасности. -

@rnduser

Пока ничего не ломайте , попробуйте сделать то , что я написал -

@konstanti пожалуй снесу, т.к. последняя итерация включала в себя Firewall disable, с целью исключения блокировки входящего трафика на Huawei.

Благодарю за советы. Чуть позже отпишусь. -

@konstanti можете прокомментировать мои вопросы выше на счет "обязательных" настроек при режимы ipsec tunnel + policy ?

-

@rnduser

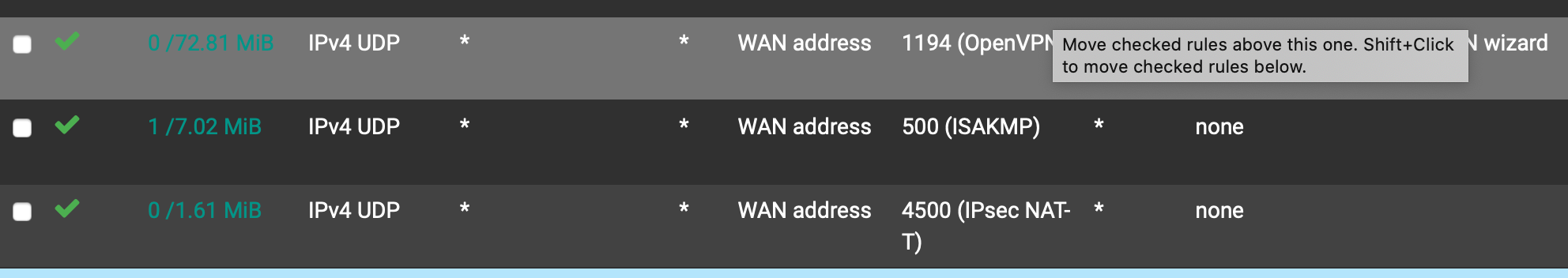

1 pfsense автоматически добавит правила на WAN интерфейсе (порты 900 и 4500)

2 как таковые доп настройки не нужны ( кроме правил на lan и IPSec интерфейсах )3 стат маршруты при IPSec не нужны ( IPSec работает на основе ловушек селекторов трафика) . в настройках хайвей вы используете для этого ACL

-

@konstanti по пунктам всё верно. читал документацию.

Но когда со стороны Huawei обращаешься в сторону PfSense, трафик хэндлится на WAN интерфейсе и отбрасывается по-дефолту. Т.е. приходится добавлять правило, разрешающее необходимый вид трафика от источника 192,168,22,100 (wan интерфейс huawei). Это нормальное поведение? -

@rnduser

не совсем понимаю вопрос

на wan интерфейсе PF должны присутствовать вот такие правила

Вы говорите, что у Вас туннель устанавливается , это значит , что Фаза 1 и Фаза 2 на обеих сторонах туннеля настроены корректно ( настройки это тоже подтверждают)

Если бы Вы провели тест , который я Вам описал, многие вопросы отпали бы .

-

@konstanti пересобрал.

Теперь на PFSense не добавлял GW и Static route.

Трафик не ходит никуда.

-

@rnduser

1 Туннель поднимается ?

2 проверьте правила на Lan и IPsec интерфейсах PF - должно быть все разрешено ( по умолчанию , все запрещено)3 методику локализации поиска я Вам показал

-

@konstanti вот пинг с хоста за Хуавеем в сторону хоста за ПфСенсом

Message: 09:42:19 router001-k85 %%01FW-LOG/5/PACKET_FILTER(l)[76]:Packet filter permit: protocol=1, source-ip=10.9.30.220, source-port=1,destination-ip=10.9.20.220, destination-port=1, interzone-lan-wan outbound.**

-

Этот пинг доходит до назначения ?

Запустите tcpdump на PF и посмотрите, что происходит -

@konstanti said in Huawei AR161FG-L + PfSense 2.6.0 - ipsec s2s:

Этот пинг доходит до назначения ?

нет. с другой стороны тоже

-

@rnduser

Вам надо посмотреть , что происходит на PF ( на wan и enc0 интерфейсах)

Правила на Lan и IPsec интерфейсах PF проверили ? -

@konstanti said in Huawei AR161FG-L + PfSense 2.6.0 - ipsec s2s:

@rnduser

1 Туннель поднимается ?

2 проверьте правила на Lan и IPsec интерфейсах PF - должно быть все разрешено ( по умолчанию , все запрещено)

3 методику локализации поиска я Вам показал- судя по моему скрину - да. в логах ничего нет

- на wan - разрешено upd 500 + 4500 - any / any

- на lan дефолтные правила, разрешено any/any

- на ipsec - разрешено any / any

- счас буду пробовать