von OPNsense zu pfSense - gibt es hier welche?

-

Hi Zusammen,

da ich aktuell immer noch zwischen den beiden Varianten schwanke wollte ich hier mal nachfragen, ob es von euch User gibt, die aus div. Gründen von OPNsense auf pfSense gewechselt sind?!

Ich selbst bin die ganze Zeit darüber am Nachdenken, was die "bessere" Wahl ist. Klar hat jedes System so seine Besonderheiten die es dann doch abgrenzen.

Aber mich würde schon interessieren warum der ein oder andere evtl. OPNsense genutzt hat und dann doch auf pfSense gegangen ist.

Freue mich auf ein wenig austauscht.

Einen schönen Sonntag.

-

Ich hatte 2019 mit den ersten VMs getestet und bin mit pfSense gestartet.

Habe dann aber OPNsense näher angeschaut und auch eingerichtet mit transparentem Proxy, da liefen aber keine Win Updates mehr und eine Lösung gab es nur per CLI auf pfSense Seite.Dann mit einer Sophos UTM Home weiter getestet und gespielt.

Doch dann bin ich wieder zur pfSense zurück und habe pfBlocker eingerichtet und damit das gefunden was ich an Schutzniveau haben wollte.

Das wurde seit der Version 2 noch mal zur Version 3 hin massiv verbessert und ausgebaut.

Einfach genial und es verbraucht kaum Ressourcen, ja klar kann man mit Zenarmor auch das gleiche machen und sich noch mehr grafisch anzeigen lassen, aber dann schütte ich alle Daten in die Cloud, das wollte ich nicht.Meine Firewall Appliance soll mal schön im Keller eigenständig laufen.

Die Doku ist super, die Community sowieso und für jedes Problem lassen sich Infos finden.

Sehr nett ist der Profil Download für iOS Devices. -

- 2016 pfSense

- ende 2016 OPNsense

- anfang 2021 pfSense (da meine Hardware mit OPNsense nicht Kompatibel war) und ich bin happy damit

- habe auf proxmox beide systeme in test netze laufen

-

Danke für Eure Antworten soweit.

Das liest sich schon sehr interessant und informativ.

Bei mir ist aktuell der Unterschied den ich feststellen konnte der, dass die aktuelle pfSense 23.01 irgendwie stabiler zu Laufen scheint, als die aktuelle OPNsense Version.

Und ich habe wohl auch weniger Packet Loss damit als mit OPNsense. Warum auch immer das der Fall ist (ist gering - aber bei OPN sind es alle paar Stunden mal ein kurzer Peak und dann wieder gut. bei pf ist es fast nie der Fall).

-

@thundergate Hallo.

Bin von Untangle (wurden verkauft) zu OPNsense auf einem proxmox host.

6 Monate tadellos aber mich stoerten die hauefigen updates. Bei einer firewall ein wenig uebertrieben. Und vor Allem nicht gut getestet.

Das hier war der Startschuss zu pfsense zu wechseln: https://forum.opnsense.org/index.php?topic=31338.0Ich war der erste Poster.

Am Ende bekam ich vom Entwickler ein paar Antworten, die mir gar nicht gefallen haben!

Pfsense auf proxmox fuer 1 Monat unfd jetzt eine Netgate 8200 max. Schaue nie wieder zurueck.

pfblockerng, die zfs snapshots. In der cloud automatisch gespeicherte Aenderungen der config.Professionell. OPNsense dagegen kommt mir wie ein hobby vor.

Die comunity ist auch groesser und hilfreicher.

-

@manilx

Hi,Das hier war der Startschuss zu pfsense zu wechseln: https://forum.opnsense.org/index.php?topic=31338.0Nun, Dein Frust in allen Ehren, ich bin schon seit Jahren bei pfSense, seitdem ich mir vor Jahren ein ALIX-Board gekauft hatte.

Ich kann nicht mehr sagen, welche Version die pfSense damals hatte, aber ich hatte die Wahl zwischen Monowall und pfSense. OPNSense gab es nicht zur Auswahl, die kam später.

Wie viele Versionen der pfSense das ALIX, danach das APU2C4 und heute eine Sophos SG105 Hardware "erlebt" haben, kann ich nicht mehr sagen. Seitdem sind mindestens 10 Jahre vergangen und ich muss sagen, auch der Weg mit der pfSense war keineswegs ohne Probleme. Logisch, denn die Versionswechsel beinhalten nicht nur die Software der pfSense, sondern auch integrierte Fremdsoftware für die andere Entwickler den Hut aufhaben und das entsprechend anzupassen, ist wohl manchmal auch nicht ganz so trivial.

Leider sind meine Programmier-Kenntnisse nur gering, deshalb versuche ich auch den "Ball flach zu halten", wenn da anderen einmal ein Fehler unterläuft.

Nun steht OPNSense zur Wahl, die pfSense als CE oder Plus-Variante. Derzeit läuft die CE-Version bei mir und ich warte, wie die Entwicklung weiter geht.

Gruß orcape -

Naja ich brauche mich dazu glaube ich nicht zu äußern ;) Ist ja klar, dass ich in beide Projekte involviert bin bzw. auch Kunden so oder so betreue und damit beide Seiten mitbekomme.

Tatsächlich gibt es auch unterschiedliche Meinungen zum Thema Updates. Einige feiern das häufige Updaten der OPNsense, andere loben dafür pfSense, dass die neuen Versionen meist nach 1-2 kleinen Fixes dann zum Großteil sitzen. Wobei man hier anmerken kann, dass mit dem System_Patches Paket inzwischen auch so eine Art Minor-Patchlevel Fixing in der pfSense enthalten ist, was aber auf der Ebene immer ohne Neustarts funktioniert. Anderen, gerade im Firmenumfeld bei denen ggf. Kunden informiert oder Wartungsfenster abgesprochen werden müssen, sind die mitunter 6-12 Patchlevel Fixes der OPNsense dann oft zu viel - was ich voll verstehen kann.

Hier gehen die Projekte dann auch tatsächlich unterschiedliche Ansätze: Während OPNsense' Business Edition hier 3 Monate hinterher hängt und meistens dann abgehangen auf einem .6, .7 oder .8er Patchlevel released wird und somit nur wenig Fixes braucht, ist es bei pfSense (Plus) gerade andersherum und die Plus Kunden sind früher dran - dafür aber auf eigene Gefahr bzw. auf bekannter Plattform (da Plus primär auf den Netgate Boxen dann natürlich recht gut getestet wurde). Welche Variante "besser" ist, hängt denke ich stark vom Einsatzzweck ab oder wie sehr man auf die ein oder andere Neuigkeit zielt.@orcape said in von OPNsense zu pfSense - gibt es hier welche?:

Nun steht OPNSense zur Wahl, die pfSense als CE oder Plus-Variante. Derzeit läuft die CE-Version bei mir und ich warte, wie die Entwicklung weiter geht.

Da hast du aber die OPNsense Business Version vergessen, die quasi das OPN Pendant zur pfSense Plus ist - nur dass du als Privatperson leider keine freie Lizenz bekommst wie bei der Plus.

@thundergate said in von OPNsense zu pfSense - gibt es hier welche?:

Und ich habe wohl auch weniger Packet Loss damit als mit OPNsense. Warum auch immer das der Fall ist (ist gering - aber bei OPN sind es alle paar Stunden mal ein kurzer Peak und dann wieder gut. bei pf ist es fast nie der Fall).

Das wäre tatsächlich schräg könnte aber je nach HW am neuen Unterbau von 23.01 liegen, der jetzt auch noch eine ganze Ecke neuer ist als OPNsense dank FreeBSD 14.

An sich gibt es aber durchaus ein paar interessante Unterschiede/Vergleiche:

- IP/DNS Blocking

- finde ich persönlich aktuell dank pfBlockerNG auf der pfSense besser und flexibler/mächtiger gelöst

- Funktionen dafür gibt es zwar auch bei OPN, allerdings eher rudimentär und wenig anpassbar.

- Die IP Listen werden hier komplett als "Aliases" gehandhabt, was gerade bei Exclusions von IPs manchmal SEHR verdrehte Logik benötigt, damit es funktioniert und man mehrere Aliase ineinander schachteln muss.

- DNS Blocking mit Unbound funktioniert inzwischen Nativ bei OPN im Paket aber nur die vorgegebenen Listen. Manuell gibts da noch wenig Eingriffsmöglichkeit.

- Dafür kann man via Community Repo dann Adguard auf der Kiste mit installieren wenn man möchte

- IDS/IPS:

- pfSense bietet Snort (mit Application Filtering Ruleset) oder Surricata, beide von Bill Meeks gepflegt

- OPNsense hat sich auf Surricata committed und das im Core integriert, muss also nicht extra hinzugefügt werden und wird vom Team selbst supportet. Vielleicht für den ein oder anderen wichtig(er) als ein Extra Paket.

- OpenVPN (und in geringem Maß) Wireguard: Ist in pfSense neuer/aktueller implementiert. Gerade OpenVPN ist in OPNsense gefühlt etwas stiefmütterlich behandelt und einige neue Funktionen seit 2.5/2.6 können explizit gar nicht ausgewählt oder konfiguriert werden (DCO, Multiple Cipher Listen, Elliptische Kurven statt RSA, etc.)

- HA/CARP: Sync wurde in OPNsense (leider) abgeschafft und durch manuellen(!) Sync und/oder Scheduler (manuellen Cronjob definieren!) ersetzt, automatischer Regelabgleich findet nicht mehr statt.

- Menü/Dashboard: finden viele bei OPNsense angenehmer (linkes Menü klaut weniger Platz)

- Struktur für Logging/Diagnose: finden dafür viele Supporter bei pfSense angenehmer, da alles an einem Ort und nicht auf zig Untermenüs verteilt

- Interfaces/VLANs: in pfSense unübersichtlicher da Topmenü immer länger wird, ab ~20-25 VLANs muss man dank Menü runterscrollen - UI/UX ist da doof

- Regel-Interface: OPNsense erlaubt In/Out und Quick Umschalter in Regeln auf Interfaces frei zu definieren und lässt in der Tabellenansicht Regel (de)aktivieren + Logging umschalten mit einem simplen Klick zu. pfSense kann weiterhin "nur" inbound quick Regeln auf dem Interface (in Floating können das beide nach wie vor vollständig). Gerade die UI zum schnellen an/aus von Logging oder der Regel selbst wird gern bei pfSense vermisst. Dafür ist das in/out und quick Toggle der OPNsense für viele Regelneulinge brandgefährlich, weil sie damit oft falsche Regelsätze bauen, da es Anfangs nicht leicht zu verstehen ist, welche Richtung in/out ist und was "quick" bedeutet und wie das ungünstig zusammenspielen kann.

Das sind nur einige Punkte die man beim Vergleich gerne mal in beiden Lagern hört/liest und die uns schon über den Weg gelaufen. Natürlich nicht alle, da gibts noch weitere :)

Insgesamt gibts auf beiden Seiten Punkte, die man gern auf der anderen sehen würde, aber so spornen sie sich auch gegenseitig an.Cheers

- IP/DNS Blocking

-

Wow - danke für diese wahnsinnig vielen Details.

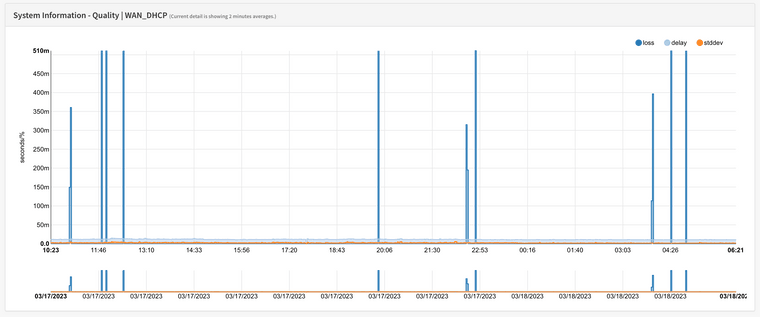

Ja - im Vergleich ist es einfach so, dass die OPNsense mehr Fehler raushaut beim Gateway, als es die pfSense tut.

Im Anhang mal ein Bild, wie das ausschaut bei der OPNsense. Bei der pfSense wäre in dem Zeitraum evtl. einmal ein Peak drin.

Gerade Nachts verstehe ich es nicht. Im Test-Setup hängt nur ein Device dran - und Nachts auch im Standby.

Also an der max. Auslastung der Leitung/Interfaces kann es nicht liegen.Scheint wirklich Vorteile für die pfSense hier zu geben.

Habe jetzt mal im Gateway in der Config das "Probe interval" auf 2 gestellt - evtl. hängt es ja auch ein wenig damit zusammen?

Vorher war es auf 1 - was bei pfSense glaube ich auch Standard ist. -

Späte Antwort, default bei pfSense sind 500 (ms). Eventuell verschluckt es sich da.