pfSense + NordVPN + NAT

-

Bonjour à tous

je me lance pour la première fois sur une demande d’aide dans un forum.

j’ai lu l’article pour les débutants sur le site “IRP”, j’ai appris pas mal de choses, même si je ne suis pas sûr de savoir tout restituer. Bravo au concepteur/rédacteur.

j’ai lu la charte “A lire en premier pour les demandes d’aide”

je vais donc faire de mon mieux pour la respecter.Contexte :

Je suis informaticien dans le monde de l’ERP depuis plus de 20ans (SAP pour les connaisseurs), je sais Ô combien chacun à son domaine d’expertise et que nul (moi le premier) ne peut prétendre tout savoir et que GG est mon ami. Cela dit, les réseaux ne sont pas dans mon domaine de compétence, bien que je pense comprendre les principes de base.

Mon besoin : je suis soucieux de la sécurité, et depuis plusieurs années je bidouille au travers de routeurs bon marché des tentatives de sécurisation du réseau domestique.

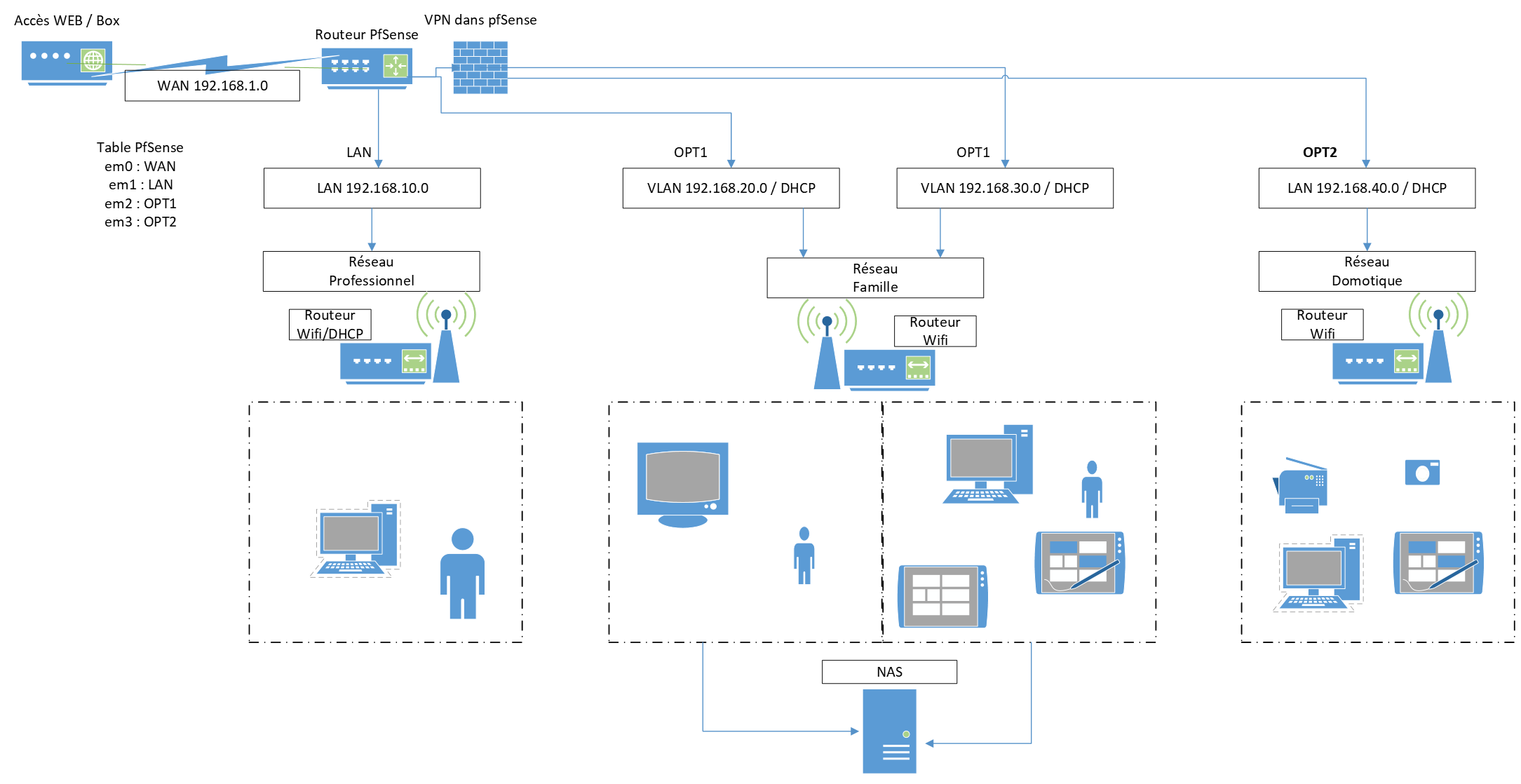

j’ai créé trois réseaux (enfin trois routeurs/wifi avec leur DHCP) propres reliés à ma box. (un pour la famille (tv, tablettes), un pour les objets connectés (caméra, robots, etc), un pour l' accès pro (pc pro). j’utilise en local sur certains postes, NordVPN.

j’ai récemment compris que ce n’était pas nécessairement l’isolation des réseaux le plus important, mais de faire passer tout ce petit monde dans un VPN afin de crypter et délocaliser les connexions.

je me lance donc sur pfSense, d’abord un lab sur VM (une pour pfsense, et 3 Windows/linux pour les différents LAN), puis sur un Micro PC type FireWall Appliance avec 4 ports Ethernets sur lequel j’ai déjà installé pfSense. mais j’y reviendrai.

Mon objectifs : faire passer toute la domotique sur un DHCP séparé au travers du VPN de pfSense, faire passer les connexions famille sur un DHCP séparé au travers du VPN, et pouvoir NAT des sources hors du VPN (filtre netflix ou autre pour les TV), avoir un pont entre ces deux derniers réseaux (famille) pour qu’ils aient tous les deux accès au NAS. Enfin, avoir un dernier réseau avec DHCP propre pour les accès pro. (je tiens à séparer les flux de mon travail, afin d’éviter une propagation malencontreuse).

Voici un schéma de ce à quoi je pense : en espérant ne pas vous faire bondir si je propose des choses aberrantes.

WAN : je sors de ma box internet en IP Fixe, chaque “routeur” Wifi et futur PfSense a sa propre IP et est soudé avec son adresse MAC.

l'objectif est de n’avoir que le pfSense de connecté à ce WAN avec une seule soudure.

LAN: chaque routeur générant les LAN sont en DHCP, certains client sont fixés/soudés

actuellement, j’ai 3 appareils et je souhaite les conserver pour qu’ils diffusent les wifi/ethernet (j’ai du TpLink, du Asus et du Eero en mesh), pas de DNS particulier, je pointe sur 8.8.8.8 dans mes routeurs. je suis prêts à revoir mon approche sur les DHCP (routeur ou PfSense)Pour ce qui est des règles NAT, pour l’instant sur PfSense (dans mon lab), j’ai laissé les règles automatiques se générer en tentant d’y ajouter des règles manuels pour NATER mon VPN (je suis donc en hybride), mais j’y reviendrai.

pour les règles du parefeu, idem, j’ai créé les règles de bases (net⇔adresse)

je n’ai ajouté aucun package à mon pfSense, j’ai installé la dernière version 2.7.

j’ai installé mon certificat et créé le tunnel VPN client. celui-ci me dit qu’il est connecté.J’ai suivi les procédures suivantes :

https://neptunet.fr/pfsense-install/ pour l’installation de base (avec quelques ajustements de contexte)

https://support.nordvpn.com/Connectivity/Router/1626958942/pfSense-2-5-Setup-with-NordVPN.htm pour l’installation de mon VPN

lu https://support.nordvpn.com/Connectivity/Router/1626958942/pfSense-2-5-Setup-with-NordVPN.htmmais je coince

j’ai réussi a avoir internet sur mes VM (facile me dite vous), j’ai tout ouvert, mais je n’arrive pas à NATER correctement pour qu’elles passent par le VPN, pire, je ne suis pas encore mûre pour créer des VLAN et créer le pont que j’ai imaginé entre deux (un passant pas VPN, l’autre non).

Je regarde mes traces sur chaque VM, mais je ne passe pas par le DNS du VPN.

je n'ai pas osé déposer toutes les images de ma config au risque de faire un post beaucoup trop long, je le trouve déjà long et je remercie chacun d'entre vous qui avez osé arriver jusqu'ici.

merci pour vos retours, conseils, aides.

Cordialement -

j’ai récemment compris que ce n’était pas nécessairement l’isolation des réseaux le plus important, mais de faire passer tout ce petit monde dans un VPN afin de crypter et délocaliser les connexions.Non pas du tout, la segmentation sur le réseau interne est une notion très très importante

L'usage de VPN est selon moi, non obligatoire, l'intérêt d'un VPN sera juste de délocaliser son identification publique (IP publique exposée aux sites web) et éviter le "flicage" par ton FAI mais sauf être parano ou avoir des contraintes/besoins particuliers, tu peux bien vivre sans en respectant certaines conditions (navigation sécurisé https), usage dns secure.... qui ne sont juste que des bonnes pratiques d'usages.

Ne pas croire les créateurs de videos youtube qui font de la promo pour les VPNs, ils mentent souvent en mettant en avant la secu alors que cela n'apporte pas + de secu (et parfois cela peut même être l'inverse) sans compter que tes accès internet au travers du VPN seront moins performante (latence plus élevé, moins de débit...)Pour le reste de ton besoin, le pb c'est que ça manque de détails, je vais pas te recreer un dossier de configuration pas à pas de a à z (il y en a assez sur internet), si tu veux de l'aide tu dois fournir tes conf pour que l'on puisse identifier où est l'erreur

ensuite si tu as correctement créer ton NAT, tout se passe dans la création des regles pour forcer ou non l'usage du VPN ou sortir le flux directement vers internet

-

Avec un VPN :

- tes accès internet au travers du VPN seront moins performante (latence plus élevé, moins de débit...)

- des sites te seront inaccessible (filtrage ip présent bloquant les IPs suspectes (IP publique de mauvaise réputation) (exemple : ameli)

- tu seras confronté à des mécanismes recaptcha plus contraignant

- certains sites te seront présentés par défaut dans une langue étrangère

- certains moteurs de recherche te retourneront en priorité des pages dans une langues étrangères

Bref un VPN (surtout les VPN non perso) c'est bien plus de contrainte que d'avantage

Un VPN ne doit rester que pour un usage particulier, pas pour un usage courant

Un VPN, certes, t'apporte une couche de chiffrement complémentaire, mais tes flux à un moment donnée sortiront de ce VPN et ta problématique de chiffrement de tes flux sera toujours présent.Le VPN reste utile lorsque tu utilises un point d'accès publique ou de peu de confiance, cela force une couche de chiffrement sur tous tes flux entre ton terminal (mobile, pc...) et le noeud de sorti du VPN, mais pour un usage domestique à la maison, porté par son FW, ça n'apporte rien en terme de sécu

-

@couteauabeurre said in pfSense + NordVPN + NAT:

Bonjour couteauabeurre

merci pour ce premier retour.

je comprends l'avis critique du coté commercial concernant les VPN, j'en prends note.

il est vrai que parfois j'ai des demandes de captcha sur mon poste lorsque je l'utilise, mais je ne suis pas trop embêté sur l'aspect changement de langue/pays.

en effet, je choisis des serveurs localisés en France lorsque que je me connecte. je ne suis pas spécialement parano, et je me doute bien qu'arrivé en sorti du tunnel crypté, cela revient à la normal. Néanmoins, je pensais surtout aux objets domotiques, savoir qu'une caméra accessible en clair est à tel endroit, la pour le coup cela me laisse perplexe.merci aussi le commentaire de l'isolation des réseaux, finalement ma première approche n'était pas dénuée de sens, je pense que je vais conservé au moins ce modèle.

je vais quand même essayer d'avancer sur la création d'au moins un canal crypté par VPN, (ne serait ce que par curiosité/challenge pour ma part), tout en réduisant l'objectif cible de tout faire passer dedans. sinon, je vais avoir deux ados sur le dos.je vais vous présenter ma config et mes règles NAT de mon lab, avec un peu de chance vous verrez plus rapidement que moi ce que j'ai loupé/mal compris.

A très vite

Cordialement