-

Bonjour,

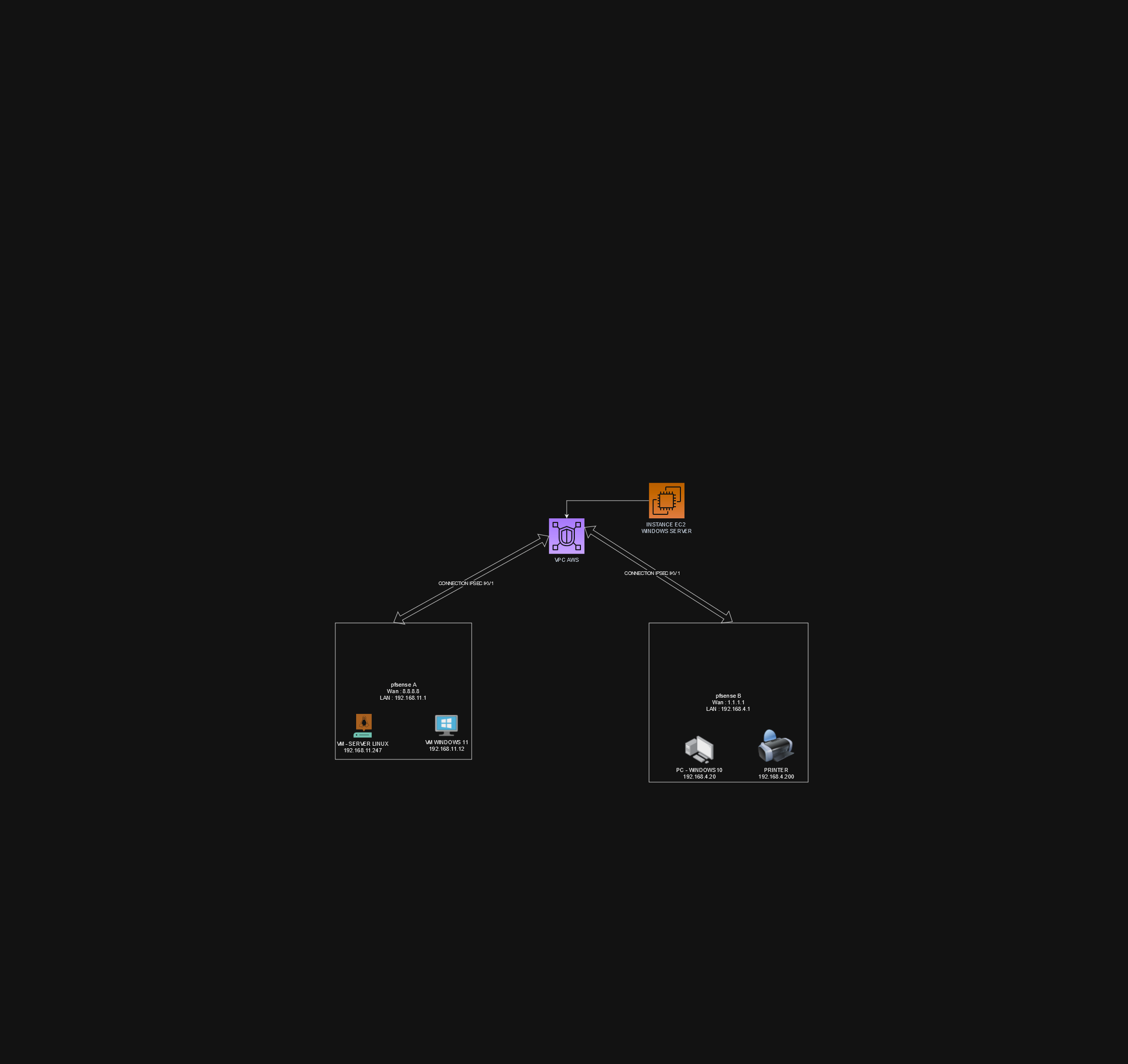

Je posséde un pfsense A ayant comme adresse une ip publique 8.8.8.8 ( Wan ) et comme adresse ip privé 192.168.11.1 ( Lan ) . Derrière le parefeu, une machine virtuelle windows11 sous l'adresse 192.168.11.12.

Je posséde également un autre pfsense B sur site distant ayant une ip publique 1.1.1.1 et comme adresse ip privée 192.168.4.1. Dérrière le parefeu, il y a une machine windows physique ayant comme adresse ip 192.168.4.20 et d'autre équipement réseaux ...

J'ai relié le pfsense A et le B à un VPC chez aws via ipsec ikv1 . J'ai choisis cette option pour une question de stabilité reseaux et de facilité à aggrandir le reseaux dans le futur au lieu de relier directement les pfsenses entre eux . Les tunnels ipsec fonctionne correctement car depuis le VPC avec une instance EC2 j’accède au 2 sous reseaux A et B sans difficultés .

Mon probleme est que je souhaite me connecter au reseaux A notamment à la machine virtuelle windows11 - 192.168.11.12 en RDP placé derrière le pfense A via un equipement reseaux B ( imprimente , ordinateur ) derrière le pfsense B .

J'ai essayé de créer des routes statiques, des régles NAT mais sans résultat, le reseaux B ne voit pas le reseaux A et vice vers ca .

Si quelqu'un aurait une astuce ou solution ?

-

J jimp moved this topic from IPsec on

J jimp moved this topic from IPsec on

-

une recherche sur le forum t'apporterait peut etre ta réponse

exemple :

https://forum.netgate.com/topic/154150/routing-between-3-site-to-site-vpns-ipsechttps://forum.netgate.com/search?in=titlesposts&term=ipsec%20routing%203%20sites&matchWords=all&by=&categories=&searchChildren=false&hasTags=&replies=&repliesFilter=atleast&timeFilter=newer&timeRange=&sortBy=relevance&sortDirection=desc&showAs=posts

-

@valentin7896 said in connection entre deux pfsense distant à un VPC de chez AWS via ipsec ikv1:

J'ai choisis cette option pour une question de stabilité reseaux et de facilité à aggrandir le reseaux dans le futur

Il y a un grand contraste entre ce 'choix' et la compréhension des tunnels ipsec, dont couteauabeure a fait la recherche pour vous (vous pouvez le remercier) ...

Ipsec c'est simple, il y a

- une phase 1 pour relier 2 extrémités,

- N phase 2 pour indiquer LES réseaux qui communiquent (au travers de la liaison établie en phase 1).

Et, règle absolue, les paramètres doivent IDENTIQUES de part et d'autre.

-

Merci pour votre réponse ainsi que les éléments fournis mais le site B est un VPC aws pas un PFSENSE ! .

Aprés reflexion, je pense que ce serait plus au VPC, site B d'orienter les requêtes du site A vers le site C sous forme de serveur DNS afin de centraliser et de dispatcher soit vers le site A ou bien le site B .

Que pensez-vous de cette solution ?

-

@valentin7896

Dans la logique, tes phases 2 au sein des VPNIPSEC des 2 pfsense doivent aussi contenir la route à prendre pour joindre les réseaux distants des 2 sites sous pfsense, ta conf ne peut pas être seulement sur ton vpc.je n'ai jamais tenter une telle conf donc je ne peux pas t'aider +... je testerai si un jour j'ai le temps

-

@couteauabeurre

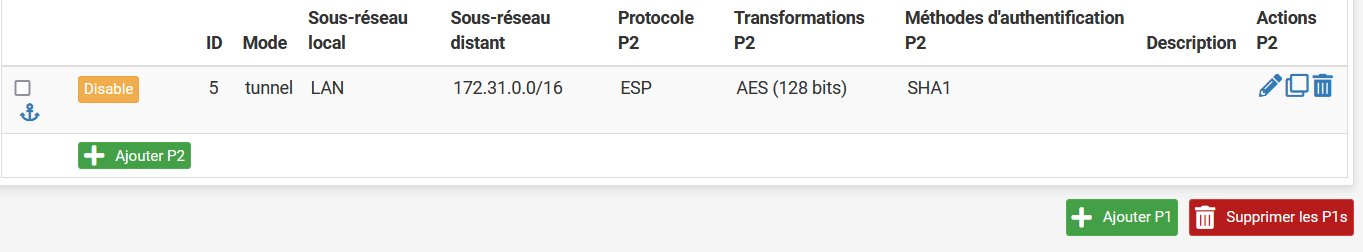

ok mais un appareil derrière le pfsense A peut accéder au machine EC2 derrière le VPC aws ayant comme sous reseaux distant 172.31.0.0/16 et pareil pour le pfense B donc je pense que le P2 il de faut pas y toucher je pense .Je te mets une capture d’écran des P2 du pfsense A relier au VPC d'aws . Celle du pfsense B est identique .

-

@jdh said in connection entre deux pfsense distant à un VPC de chez AWS via ipsec ikv1:

N phase 2 pour indiquer LES réseaux qui communiquent (au travers de la liaison établie en phase 1).

Qu'est ce que vous ne comprenez dans cette phrase ?

Vous DEVEZ indiquez tous LES réseaux auxquels vous voulez accéder !

Sur votre schéma, depuis A, on voit 2 réseaux accessibles via le lien IPsec. De même pour B. Il faut DONC pour chaque site 2 'phase 2' : une par réseau accédé !

Donc, bien évidemment, ce que vous pensez est faux : il faut 2 'phase 2' en A et en B.

Voyez le travail de recherche de couteauàbeure n'a pas vraiment servi : il a fourni des liens, parfaitement, en rapport avec le sujet, mais vous ne voyez pas le rapport, malgré ma réécriture non plus ...

-

@jdh

ok très bien donc je n'ai pas besoin de modifier le p2 sur le site C , ( VPC chez AWS ! ) -

Etes vous sûr d'avoir bien compris ?

C'est TRES simple : faites un tableau de TOUTES vos phases 1 et 2 par site :

Site A

- phase 1 : A vers C

- phase 2 : réseau vers réseau

Site C

Site B

-

C’est bon ca marche . J’ai ajouter les P2 sur les sites A et B comme vous le l’avez conseillé sans avoir besoin de toucher aux paramètres des tunnels sur le site C vpc .

Merci beaucoup pour votre temps et vos conseilles .

Copyright 2025 Rubicon Communications LLC (Netgate). All rights reserved.