-

J'ai remarqué sur pfsense et en consultant d'autre sujet que l'application de règles de pare feu n était pas effective lorsqu un état de connexion est actif. J ai vu qu'il était possible de réinitialiser tout les états de connexion palier à ce problème mais cela coupe la connexion a tout le monde pendant un certain temps.

Est-ce que ce mode de fonctionnement lors de l application des règles est normal sur pfsense et existe il un moyen durable et sur pour résoudre ce problème.Je sais que pfsense est beaucoup utilisé et connu, même dans le milieu professionnel, même en coupant seulement les états concernés par une règles cela devient ingérable lorsqu il y a beaucoup de trafic.

-

J jimp moved this topic from Firewalling on

J jimp moved this topic from Firewalling on

-

regarde si tu as l'option source tracking

https://docs.netgate.com/pfsense/en/latest/monitoring/status/firewall-states-sources.html#:~:text=Source%20tracking%20associations%20are%20displayed,from%20the%20internal%20IP%20address.

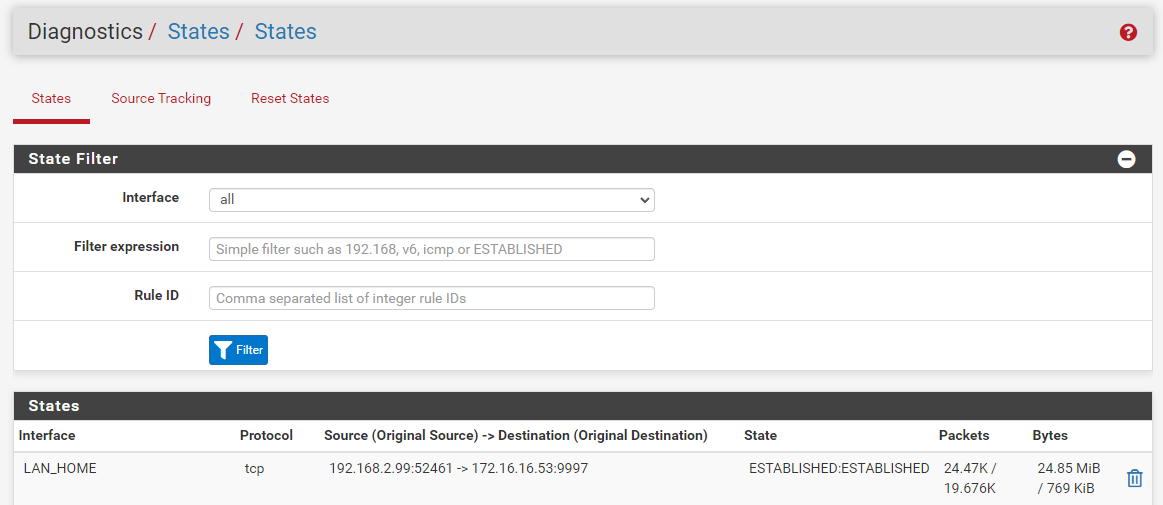

Mais sur les dernières version de pfsense tu peux faire un reset d'une connexion via la corbeille dans l'onglet states

Exemple :

-

J'ai pu activer l'option source tracking en allant dans les paramètres et effectivement je peux couper seulement un état en passant par le menu comme dans votre capture.

Mais je cherche a couper l'état d'une connexion dès que j'applique un règle de blocage sur la connexion en question et que cela se fasse automatiquement lorsque j'applique la règle sans devoir supprimer chaque connexion manuellement. -

Je pense (mais je n'en suis pas sûr) que tu peux jouer avec l'option "State Timeouts"

le passer de normal à Agressive

Voir en bas de page pour la comparaison entre les 2

https://wiki.evolix.org/HowtoOpenBSD/PacketFilterMais rien ne sera "immédiat"

Ensuite si tu veux appliquer immédiatement ta règle aux flux impactés, il faudra passer par du scripting pour : injecter ta ou tes regle(s), lister les flux impactés et tuer les anciens flux identifiés

Tuer tous les états correspondant à des IP source et/ou destination Tuer tous les états dont les IP sources sont dans le range 192.0.2.0/24 : # pfctl -k 192.0.2.0/24 Tuer tous les états dont les IP sources sont dans le range 192.0.2.0/24 et dont l’IP destination est 198.51.100.10 : # pfctl -k 192.0.2.0/24 -k 198.51.100.10 Tuer tous les états dont l’IP destination est 198.51.100.10, peu importe la source : # pfctl -k 0.0.0.0/0 -k 198.51.100.10

Copyright 2025 Rubicon Communications LLC (Netgate). All rights reserved.