Проброс порта с внешнего интерфейса (WAN) на порт устройства

-

Здравствуйте. Возможна ли настройка на PFSense, чтобы устройство могло отправлять UDP траффик и получать его, и при этом порты source and destination не изменялись PFSense? Устройство находится в сети LAN. Необходимо организовать "жесткий" Port Address Translation. Нужно что-бы порт сохранялся при выходе траффика с WAN интерфейса.

-

https://forum.netgate.com/topic/184735/no_traffic-single/30

пункт 1

изменяете Protocol на UDP

ставите ip адрес источника (source на картинке)

отмечаете галочкой "static port"

и не читаете текст про порт 12426 -

@Konstanti

image url)

image url) -

@danilov

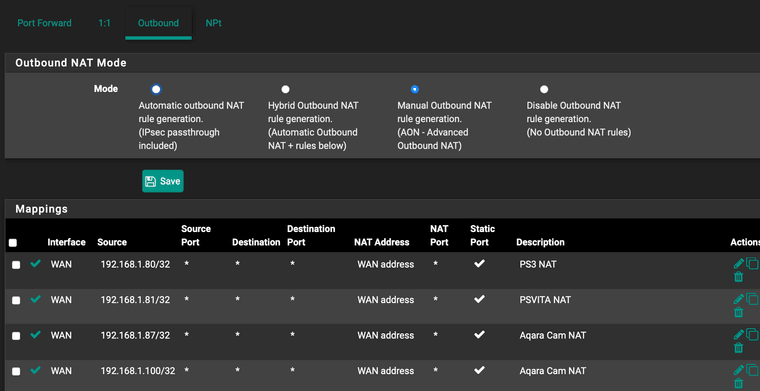

я бы тут включил Manual Outbound Mode

правила 2 и 3 мне лично непонятны

и почему у Вас все правила заблокированы ?

для примера

-

@Konstanti

Вот так получилось.

Только как я понимаю вкладка Mappings неактивна и не применяется. Если же я меняю настройку на hybrid Outbound NAT - пропадает доступ к FTP. Как правильно настроить Outbound NAT Mode что-бы: 1) снаружи была возможность обратиться к FTP-серверу, серверу MyChat; 2) хост 192.168.40.250 мог отправлять запросы по любым портам наружу и получать запросы по любым портам снаружи (UDP)? -

я не знаю ВАших настроек , не совсем понимаю при чем тут входящий трафик ( Port Forwarding) и настройки Nat Outbound для исходящего трафика

Для PF это 2 абсолютно разных вида трафика

-

@Konstanti

Нужно:- доступ к серверам 192.168.14.125 и 192.168.14.121 снаружи с любого внешнего адреса, порт любой натиться в определённые порты к серверам ( 192.168.14.125:20-1224)(192.168.14.121:2004-20400)

- доступ к хосту 192.168.40.250 снаружи по UDP, порты любые; доступ хоста 192.168.40.250 наружу по UDP протоколу по любым портам.

-

@danilov

так Вам надо корректно настроить правила проброса портов с учетом протоколов и диапазона портов ( ну , и если есть адреса источников , то их желательно указать )если протоколы и порты пересекаются для разных внутренних хостов , то проброс будет осуществлен по первому правилу , которое будет найдено

-

Firewall/NAT/Port Forwarding

Interface Protocol Source Address Source Ports Dest. Address Dest. Ports NAT IP NAT Ports Description Actions 1 WAN_MTS TCP/UDP * * WAN_MTS address 13000 - 17000 192.168.14.123 13000 - 17000 2 WAN_MTS TCP * * WAN_MTS address 2004 - 20400 192.168.14.121 2004 - 20400 3 WAN_MTS TCP * * WAN_MTS address 2004 - 20400 192.168.14.121 2004 - 20400 4 WAN_MTS TCP * * WAN_MTS address 20 - 1224 192.168.14.125 20 - 1224 5 WAN_MTS UDP * * WAN_MTS address 12346 - 12446 192.168.40.250 12346 - 12446 disableВ этой таблице у меня выключено 5-е правило. Если я его включаю, то перестаёт работать правило 4 (нет доступа к серверу 192.168.14.125). Адреса источников указать нет возможности, так как производиться подключение из сети Интернет, и Source Address - может быть любой адрес выданный ISP. Почему правило 5 при включении нарушает отработку по 4 правилу?

Также у меня настроен OpenVPN

Firewall/Rules/OpenVPNStates Protocol Source Port Destination Port Gateway Queue Schedule Description Actions 22 /4.13 GiB IPv4 TCP/UDP * * 192.168.30.0/19 * * none Auto added OpenVPN rule from config upgrade.Пользователи могут подключаться к серверу OpenVPN. После включения 5-го правила Firewall/NAT/Port Forwarding пользователи не могут подключиться к OpenVPN серверу.

Происходит перенаправление трафика по протоколу UDP?

В правиле Firewall/Rules/OpenVPN есть ограничение Destination - 192.168.30.0/19. Это должно ограничивать возможность подключения пользователей которые подключаются к серверу OpenVPN?

Правило 5 Firewall/NAT/Port Forwarding пересекается с Firewall/Rules/OpenVPN? Их можно разграничить только используя SourceAddress?