pfSense als Layer-3-Switch in ESXI (als VM)

-

Hallo bin ganz neu hier und bitte um Nachsicht für folgende "Anfänger-Fragen":

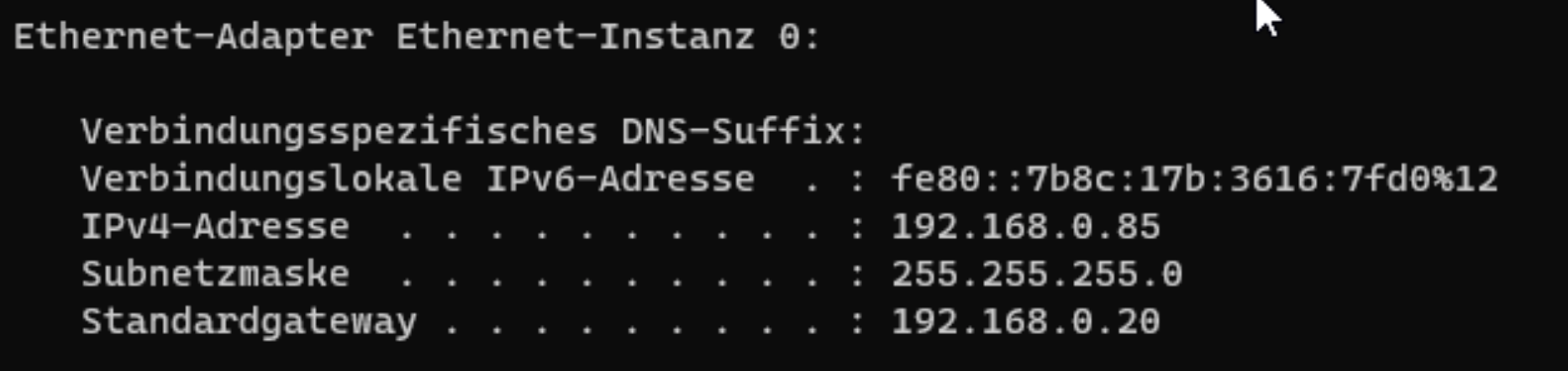

Ich habe VMWare Fusion auf meinem Mac (IP 192.168.178.150) installiert . In VMWare Fusion habe ich eine VM mit ESXI 8.0.0 erstellt (mit der IP 192.168.178.142). In dem ESXI laufen zwei VMs mit den IPs 192.168.0.2 und 192.168.0.10

Jetzt möchte ich von meinem Mac aus über Microsoft Remote Desktop (RDP) auf die beiden Windows-VMs zugreifen. Dies ist natürlich nicht möglich, da sich der Mac im Subnetz 192.168.178.x und die beiden VMs im Subnetz 192.168.0.X befinden. Ping in das Subnetz funktioniert nicht.Die Idee war pfSense als VM in ESXI zu etablieren jedoch nicht als Firewall sondern nur als Vermittler zwischen den beiden Subnetzen (praktisch als Layer-3-Switch). Ich habe die pfSense-Dokumentation befolgt, um eine pfSense-VM in ESXI einzurichten. Ich habe in pfSense eine WAN- und eine LAN-Schnittstelle erstellt. Dann wurden entsprechend 2 Portgruppen (WAN und LAN) generiert. Als LAN-Schnittstelle habe ich die IP 192.168.178.10 eingestellt. Es ist mir gelungen, von meinem Mac aus auf die WEB-GUI von pfSense zuzugreifen. Hier habe ich die IP-Schnittstelle von WAN auf das Subnetz meiner VM (auf das ich zugreifen möchte) geändert -> Das WAN-Interface hat die feste IP 192.168.0.11 bekommen.

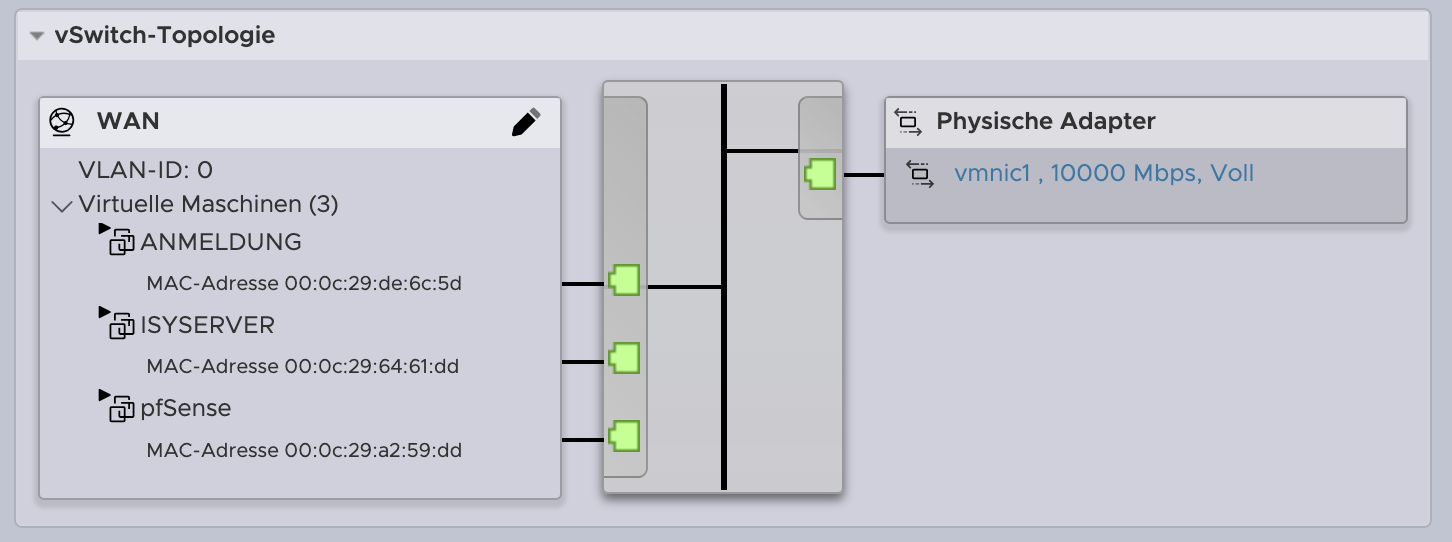

Schließlich habe ich in ESXI meine beiden VMs (192.168.0.2 und 192.168.0.10) dem gerade generierten Netzwerk „WAN“ zugewiesen.

Auf der LAN-Seite funktioniert der Ping von meinem Mac (192.168.178.88) an pfSense (192.168.178.10) einwandfrei.

Auf der anderen Seite von pFSense (der WAN-Seite) funktioniert der Ping von beiden VMs (192.168.0.2 und 192.168.0.10) an pfSense (192.168.0.11) nicht!?Was mache ich falsch?

-

@Rainerx54 said in pfSense als Layer-3-Switch in ESXI (als VM):

Auf der anderen Seite von pFSense (der WAN-Seite) funktioniert der Ping von beiden VMs (192.168.0.2 und 192.168.0.10) an pfSense (192.168.0.11) nicht!?

Standardmäßig blockt pfSense Zugriffe von privaten IPs am WAN. Dazu gibt es in den WAN Schnittstelleneinstellungen unten einen Haken, den du entfernen kannst.

Dann sollte mal das klappen, der Zugriff von der LAN Seite aber wohl immer noch nicht.

Dafür gibt es zwei Möglichkeiten: Routen oder NAT

Und in allen Fällen musst du auf den VMs in der Firewall den gewünschten Zugriff erlauben oder diese deaktivieren, und dasselbe auch auf der pfSense am LAN.Routen: Du erstellst auf dem Mac eine statische Route für 192.168.0.0/24 und gibst als Ziel die pfSense LAN IP an.

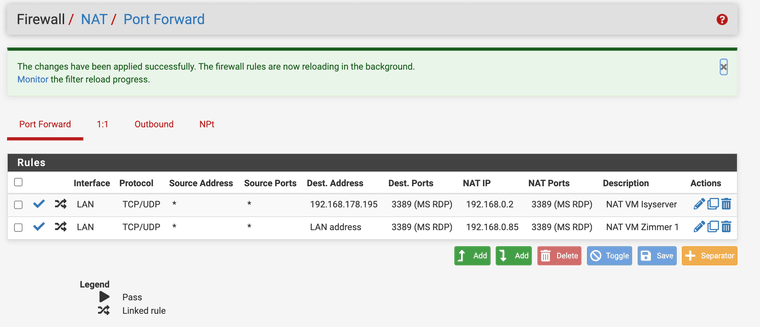

NAT: Auf der pfSense erstellst du Port Forwarding Regeln für beide. Das ist simpel, wenn es nur wenige Protokolle sind, die du nutzen möchtest, bspw. nur RDP. Da könnte das NAT so aussehen:

VM1:

Interface: LAN

Ziel: LAN Adresse

Zielport: 3389

Weiterleitung: 192.168.0.2

-Port: 3389VM2:

Interface: LAN

Ziel: LAN Adresse

Zielport: 3340

Weiterleitung: 192.168.0.10

-Port: 3389D.h. am Mac machst du die RDP Session immer mit Ziel pfSense LAN Adresse, für die VM2 allerdings mit dem alternativen Port 3340.

Das mit dem NAT geht dann ebenso auf anderen Geräten im LAN. Die Routen müsstest du auf jedem einzelnen Gerät erstellen, mit dem du auf die VMs kommen möchtest.

-

@viragomann Erst mal vielen herzlichen Dank für die ganz konkreten Anweisungen - das klingt sehr viel versprechend - werde ich gleich mal ausprobieren und dann nochmal feedback geben !!!

-

Ich scheitere immer noch am ping von der VM zu pfSense

Ein Häkchen beim Interface war gesetzt bei "Block bogen networks"....das hab ich rausgemacht . Bei "block private networks" war gar kein Häkchen gesetzt.

In der Windows-VM hab ich als Standardgateway die IP von pfSense gesetzt....ist das OK?

Und in pfSense habe ich auf beiden Seiten (WAN und LAN) kein UpStream Gateway angegeben....passt das so... weil ich benötige für die VMs kein Internet (ist eine reine Testumgebung)

Update: ping scheitert nur von VM in Richtung pfSense - umgekehrt gehts...hab gerade ping von pfSense zur VM (192.168.0.85) gemacht --> funktioniert einwandfrei !!!? Muss ich an der Windows-VM noch was beachten? Hab ipv6 deaktiviert und auch die Firewall...

-

@Rainerx54 said in pfSense als Layer-3-Switch in ESXI (als VM):

Ich scheitere immer noch am ping von der VM zu pfSense

Ja, wenn du die Firewall der pfSense nicht deaktiviert hast, was ich später eh vermutet habe, braucht es auch eine Regel am internen Interface, die das erlaubt.

Ich nehme an, die VMs sollen auch ins Internet verbinden können. Dann musst du ohnehin alle Ziel erlauben.

Mit einer Block-Regel oberhalb dieser kannst du den Zugriff auf das LAN blockieren, aber zum Testen würde ich es mal offen lassen.In der Windows-VM hab ich als Standardgateway die IP von pfSense gesetzt....ist das OK?

OK.

Und in pfSense habe ich auf beiden Seiten (WAN und LAN) kein UpStream Gateway angegeben....passt das so...

Das Gateway würde die pfSense selbst benötigen, um ins Internet zu kommen, bspw. f. Updates.

Wenn du VMs ins Internet verbinden könne sollen, ist da aber noch mehr zu beachten. Am besten nochmals melden.

-

Danke! Mit einer Regel "erlaube alles" am WAN-Interface funktioniert der ping in beide Richtungen !

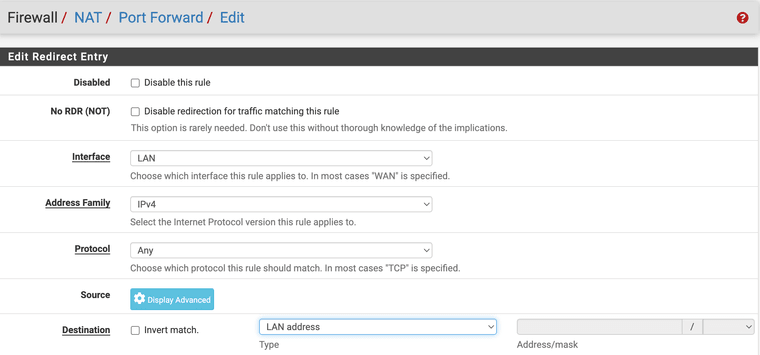

Wollte jetzt die von dir vorgeschlagenen Port Forwarding-Regel erstellen - bin ich da richtig bei Firewall --> NAT --> Port Forward

Bei Destination ist Adress/mask ausgegraut...wo kann ich Zielport und Weiterleitung eingeben ?

-

@Rainerx54 said in pfSense als Layer-3-Switch in ESXI (als VM):

Bei Destination ist Adress/mask ausgegraut...

Nachdem "LAN address" eine einzelne IP ist, ist es nicht nötig, diese zu definieren.

wo kann ich Zielport und Weiterleitung eingeben ?

Oben bei Protocol musst du "TCP/UDP" auswählen, dann tauchen die Ports auf.

Hatte ich vergessen, zu erwähnen. -

@viragomann said in pfSense als Layer-3-Switch in ESXI (als VM):

D.h. am Mac machst du die RDP Session immer mit Ziel pfSense LAN Adresse, für die VM2 allerdings mit dem alternativen Port 3340.

ich glaub das geht nicht bei Microsoft Remote Desktop (macOS-Version)....man kann als Ziel nur eine IP-Adresse eingeben ...also 192.168.178.10.....das Format 192.168.178.10:3340 ist nicht erlaubt...und ich wüsste nicht wo ich sonst eine Port eingeben könnte....

-

@Rainerx54

Auf Windows habe ich das schon gemacht, soweit ich mich erinnern kann. Zu Mac kann ich nichts sagen.

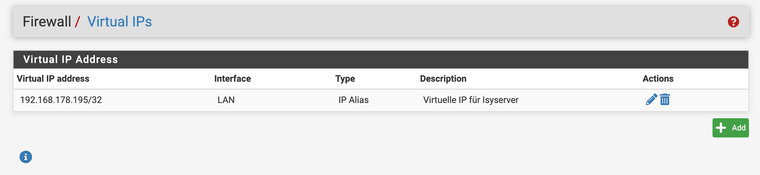

Also andere Lösung...Wenn du bei NAT bleiben möchtest, benötigst du auf der pfSense dann eine weitere IP im LAN.

Das geht in Firewall > virtual IPs.

Wähle den Typ "IP alias", Interface LAN und gib eine freie IP aus den Subnetz unten ein.In der NAT Regel solltest du dann diese bei Ziel auswählen können.

-

Also NAT zur VM mit Ziel LAN Adresse funktioniert super --> siehe Screenshot 2. Zeile

Die zweite VM erreiche ich mit RDP (noch) nicht - siehe Screenshot (1.Zeile) - hab virtuelle IP 192.168.178.195 erstellt....

muss ich noch was einstellen ??? ich probiere mal mit einer anderen virtuellen IP....vielleicht ist die schon mal vergeben worden....

-

@Rainerx54

Sicher, dass die VM den Port geöffnet hat?Zum Test kannst du ja einfach die Target IPs der NAT Regeln vertauschen.

-

muss da bei virtueller IP 32 oder 24 am Schluss stehen ??

aber hab schon beides ausprobiert ...geht weder noch.....

-

@Rainerx54

Ist auch egal. Ich gebe immer die tatsächlich Netzwerkmaske an. Das ist aber nur bei einer der IPs im Subnetz nötig, und das hast du schon in den Interface-Settings. -

Du hast Recht ...da stimmt etwas mit der VM nicht!! hab jetzt die Destination-IP aus der funktionierenden Regel geändert ...und siehe da...funktioniert auch nicht....

Muss also der Port nicht offen sein....Firewall ist aus auf der VM und Remote Desktop wird in der Systemsteuerung erlaubt....

-

Hab jetzt mal RDP von VM1 zu VM2 (und umgekehrt) ausprobiert...funktioniert einwandfrei in beide Richtungen...hier wird ja pfSense ausgespart

es muss also doch etwas mit pfSense zu tun haben

Sollte ich es nicht mehr hinbekommen hab ich ja noch die Möglichkeit mit der statischen Route ...muss ich mal schauen wie das auf dem Mac funktioniert

Möchte mich aber unabhängig davon noch mal sehr herzlich bei dir bedanken für deine Hilfe!! Hab echt lange gesucht nach Lösungen (auch in der VMWare Community) ...keiner konnte mir weiterhelfen . Danke nochmal !!!

-

@Rainerx54

Die Kommunikation zwischen der VM und pfSense funktioniert aber?

Wichtig ist auch, dass auf der VM das Standardgateway richtig ist. Für VM1 <> VM2 braucht es das nicht. Und dann noch die Netzwerkmaske.Als letzten Ausweg könnte man den Traffic auf der pfSense auch natten (maskieren). D.h., die Quell-IP wird durch die Interface IP der pfSense ersetzt. Damit ist dann die Firewall auf der VM auch zufrieden.

Könnte nämlich sein, dass da noch ein Filter aktiv ist, falls du sie noch nicht neu gestartet hast. -

Bingo! Du hattest (wiederholt) recht --> auf der VM war das Standardgateway falsch. Hab jetzt als Standardgateway die IP vom WAN-Interface der pfSense eingegeben und alles funktioniert bestens !!

Du kommst mal in den Himmel !!

-

@Rainerx54

Super!

War zwar ein steiniger Weg, aber du hast ein paar Lektionen gelernt.

-

Hallo ich noch mal - sag mal kennst du dich mit ESXI aus? Die ganze Aktion gestern lief nicht auf ESXI sondern auf einem anderen Hypervisor von Synology (Virtual Machine Manager = VMM). Ich hab zwar im ursprünglichen Posting geschrieben dass die Testumgebung auf ESXI läuft....hatte es dann aber in einer zweiten Umgebung auf VMM mit deiner Hilfe zum Laufen gebracht.

Ehrgeizig wie ich bin wollte ich es heute auf ESXI (nach deiner Anleitung von gestern) zum Laufen bringen. Auf ESXI hab ich nämlich mehr Hardware-Resourcen als auf VMM (viel mehr Arbeitsspeicher und CPU-Power)

Hier hab ich aber das Problem das pfSense überhaupt kein Kommunikation im WAN-Netz mit den beiden VMs hat - also Ping von und zu pfSense funktioniert nicht - während Ping zwischen den VMs funktioniert einwandfrei

Guckst du hier (die beiden VMs heissen "Anmeldung" und "Isyserver"):

Update: Hat sich schon erledigt! ich hatte in pfSense die "Leitungen" vertauscht....also WAN entsprach der vmx0-Leitung - die aber in ESXI nicht als WAM sondern als LAN definiert war ....hab in pfSense über "assign Interfaces" einfach die Leitungen vertauscht --> WAN hat jetzt die vmx1-Leitung ....und alles ist gut !!!

Schönen Sonntag noch !!

Schönen Sonntag noch !!