-

Salut la communauté

J'aimerais mettre en place pfsense dans notre entreprise. La fibre de notre FAI est venue directement sur un pare feu huawei qui alimente ensuite le routeur. Le routeur à son tour alimente le switch core qui dispose de plusieurs ports dont l'un est en mode trunk et autorise les autres vlans.

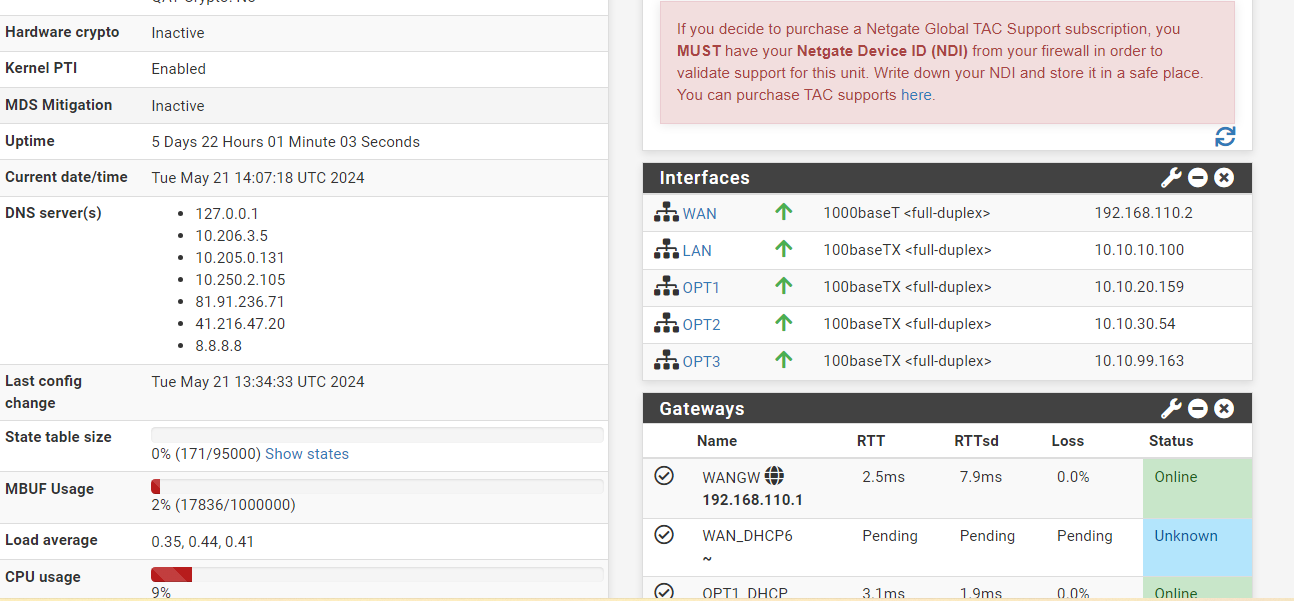

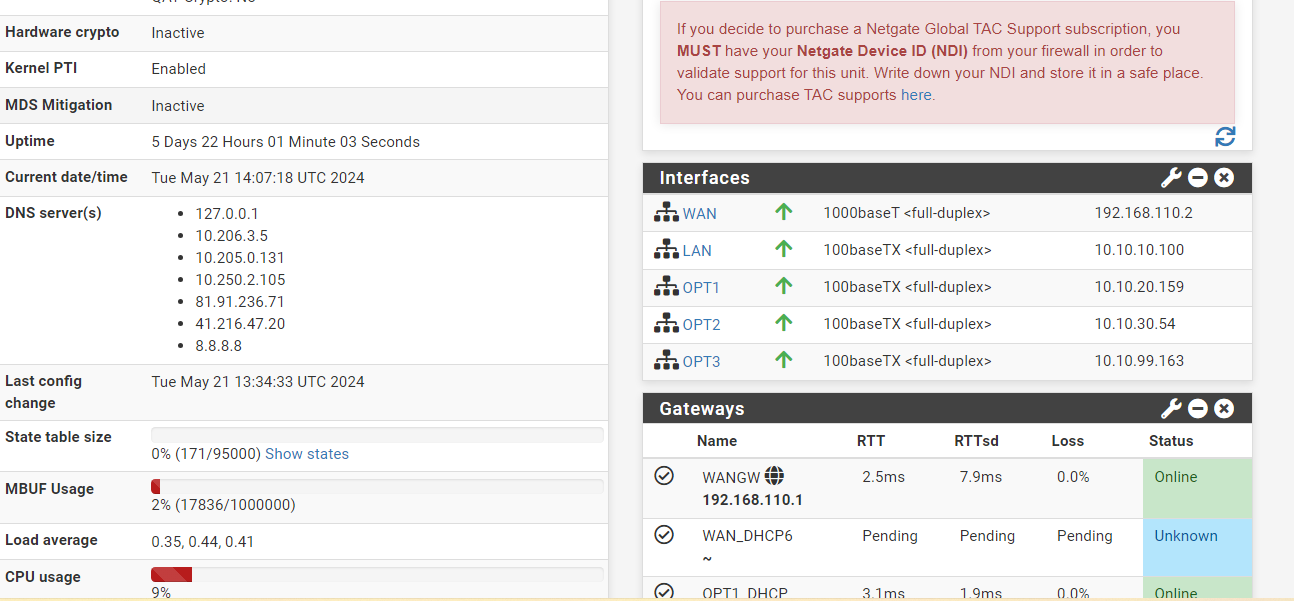

Maintenant j'ai installé pfsense sur un serveur qui a deux cartes réseaux (LAN et le WAN). J'ai le WAN sur le pare feu huawai (pour lequel j'ai fixé l"adresse à 192.168.110.2/24 (avec passerelle 192.168.110.1)) et le LAN sur le port du switch en mode trunk. (J'ai fixé également l'adresse à 10.10.10.100/23 (car c'est le vlan 10 qui est configuré sur ce port. J'ai également configuré les vlans 20, 30 et 99 dans mon pfsense avec le LAN. J'ai obtenu les adresses suivantes : 10.10.20.159 ; 10.10.30.54 ; 10.10.99.153. Ces vlans sont tous autorisés sur le port où est branché le LAN. Maintenant je mets en place des règles pour bloquer un site spécifique dans le réseau ça ne marche. Même pour bloquer un ping par exemple d'une adresse ip à une autre dans le réseau ça ne marche pas. Je ne sais pas si j'ai mal fait les configurations. Aidez moi s'il vous plaît.

-

S stephenw10 moved this topic from General pfSense Questions on

S stephenw10 moved this topic from General pfSense Questions on

-

@Chance6216 Premièrement, tous les VLAN fonctionnent-ils ? Cela signifie-t-il qu'ils ont accès à Internet, les appareils qu'ils contiennent reçoivent-ils des adresses IP, tous les appareils peuvent-ils envoyer une requête ping à leurs passerelles respectives, etc. ?

Ensuite, gardez à l'esprit que pfSense est un pare-feu avec état, donc si vous avez un ping constant, créez une règle pour bloquer le ping, le ping continuera jusqu'à ce que l'état existant expire.

Deuxièmement, publiez vos règles de pare-feu, incluez l'en-tête sur chaque interface pour indiquer sur quelle interface se trouvent les règles. Les gens semblent ne pas savoir sur quelle interface se déroule une règle. -

@Jarhead Pour votre première question : oui tout marche.

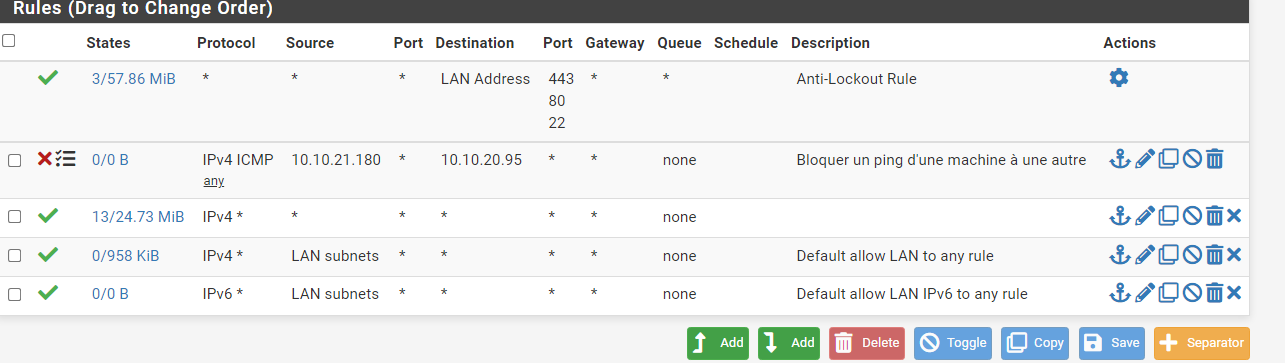

Pour la deuxième question j'ai pris l'exemple d'une règle qui bloque le ping d'une machine à une autre dans le réseau donc j'ai juste pris les adresses ip des deux machines pour pouvoir bloquer le ping. J'ai joint la photo de la règle

-

@Chance6216 C'est sur le LAN

-

@Chance6216 Je ne comprends pas vraiment votre adressage IP, mais je suppose que tous les sous-réseaux sont /23, n'est-ce pas ?

Quoi qu'il en soit, 10.10.21.180 n'est pas sur l'interface LAN, il ne peut donc pas être une source sur l'interface LAN.

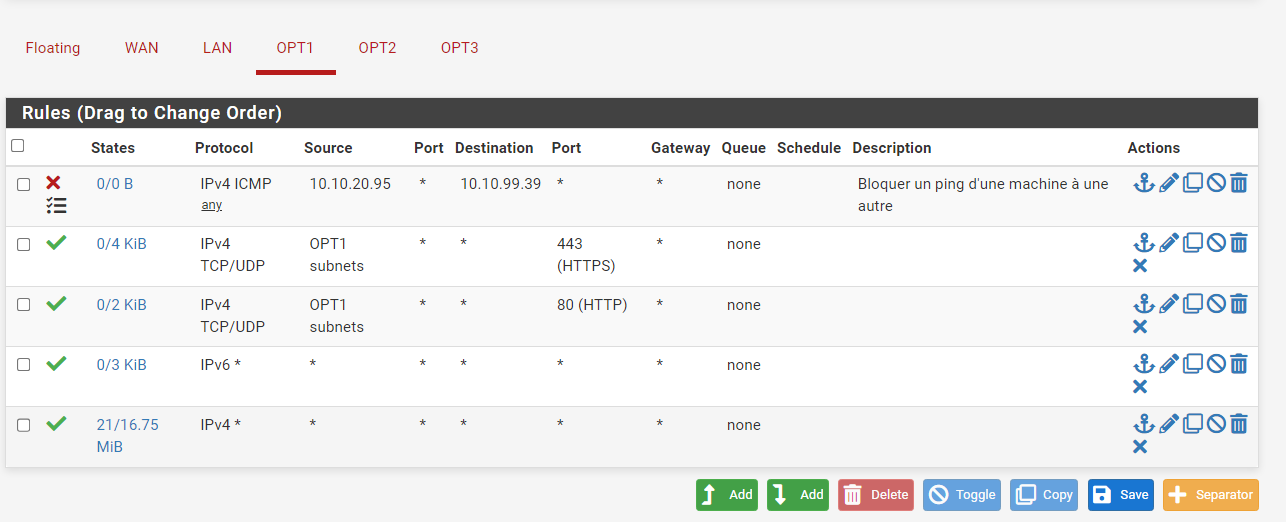

Cette règle devrait être sur OPT1.

Les règles sont évaluées lorsqu'elles entrent dans l'interface de ce sous-réseau.

Donc, si vous souhaitez empêcher OPT1 d'accéder au LAN, la règle s'applique à OPT1.

Si vous souhaitez empêcher le réseau local d'accéder à OPT1, la règle s'applique à l'interface LAN.

De plus, les deux adresses IP de cette règle se trouveraient sur le même sous-réseau. Le pare-feu ne verra pas ce trafic car il s'agit de la couche 2. Il ne passera que par votre commutateur.

Vouliez-vous peut-être définir l'adresse IP source 10.10.10.180 ? -

@Jarhead D'accord j'ai compris merci beaucoup. Mais j'ai modifié la règle maintenant. J'ai bloqué le ping de 10.10.20.95 vers 10.10.99.39. Donc je l'ai fait sur l'interface OPT1. Mais ça n'a toujours pas fonctionné.

-

@Chance6216 Je ne comprends toujours pas votre schéma d'adressage. Pourquoi des adresses aussi arbitraires ?

Les interfaces pfSense sont les passerelles pour tous les VLAN, n'est-ce pas ?

Vous avez attendu la fermeture des États existants avant de tester, n'est-ce pas ?

Modifiez la règle de ping en source : any, destination : any, puis essayez d'effectuer un ping depuis un périphérique OPT1 vers un autre VLAN. Est-ce que ça échoue ?

-

Bonjour,

J'ai fais quelques recherches, je ne sais pas du tout ce que ca vaut.. voici ce que j'ai trouvé.

-

Vérification des Interfaces et VLANs

Interfaces : Assurez-vous que vos interfaces sont correctement configurées avec les bonnes adresses IP et les bons VLANs.WAN : 192.168.110.2/24 avec passerelle 192.168.110.1 LAN : 10.10.10.100/23 (VLAN 10) OPT1 : 10.10.20.159 (VLAN 20) OPT2 : 10.10.30.54 (VLAN 30) OPT3 : 10.10.99.163 (VLAN 99) -

Vérification des VLANs

Assurez-vous que les VLANs sont correctement configurés sur pfSense et sur le switch.

Dans pfSense, allez dans Interfaces > Assignments > VLANs et vérifiez que les VLANs 10, 20, 30, et 99 sont correctement créés et assignés à la bonne interface physique.

Sur le switch, vérifiez que le port connecté à pfSense est en mode trunk et autorise les VLANs nécessaires. -

Règles de Pare-feu

Règles LAN : Allez dans Firewall > Rules > LAN et ajoutez des règles pour autoriser ou bloquer le trafic selon vos besoins.

Pour bloquer un site spécifique, ajoutez une règle de type "Block" avec l'adresse IP ou le domaine du site.

Pour bloquer le ping, ajoutez une règle de type "Block" pour le protocole ICMP.Règles des autres interfaces (OPT1, OPT2, OPT3) : Faites de même pour chaque interface VLAN. Assurez-vous que les règles sont configurées pour autoriser ou bloquer le trafic selon les besoins de chaque VLAN.

-

Vérification du NAT

Allez dans Firewall > NAT > Outbound et vérifiez que le NAT est correctement configuré.

Pour la plupart des configurations, le mode "Automatic outbound NAT rule generation" fonctionne bien, mais si vous avez des besoins spécifiques, vous pourriez avoir besoin de règles NAT manuelles. -

Configuration des DNS

Assurez-vous que les serveurs DNS sont correctement configurés dans System > General Setup.

Vous avez plusieurs serveurs DNS configurés. Assurez-vous qu'ils sont accessibles et fonctionnent correctement. -

Vérification du Journal de Pare-feu

Allez dans Status > System Logs > Firewall pour vérifier les logs du pare-feu.

Cela vous aidera à identifier si les règles que vous avez mises en place sont effectivement appliquées et si elles bloquent ou autorisent correctement le trafic. -

Tests de Connectivité

Ping : Depuis un poste de travail, essayez de pinguer différentes adresses IP pour vérifier la connectivité et l'application des règles ICMP.

Site Web : Essayez d'accéder au site web que vous souhaitez bloquer pour vérifier si la règle fonctionne.

Exemples de Règles de Pare-feu

Bloquer un site spécifiqueAllez dans Firewall > Aliases et créez un alias pour le site à bloquer (par exemple, Blocked_Sites). Allez dans Firewall > Rules > LAN et ajoutez une règle : Action : Block Interface : LAN Source : Any Destination : Single host or alias, puis choisissez Blocked_Sites Description : Bloquer l'accès à [nom du site]Bloquer le ping

Allez dans Firewall > Rules > LAN et ajoutez une règle : Action : Block Interface : LAN Protocol : ICMP Source : Any Destination : Any Description : Bloquer les requêtes ICMP (ping)Bonne chance!

-

-

@Pandora88 Merci beaucoup je vais essayer

Copyright 2025 Rubicon Communications LLC (Netgate). All rights reserved.