Exposed Host an Netgate oder AVM

-

Hi,

meine Netgate hängt hinter einer Fritzbox 6660 als exposed Host. Läuft auch alles supi.

Jetzt möchte ich mir einen Linux Rechner mit Nextcloud auch direkt an die Fritz-Box hängen in einem anderen Netz als mein Firmennetz (Ransom Viren und so ... :-)

Ich wollte dazu ein paar Ports von der Fritzbox weiterleiten an den Rechner klappt aber nicht.

Ich vermute das ist auch nonsens weil ja der Exposed Host alle Ports weitergeleitet bekommt, oder.

Kann/soll ich den Rechner an mein Netgate in ein extra Netz hängen.Was ist denn am sichersten/besten ?

Vielen Dank

Marco -

Der Nextcloud-Server würde in eine DMZ gehören.

Es ist prblemlos möglich mehrere weitere Netzwerke hinter der pfsense einzurichten, Ich habe neben LAN, noch WLAN und eben die DMZ für die Server. Dann haben WLAN und DMZ auch eigene Firewall-Regeln, die natürlich entsprechend angepasst werden müssen. Soll der Nextcloud-Server auch noch per IPv4 erreicht werden braucht es auch noch eine Port Forward RegelIch habe allerdings eine Frage. Warum muss die pfsense hinter der FB ein Exposed Host sein? Brauchts Du wirklich Zugriff auf alle Ports der pfsense aus dem Internet?

Meine pfsense hängt direkt an einem Modem (Vigor 167) da ist sie natürliche exposed. Aber ich hatte sie während der Einrichtungsphase auch hinter einer FB, denn ich habe erst vor einigen Wochen von IPFire auf pfsense umgestelt und daher zeitweise beide zeitgleich hinter eienr Fritzbox betrieben, um die pfsense langsam nebeher einrichten und mich mit deren Konfiguration und Optionen vertraut zu machen. Schon deswegen war es mir nicht möglich pfsense und IPFire beide zu exposed hosts zu machen.

Wäre bei Dir die Nextcloud der einzige Server, der die Ports 80 und 443 benötigt, kann man also in der FB auch gezielt die Ports 80 und 443 an den Nextcloud-Server weiterreichen und die anderen Ports, (nur die, die die pfsense wirklich benötigt, wie z.B. den tcp-Port 22 für ssh oder udp-Port 51820 für Wireguard, etc.) an die pfsense weiterreichen.

Das wäre eigentlich immer der richtigere Weg, weil die FB dann nicht einfach alle Ports öffnet und weiterreicht, sondern nur die, die tatsächlich erforderlich sind.

-

@eagle61 Vielen Dank für die schnelle Antwort.

An der FB geht es also nicht? Ich hätte das als sicherer angesehen...

Muss ich bei der Netgate was besonders beachten, dass mir keiner in mein Firmennetz einbricht?

Vielen Dank

Marco -

Doch, es geht auch an der FB, allerdings NICHT wenn die pfsense ein Exposed Host bleibt. In meinem Post beschrieb ich ja was zu tun ist, Nämlich der pfsense seitens der FB nur die tatsächlich benötigten Ports zuzuweisen und dem Rechner mit Nextcloud die tcp-Ports 80 und 443 (http und https).

Schon aus Gründen der Netzwerksicherheit sollte man einen Rechner hinter einer FB nie grundlos zu einem exposed Host machen. Es ist immer empfehlenswert auf Seiten der FB nur die tatsächlich benötigten Ports zu öffnen und dann gezielt an die Rechner weiterzuleiten, die diese benötigen.

Ich vermute mal, das über deine FB auch die Telefone angeschlossen sind, etc. Also warum machst Du die pf dann zum exposed Host?

Ich möchte Dir nicht zunahe treten, aber vermute mal, dass Du dich bisher nur nicht mit Portweiterleitung, NAT und so thematisch auseinandersetzen wolltest und daher den einfachen Weg gewählt hast und einfach die pf zum Exposed Host gemacht hast. Das ist aber aus Gründen der Netzwerksicherheit nicht empfehlenswert. Man sollte eigentlich immer nur die wirklich notwendigen und benötigten Ports öffnen und alle anderen geschlossen lassen.

-

Natürlich will man alles zur pfSense weiterleiten, denn sonst sucht man an zwei Stellen.

Da ist sie da, alles andere ist quatsch.Dann legt man einfach weitere Netze als Subinterfaces und VLANs an.

Ist kein managed Switch vorhanden, sollte man da mal drüber nachdenken.

Ansonsten tut es auch ein anderer Port auf der Appliance. -

Prinzipbedingt kann man bei IPv4 nur immer genau einem Ziel einen definierten Port weiterleiten. Bei IPv4 hat ja üblicherweise nur ein Gerät die öffentlich erreichbare IP-Adresse, in Deinem Fall die FritzBox. Alle anderen Geräte dahinter haben IP-Adresse aus privaten Subnetzbereichen, wie z.B. 192.168.178.0/24. Will man nun eine Nextcloud per https vom Internet aus ereichbar machen und hängt diese hinter einer FB, dann bekommt die dort eine Adresse aus deren Subnetz wie z.B. 192.168.178.10. Jetzt muss ich mich entscheiden. Ich kann der FB sagen leite alle Anfragen per NAT an tcp-Port 443 weiter an die Nextcloud mit Adresse 192.168.178.10. Das geht abe eben nur genau einmal. Wenn ich jetzt bereits hinter der FB eine pfsense habe, die einfach alle Ports weitergeleitet bekommt, (exposed Host) dann bekommt die ja bereits eben auch den tcp-Port 443 weitergeleitet. Ein weiteres Mal geht eben nicht bei IPv4.

Solange also die pfsense ein exposed Host bleibt, hast DU keine Möglichkeit die Nextcloud neben der pfsense hinter der FB zu betrieben, sie muss dann in ein separates Netz (üblicherweise die DMZ) hinter die pfsense.

Richtig, ein VLAN erfordert einen managed Switch. Ohne wird es nur mit weiterem Konfigurationsaufwand seites der am VLAN betriebene Rechner möglich sein. Linux kann zwar auch VLAN's aber ich vermute das Dir der Konfigurationsaufwand dafür zu groß wäre, wenn er es Dir schon ist die Ports an FB und pfsense zu verwalten.

Statt Vlans zu konfigurieren und eine managed Switch zu erwerbe kannst Du aber auch einen USB-Lan-Adapter nehmen und per USB mit der pfsense verbidnen. Das geht auch um darüber dann eine DMZ mit der Nextcloud dran zu verbinden. Ist die Nextcloud der einzige Rechner in der DMZ benötigst Du dafür nicht mal einen weiteren Switch

-

Noch mal, es macht keinen Sinn in dem Transfernetz zwischen Fritzbox und pfSense einen Client/Server zu betrieben.

Vor allem kann man das Regelwerk in der pf granular gestallten und mit pfBlocker weiter die Zugriffe einschränken.

-

NOCling sorry, falsch verlinkt, sollte an mpatzwah gehen.

Noch ein Nachtrag.

Ich habe große Zweifel daran, ob Du bei der Lösung die Nextcloud hinter die pfsense weniger Konfigurationsaufwand haben wirst als dabei die Nextcloud neben die pfsense hinter die FB zu hängen und der pfsense den Status exposed Host zu nehmen.

Der Grund dafür ist dass die pfsense über keinerlei vordefinierte Firewall-Regeln für weitere Netze neben dem WAN und LAN verfügt. Richtest Du also für die Nextcloud ein weiteres Netzwerksegment ein, üblicherweise opt1 und nutzt das als DMZ, so gibt es für diese Netz keine Firewall-Regeln. Das ist eben anders als bei der IPFire, von der ich komme. Die zwar insgesamt weit weniger Konfigurationsoptionen als die pfsense, aber es gab vordefinierte Regeln neben denen für das LAN auch für WLAN und DMZ. Diese Regeln waren so, dass damit ungeübte, die wenig Erfahrung mit Firewalls haben erst einmal starten konnten.

Ein Rechner in der DMZ der IPFire konnte so also von Anfang an aufs Internet zugreifen (um z.B. aus diesem Updates zu beziehen, nicht aber auf LAN und WLAN. Bei der pfsense ist das anders. Du wirst bei der pfsense für die DMZ passende Regel selbst definieren müssen. Ansonsten wird Deine Nextcloud hinter der pfsense unerreichbar bleiben und selbst auch nicht einmal das Internet erreichen können, um z.B. Updates herunter laden zu können.

Warum schreibe ich Dir das?

Weil ich mir nicht sicher bin über wie viel Erfahrung Du mit solchen Regeln verfügst und bei wenig Erfahrung besteht eben die Gefahr, dass diese Regeln falsch definiert werden, wobei es auch schon reichen kann, dass diese in der falschen Reihenfolge angeordnet werden (die Reihenfolge der Regeln bestimmt deren Abarbeitung und Wirkung). Im schlimmsten Fall öffnest Du dann das Firmen-LAN für Zugriffe aus dem Internet via Umweg über die DMZ, was Du natürlich ganz sicher nicht willst. -

@eagle61 Vielen Dank an alle für Eure sehr ausführlichen Erklärungen.

Die pfSense hat mir ein Ex-Azubi eingerichtet und meines Wissenshorizont ist da wirklich sehr beschänkt... deswegen die "dumme" Frage

Nur brauche ich ca. 100 Portweiterleitungen auf lokale Schulungsrechner, die vom Internet verfügbar seien sollen und ich wüsste nicht, wie das ohne exposed Host gehen sollte...

Aber ich glaube ich bekomme das jetzt mit Euren Antwotrten hin

Vielen Dank !!!

Marco -

Auch kann man an der Fritte beides nutzen, Exposed Host leitet nur alles weiter, was nicht schon von der Fritte selbst genutzt wird.

-

Danke für die ehrliche Auskunft über Deinen Erfahrungsstand. Wir haben aber alle mal mit wenig Erfahrung angefangen.

Sei bitte vorsichtig bei der Regeldefinition für die DMZ.

Ich weiß nicht genau auf welchem System (Debian, Ubuntu oder in einem Docker-Container) Du Nextcloud installiert hast.

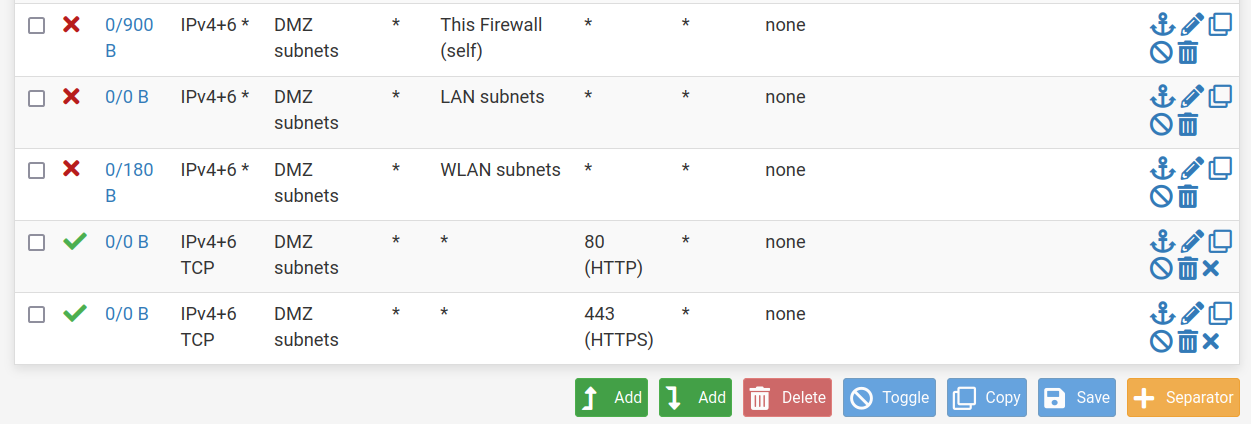

In jedem Fall braucht der Rechner mindestens per http, eventuell auch https Zugang in das Internet, allen schon der Updates wegen. Daher musst Du für die DMZ mehrere Pass-Regeln (erlauben den Zugriff = grünes Häkchen) definieren. Je eine für tcp-Port 80 und tcp 443. Die kommen ans Ende der Liste mit den Regeln, denn das Ziel der Regel muss global sein (Destination = any oder in der Abbildung eben als * gekennzeichnet). Es muss eine Globale Regel sein, denn Die Zeladresse (für die Updatens von z.B. Debian oder Ubuntu und Nextcloud) liegt ja irgendwo im Internet und Du kennst sie nicht genau.

Nur diese beiden regeln für Ports 80 und 443 würden nun aber auch erlauben dass der Rechner in der DMZ mit der Nextcloud drauf per port 80 und port 443 auch die Firewall selbst, das LAN und das (sofern vorhanden) separate WLAN erreichen kann.

Daher werden nun weitere Regeln benötigt, die das unterbinden. Siehe

Also Block- oder Reject-Regeln (rote Kreuzchen). Diese verbieten den Zugriff aller rechner aus der DMZ auf die Firewall, das LAN und WLAN und müssen vor der Regel stehen die den Zugriffa auf die Ports 80 und 443 erlauben soll, denn die in der Reihenfolge zuerst pasende Regel wird angewendet.

Wären also die Regeln mit der Erlaubnis tcp-Port 443 zu erreichen oberhalb von dem Verbot alle Ports im LAN zu erreichen würden würde sie zuerst als passend erkannt und angewendet werden. Der Nextcloud-Server könnte also trotz weiter unten stehender Verbotsregel PC auf Port tcp 443 im LAN erreichen, da die Erlaubnis ja global ist.Ich hoffe das hilft Dir weiter.

-

@Bob-Dig

richtig, aber die Fritte nutzt am WAN-Interface weder tcp-Port 80 noch 443. Daher werden diese an den Exposed Host weitergegeben und können eben genau nicht ein weiteres Mal an einen anderen Server (also die Nextcloud) weitergeleitet werden.

Das die Fritte am LAN-Interface die tcp-Ports 80 und/oder 443 nutzt ist in diesem Zusammenhang unerheblich.

-

@eagle61 said in Exposed Host an Netgate oder AVM:

Doch, es geht auch an der FB, allerdings NICHT wenn die pfsense ein Exposed Host bleibt.

Bitteschön.

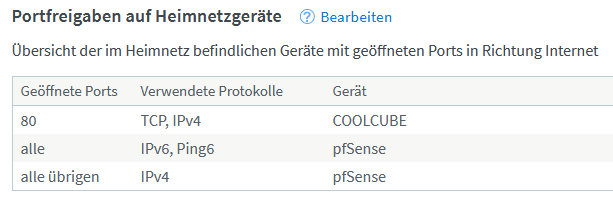

Man kann also sehr wohl Portfreigaben an der Fritte machen und Sense als Exposed Host freigeben. Klar, kann diese dann nicht mehr die Ports der Fritte nutzen.

Ich denke, das alles gilt auch für eine Kabel-Fritte. Kann man sich ja recht einfach anzeigen lassen in der Oberfläche (Diagnose/Sicherheit). -

@Bob-Dig Ihr seid alle spitze ! D A N K E

-

@Bob-Dig

Okay, das mit den "allen übrigen" war mir nicht klar. Aber ich hab die pfsense auch nicht an einer FritzBox sondern an einem Modem (Vigor 167). Ich habe noch eine alte FritzBox 7430 und die kann das meiner Erinnerung nach so (noch) nicht. Aber die kann auch noch kein Wireguard und wird von AVM auch keine weiteren Updates mit neuen Features erhalten. Die bekommen nur die FritzBox 7490 und neuer oder besser.

-

Ja klar kann man das mit der FeitzBox so machen und parallel zur pf auch Sachen betreiben und erreichbar machen.

Man kann sich auch selbst ins Bein schießen oder mit dem Messer rein hacken.Bedeutet aber noch lange nicht das man es auch tun sollte.

Ein gescheites Netzwerk nutz zwischen Router immer ein Punkt zu Punkt Netz, ein reines Transfernetz.

Da reicht auch was ganz kleines mit 6 nutzbaren IPs, für HA auf beiden Seiten.Und die Firewall Regel die gezeigt wurden sind zu unspezifisch.

Wenn man der DMZ ausgehend Internetzugriff geben will, sollte man auch das Ziel auf nicht RFC1918 oder das IPv6 Objekt beschränken.Zudem kann man bei der pf mit dem Firewall Log und dem Capture Tool sehr einfach Fehler suchen.

Das ist bei der FritzBox nicht im Ansatz gegeben.

Schon aus dem Grund sollte man die Konfiguration daher so einfach wie möglich halten.Und da hier scheinbar alle Grundlagen fehen, wir über eine Firma im Bereich der DSGVO sprechen, sollte hier ein Dienstleister mit einbeziehen werden.

Denn eine Nextcloud ist alles andere als einfach wirklich sicher zu betreiben.

Ein Datenschutz Verstoß kann schnell extrem teuer werden. -

@NOCling said in Exposed Host an Netgate oder AVM:

Und die Firewall Regel die gezeigt wurden sind zu unspezifisch.

Damit hast Du recht. Es sind aber auch nicht meine Firewallregeln für die DMZ, sondern nur ein Beispiel für eine Person, die nicht so viel Ahnung von der Materie hat wie Du.

Mein Ziel war es auch nicht hier ein vollständiges DMZ-Regelwerk zu zeigen, sondern ein Beispiel dafür, dass die Konfiguration über die pfsense komplexer ist als mpatzwah sich das vermutlich vorstellt und einige Fallstricke beinhaltet. Immerhin hat mpatzwah die pfsense nicht selbst installiert, sondern ein ehemaliger Azubi.

Was die Nextcloud angeht: ja, auch das ist alles richtig. Es kommt aber drauf an, wofür die genutzt wird. Also zur Verwaltung von Kundendaten oder doch eher privat. Leider haben wir beide dazu keine Informationen.

-

@NOCling said in Exposed Host an Netgate oder AVM:

Ja klar kann man das mit der FeitzBox so machen und parallel zur pf auch Sachen betreiben und erreichbar machen.

Man kann sich auch selbst ins Bein schießen oder mit dem Messer rein hacken.Bedeutet aber noch lange nicht das man es auch tun sollte.

Wobei, wenn wirklich kaum Vorwissen besteht, dann mag das über die Fritte sogar sicherer sein, weil man hier auch weniger falsch einstellen kann. Mit so einer Sense kann man halt auch viel falsch machen, weil man halt wirklich alle Möglichkeiten hat.