VPN Point to Site ICMP funktioniert, TCP nicht

-

@Bob-Dig said in VPN Point to Site ICMP funktioniert, TCP nicht:

kannst Du NATen, was Du vermutlich auch musst, wenn mehr als das eine Subnet mit der Fritzbox kommunizieren können soll.

Mit mehr als das eine Subnet meinst du mehr als ein SUbnetz auf Seiten der pfsense, also neben dem LAN der pfsense noch andere Subnetze wie DMZ, IoT?

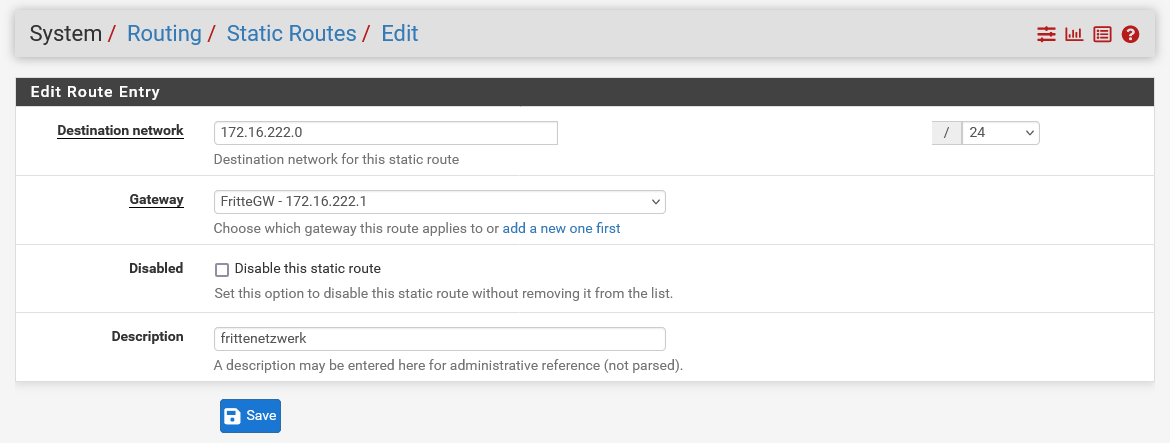

Ja, das geht, sogar ohne zu NATen. Das kann nur der Wireguard-Konfigurationsassist der FritzBox nicht. Manuell kann man das aber nachträglich einrichten. Wie das geht beschreibt "Biberbaer" auch in seiner Anleitung auf v64.tech. Unter Erweiterte Methode zum hinzufügen, bearbeiten oder ergänzen von Peers in der FritzBox. von Oktober 2023. WIchtig ist sein Hinweis "mindestens eine WireGuard Verbindung gespeichert zu haben" bevor man dann die Config-Datei per Hand editiert und dort die von z.B. AllowedIPs = 192.168.0.0/24 ändert auf AllowedIPs = 192.168.0.0/24,192.168.10.0/24

So habe ich es auch gemacht und kann nun alle Subnetze hinter meiner pfsense vom Netzwerk der FB aus erreichen und umgekehrt klappt es auch.

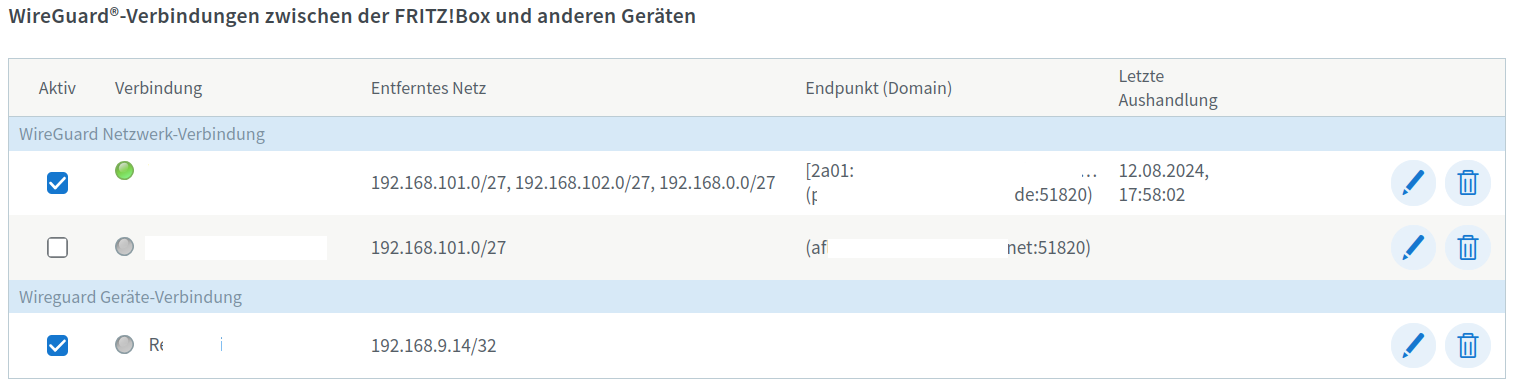

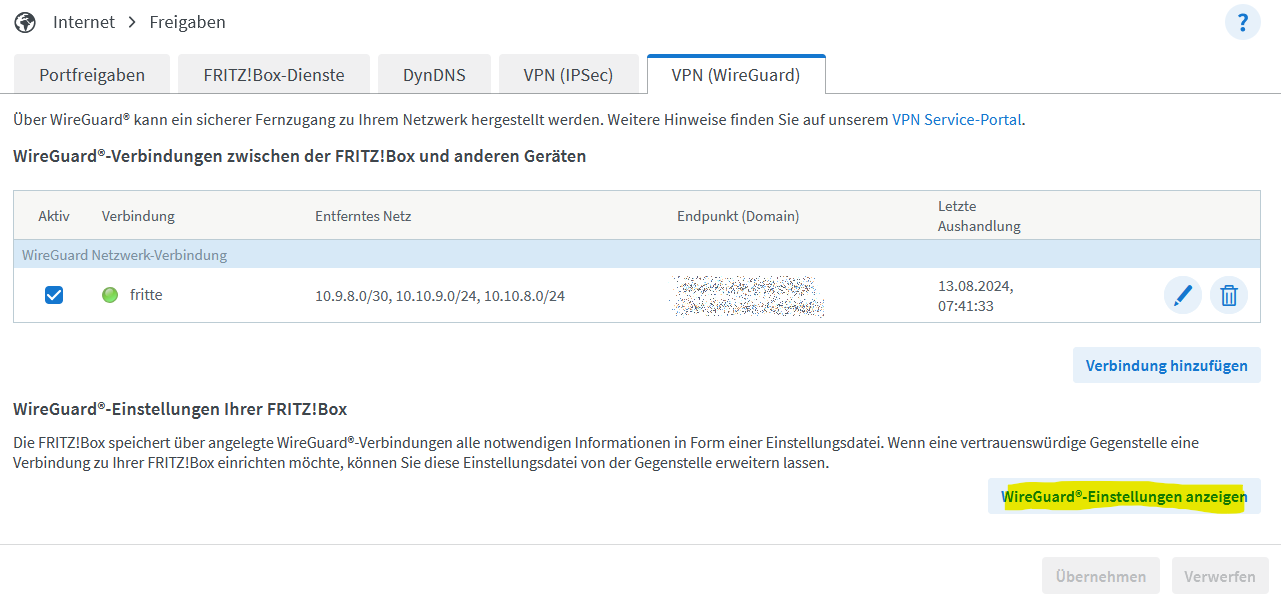

In der FB sieht das dann so aus:

Wobei der zweite Eintrag der ursprüngliche Eintrag aus dem Konfigurationsassistenten war. der erste Eintrag der von mir manuell editierte ist, über den ich nun die drei genannten Subnetze erreichen kann.Wie man auch sehen kann habe ich nicht nur die erreichbaren Netze ergänzt, sondern auch die DNS-Adresse der pfsense verändert. Geht auch.

-

@eagle61 Ok, etwas sehr frickelig für meinen Geschmack. Man kann aber auch eine Config im Voraus erstellen und dann an die Fritte übergeben, mit allen Netzen.

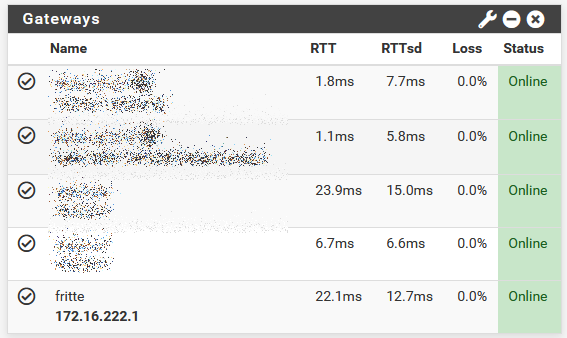

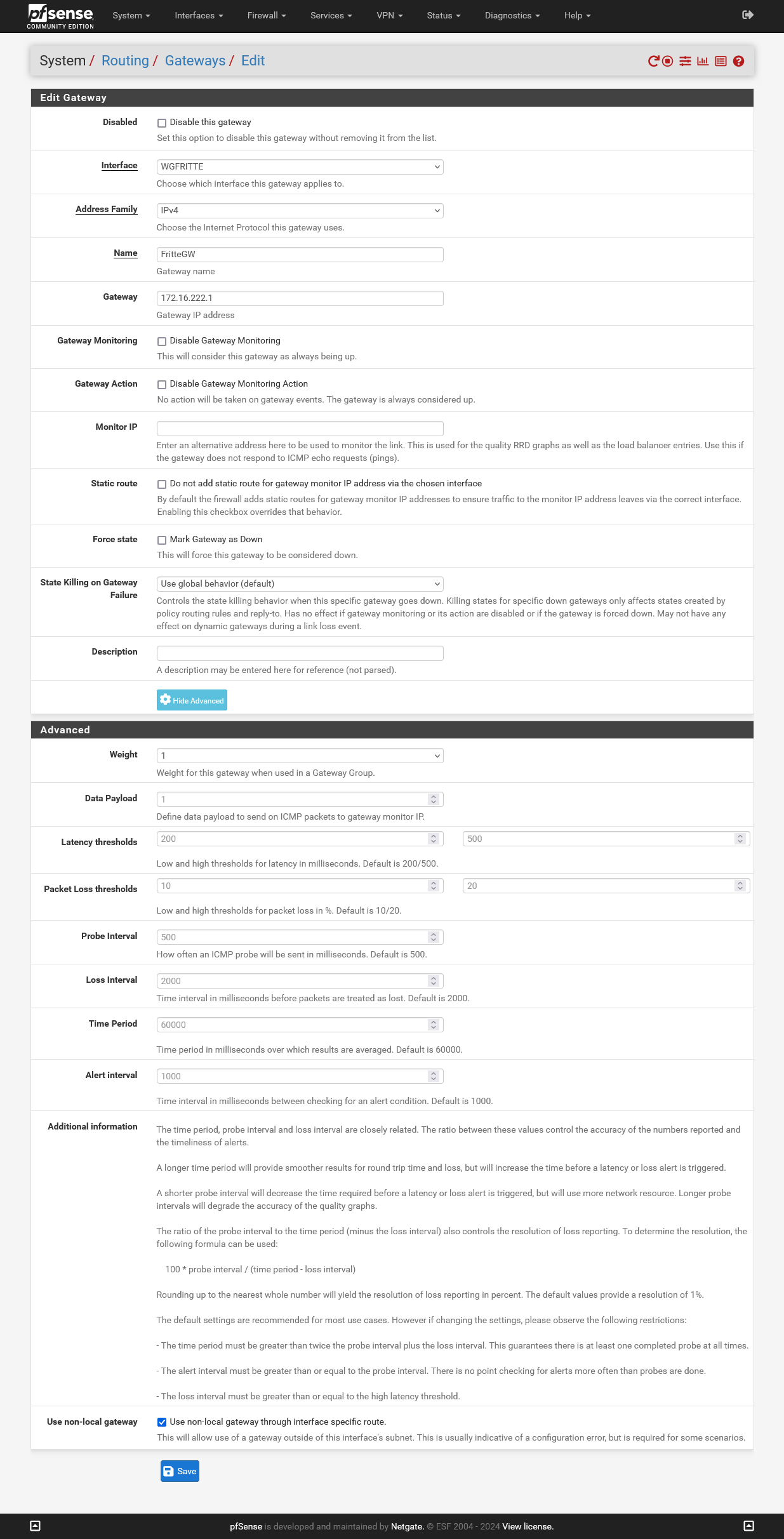

Was dir aber noch fehlt ist z.B. gateway-monitoring.

Dafür nutzt Du auf Seite der pfSense ein Transfernetz und musst dieses natürlich der Fritte auch noch als allowed IP verklickern. Dann machst Du auf das WG Interface einfach eine IP aus dem Transfernetz. Für das Gateway kannst Du dann die IP der Fritte nutzen (Use non-local gateway aktivieren). So sollte das sauber laufen.

Ich würde vermutlich nur ein Subnet bekannt machen, das Transfernetz, und dann NATen. -

@Bob-Dig said in VPN Point to Site ICMP funktioniert, TCP nicht:

Man kann aber auch eine Config im Voraus erstellen und dann an die Fritte übergeben, mit allen Netzen

Kann man das? WOher bekommt die Fritte dann den private Key? Soweit ich das verstehe muss man dazu mindestens einmal eine Wireguard-Verbindung per Konfigurationsassistenten erstellen. genau deswegen darf man ja auch nicht alle erstellten Verbindungen löschen, wenn man die Vrbindung nachträglich manuell editiert. Dann löscht die Fritte nämlich alle Keys umd man fängt wieder von vorn an.

-

@eagle61 said in VPN Point to Site ICMP funktioniert, TCP nicht:

Kann man das? WOher bekommt die Fritte dann den private Key?

So wie ich das gelesen habe, erstellt Du diese WG-Config mit privatem Key und allem wie sonst außer, dass Du keine Adresse mitgibst, die setzt die Fritte automatisch, auf ihre LAN-Adresse.

Ich hatte das so auch heute probiert und ging, allerdings habe ich die Verbindung nicht getestet, da ich keine Anwendungsfall dafür habe, also die Config war nur ausgedacht. Es wurde mir aber alles passend in der Fritte angezeigt. -

@TheBlackOne leider hast du mir die frage nicht beantwortet, warum stellst du dir nicht alternativ eine pfSense zuhause hin. Für mich war es die beste entscheidung meine Fritzbox (2015/2016) zu einer Sense zu wechseln.

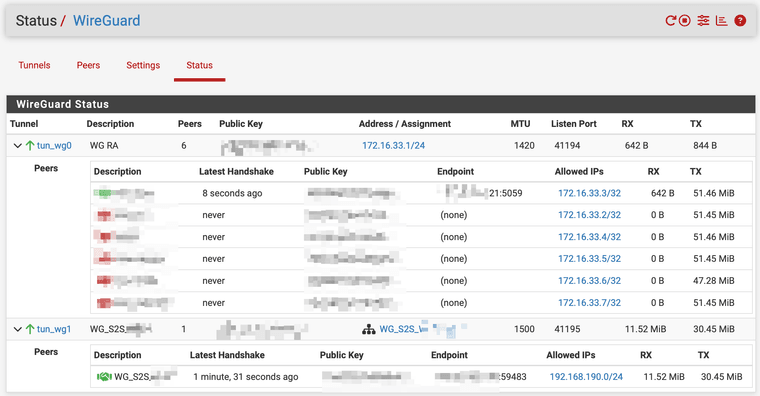

Du hast so viel möglichkeiten, es macht für mich vieles einfacher als mit einer Fritzbox. Mir ist noch eine frage aufgefallen, warum hast du erst ein 0er netzt angebeben und später wird es doch ein 178er netz. was bezewckst du damit, private IP bereiche kannst du posten wie du willst, da sind keine geheimnisse?Wenn du der Anleitung von v64.tech abarbeitest, hast du einen wireguard tunnel der mit einer fritzbox funktioniert. ich habe ihn genau so konfiguriert und habe halt ein vpn zu dem 190er netz.

-

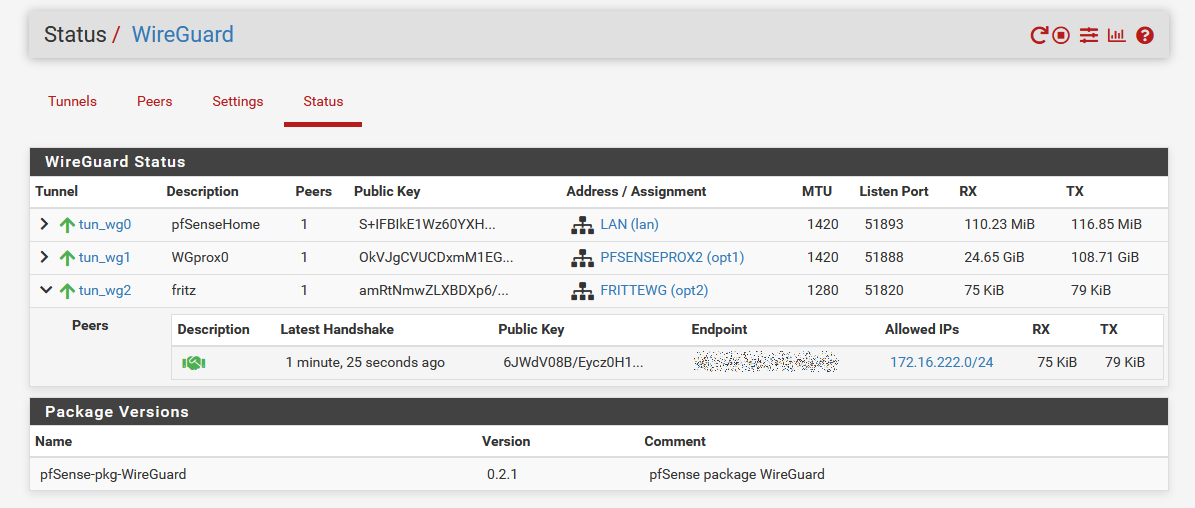

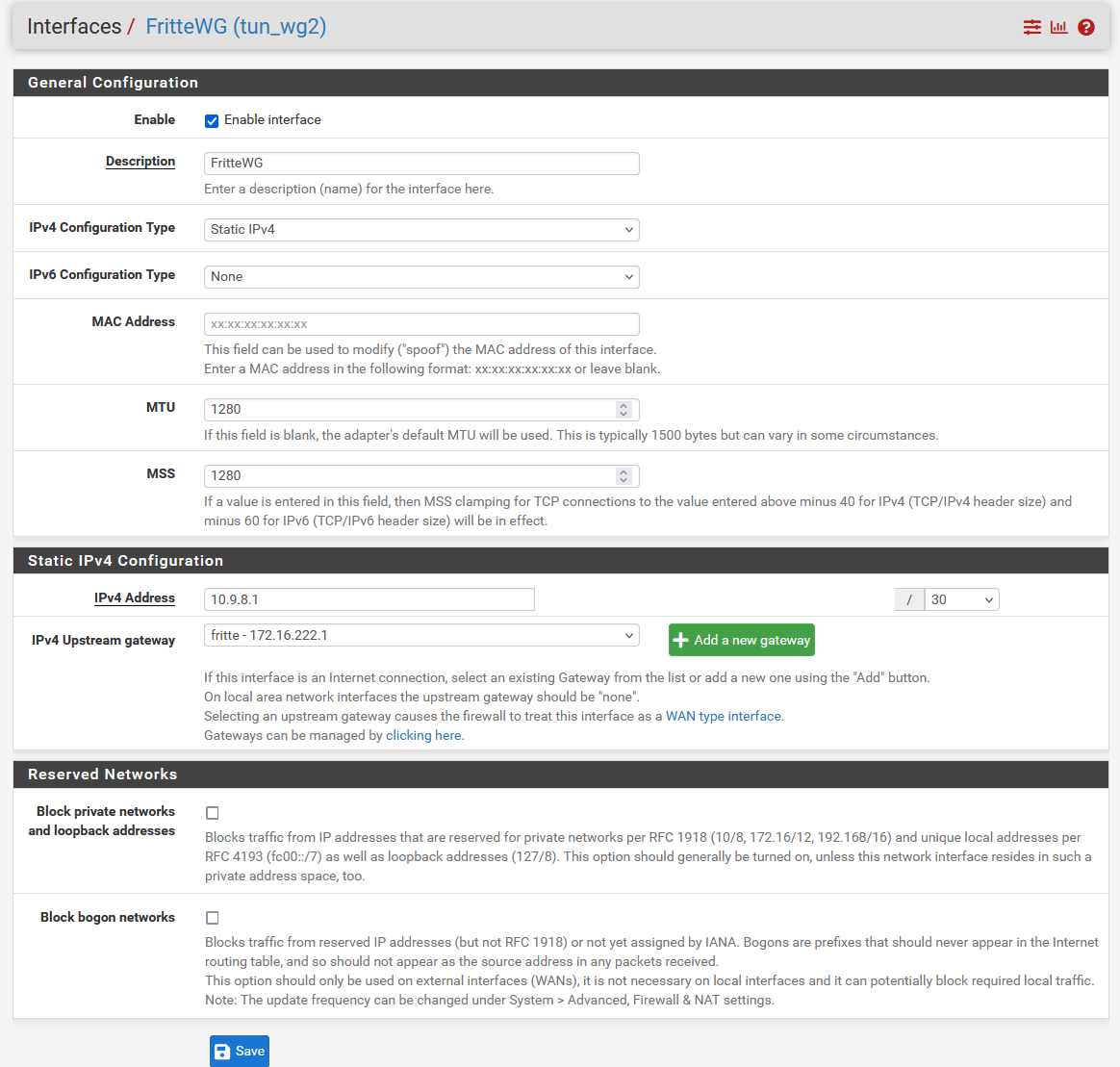

@eagle61 Ich hab jetzt auch mal so eine Verbindung gebaut, aber mit Gateway und NAT. Habe selbst aber keinen Anwendungsfall dafür.

MTU habe ich einfach möglichst gering gesetzt, weil ich nicht weiß, was die Fritte nutzt.

Die Fritte selbst NATet übrigens nicht über den Tunnel. Eine Frage, die ich mir lange selbst gestellt habe, nun kenne ich die Antwort.

-

@Bob-Dig said in VPN Point to Site ICMP funktioniert, TCP nicht:

MTU habe ich einfach möglichst gering gesetzt, weil ich nicht weiß, was die Fritte nutzt.

1392 ist die voreingestellte MTU der Fritte für Wireguard-Tunnel.

Kannste dir aber anzeigen lassen. Linux tracepath zeigt die an.

-

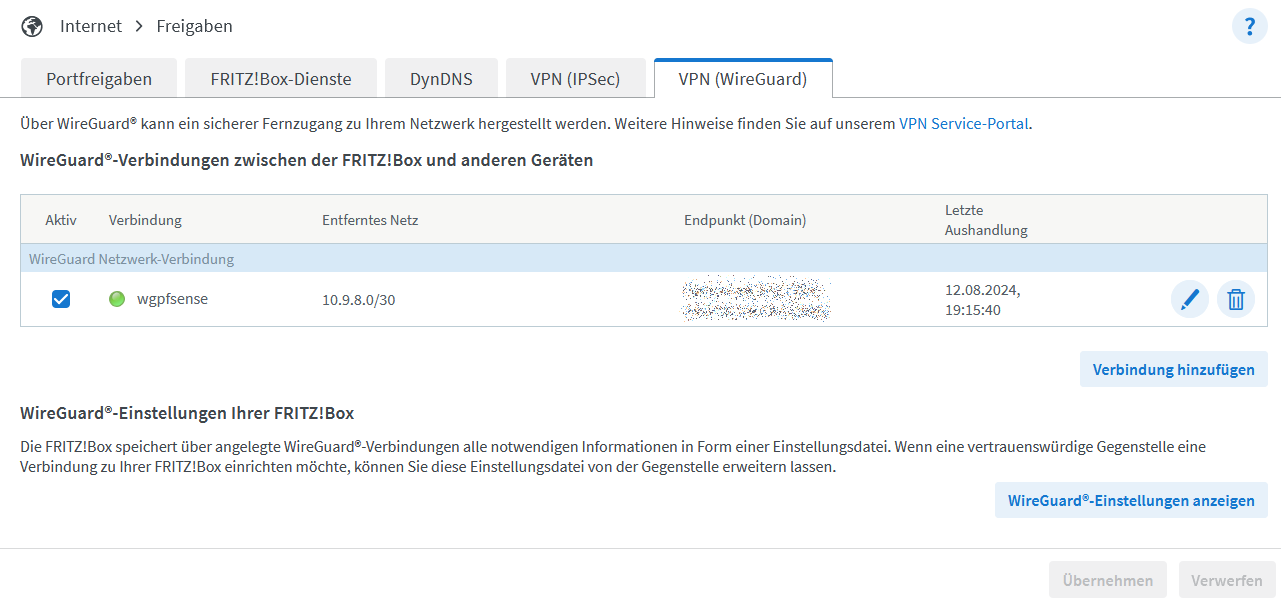

@eagle61 Man kann doch relativ leicht Allowed IPs hinzufügen, habe ich gerade festgestellt.

- Einfach die "WireGuard

-Einstellungen" anzeigen und exportieren.

-Einstellungen" anzeigen und exportieren. - In der Datei die neuen Allowed IP hinzufügen und speichern.

- Die bestehende WireGuard

-Verbindung in der Fritte löschen.

-Verbindung in der Fritte löschen. - Eine neue Verbindung anlegen, dabei auswählen, dass die WG-Verbindung bereits auf der Gegenstelle erstellt wurde.

- Einen Namen vergeben und die editierte Datei laden.

Solange die Fritte vor Ort gemanaget wird, ist das kein größeres Problem. Das läuft jedenfalls und damit würde ich natürlich auch kein NAT benutzen wollen bei der Site2Site-Verbindung.

- Einfach die "WireGuard

-

@Bob-Dig said in VPN Point to Site ICMP funktioniert, TCP nicht:

Man kann doch relativ leicht Allowed IPs hinzufügen, habe ich gerade festgestellt

Das ist ziemlich genau die Methode aus der von mir gestern verlinkten Anleitung bei v64.tech, nach der ich das auch gemacht habe. Wird dort in einem Kommentar von Oktober 2023 beschrieben.

-

@eagle61 Hab ich nicht gelesen, weil die wohl dem Interface und Gateway keine IP geben.

-

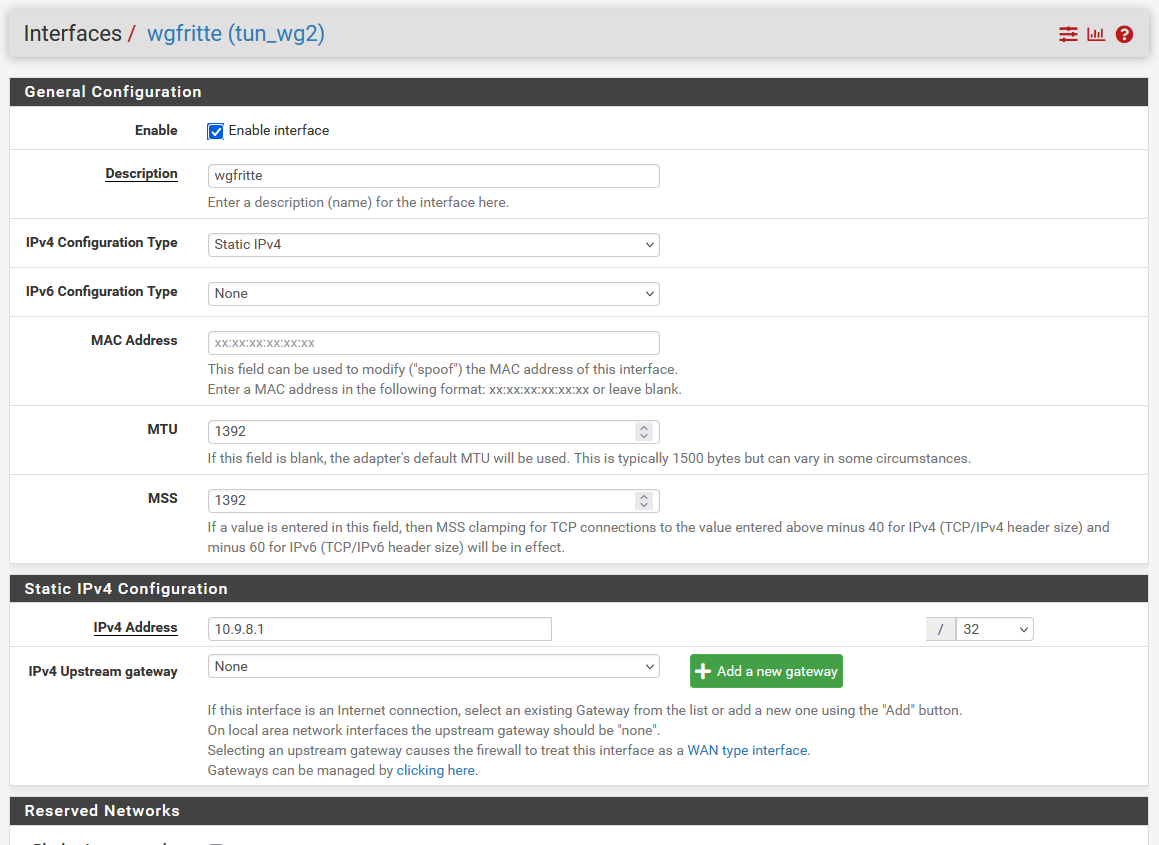

Hab nun das /30 durch /32 ersetzt. Keine Ahnung, ob das schon von Anfang hätte funktioniert, die Fritte ist da leider sehr eigen und zeigt Probleme erst ganz am Ende, nach Abschluss des Assistenten, an, teilweise ohne das Problem zu benennen. Dabei trennt sich auch noch jedes mal die WAN-Verbindung, was das Ganze remote zu einem Alptraum werden lässt.

-

@Bob-Dig said in VPN Point to Site ICMP funktioniert, TCP nicht:

Hab nun das /30 durch /32 ersetzt.

Du meinst für dein Transfernetz? Für alle anderen Netze wird alles seitens der FB akzeptiert. /24 oder auch /27.

Ich z.B. nutze auch /27-Netze und weder pfsense noch FB haben damit ein Problem. Aber ich habe eben auch noch kein Transfernetz für die FB konfiguriert.

-

@eagle61 said in VPN Point to Site ICMP funktioniert, TCP nicht:

Du meinst für dein Transfernetz?

Genau. Technisch mag die Begrifflichkeit aber hier nicht ganz zutreffen, weil die Fritzbox kein Transfernetz nutzt, die Sense aber irgendwie schon.

-

@micneu

Das ich die Fritzbox nehme liegt hauptsächlich daran, dass sie da ist und bisher alle meine Anforderungen erfüllt hat. Ich bräuchte sie auch weiterhin, da schien es zu Beginn des Projektes "einfach" sie zu behalten und als VPN Endpunkt zu benutzen. Die Überlegung Sie ersetzen startet bei mir als erst jetzt Das mit den Netzen ist vorallem Gewohnheit. Als ich den Thread erstellt habe ging ich davon aus, das ich einen einfachen Fehler gemacht habe und das genaue private Netz nicht von belang ist. Naja, wieder was gelernt.

Das mit den Netzen ist vorallem Gewohnheit. Als ich den Thread erstellt habe ging ich davon aus, das ich einen einfachen Fehler gemacht habe und das genaue private Netz nicht von belang ist. Naja, wieder was gelernt.