VPN pfSense Fritte

-

@eagle61

Wo genau der Unterschied der beiden ist, kann ich aus dem Stehgreif gar nicht sagen. Evtl habe ich aber noch nen 167 zum Testen.

Und zur Not FB 790 oder Digibox „Gen 1“.VLan 7 wird bei mir durch den Draytek gesetzt. In der PfSense mache ich da nichts.

Operiert im Modem/ Bridge Mode

DSL Mode Auto u d Modem Code Auto.

Adels enabled Tag 7 Prio 0

Vdsl2/ Gfast enable

Tag 7 prio 0

MTU 1500, das könnte sich an 1492 in der PFSense bei der WAN Config stören…Eine Vigor ebenfalls. Ich ändre nur deren IP auf 192.168.1.2, da die Sense 1.1 haben will.

Ich hańbe zwar nur deine Diskstation hinter der Sense, die erreicht werden soll und probiere auch gerade Port forwarding (daum wäre mir VPN lieber) , den Reverse Proxy, evtl für Paperless, Bitwarden oder Plex im Docker der DS und cloudflare als Reverse Proxy.

Gruß,

EuroPC -

@EuroPC said in VPN pfSense Fritte:

Gfast

das ist der Unterschied. das 166 kann G.Fast /

Supervectoring / VDSL2, das 167 Supervectoring /

ADSL2/2+ / VDSL2und das 167 soll nur etwa halb so viel Strom ziehen wie das 166, weil es modernere stromsparende Chips nutzt. Darum hab ich das genommen.

-

@eagle61 ok, also kein weltbewegender Unterschied für mich, denke ich.

** und das 167 soll nur etwa halb so viel Strom ziehen wie das 166** das ist allerdings ein relevanter Unterschied. Den hatte ich übersehen. Mal schauen, ob ich einen 167 rumliegen habe.

-

@EuroPC said in VPN pfSense Fritte:

Ich hańbe zwar nur deine Diskstation hinter der Sense, die erreicht werden soll

Wenn die Diskstation nicht ständig erreichbar sein soll, dann reicht es natrülich via VPN zu gehen.

Bei mir ist es u.a. eine Nextcloud. Auf der hab ich Kalender, Adressbuch und synce zu der auch FIles, wie etwa Fotos. Das alle natrülich auch von meinen Android-Geräten, denn ich nutze dafür nicht das Google-Konto, dessen Adressbuch oder Kalender, etc. Damit das klappt und ich nicht 24/7 eine VPN-verbindung auf den Androiden aktuv halten muss, mach ich das eben miitlels IPv6-DynDNS und -Freigabe passender Firewal-Rules.

-

@eagle61 doch, die DS läuft 24/7.

das VPN wäre von daher nett, da ich auch wenn ich bei ,einen Eltern bin auf meine Plex Daten zugreifen kann. Das hoffe ich zumindest, da ich per VPN ja zwei unterschiedliche lokale zu einem lokalen zusammengefasst habe.Momentan erhoffe ich mir erstmal ein stabiles DSL und damit DynDNS.

Quickconnect hilft hier ja nicht, da nur Synology.** mach ich das eben miitlels IPv6-DynDNS und -Freigabe passender Firewal-Rules.**

Muss ich mir näher ansehen. Dachte VPN und IpV6 mögen sich (noch) nicht.

Das muss ich mir näher ansehen.Gruß EuroPC

Ps: Ich muss eben zum Sport.

-

@EuroPC said in VPN pfSense Fritte:

Dachte VPN und IpV6 mögen sich (noch) nicht.

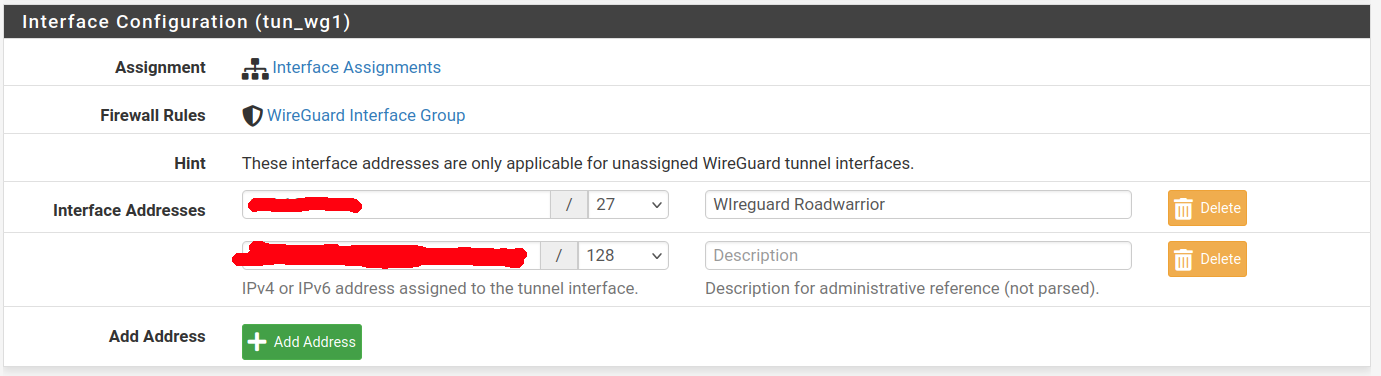

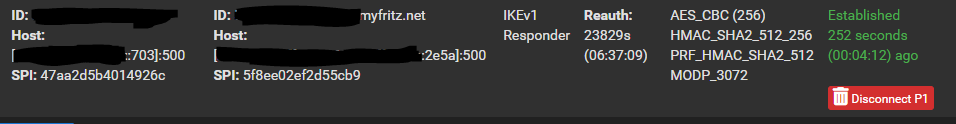

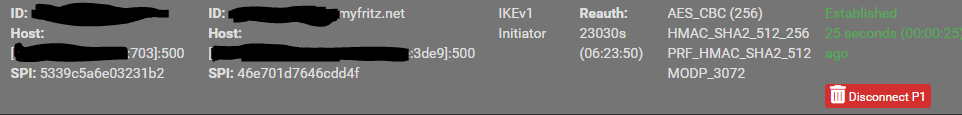

Das mag für IPSec gelten. Für Wireguard gilt das nicht. Wireguard kann v6

Man muss halt das Transfernetz mit einer IPv4- und IPv6-Adressen versehen -

Das hier sind Tunnel zu 75er AVM Kinsten, die mit aktuelle Firmware primär über IPv6 laufen:

Die Basis muss halt stimmen, IPs der Gegenstellen müssen erreichbar sein, wenigstens eine die als Responder arbeitet.

DynDNS muss auf beiden Seiten sauber arbeiten und am besten mit kurzer TTL. Ich nutze hier 60 Sekunden, dann ist auch eine IP Änderung kein Problem, vor allem nicht bei IPsec wenn man Mobike aktiviert.Über was für Probleme redet ihr hier?

-

@NOCling said in VPN pfSense Fritte:

Über was für Probleme redet ihr hier?

Wenn du in der Diskussion zeitlich etwas weiter zurückgehst, dann wirst du sehen, dass wir das Problem längst erkannt haben. EuroPC hat eine unsaubere DynDNS-Konfiguration und keine statischen IP-Adressen. Somit kann VPN nicht klappen, solange das nicht behoben ist.

Was IPv6 angeht. Ich habe nicht bestritten dass IPSec auch v6 kann. Da ich aber ohnehin kein IPSec nutze und überzeugt bin, das Wireguard performanter ist und die modernere Verschüsselung nutzt, nutze ich Wireguard stattdessen und empfehle das auch weiter, wenn man die Wahl zwischen IPSec und Wireguard hat und das sowieso gerade neu aufsetzen muss.

Das heißt ja nicht IPSec sei schlecht.

Es soll nur heißen:

Das bessere ist der Feind des guten ;-) -

Was die Performance angeht, tun sich beide nichts, wenn man die MSS sauber setzt. Bei IPsec ist das 1328 für den Tunnel Mode, so das man hier auf Padding verzichtet.

Wireguard ist ok, sollte es aber mal ein Problem geben, kannst du nicht einfach mal die Einstellungen ändern um dich dem aktuellen Stand der Technik an zu passen. Sprich so etwas wie Terrapin hoch kommt.

-

@eagle61 guten Morgen,

** hat eine unsaubere DynDNS-Konfiguration und keine statischen IP-Adressen**Daher werde ich mich diesem Problem zuwenden und die VPN Idee erstmal ad Acta legen.

Euro PC

-

@NOCling danke.

Ich werde erstmal mein DynDNS in Ordnung bringen und dann die VPN Idee weiterverfolgenSo lange wie möglich würde ich da auch bei der Fritte gerne weiterhin IpSec nutzen.

Aber ob IPSec oder WG, ohne DynDNS wird das nichts.Gruß, EuroPC

-

@EuroPC said in VPN pfSense Fritte:

Ich werde erstmal mein DynDNS in Ordnung bringen

hast du eigentlich unter Interfaces / WAN und dort dann unter PPPoE Configuration den Custom reset aktiviert? Dadurch wird dann ein Cronjob angelegt (/var/etc/pppoe_restart_pppoe0)

Damit kannst du den Zeitpunkt der täglichen Zangstrennung bestimmen und dieser Cronjob bewirkt dann auch das die sinnvollerweise nach einer Neuverbndung und Bezug neuer IP-Adressen folgenden Prozesse angestoßen werden, wie eben übermittlung der neuen IPv4- und IPv6-Adressen an den DynDNS-Provider.

Nutzt natürlich nur richtig viel, wenn es nicht mehrere Neuverbundungen pro Tag gibt. Die Cronjobs bearbeiten kannst du wenn du unter System / Package Manager / Available Packages auch das Paket Cron aus den sysutils installiert hast.

-

@eagle61 said in VPN pfSense Fritte:

hast du eigentlich unter Interfaces / WAN und dort dann unter PPPoE Configuration den Custom reset aktiviert? Dadurch wird dann ein Cronjob angelegt (/var/etc/pppoe_restart_pppoe0)

hast du eigentlich unter Interfaces / WAN und dort dann unter PPPoE Configuration den Custom reset aktiviert? Dadurch wird dann ein Cronjob angelegt (/var/etc/pppoe_restart_pppoe0)

Interesant. Stelle ich heute Abend mal ein,

-

@eagle61 Bisher noch nicht. Ich lade das mal runter.

Im Patetmanager "cron" gesucht und gefunden. :-)Ich hätte gedacht, dass das evtl "periodic Reset" in den PPPoE Einstellungen erledigt.

Gruß, EuroPC

-

@EuroPC said in VPN pfSense Fritte:

Ich hätte gedacht, dass das evtl "periodic Reset" in den PPPoE Einstellungen erledigt

Ja und nein. 'periodic Reset" in den PPPoE Einstellungen legt auch nur einen Cronjob an. Am Ende des Tages macht das also cron. Cron hat auch noch mehr Jobs, die man aber erst nach Installation des Cron-Package sehen und editieren können soll. Es gibt zwar auch die übriche Cron-Datei auf Dateisysteebene, die soll man aber nicht direkt editieren, statdessen eben das Cron-Package nutzen. Editiert man die Cron-Datei auf Dateisysteebene wird die sonst einfach wieder überschrieben.

-

Im System / Package Manager gibt es übrigens noch mehr interessanter vor allem aber wichtiger Packages. Wichtig ist vor allem das Package System_Patches auch aus den sysutils. Darüber bekommt man wichtige (auch sicherheitsrelevante) Updates für das Gesamtsystem. Etwa SSH betreffend oder auch IPsec, Fixings für den DNS Resolver, Kea oder PHP.

-

@eagle61 Danke.

Du schreibst "aus den sysutils"

Evtl mache ich da etwas falsch. Aber wenn ich im Package Manager bin, dann finde ich unter "sysutils" nichts. Wenn ich aber "System_Patches" eingebe, dann schon. -

@EuroPC said in VPN pfSense Fritte:

Evtl mache ich da etwas falsch.

Nein, dass es aus den systemutils ist sieht man erst nach der Installation.

System / Package Manager zeigt die Category nur im Reiter Installed Packages an, leider nicht im Reiter Available Packages. Somit sieht man die Kategorie (wie eben sysutils, security, net, etc.) aus der das Paket stammt erst nach der Installation.

PS: und frag bitte nicht nach warum welches Paket zu welcher Kategorie zugeordnet wurde. Manchmal scheint das einfach ausgewürfelt zu werden ;-)

WireGuard gehört zur Kategorie net

openvpn-client-export gehört zur Kategorie security

Warum das eine VPN-Adon zu net, das andere zu security gehört erscheint mir nicht unbedingt etwas mit Logik zu tun zu haben. -

@eagle61 said in VPN pfSense Fritte:

openvpn-client-export gehört zur Kategorie security

da das ein Netgate eigenes Paket ist und das nicht im FreeBSD Standard Portstree ist - wurde das tatsächlich einfach von Netgate so einkategorisiert :) Der Rest ist schlicht die FreeBSD-eigene Kategorie in deren Ports/Paketbaum.

-

Moin,

Laut Ping sind meine DNS Einträge in Ordnung, es gibt ipv4 und IPv6 Adressen.Ich teste nun, ob wenigstens Phase1 durch läuft. Das log endet aber immer auf

„ Sep 13 20:55:35 charon 93038 10[CFG] vici client 3164 connected

Sep 13 20:55:35 charon 93038 09[CFG] vici client 3164 registered for: list-sa

Sep 13 20:55:35 charon 93038 09[CFG] vici client 3164 requests: list-sas

Sep 13 20:55:35 charon 93038 10[CFG] vici client 3164 disconnected

Sep 13 20:55:37 charon 93038 09[CFG] vici client 3165 connected

Sep 13 20:55:37 charon 93038 10[CFG] vici client 3165 registered for: list-sa

Sep 13 20:55:37 charon 93038 11[CFG] vici client 3165 requests: list-sas

Sep 13 20:55:37 charon 93038 10[CFG] vici client 3165 disconnected

Sep 13 20:55:41 charon 93038 10[CFG] vici client 3166 connected

Sep 13 20:55:41 charon 93038 06[CFG] vici client 3166 registered for: list-sa

Sep 13 20:55:41 charon 93038 11[CFG] vici client 3166 requests: list-sas

Sep 13 20:55:41 charon 93038 07[CFG] vici client 3166 disconnected

Sep 13 20:55:41 charon 93038 10[CFG] vici client 3167 connected

Sep 13 20:55:41 charon 93038 10[CFG] vici client 3167 registered for: control-log

Sep 13 20:55:41 charon 93038 07[CFG] vici client 3167 requests: initiate

Sep 13 20:55:41 charon 93038 07[CFG] vici initiate CHILD_SA 'con2_2'

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> queueing ISAKMP_VENDOR task

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> queueing ISAKMP_CERT_PRE task

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> queueing AGGRESSIVE_MODE task

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> queueing ISAKMP_CERT_POST task

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> queueing ISAKMP_NATD task

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> queueing QUICK_MODE task

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> activating new tasks

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> activating ISAKMP_VENDOR task

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> activating ISAKMP_CERT_PRE task

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> activating AGGRESSIVE_MODE task

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> activating ISAKMP_CERT_POST task

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> activating ISAKMP_NATD task

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> sending XAuth vendor ID

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> sending DPD vendor ID

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> sending FRAGMENTATION vendor ID

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> sending NAT-T (RFC 3947) vendor ID

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> sending draft-ietf-ipsec-nat-t-ike-02\n vendor ID

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> initiating Aggressive Mode IKE_SA con2[5326] to 217.195.149.89

Sep 13 20:55:41 charon 93038 10[IKE] <con2|5326> IKE_SA con2[5326] state change: CREATED => CONNECTING

Sep 13 20:55:41 charon 93038 10[CFG] <con2|5326> configured proposals: IKE:AES_CBC_256/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024, IKE:AES_CBC_192/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024, IKE:AES_CBC_128/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024

Sep 13 20:55:41 charon 93038 10[ENC] <con2|5326> generating AGGRESSIVE request 0 [ SA KE No ID V V V V V ]

Sep 13 20:55:41 charon 93038 10[NET] <con2|5326> sending packet: from 93.201.234.27[500] to 217.195.149.89[500] (434 bytes)

Sep 13 20:55:43 charon 93038 11[CFG] vici client 3168 connected

Sep 13 20:55:43 charon 93038 08[CFG] vici client 3168 registered for: list-sa

Sep 13 20:55:43 charon 93038 08[CFG] vici client 3168 requests: list-sas

Sep 13 20:55:43 charon 93038 11[CFG] vici client 3168 disconnected

Sep 13 20:55:45 charon 93038 08[IKE] <con2|5326> sending retransmit 1 of request message ID 0, seq 1

Sep 13 20:55:45 charon 93038 08[NET] <con2|5326> sending packet: from 93.201.234.27[500] to 217.195.149.89[500] (434 bytes)

Sep 13 20:55:46 charon 93038 08[CFG] vici client 3167 disconnected

Sep 13 20:55:48 charon 93038 08[CFG] vici client 3169 connected

Sep 13 20:55:48 charon 93038 07[CFG] vici client 3169 registered for: list-sa

Sep 13 20:55:48 charon 93038 08[CFG] vici client 3169 requests: list-sas

Sep 13 20:55:48 charon 93038 07[CFG] vici client 3169 disconnected

Sep 13 20:55:52 charon 93038 07[IKE] <con2|5326> sending retransmit 2 of request message ID 0, seq 1

Sep 13 20:55:52 charon 93038 07[NET] <con2|5326> sending packet: from 93.201.234.27[500] to 217.195.149.89[500] (434 bytes)

Sep 13 20:55:53 charon 93038 12[CFG] vici client 3170 connected

Sep 13 20:55:53 charon 93038 07[CFG] vici client 3170 registered for: list-sa

Sep 13 20:55:53 charon 93038 12[CFG] vici client 3170 requests: list-sas

Sep 13 20:55:53 charon 93038 07[CFG] vici client 3170 disconnected

Sep 13 20:55:58 charon 93038 07[CFG] vici client 3171 connected

Sep 13 20:55:58 charon 93038 16[CFG] vici client 3171 registered for: list-sa

Sep 13 20:55:58 charon 93038 16[CFG] vici client 3171 requests: list-sas

Sep 13 20:55:58 charon 93038 12[CFG] vici client 3171 disconnected

Sep 13 20:56:04 charon 93038 12[CFG] vici client 3172 connected

Sep 13 20:56:04 charon 93038 16[CFG] vici client 3172 registered for: list-sa

Sep 13 20:56:04 charon 93038 15[CFG] vici client 3172 requests: list-sas

Sep 13 20:56:04 charon 93038 16[CFG] vici client 3172 disconnected

Sep 13 20:56:05 charon 93038 15[IKE] <con2|5326> sending retransmit 3 of request message ID 0, seq 1

Sep 13 20:56:05 charon 93038 15[NET] <con2|5326> sending packet: from 93.201.234.27[500] to 217.195.149.89[500] (434 bytes)

Sep 13 20:56:09 charon 93038 16[CFG] vici client 3173 connected

Sep 13 20:56:09 charon 93038 15[CFG] vici client 3173 registered for: list-sa

Sep 13 20:56:09 charon 93038 16[CFG] vici client 3173 requests: list-sas

Sep 13 20:56:09 charon 93038 16[CFG] vici client 3173 disconnected

Sep 13 20:56:14 charon 93038 16[CFG] vici client 3174 connected

Sep 13 20:56:14 charon 93038 05[CFG] vici client 3174 registered for: list-sa

Sep 13 20:56:14 charon 93038 05[CFG] vici client 3174 requests: list-sas

Sep 13 20:56:14 charon 93038 14[CFG] vici client 3174 disconnected

Sep 13 20:56:19 charon 93038 05[CFG] vici client 3175 connected

Sep 13 20:56:19 charon 93038 16[CFG] vici client 3175 registered for: list-sa

Sep 13 20:56:19 charon 93038 16[CFG] vici client 3175 requests: list-sas

Sep 13 20:56:19 charon 93038 05[CFG] vici client 3175 disconnected

Sep 13 20:56:25 charon 93038 05[CFG] vici client 3176 connected

Sep 13 20:56:25 charon 93038 16[CFG] vici client 3176 registered for: list-sa

Sep 13 20:56:25 charon 93038 13[CFG] vici client 3176 requests: list-sas

Sep 13 20:56:25 charon 93038 16[CFG] vici client 3176 disconnected

Sep 13 20:56:28 charon 93038 13[IKE] <con2|5326> sending retransmit 4 of request message ID 0, seq 1

Sep 13 20:56:28 charon 93038 13[NET] <con2|5326> sending packet: from 93.201.234.27[500] to 217.195.149.89[500] (434 bytes)

Sep 13 20:57:10 charon 93038 13[IKE] <con2|5326> sending retransmit 5 of request message ID 0, seq 1

Sep 13 20:57:10 charon 93038 13[NET] <con2|5326> sending packet: from 93.201.234.27[500] to 217.195.149.89[500] (434 bytes)

Sep 13 20:58:26 charon 93038 13[IKE] <con2|5326> giving up after 5 retransmits

Sep 13 20:58:26 charon 93038 13[IKE] <con2|5326> establishing IKE_SA failed, peer not responding

Sep 13 20:58:26 charon 93038 13[IKE] <con2|5326> IKE_SA con2[5326] state change: CONNECTING => DESTROYING

Sep 13 21:00:36 charon 93038 16[CFG] vici client 3177 connected

Sep 13 21:00:36 charon 93038 13[CFG] vici client 3177 registered for: list-sa

Sep 13 21:00:36 charon 93038 09[CFG] vici client 3177 requests: list-sas

Sep 13 21:00:36 charon 93038 09[CFG] vici client 3177 disconnected“Hat Du eine Idee?

Damich gerade am IPad sitze, bekomme ich das leider nicht schöner hin.

Gruß

EuroPC