ipsec vpn fragment udp pakete

-

Hi,

zu grosse tcp pakete werden innerhalb meines ipsec vpn tunnels fragmentiert.

zu grosse udp pakete leider nicht und kommen vermutlich deshalb nicht auf der gegenseite an.ich google und chatgpt mich zu tode, aber so richtig finde ich keine lösung. gibt es irgendwie ein weg, die grösse der udp pakete die in den ipsec tunnel gehen zu begrenzen? also zu fragmentieren?

geht das wirklich nur auf der WAN Schnittstelle?

Gruss!

Erik -

@richie1985 said in ipsec vpn fragment udp pakete:

ich google und chatgpt mich zu tode

Hallo,

und du bist nicht auf den Begriff 'MSS clamping' gestoßen?

System > Advanced > Firewall & NAT > Enable Maximum MSS

aktivieren und darunter den gewünschten Wert eintragen.Leider bietet die pfSense nur eine generelle Einstellung für alle VPNs.

Mit ping und der Größenangabe des Datenpakets könntest du dich an den maximal verträglichen Wert heran tasten.

Eventuell hilft aber "IP Fragment Reassemble" in deinem Fall.

Grüße

-

@viragomann said in ipsec vpn fragment udp pakete:

und du bist nicht auf den Begriff 'MSS clamping' gestoßen?

Hi,

na klar. aber so wie ich das verstehe betrifft das doch nur TCP Pakete oder? Ich brauch es ja eben für UDP Pakete.

Und "IP Fragment Reassemble" versteh ich so, das die Pfsense "empfangene" fragmentiere Pakete erst wieder zusammenbaut bevor sie zum Ziel weitergeleitet wird.

Mir geht es ja speziell um UDP Pakete die in den Tunnel reingehen ABER auf der Gegenseite (wohl eine Fortigate) gar nicht erst empfangen werden weil vermutlich zu gross.

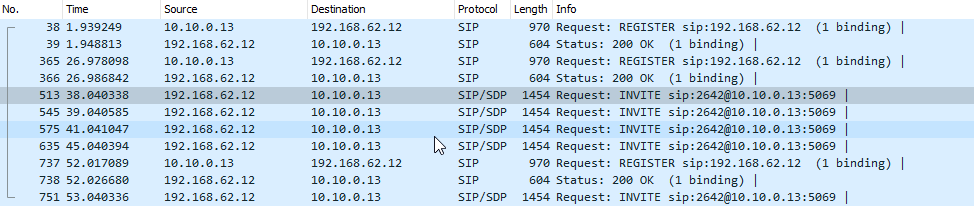

Speziell geht es um solche Pakete die 1454 gross sind und durch den Header für IPSEC dann vermutlich zu gross werden:

Den nur die SIP Invite Pakete kommen nicht an, alles andere (also Register und Ok und so) kommt problemlos an.

-

@richie1985

Ich glaube die Erfahrung gemacht zu haben, dass MSS clamping sich auch auf UDP auswirkt, kann mich aber täuschen. Ich würde es aber versuchen.Ja, "IP Fragment Reassemble" behandelt grundsätzlich ein anderes Problem. Aber was genau bei dir der Grund des Problems ist, konnte ich aus der mageren Beschreibung nicht erkennen.

Ich hatte mal das Problem bei einer IPSec zu eine OPNsense, dass die IPSec Paket selbst am WAN zu groß wurden, dass sie verworfen wurden. Das waren natürlich auch UDP Pakete und hat sich erst mit einem Capture am WAN gezeigt.

Das MSS clamping auf der OPNsense für die Verbindung gesetzt, hat das Problem beseitigt. Die schlägt einen Wert von 1100 vor. Damit funkt es dann sicher, sollte es daran liegen. -

MSS 1328 ist für IPsec und AES Tunnel mode der Wert der das geringste Padding erzeugt, alles andere ist entweder zu groß oder zu klein und du hast wieder Fülldaten.

Bei UDP muss es der Applikation steuern, das hängt hier also vom Programmierer ab, ob er das sauber eingebaut hat oder nicht.

Wenn nicht, kannst du die Applikation über WAN Strecken und gerade VPN Tunnel hinweg vergessen.Bei UDP selber gibt es keine Mechanismus der das steuert.