Traffic logging und Analyse

-

Hallo zusammen.

Ich habe eine pfsense in einem rzals Router und Firewall für verschiedene virtuelle Test Maschinen laufen

Vom noc des rz Providers habe ich nun die Info erhalten dass deren Monitor Tools kurzzeitig einen netscannvon meiner IP Adresse detektiert haben was als Angriffszenario wahrgenommen wird.

Da es sich hier nur um eine Test Umgebung handelt war die kurzfristige Maßnahme relativ einfach Mal alles dicht machen ....

Dennoch wäre in einer produktiv Umgebung natürlich wichtig herauszufinden von welcher internen VM und IP das ausgegangen ist.

Kann mir jemand sagen mit welchem Tool oder Paket ich hier eine Art logging realisieren kann um solche Szenarien im Nachhinein besser zu klären?

Grüße

Gtr -

Moin,

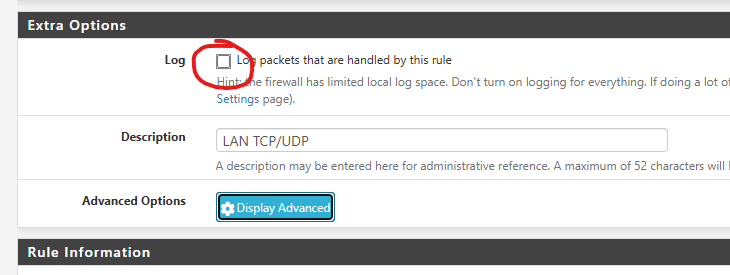

wenn du eine deiner VM's im Verdacht hast, dann aktiviere doch einfach mal Logging auf den Firewall Regeln für ausgehenden Verkehr.

Danach kannst du über

Status > System Logs > Firewalldie Nachrichten durchsuchen. Ein Portscan sollte sehr vieleTCP:Saka SYN Anfragen von einer einzelnen VM IP an eine andere IP ergeben. Das wäre ein Indikator.Automatisiert auswerten (und ggf. auch blockieren) kann so etwas sonst auch Suricata. Die Frage ist aber warum du deinen VM's eigentlich nicht vertrauen kannst...

LG

-

Hi

Vielen Dank für den Tipp...

Ja das ist eine sehr gute Frage warum ich den VMs nicht trauen kann ...

Das sind Webserver ein colaboration Server und ein virotualisiertes Synology....

Ich habe aktuell am ehesten das Synology in Verdacht...

In den Web Serverogs und den ssh logs ist nix ungewöhnliches zu sehen ...

Wie gesagt am ehesten das Synology oder einer der Webserver....

Ich schaue mir das an

Ich melde .ich wieder