Pfsense üzerinde HTTPS blocklama yardımı

-

ewt kardeş şimdilik tek çözüm bu gibi gözüküyor, ama domain bazlı yasaklama olayının ? ilginç

-

https yani S yani Secure türkçesi güvenli :S zayıf noktası bu :)

-

ciddi bir sorun bu :S konu ile ilgili forumda konu bile açılmış :S

http://forum.pfsense.org/index.php/topic,11174.0.html

-

öyle bir kural oluşmak gerekliki kuralın amacı şu şekilde olacak başına *(yıldız) koyularak sonrasında domain adı yazılarak DENY ALLOW yada Redirector yetkisini verelim bu özellik hatırladığım kadarıyla ISA Server üzerinde yapılıyordu bu tip bir özellik pfsense üzerinde yok sanırım ne yaptıysam https le başlaya siteleri direk block koyamadım 443 portunu kapatayım dedim bu sefer banka sitelerine de giriş yapılamıyor :S apsürt bir durum ama böle bir problemin en azından https://facebook.com domainine erişim bir nevzede olsa bir önceki yazılarımda çözüldü sayılır bu konu ile ilgili forumda birçok yerde konu açılmış ordakileri yaptım ettim nafile :S :) yapılabilirse /usr/local/pkg/Squid.inc dosyasıyla birşeyler yapılabilir dikkatimi çeken bir bölüm var dosya içerğinde

acl sslports port 443 563 $webgui_port acl manager proto cache_object acl purge method PURGE acl connect method CONNECT acl dynamic urlpath_regex cgi-bin \?$webgui_port yazan kısım dikkatimi çekti bu kısma öylebir parametre girmemiz gerkliki https ile başlayan siteleride blocklayabilsin yanılmıyorsam

ben araştırmalara devam ediyorum diğer arkadaşlardan gelecek fikirler yada uygulamaların geleceğini umuyorumTeşekkürler

-

bu işlerden çok anlamam ama ordaki $web_guiport sanki bir alias ya da değişken adı gibi.

pfsense'in interface portu gibi duruyor -

Tekrar merhaba,

Tabi bu arada https çalışma prnesbini tekrar hatırlamak gerekir https yani Secure Hypertext Transfer Protocol . Başında "https" yazılan adreslerle bağlantı kurduğunuzda, bilgiler sadece karşı taraf ve sizin tarafınızdan okunabilecek şekilde şifrelenir.

yani arada Secure bir tunnel oluşuyor yani bu durumda sizin yazmış oldugunuz https://siteadi.com güvenli bir tünel açarak erişim sağlıyor o zaman bu konu başlığı altında bir önce yazılarıma bakarsaniz istediginiz domaini bir nevze olsun bloke edildiiyi çalışmalar.

Saygılarımla. -

Ntldr_missing arkadaşn söylediği kısmen işe yarasada her engellemeden sonra "s" ekleyerek adım adım girilebiliyor malesef ???

-

Selamlar,

Başka bir yerde konusu açılmışken, buradaki konuyu resimli olarak güncellemek istedim.

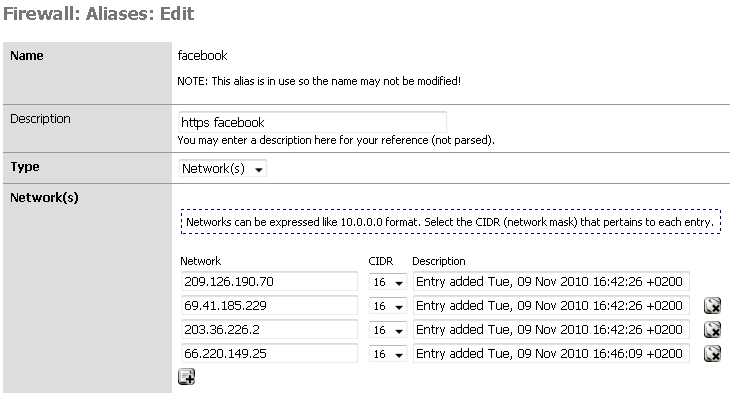

Facebook.com adresine ait ip adresleri tespit edilip (whois, nslookup komutları ile) aliase tanımlanır;

Firewall'dan bu sunuculara 443. erişimleri engellenir;

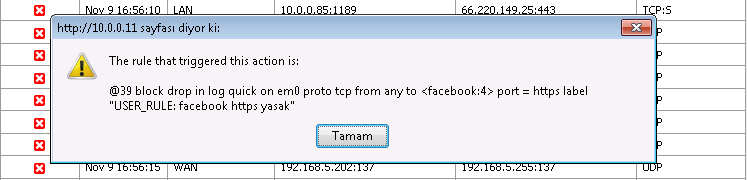

İstemciler, https://www.facebook.com adresine gitmek istediklerinde erişimleri engellenmiş olur. Bunu firewall loglarında görebilirsiniz;

Aynen uygularsanız, sorununuz çözülmüş olur.

Güvenli Günler

Ozan UÇAR

www.cehturkiye.com -

ozan bey,

dediginiz gibi. facebook com için lan IP adreslerini Alias olarak tanımlayıp, sonra LAN rulelarının içerisinde 443 portunu kullanarak Block kuralı olusturdum. https olarak giris yapmak istedigimizde kural hatası vermiyor ama timeout a dusuruyor clienti. yani sonuc olarak girmiyor kullanıcı ama ekranda hata mesajıda cıkmıyor.

peki her domain icin benzer isi mi yapacagız. mesela sahibinden.com da da aynı problem mevcut. https:// ile giriyor tum kullanıcılar.

tamamen https:// i yasaklayınca ise bu kez de banka internet sayfaları calısmıyor :(bunun koklu bir cozumu yok mu acaba ?

-

Engelleme işlemini pf yaptığı için kullanıcıya hata mesajı dönmez.

Squid none-transparent olarak çalıştırsanız, blocklamak istediğiniz domaini squid veya squidGuard'a yazmanız yeterli olur.

http ve https blocklar, uyarı mesajı gösterir.