OpenVPN PFSense to PFSense клиенты не видят друг друга

-

Всем доброго дня. Взываю к коллективному разуму, ибо свой уже дымится.

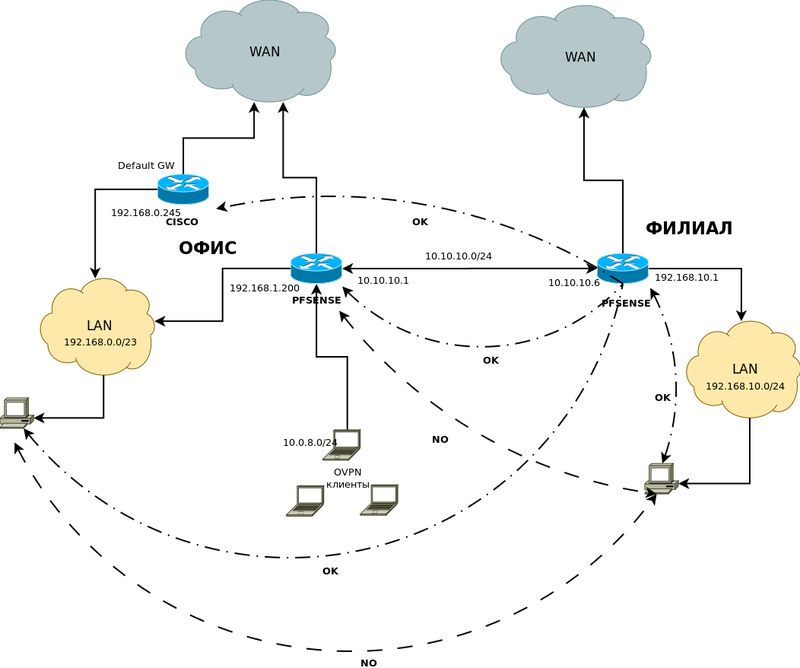

Сеть изображена на картинке.

Задача: объединить сети филиала и основного офиса.

Условия: pfsense филиала подключается к pfsense офиса как openvpn клиент. pfsense филиала пингует любые хосты офиса.В правилах файрвола все разрешено всем.

Талица маршрутизации Pfsense филиала:

default 46.XX.XXX.XXX UGS 0 28957 vr1

10.10.10.0/24 10.10.10.5 UGS 0 11 ovpnc1

10.10.10.5 link#8 UH 0 0 ovpnc1

10.10.10.6 link#8 UHS 0 0 lo0

46.XX.XXX.XXX/XX link#2 U 0 10019 vr1

46.XX.XXX.XXX link#2 UHS 0 0 lo0

127.0.0.1 link#5 UH 0 133 lo0

192.168.0.0/23 10.10.10.5 UGS 0 7302 ovpnc1

192.168.10.0/24 92.168.10.1 US 0 106 vr0

192.168.10.1 link#1 UHS 0 20038 lo0Талица маршрутизации Pfsense офиса:

default 46.XX.XXX.XXX UGS 0 48694242 fxp0

10.8.0.0/24 10.8.0.2 UGS 0 24974048 ovpns1

10.8.0.1 link#10 UHS 0 0 lo0

10.8.0.2 link#10 UH 0 0 ovpns1

10.10.10.0/24 10.10.10.2 UGS 0 1392 ovpns2

10.10.10.1 link#11 UHS 0 0 lo0

10.10.10.2 link#11 UH 0 0 ovpns2

46.XX.XXX.XXX/XX link#2 U 0 530482 fxp0

46.XX.XXX.XXX link#2 UHS 0 0 lo0

127.0.0.1 link#6 UH 0 131 lo0

192.168.0.0/23 192.168.0.245 UGS 0 3646582 re0

192.168.1.200 link#1 UHS 0 158978 lo0Проблемы: Хосты филиала не могут пинговать хосты офиса. Хосты офиса не могут пинговать хосты филиала. PFSense офиса не пингует внутренний адрес Pfsensa филиала,но пингует его vpn адрес 10.10.10.6.

Вопросы и догадки:

1. Категорически не понимаю почему хосты филиала не видят компы офиса. По моему разумению пакет адресованный скажем на 192.168.0.20 передается роутеру и тот должен передать его по адресу, тем более что сам он эти адреса видит.

2. Если роутер офиса может пинговать vpn адрес роутер филиала, то возможно построить маршрут привязав этот адрес как гейт. Но как? Админка Pfsens категорически ругается когда я пытаюсь создать Gateway вида 10.10.10. -

По моему разумению пакет адресованный скажем на 192.168.0.20 передается роутеру и тот должен передать его по адресу, тем более что сам он эти адреса видит.

А кто вам сказал, что он его не передаёт? А хост получив пакет отвечает на него, отсылая пакеты… в адрес defauil gateway. А последний и не знает, куда их послать и вынужден посылать их куда подальше, т.е. в /dev/null. :D

-

По моему разумению пакет адресованный скажем на 192.168.0.20 передается роутеру и тот должен передать его по адресу, тем более что сам он эти адреса видит.

А кто вам сказал, что он его не передаёт? А хост получив пакет отвечает на него, отсылая пакеты… в адрес defauil gateway. А последний и не знает, куда их послать и вынужден посылать их куда подальше, т.е. в /dev/null. :D

Как же тогда проходят пинги с роутера филиала?

Кроме того пробовал делать```

route add -net 192.168.10.0/24 gw 192.168.1.200 -

2. В настройках OpenVPN: Server: Advanced configuration: Advanced добавляем :

route <сеть клиента> ;

…

3. В OpenVPN: Client Specific Override: Client Settings : Advanced :iroute <сеть клиента>;

... -

-

Всем спасибо за участие. Я переделал VPN соединение вот по этому мануалу Теперь все отлично работает.

-

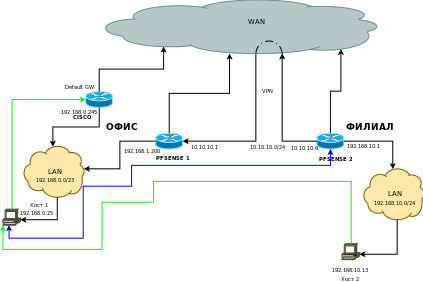

Еще раз подниму свою больную тему. В начале немного измененная картинка.

Итак ситуация. Pfsense 2 подключается к Pfsense 1 как OpenVPN клиент. Pfsense 2 пингует все хосты в сети (синяя линия). При попытке пинга с хоста 2 на хост 1, хост 1 пытается отвечать через default gw, то есть через cisco (зеленая линия). Не могу понять куда копать (стихами заговорил, блин). Прописывать статические маршруты на PFsense 2, ковырять VPN настройки клиента, ковырять VPN настройки сервера?

tcpdump хоста 1

192.168.10.13 > 192.168.0.25: ICMP echo request, id 7149, seq 8, length 64

13:28:01.678313 IP 192.168.0.25 > 192.168.10.13: ICMP echo reply, id 7149, seq 8, length 64

13:28:01.680493 IP 46.XX.XXX.XXX > 192.168.0.25: ICMP host 192.168.10.13 unreachable, length 36То есть в первом случае, хост 1 понимает что отвечать нужно через VPN сервер. А во втором нет. Как так? Ведь и в первом и во втором случае запрос приходит с одного и того же адреса. Заголовки пакетов разные?

netstat -rn

Routing tablesInternet:

Destination Gateway Flags Refs Use Netif Expire

default 46.XX.XX.XX UGS 0 49840 vr1

10.10.10.0/24 10.10.10.1 UGS 0 0 ovpnc1

10.10.10.1 link#8 UH 0 0 ovpnc1

10.10.10.2 link#8 UHS 0 0 lo0

46.XX.XX.XX/XX link#2 U 0 69878 vr1

46.XX.XX.XX link#2 UHS 0 0 lo0

127.0.0.1 link#5 UH 0 131 lo0

192.168.0.0/23 10.10.10.1 UGS 0 13198 ovpnc1

192.168.10.0/24 192.168.10.1 US 0 14093 vr0

192.168.10.1 link#1 UHS 0 147755 lo0 -

2 Bansher

Еще раз подниму свою больную тему.

Так заработало же вроде всё у вас?

Не могу понять куда копать

копайте в cторону ip2ip (gif) туннеля, и +ipsec, по желанию. OpenVPN оно для другого, на самом деле.

-

Поменяйте инфраструктуру в своей сети, 2 шлюза - это плохая идея. Что такое Cisco?

-

Поменяйте инфраструктуру в своей сети, 2 шлюза - это плохая идея. Что такое Cisco?

Да я понимаю что бардак. Раньше основным шлюзом был Pfsense. Он раздавал интернет и удаленный доступ в другие точки города. Потом захотели сделать по взрослому и поставили cisco. Но развернуть на ней такой же VPN c сертификатами не получилось, поэтому pfsense оставили как костыль. Теперь необходимо подключить филиал, но админ который рулил циской вообще слился и приходится вот так изворачиваться.

P.S. Кто знает, где есть хороший мануал по GRE GIF туннелям?

-

netstat -rn

Routing tablesInternet:

Destination Gateway Flags Refs Use Netif Expire

default 46.XX.XX.XX UGS 0 49840 vr1

10.10.10.0/24 10.10.10.1 UGS 0 0 ovpnc1

10.10.10.1 link#8 UH 0 0 ovpnc1

10.10.10.2 link#8 UHS 0 0 lo0

46.XX.XX.XX/XX link#2 U 0 69878 vr1

46.XX.XX.XX link#2 UHS 0 0 lo0

127.0.0.1 link#5 UH 0 131 lo0

192.168.0.0/23 10.10.10.1 UGS 0 13198 ovpnc1

192.168.10.0/24 192.168.10.1 US 0 14093 vr0

192.168.10.1 link#1 UHS 0 147755 lo0Это откуда? Если с pfsense2, то что там делает строчка:

192.168.10.0/24 192.168.10.1 US 0 14093 vr0 ?

статический маршрут через себя в собственную локальную сеть? Не понимаю, должно по идее быть так:

192.168.10.0/24 link#1 U 0 14093 vr0

У вас, судя по симптомам, не так все плохо. Если пинги с pfsense2 ходят в сеть офиса, значит админ циски прописал на ней маршрут в сеть филиала через pfsense1 (хотя tcpdump-нуть пинг с pfsense2 на хосте1 все же не помешает для уверенности).

Убирайте статический маршрут, если есть, и адресацию на схеме приведите в соответствие, если что-то менялось. В чем, кстати, рисовали?

-

-

netstat -rn

Routing tablesInternet:

Destination Gateway Flags Refs Use Netif Expire

default 46.XX.XX.XX UGS 0 49840 vr1

10.10.10.0/24 10.10.10.1 UGS 0 0 ovpnc1

10.10.10.1 link#8 UH 0 0 ovpnc1

10.10.10.2 link#8 UHS 0 0 lo0

46.XX.XX.XX/XX link#2 U 0 69878 vr1

46.XX.XX.XX link#2 UHS 0 0 lo0

127.0.0.1 link#5 UH 0 131 lo0

192.168.0.0/23 10.10.10.1 UGS 0 13198 ovpnc1

192.168.10.0/24 192.168.10.1 US 0 14093 vr0

192.168.10.1 link#1 UHS 0 147755 lo0Это откуда? Если с pfsense2, то что там делает строчка:

192.168.10.0/24 192.168.10.1 US 0 14093 vr0 ?

статический маршрут через себя в собственную локальную сеть? Не понимаю, должно по идее быть так:

192.168.10.0/24 link#1 U 0 14093 vr0

Ваша правда. Статический маршрут был лишним. Динамический берется из настроек LAN интерфейса и выглядит как вы и говорили:

192.168.10.0/24 link#1 U 0 232 vr0У меня другие думы. При пинге с хоста 2, хост 1 пытается отправлять ответ через default gw который cisco и это правильно. Так должно быть. То есть, если мы на cisco пропишем маршрут в сеть pfsense 2, то хосты одной сети увидят хосты другой. Я прав?

-

Проверено. Прав :)

-

Поздравляю! И с наступающим!))