OpenVPN PSK: Site-to-Site инструкция для обсуждения

-

1. Если нужна полная связность при любых обстоятельствах (кроме конечно падения обоих WAN на одной из площадок), то связывают WANы туннелями по принципу "каждый с каждым". Только накладно это в режиме PSK - при 3-х плошадках на каждом WAN надо иметь по 4 сервера/клиента OpenVPN. В OSPF потом просто добавляются все OpenVPN интерфейсы как активные, а все LANы - как пассивные.

2. С маршрутами, судя по всему, все в порядке. Поэтому смотрите логи файервола на центральном сервере, на сервере и клиенте филиала, который трассируете.

3. Прописать маршруты на клиентах, или настроить, чтобы VPN был маршрутом по умолчанию. Не понятно что за клиенты. -

1. Если нужна полная связность при любых обстоятельствах (кроме конечно падения обоих WAN на одной из площадок), то связывают WANы туннелями по принципу "каждый с каждым". Только накладно это в режиме PSK - при 3-х плошадках на каждом WAN надо иметь по 4 сервера/клиента OpenVPN. В OSPF потом просто добавляются все OpenVPN интерфейсы как активные, а все LANы - как пассивные.

2. С маршрутами, судя по всему, все в порядке. Поэтому смотрите логи файервола на центральном сервере, на сервере и клиенте филиала, который трассируете.

3. Прописать маршруты на клиентах, или настроить, чтобы VPN был маршрутом по умолчанию. Не понятно что за клиенты.1. Может посоветуете оптимальное решение для таких условий?

Лог Firewall центрального, при traceroute с pfs филиала 1 на машину в сети филиала 2.

Лог Firewall филиала 2, при traceroute с pfs филиала 1 на машину в сети филиала 2.

И кстати, если пытаюсь делать traceroute с машины в сети филиала 1 на машину в сети филиала 2 - trace вообще отправляется в сеть провайдера. То же самое и наоборот.

Если из филиала делаю trace на машины центрального, все идет как положено.3. Клиенты подключенные к серверу remote access поднятому тоже на центральном pfs (ноутбуки, телефоны и т.п.)

-

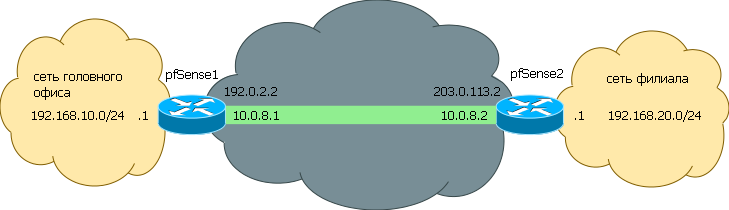

1. В режиме PKI OpenVPN сервер может обслуживать несколько клиентов, т.е. как минимум сократится кол-во серверов. А вообще надо сначала определиться с топологией связей между площадками. Либо весь трафик между ними ходит через центральный офис (неполная связность - меньше работы по настройке), либо каждая должна быть связана с каждой (полная - больше). Зависит от ваших задач. Должны ли, например, филиалы иметь возможность общаться между собой, когда центральный офис в офлайне? Какие провайдерские сети лежат под туннелями и как они связаны? У вас вон, судя по скринам, оба филиала подключены к одному провайдеру. Стоит ли дублировать связь между ними, иными словами что вероятнее, что у этого провайдера аплинк упадет, или что внутренняя связность нарушится?

2. Трассируйте не с pfSense первого филиала, а с машины из его локальной сети. Второй филиал знает только про 172.11(кстати, почему 11 а не 16?).11.0/24 и ничего не знает про 10.0.5.2. Соответственно, не знает куда слать ответы и шлет их на шлюз по умолчанию, т.е. провайдеру.

3. Опять же в режиме PKI можно настройками на сервере передать клиенту нужные маршруты или даже завернуть весь трафик клиента через сервер.

-

1. Буду пробовать PKI. Связь нужна с центральным, возможность общаться между филиалами - приятная опция. В приведенных примерах тестовый вариант. Так сказать изучаю вопрос в боевых условиях. Вторые аплинки у филиалов и центра будут иными провайдерами или GSM.

2. Так в том то и дело, что трассировка с компа в сети филиала 1 на комп в сети филиала 2 - сразу же уходит к провайдеру, в то время, как трассировка с этого же компа на ком в сети центрального офиса - идет до адресата правильно. С компа центрального офиса, трассировка до компов филиалов тоже идет без нареканий.

По адресации - не совсем по rfc, понимаю. Но изменить пока возможности нет, но запланировано.И как филиал 2 должен узнать про туннель 10.0.5.0/24? В Вашей инструкции про это ничего не сказано. Как бы все само собой должно работать?

3. Понял.

-

Так в том то и дело, что трассировка с компа в сети филиала 1 на комп в сети филиала 2 - сразу же уходит к провайдеру, в то время, как трассировка с этого же компа на ком в сети центрального офиса - идет до адресата правильно. С компа центрального офиса, трассировка до компов филиалов тоже идет без нареканий.

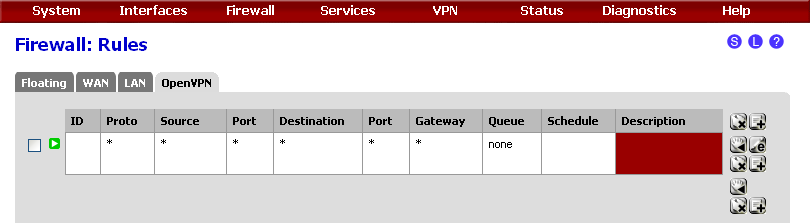

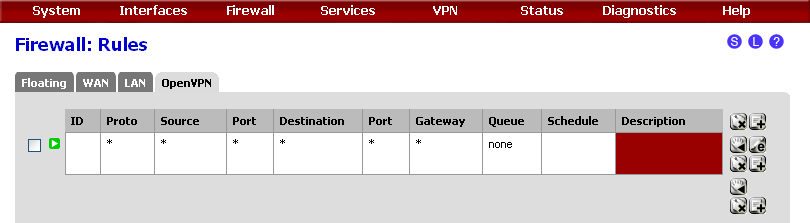

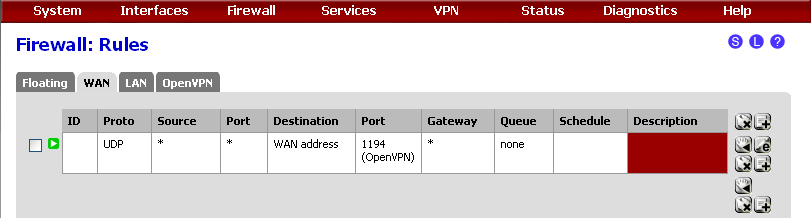

По адресации - не совсем по rfc, понимаю. Но изменить пока возможности нет, но запланировано.Из чего видно, что трассировка уходит к провайдеру? На pfSense 1-го филиала настроен какой-нибудь policy routing? Приведите скрин Firewall -> Rules -> LAN и Floating если в последнем что-то есть.

-

Во всех трех PFS идентичные правила. На центральном только нет failover.

Каких то специальных правил не прописывал. Есть только портмаппинги по определенным портам, и все.

-

Выше правила FAILOVER сделайте правило:

- Lan Net * 172.11.10.0/24 * * none

-

Во втором филиале тоже:

- Lan Net * 172.11.11.0/24 * * none

-

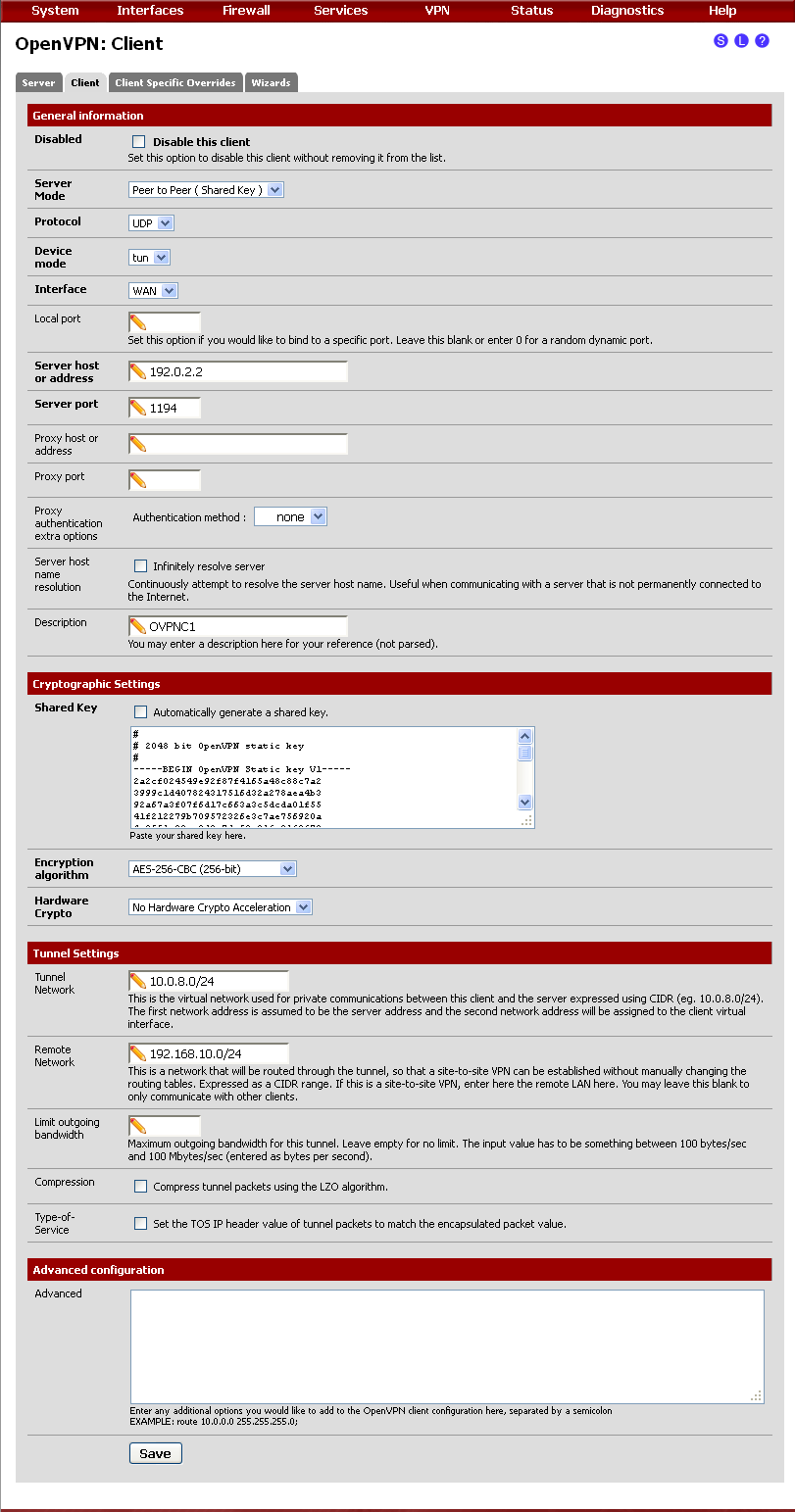

Спасибо за хорошую инструкцию.

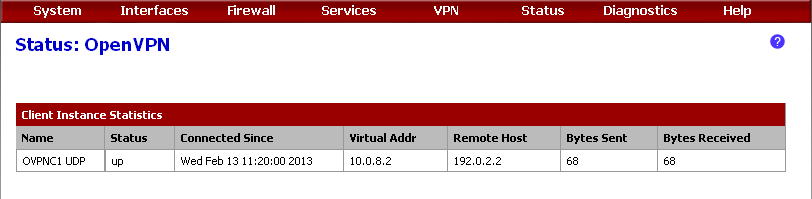

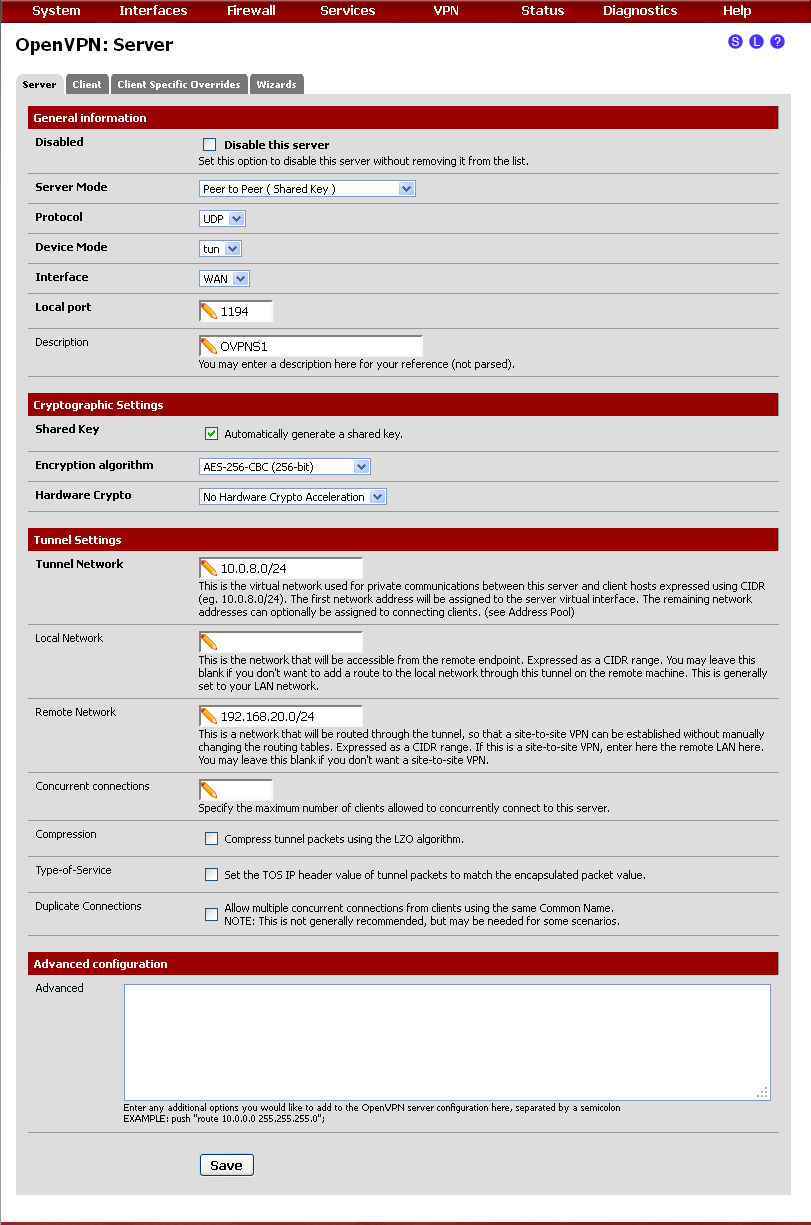

Все сделал как в первой публикации и заработало, НО не все получилось. Из филиала сеть главного офиса пингуется и полностью доступна, а из центрального офиса сеть филиала не видна. Пинг не идет даже до адреса 10.0.8.2 (виртуальный адрес филиала). Трейсроут доходит до pfsens-а главного офиса и теряется. Что это может быть? В какую сторону рыть? -

Спасибо за хорошую инструкцию.

Все сделал как в первой публикации и заработало, НО не все получилось. Из филиала сеть главного офиса пингуется и полностью доступна, а из центрального офиса сеть филиала не видна. Пинг не идет даже до адреса 10.0.8.2 (виртуальный адрес филиала). Трейсроут доходит до pfsens-а главного офиса и теряется. Что это может быть? В какую сторону рыть?Смотрите в сторону правил файервола на LAN центрального офиса. Простейший способ проверить, что дело в них - временно разрешить все.

-

Так в том то и дело, что в ЛАНе практически все разрешено, кроме 80 порта. Что б люди ходили через прокси, а не через NAT. В таблице маршрутизации тоже криминала не вижу. Грешу на обновление до версии 2.1. Похоже надо перебивать сервак, а очень не хочется.

-

2 swch

Покажите таблицу маршрутизации и что стоит на втором конце туннеля?

-

Сегодня выяснилась странная ситуация. Оказывается сеть главного офиса доступна, просто пинг не ходит. Но правила блокирующего протокол ICMP я не создавал. Чертовщина какая-то!

Вопрос закрыт. -

Попробуй прописать основной шлюз pfsense, на той тачке которую хочешь пингануть.

-

Пока объяснял уже сам все понял. Дела… Сегодня заставил наконец бегать OSPF по OpenVPN между работой и домашним микротиком. Полгода назад неделю на это убил безрезультатно. Пришлось править quagga_ospfd.inc

Спасибо за статью и ответы по теме.

В удаленном офисе появился появился микротик, хочется задействовать данную инструкцию, подключив микротик вместо pfsense в удаленном офисе (без OSPF)

Микротик будет находится за NAT.Отсюда вопросы.

1.Достаточно ли будет задействовать на микротике open-vpn клиент?

2. Если да, то как сказать микротикe пускать в локальную сеть за собой?

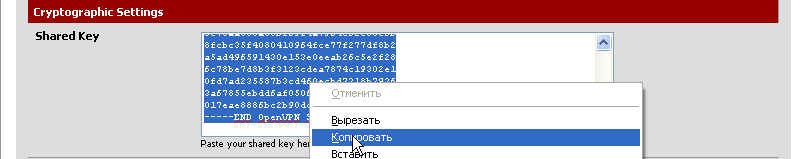

3.Где указать микротику использовать Shared key? -

http://nix.khd.ru/?p=1373

http://nixman.info/?p=1379

Ну и http://wiki.mikrotik.com/wiki/OpenVPN

P.s. Все таки это не профильный форум Микротика. И да, учитесь использовать поиск.

-

Добрый день! При реализации данной схемы есть проблема. Пинг проходит только на LAN адреса. Т.е. есть две подсетки 192.168.28.0/24 и 192.168.1.0/24 между ними OpenVPN пинг проходит только на LAN адреса pfsense. На *28.15 из подсетки *1.0 и на *1.1 из подсетки *28.0. Установлен последний pfsense.

-

Директивы iroute , route .

P.s. Покажите настройки клиента, сервера и правил fw (LAN, OpenVPN) на них же.

-

Прошу прощения за беспокойство. Сам накосячил - сам разобрался)

-

на главном сенсе поднял сервер опенвпн 10.8.0.0/24 ->192.168.1.0/24, на клиенте так же все соответственно прописал как в инструкции с preshared key. но вот достучаться до главного офиса не могу. зависает на процессе connect to server IP.

надо ли в дополнительной конфиге прописывать правило хождения через сеть ван -> интернет -> главный офис?