Pfsense Hacklenmeye Karşı Önlem

-

rdp portunu değiştirmenize gerek yok

pat yaparsınız olur biter

dışarıdan gelecek 5555(siz ne seçerseniz) nolu portu içerideki 192.168.1.100'e 3389'a yönlendirebilirsiniz.

dışarıdan bakıldığında 5555 nolu port açık gözükecek ama hangi protokol'ü kullandığınızı bilemeyecek her şeyi denemesi gerek

-

rdp portunu değiştirmenize gerek yok

pat yaparsınız olur biter

dışarıdan gelecek 5555(siz ne seçerseniz) nolu portu içerideki 192.168.1.100'e 3389'a yönlendirebilirsiniz.

dışarıdan bakıldığında 5555 nolu port açık gözükecek ama hangi protokol'ü kullandığınızı bilemeyecek her şeyi denemesi gerek

Mantıklı :) Bu işlemi nasıl yapabiliriz acaba?

-

Mantıklı :) Bu işlemi nasıl yapabiliriz acaba?

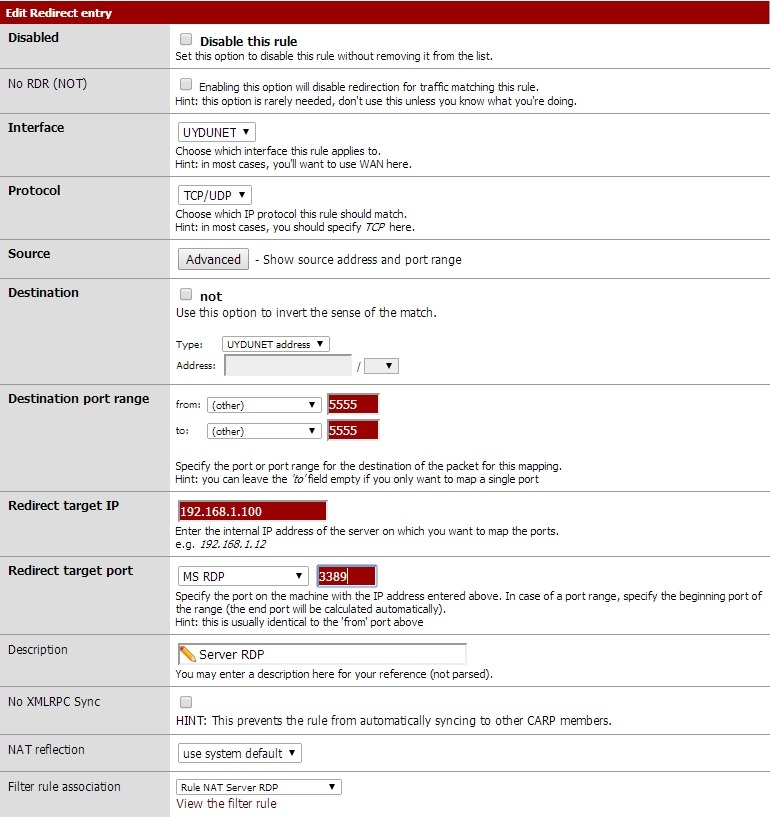

Resimde benim kullandığım örnekler mevcut umarım yardımcı olur.

Firewall - NAT seçeneği ekran görüntüsüdür.

-

nat kısmından resimdeki gibi ayarlarsanız çalışacaktır

-

Sadece RDP için diyebileceklerim;

RDP ile dışardan bağlanacak kişilerden static (sabit ip) kullanmalarını talep edin.

alias ile izinli-rdp gibi oluşturun ve dışardan rdp yapacakların ip adresleri bu havuza girin.

5555 gibi bir portu nat yaparken destination kısmına alias ipniz olan " izinli-rdp" yi ayarlayın.

Bu şekilde sadece " izinli-rdp" içindeki wan ipleri dışardan size 5555 portundan bağlanabilir diğerleri bağlanamaz.Yok olmaz sabit ip sorun olursa o zaman Openvpn kurun kulanıcılar openvpn ile size connect olup rdp yapsınlar.

-

Mesele, Güvenlik'ten açılmışken bende bir kaç şey ekliyim tam olsun.Lakin, forumda bazı arkadaşların yaptığı sistemlere göz attığımda WAN tarafında FULL Allow kuralını giren " Deneyimli PFSense Kullanıcıları " var. O Zaman PFSense neden konumlandırdınız diye sormazlar mı adama ?

Bence Pat yapmak,RDP portunu değiştirmek çözüm değil. Port Scanner ile ilgili port rahatlıkla bulunabilir.RDP yapacak destination adreslere sadece Rule tanımlaması yapmak daha sağlıklı olacaktır.Son olarak Ülke IP bloklarını blocklamakta büyük oranda gelecek olan Brute Force vs atakları engelleyecektir.

Tabi, bu konuda sizin yapınıza göre yapmak istediklerinize göre özel güvenlik senaryoları izlenebilir.

-

Mesele, Güvenlik'ten açılmışken bende bir kaç şey ekliyim tam olsun.Lakin, forumda bazı arkadaşların yaptığı sistemlere göz attığımda WAN tarafında FULL Allow kuralını giren " Deneyimli PFSense Kullanıcıları " var. O Zaman PFSense neden konumlandırdınız diye sormazlar mı adama ?

Bence Pat yapmak,RDP portunu değiştirmek çözüm değil. Port Scanner ile ilgili port rahatlıkla bulunabilir.RDP yapacak destination adreslere sadece Rule tanımlaması yapmak daha sağlıklı olacaktır.Son olarak Ülke IP bloklarını blocklamakta büyük oranda gelecek olan Brute Force vs atakları engelleyecektir.

Tabi, bu konuda sizin yapınıza göre yapmak istediklerinize göre özel güvenlik senaryoları izlenebilir.

Samet Bey,

Arkadaşın şirketide azerbeycandan bir türk tarafından hacklenmiş. Ülke bazında ip bloklamada baya mantıklı.

Rule tanımlaması daha sağlıklı olur demişsiniz, pfsense acemi kullanıcı olarak anlatım yapabilirseniz memnun olurum.@akula

Openvpn hakkında bilgim yoktur ama araştırma yapacam. Bilgilendirdiğiniz için teşekkür ederim.@TechnicaL, @hoscakal

Zaman ayırıp yardımcı olduğunuz için teşekkür ederim. -

Mesele, Güvenlik'ten açılmışken bende bir kaç şey ekliyim tam olsun.Lakin, forumda bazı arkadaşların yaptığı sistemlere göz attığımda WAN tarafında FULL Allow kuralını giren " Deneyimli PFSense Kullanıcıları " var. O Zaman PFSense neden konumlandırdınız diye sormazlar mı adama ?

Bence Pat yapmak,RDP portunu değiştirmek çözüm değil. Port Scanner ile ilgili port rahatlıkla bulunabilir.RDP yapacak destination adreslere sadece Rule tanımlaması yapmak daha sağlıklı olacaktır.Son olarak Ülke IP bloklarını blocklamakta büyük oranda gelecek olan Brute Force vs atakları engelleyecektir.

Tabi, bu konuda sizin yapınıza göre yapmak istediklerinize göre özel güvenlik senaryoları izlenebilir.

Portun sürekli kullanımda olmadığı için sorun yok dediğiniz doğru port scanner ile bulabilirler belki o yüzden kuralım genelde pasif durumdadır :)

-

Mesele, Güvenlik'ten açılmışken bende bir kaç şey ekliyim tam olsun.Lakin, forumda bazı arkadaşların yaptığı sistemlere göz attığımda WAN tarafında FULL Allow kuralını giren " Deneyimli PFSense Kullanıcıları " var. O Zaman PFSense neden konumlandırdınız diye sormazlar mı adama ?

Bence Pat yapmak,RDP portunu değiştirmek çözüm değil. Port Scanner ile ilgili port rahatlıkla bulunabilir.RDP yapacak destination adreslere sadece Rule tanımlaması yapmak daha sağlıklı olacaktır.Son olarak Ülke IP bloklarını blocklamakta büyük oranda gelecek olan Brute Force vs atakları engelleyecektir.

Tabi, bu konuda sizin yapınıza göre yapmak istediklerinize göre özel güvenlik senaryoları izlenebilir.

sana vereyim benim ip'mi tara

2222 502 7001 7002 8081 portlarını açık bulacaksın bunlar ne için kullanılıyor bilgin var mı ?

hadi salladın bir tanesi rdp tuttu senden kullanıcı adı şifre istedi. ki (benim server'a rdp yapan sabit ipler haricinde başka ip ile giriş yapamazsın)

3 kere yanlış şifre girdiğinde kullanıcı 15 dk banlanıyor. 15 dk boyunca şifre giremiyorsun

15 dk dan sonra yine 3 kere hatalı girdiğinde bu sefer yönetici hesabı açabiliyor sadecediğer portların ne olduğu hakkında zaten bilgin yok ya da ne amaçla kullanıldığından habersizsin

port tarama programıyla size ip bloğu vereyim binlerce açık port bulursunuz

ama ne amaçla kullanıldığını bilmedikten sonra ne işe yarar açık port ? -

Mesele, Güvenlik'ten açılmışken bende bir kaç şey ekliyim tam olsun.Lakin, forumda bazı arkadaşların yaptığı sistemlere göz attığımda WAN tarafında FULL Allow kuralını giren " Deneyimli PFSense Kullanıcıları " var. O Zaman PFSense neden konumlandırdınız diye sormazlar mı adama ?

Bence Pat yapmak,RDP portunu değiştirmek çözüm değil. Port Scanner ile ilgili port rahatlıkla bulunabilir.RDP yapacak destination adreslere sadece Rule tanımlaması yapmak daha sağlıklı olacaktır.Son olarak Ülke IP bloklarını blocklamakta büyük oranda gelecek olan Brute Force vs atakları engelleyecektir.

Tabi, bu konuda sizin yapınıza göre yapmak istediklerinize göre özel güvenlik senaryoları izlenebilir.

sana vereyim benim ip'mi tara

2222 502 7001 7002 8081 portlarını açık bulacaksın bunlar ne için kullanılıyor bilgin var mı ?

hadi salladın bir tanesi rdp tuttu senden kullanıcı adı şifre istedi. ki (benim server'a rdp yapan sabit ipler haricinde başka ip ile giriş yapamazsın)

3 kere yanlış şifre girdiğinde kullanıcı 15 dk banlanıyor. 15 dk boyunca şifre giremiyorsun

15 dk dan sonra yine 3 kere hatalı girdiğinde bu sefer yönetici hesabı açabiliyor sadecediğer portların ne olduğu hakkında zaten bilgin yok ya da ne amaçla kullanıldığından habersizsin

port tarama programıyla size ip bloğu vereyim binlerce açık port bulursunuz

ama ne amaçla kullanıldığını bilmedikten sonra ne işe yarar açık port ?Selam Özgür Abi ;

Aslında aynı dili konuşuyoruz ama sen olaya biraz daha kendi güvenlik sistemini anlatıp girmişsin. Ben burada soru soran kişiye sadece port değiştirmenin bir güvenlik önlemi olmayacağını söyledim.Senin söylediğin gibi Windows tarafında ve PFSense tarafında sadece portlara belirli destination adreslerinin ulaşmasının sağlanması daha sağlıklı olacaktır.

İnternet ortamında tutun RDP Brute Force ataklarından, ftp server portunu bulup gerçekten o ftp server'amı sahip olup olmadığını test eden yazılımlar mevcut.Yani senin portu değiştirdikten sonra o portun ne işe yaradığını bulmaları çokta zamanını almaz.

En basitinden son zamanlarda gelişen bir olay, Windows Server 2003 üzerinde bulunan RDP açığı sayesinde adamlar, ülke ip bloğunu taratip 3389 portu açık olanları bulup sunucuyu hackleyebiliyorlar. Ama bu genel yapılan bir saldırı, siz eğer 3389 portunu değiştirdiyseniz doğal olarak o scanner olayında kullanıcıya sonuç vermeyecektir.

Ama şöyle düşünürseniz, eski bir bilgi işlem personeliniz işten ayrıldı ve sizin wan ip adresinize scanner yaptı. Açık olan portları tespitini yaptı.

Örnek Portlar : 5555,5453,2223

Sonra kötü niyetli adam bu portların ne işe yaradığını öğrendi ve brute force ataklarını yapmaya başladı. Bu durumda yapmannız gereken işlemler ?

- Belirli destination adreslerin portlara erişmesini sağlamak.

- Yazılımsal olarak gelebilecek ataklarda sistemin cevap vermesini engellemek.

ve bir çok konfigurasyon yapılabilir.

-

eski personelin işten ayrıldıysa madem güvenliğe bu kadar önem veriyorsun

statik ip'ni değiştir belirlediğin portları değiştir olsun bitsin.

tamam bu yöntem süper demiyorum sen ip'ye port taraması yaptığında 2222 portu açık gördüğünü varsayalım

kaç tane protokol biliyorsun ve deneyeceksin

http mi https mi (https olmaz demeyin gösteririm olup olmadığını) ftp mi webdav mı dvr portu mu rdp mi telnet mi ssh mı syslog mu tftp mi daha aklına gelebilecek binlerce seçenek var

2222 nolu portun ne amaçla kullanıldığını söylebilecek bir program varsa lütfen bana da ver o programı :D (zaten var demişsin ismini ver yeter)

tabi ki en güvenlisi dediğin gibi sadece belirlediğin ip'lerin o port üzerinden erişim sağlamasıdır. bilmediğin ip'yi oraya eklemeyeceğine göre kesinlikle dışarıdan saldırı gelemez o porta sadece içeriden sıkıntı alırsın.

bu durum her zaman geçerli değil patronun 3g kullanıyor ve cep telefonundan kameraları izleyecek ne diyeceksin dur patron senin telefona statik ip'mi alalım :)

önemli olan port'tan sonraki kısımda güvenlik oluşturmak

bağlanılan yerin şifresinin güvenli olması çok önemlidir en basitinden @Pfsense++00

bu şifrenin brute force ile kırılması 344 thousand years :)

https://howsecureismypassword.net/

şifrenizin kuvvetini burdan ölçebilirsiniz.

göreceli kısımlarıda göz önüne alarak güvenlik oluşturmak lazım.

-

Bu konu'nun başlığı zaten güvenliği tartışmak değil mi ? Neden, böyle herşeye imkansız gibi bakıyorsunuz herkes demez mi en güvenli sunucu fişi çekili olan sunucu. ? Adamlar Vodafone,Dırecti,Nic.tr,Natro gibi firmaların veritabanlarına kadar dalanları var.Bu adamlar salak mı bizim düşündüklerimizi düşünemiyorlar mı ?

Ama bu işlerle uğraşmadığınız için biraz size sanırım terimler uzak geliyor.Örneğin geçen aylarda çıkan Parallels Plesk Hosting Panel otomosyanında kullanılan Pro FTPD Server üzerinde bulunan bug sonucunda yazdıkları bir exploit sayesinde Sunucu'da root olabiliyordular.

Şimdi sen 21 portunu tuttun 54 yaptın ve ben senin açık portlarını bulup, tek tek bu exploit ile bu portlara attack yapmam cok mu zor olacak ? Kaç saniyemi alacakki. ?

Biz burada zaten kardeşim destination sınırlandırmadığın sürece ayvayı yersin demiyoruz ki, böyle yaparsan daha güvenli olur diyoruz.

Güvenlik olayına dereceli bakmayın arkadaşlar, herşeyi şifrenizi karmaşık yaparak güvenli tutamazsınız.

http://www.mnxsolutions.com/linux/proftpd-remote-code-execution-vulnerability-and-exploit.html

Ayrıca o portta hangi yazılım olduğunu öğrenmek için bir 3 party program kullanmayada gerek yok.

Örneğin aşağıdaki komutu koşturursanız FTPServer yazılımının adını öğrenmiş olursunuz.Bana şimdi bu ismi değiştiririz demeyin, değiştirin o zaman : )

telnet sametyilmaz.com.tr 21

220 ProFTPD 1.3.5rc1 Server (ProFTPD) Buyrun ProFTPD Server'in versiyonu.

Sunucumun SSH portunu 54 olarak değiştirmişim.OpenSSH üzerinde geçenlerde bir açık çıkmıştır eğer bu versiyondada bug varsa yararlanılabilir. Örnektir.

telnet sametyilmaz.com.tr 54

SSH-2.0-OpenSSH_5.3Umarım ne demek istediğimi anlamışsınızdır.Tabiki bunların isimleri değiştirdik ne yapacaksın şimdi diye bir soru sormayacağınızı düşünüyorum.

-

Selamlar,

Güvenliğe bakış açımız "ürün" temelli olduğu için "en pahalı ürünü" satın alıp ağımızın geçiş noktasına yerleştirdiğimizde kendimizi güvende hissediyoruz. Oysa güvenlik tek bir ürüne/çözüme indirgenemeyecek kadar karmaşık, ağ cihazlarından, firewall, IPS, WAF vs sistemlerinden, insan faktörüne kadar uzanan bir süreçler dizisidir. Bu yüzden ne pfSense ne de başka bir ürün kendi başına güvenlik sağlayamaz. Bu noktada sizin güvenlik anlayışınız, güvenlik politikanız ve bu politikayı hayata ne ölçüde geçirdiğiniz önemlidir… Kağıt üzerinde kalan güvenlik politikaları, uygulanmayan kurallar, patron/müdür/yönetici gibi insanlara tanınan istisnalar, hizmet/destek alınan firmalara uygulanan ayrıcalıklar ve yüksek yetkiler, yapılmayan güvenlik güncelleştirmeleri, olmayan antivirüs yazılımları gibi pek çok şey güvenlik seviyenizi etkiler...

Bu önlemlerin tamamını almanız sizi tam olarak korumaz ancak hiç önlem alınmamasından iyidir... Emniyet kemeri kullanmak gibi düşünebilirsiniz...Emniyet kemeriniz bu güne kadar hiç lazım olmamış/işe yaramamış olabilir.. Ancak lazım olduğunda takılı olması yaralanma/ölme riskinizi düşürür.. Tabii bu demek değildir ki emniyet kemeri takmanız sizi ölümsüz yapar :) Alacağınzı güvenlik önlemleriyle riskleri azaltırsınız..

Bir çoğumuz "pahalı" bir "ürün" alıp WAN tarafına her şeyi yasaklayıp LAN tarafını "kulanıcılar rahat etsin" diye serbest bıraktığımızda "dışarıdan kimsenin giremeyeceğini" düşünüyoruz. Personelinizin tıkladığı bir Word belgesi, ya da ziyaret ettiği bir web sayfası kullanıcı bilgisayarının ele geçirilmesine neden olabiliyor. Tek bir port açıksa diğer tüm portlarda açıktır diye düşünebiliriz. Saldırgan tek bir port üzerinden erişim sağlasa bile iç ağınızda kolaylıkla dolaşabilir hale geliyor. Bu durumda WAN bacağındaki kurallarınızın hiç bir anlamı kalmıyor. Bu yüzden hangi firewall cihazını kullandığınızdan çok "nasıl" yapılandırdığınız önemli hale geliyor... İyi yapılandırılmış bir pfSense, kötü yapılandırılmış çok çok pahalı firewall cihazlarından daha verimli olacaktır... Özetle evden çıkarken kapınızı açık bırakıyorsanız, en iyi çelik kapıyı satınalmış olmanız sonucu değiştirmez... :)

Diğer bir yanlış ise gizlenerek güvenliği sağlamaya çalışmaktır. "Nasılsa burayı kimse bilmiyor?" söylemi ölmeden önce söylenen sözler arasında en popüler olanlarındandır :) Bu yüzden "Nasılsa bu portu/servisi/IP Adresini bulamaz" tarzı güvenlik anlayışı yalnızca içinizi rahatlatan bir "güvenlik ilizyonudur"... Zira siz rdp portunu hangi porta taşırsanız taşıyın elide "nmap" aracı olan birisi hangi portta hangi servisleri çalıştırdığınızı çok yüksek oranda doğru olarak bulabilir...

Ha bir de "en güvenli sistem fişi çekilmiş olan" değildir.. Güvenliğin temel prensiplerinden birisi olan "erişilebilirlik" olmadan güvenlikten bahsedilemez...

Saygılarımla...

-

Diğer bir yanlış ise gizlenerek güvenliği sağlamaya çalışmaktır. "Nasılsa burayı kimse bilmiyor?" söylemi ölmeden önce söylenen sözler arasında en popüler olanlarındandır :)

Saygılarımla…

Bu söylediklerinize çok güldüm. Hele Niğde'deki bir nalburun Türkiye bağlantılı bir Rus hacker tarafından muhasebe dataları ele geçirildiğini öğrendikten sonra. Hiç bir güvenlik önlemi almamışlar, hep duyardık ama bize ulaşacakları aklımıza gelmemişti diye :))))

-

yukaridaki tum mesajlari okudum.simdi arkadaslar pfsense ile veya bir firewall kurdum ohh diyip sisteminizin hacklenmiyecegini sanmayin ne kadar ugrasirsaniz ugrasin %100 beni hackleyemezler abi diyenlerin sistemini hacklendigini gordum.anlatmak istedigim cok karmasik ve cok devasa ag yapisi kurdunuz firewallini tamamen kemik gibi ayarladiniz.peki sisteme sizamayan firewall yazilimindaki kod larda kucuk bi acik bulursa ne olcak ? hubuu party hard olcak :-) yani hicbir sistem %100 saglam degildir ne turkiyede nede dunyada bu boyledir.mit egm ve bircok universitenin sistemlerinin hacklendigini duymussunuzdur.onlar muhendis boyutunda ust duzel bilgiye sahipler ne oldu yine hacklendi sistemleri malesef..bir abimin dedigi gibi allah yapisi degil kul yapisi hata muhtemeldir.sadece turkiyede degil dunyada bu boyle yani.pfsense gibi firewalllarin tek bir amaci vardir sadece hacklenme riskini dusururler okadar.ister 3000 tl odeyin yazilima ister pfsense kullanin hepsi aynidir bence hatta parali olan yazilimlarin hepsi pfsenseden daha az is yapiyor. hatta bi firma firewall yazilimina 40 bbin tl odedi yazdirdi yazilimi ne var bunda bizde olmayan dedim hemen hemen hersey ayni gelelim hacklenme riski dusurmeye.en saglami yonetilebilir hublara ve pfsenseye zaman ayari koyun calisma suresinden sonra internetten ve networkten baglantisini bloklayin.pfsense cihaziada yapin aksam 7 den sonra sadece kendi sabit ipnize port açın(gerekli görüyorsanız) onun disinda herseyi bloklayin olsun bitsin.tabi uzun uzun anlatmaya gerek yok sistemi öyle bir ayarlayın ki çalışma saatlerinde benim tabirimle kemik gibi olsun.her noktayi didik didik edin çalışma süresi bitince tamamen sistemler birbirinden kopsun ve kendini kapatsın ve sabah otomatik herşey normale dönsün.birde IDS,pclerin güvenlik duvarları ve antivirüsleri,sunucuların birtakım güvenliklerine vs önem gösterin tamamdır.

-

Arkadaşlar acaba sisteme mi girilmeye çalışılıyor? Yani loglara bakınca ben de öyle bir intiba oluştu da. Belki de normal bir durumdur. Tam çözemedim. Beni işkillendiren kısım "sshd[72647]: Failed password for root from 220.177.198.31 port 55576 ssh2"

Logların tamamını ekte gönderiyorum. Yardımcı olursanız müteşekkir olurum. :Dsshd[27089]: Failed password for root from 220.177.198.31 port 41219 ssh2

May 1 00:45:46 sshd[38881]: Failed password for root from 220.177.198.31 port 43077 ssh2

May 1 00:45:49 sshd[43487]: Failed password for root from 220.177.198.31 port 46412 ssh2

May 1 00:45:52 sshd[54259]: Failed password for root from 220.177.198.31 port 48219 ssh2

May 1 00:45:57 sshd[56205]: Failed password for root from 220.177.198.31 port 49977 ssh2

May 1 00:46:00 sshd[58886]: Failed password for root from 220.177.198.31 port 52207 ssh2

May 1 00:46:04 sshd[69626]: Failed password for root from 220.177.198.31 port 53828 ssh2

May 1 00:46:08 sshd[72647]: Failed password for root from 220.177.198.31 port 55576 ssh2

May 1 00:46:12 sshd[88624]: Failed password for root from 220.177.198.31 port 57734 ssh2

May 1 00:46:18 sshd[3314]: Failed password for root from 220.177.198.31 port 59459 ssh2

May 1 00:46:22 sshd[8751]: Failed password for root from 220.177.198.31 port 34389 ssh2

May 1 00:46:27 sshd[21180]: Failed password for root from 220.177.198.31 port 36315 ssh2

May 1 00:46:30 sshd[23052]: Failed password for root from 220.177.198.31 port 38564 ssh2

May 1 00:46:36 sshd[26805]: Failed password for root from 220.177.198.31 port 40212 ssh2

May 1 00:46:40 sshd[39988]: Failed password for root from 220.177.198.31 port 43272 ssh2

May 1 00:46:40 sshlockout[99544]: Locking out 220.177.198.31 after 15 invalid attempts

May 1 03:01:00 root: rc.update_bogons.sh is starting up.

May 1 03:01:00 root: rc.update_bogons.sh is sleeping for 41572

May 1 04:55:06 sshd[22868]: Failed password for root from 116.10.191.169 port 14727 ssh2

May 1 04:55:07 sshd[22868]: Failed password for root from 116.10.191.169 port 14727 ssh2

May 1 04:55:07 sshd[22868]: Failed password for root from 116.10.191.169 port 14727 ssh2

May 1 04:55:08 sshd[22868]: Failed password for root from 116.10.191.169 port 14727 ssh2

May 1 04:55:08 sshd[22868]: Failed password for root from 116.10.191.169 port 14727 ssh2

May 1 04:55:08 sshd[22868]: Failed password for root from 116.10.191.169 port 14727 ssh2

May 1 04:55:11 sshd[25027]: Failed password for root from 116.10.191.169 port 17088 ssh2

May 1 04:55:11 sshd[25027]: Failed password for root from 116.10.191.169 port 17088 ssh2

May 1 04:55:12 sshd[25027]: Failed password for root from 116.10.191.169 port 17088 ssh2

May 1 04:55:12 sshd[25027]: Failed password for root from 116.10.191.169 port 17088 ssh2

May 1 04:55:13 sshd[25027]: Failed password for root from 116.10.191.169 port 17088 ssh2

May 1 04:55:13 sshd[25027]: Failed password for root from 116.10.191.169 port 17088 ssh2

May 1 04:55:16 sshd[25225]: Failed password for root from 116.10.191.169 port 18565 ssh2

May 1 04:55:16 sshd[25225]: Failed password for root from 116.10.191.169 port 18565 ssh2 -

Mantıklı :) Bu işlemi nasıl yapabiliriz acaba?

Resimde benim kullandığım örnekler mevcut umarım yardımcı olur.

Firewall - NAT seçeneği ekran görüntüsüdür.

Technichal hocam gayet güzel açıklanmış, kısacası tümden gelim ile yaklaşmanız gerekiyor konuya, tüm portları kapatın sadece ihtiyacınız olan portları açıp nat layın

-

Bir çoğumuz "pahalı" bir "ürün" alıp WAN tarafına her şeyi yasaklayıp LAN tarafını "kulanıcılar rahat etsin" diye serbest bıraktığımızda "dışarıdan kimsenin giremeyeceğini" düşünüyoruz. Personelinizin tıkladığı bir Word belgesi, ya da ziyaret ettiği bir web sayfası kullanıcı bilgisayarının ele geçirilmesine neden olabiliyor.

Üstad LAN tarafı aynen sizin dediğiniz gibi her şeye açık. Bu yukarıda bahsettiğiniz olay mesela bir word (ya da başka dosyadan) dosyasından gelen virüs dolayısıyla bilgisayara sızma gibi bir şey mi?

LAN tarafını her şeye açarak hata mı yapıyoruz.

LAN tarafını şurada bahsedilen gibi ayarlamıştım https://doc.pfsense.org/index.php/Example_basic_configurationO zamanda mesela facebookta falan oyunlarda bile sıkıntı oluyordu. Bende LAN'ı tekrardan her yere açtım.

-

Selamlar,

@alp:

Bir çoğumuz "pahalı" bir "ürün" alıp WAN tarafına her şeyi yasaklayıp LAN tarafını "kulanıcılar rahat etsin" diye serbest bıraktığımızda "dışarıdan kimsenin giremeyeceğini" düşünüyoruz. Personelinizin tıkladığı bir Word belgesi, ya da ziyaret ettiği bir web sayfası kullanıcı bilgisayarının ele geçirilmesine neden olabiliyor.

Üstad LAN tarafı aynen sizin dediğiniz gibi her şeye açık. Bu yukarıda bahsettiğiniz olay mesela bir word (ya da başka dosyadan) dosyasından gelen virüs dolayısıyla bilgisayara sızma gibi bir şey mi?

LAN tarafını her şeye açarak hata mı yapıyoruz.

LAN tarafını şurada bahsedilen gibi ayarlamıştım https://doc.pfsense.org/index.php/Example_basic_configurationO zamanda mesela facebookta falan oyunlarda bile sıkıntı oluyordu. Bende LAN'ı tekrardan her yere açtım.

Güvenlik ihtiyacınızın seviyesine göre değişmekle birlikte LAN tarafından her şeye izin vermek büyük bir sorundur. İçeriden dışarıya yapılan tek bir bağlantı dışarıdaki bir saldırganın ağınızda cirit atmasına neden olabilir. Bu yüzden güvenlik ihtiyacınızı gözden geçirip uygun bir politika belirlemek daha sonrada bu politikaya uygun firewall yapılandırması oluşturmanız gerekir.. Güvenlik ihtiyacınız, kullanılabilirlik ihtiyacınız ve kabul edebileceğiniz risk miktarı nasıl bir güvenlik politikası uygulayacağınızı belirler… Bu yüzden LAN tarafında her şeye izin vermeniz doğru/yanlış diyemem... Diyebileceğim tek şey başınızı ağrıtabilecek büyük bir sorun olduğudur...

Araya bir firewall koyduktan sonra WAN bacağında her şeyi yasaklayıp, LAN tarafında her şeye izin verildiğinde yaşanabilecekleri örnekleyen bir senaryo aşağıdaki videoda görülebilir.

http://www.youtube.com/watch?v=eBd_eVuaGng

Senaryoda içeriden dışarı çıkışta her şeye izin veren bir firewall ve ardında istemciler var. Güncellemelerini tam olarak almayan bir istemci internetteki tuzaklı bir web sayfasını ziyaret eder. Tuzaklı web sayfası istemcideki web tarayıcı üzerinde kod çalıştırarak istemcinin elegeçirilmesine neden olur. Saldırgan ele geçirdiği istemci üzerinden ağda ilerlemeye çalışır...

Bu video Akademik Bilişim etkinliğindeki Metasploit Seminerinin büyük bir kısmını içeriyor. Metasploit ile güvenlik denetimi örneklemek için özel olarak hazırlanmış test sistemleri üzerinde yapılan demonun video kaydıdır. Bir katılımcı tarafından cep telefonuyla kayıt edildiği için görüntü kalitesi kötü ancak merak edenlere fikir verebilir...

Saygılarımla...

-

Selamlar,

Güvenlik ihtiyacınızın seviyesine göre değişmekle birlikte LAN tarafından her şeye izin vermek büyük bir sorundur. İçeriden dışarıya yapılan tek bir bağlantı dışarıdaki bir saldırganın ağınızda cirit atmasına neden olabilir. Bu yüzden güvenlik ihtiyacınızı gözden geçirip uygun bir politika belirlemek daha sonrada bu politikaya uygun firewall yapılandırması oluşturmanız gerekir.. Güvenlik ihtiyacınız, kullanılabilirlik ihtiyacınız ve kabul edebileceğiniz risk miktarı nasıl bir güvenlik politikası uygulayacağınızı belirler… Bu yüzden LAN tarafında her şeye izin vermeniz doğru/yanlış diyemem... Diyebileceğim tek şey başınızı ağrıtabilecek büyük bir sorun olduğudur...

Araya bir firewall koyduktan sonra WAN bacağında her şeyi yasaklayıp, LAN tarafında her şeye izin verildiğinde yaşanabilecekleri örnekleyen bir senaryo aşağıdaki videoda görülebilir.

http://www.youtube.com/watch?v=eBd_eVuaGng

Senaryoda içeriden dışarı çıkışta her şeye izin veren bir firewall ve ardında istemciler var. Güncellemelerini tam olarak almayan bir istemci internetteki tuzaklı bir web sayfasını ziyaret eder. Tuzaklı web sayfası istemcideki web tarayıcı üzerinde kod çalıştırarak istemcinin elegeçirilmesine neden olur. Saldırgan ele geçirdiği istemci üzerinden ağda ilerlemeye çalışır...

Bu video Akademik Bilişim etkinliğindeki Metasploit Seminerinin büyük bir kısmını içeriyor. Metasploit ile güvenlik denetimi örneklemek için özel olarak hazırlanmış test sistemleri üzerinde yapılan demonun video kaydıdır. Bir katılımcı tarafından cep telefonuyla kayıt edildiği için görüntü kalitesi kötü ancak merak edenlere fikir verebilir...

Saygılarımla...

Hocam kâle alıp cevap yazdığınız için teşekkürler. Amatör olarak sonuna kadar izledim, süpersiniz.

Tüm psikolojim bozuldu ama :o Sonunda arkadaşın sorduğu soruyu (korunma yöntemini) da merakla videonun başından beri bekledim ama tam da oralarda ses bira kötü. Ama anladığım biz onlara erişebiliyorsak onlar da bize bir yoluyla erişebilir gibi bir şey. Sizin bu senaryoya göre iş biraz bizi(ev kullanıcıları, amatörleri) aşıyor gibi. Ama illa ki bizimde bunlara dikkat etmemiz lazım. her yeri geziyoruz surf ederken böyle bir oltaya gelmemek zor gibi. Biz amatörler bu konuda nasıl önlem almalıyız?