Regla de bloqueo con Hangouts

-

Estimados,

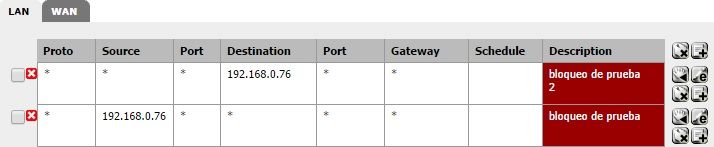

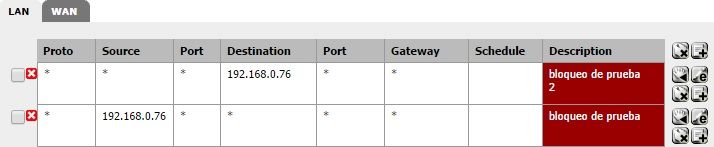

Estoy usando la version 1.2-RC1 de Pfsense y cree la siguiente regla para bloquear el internet de un equipo

con la ip 192.168.0.76 (mi ip dentro de la misma red)

Hasta aqui estamos bien, no puedo conectar a ninguna pagina de internet ni ningun servicio que este fuera de la lan (bdd,etc)

sin embargo puedo enviar y recibir mensajes de hangouts en mi equipo que supuestamente no envia ni recibe información

fuera de la red :-\Necesito bloquear toda conexión a internet a un equipo y que solo tenga red lan.

alguna idea?

NOTA: No puedo utilizar squid-squidguard debido a que tengo un error que estoy intentando solucionar para instalar los paquetes en otro hilo.

-

En vez de usar block, intenta usar reject. Solo sería necesaria la regla en la que 192.168.0.76 esta en source

-

Saludos primeramente como indica el compañero respinoza la regla que hace falta es la de abajo fijate yo normalmente aplico crear un aliases como por ejemplo " Vencidos" alli coloco las ips del grupo a bloquear y esta debe estar en orden recuerde que las reglas se aplican en el orden que usted las coloque de alli la importancia de cuidar este detalle….

Por lo demas le indico que he aplicado la misma en una red en produccion a un grupo de maquinas y estan quedan sin conexion en hangouts tanto en la aplicacion y por la web.... no entiendo porque a usted no se le hace efectiva

-

El problema de esas reglas es que en la captura no se ve el sentido del trafico a bloquear in/out (eso se ve cuando se configura la regla) solo se ve la direccion. Que el source sea 192.168.0.76 y el destino any, no indica como esta fluyendo ese trafico para esa regla (sentido entrante a la interfaz o saliente), si esto no se especifica bien en la configuracion de la regla, la misma no funciona como uno espera o intuye… Espero se entienda y que sea eso.

Saludos

-

Hola, en el caso de pfsense (que es un stateful firewall ) las reglas se aplican por interfaces , de acuerdo a la interface que genera el trafico o en donde se inicia este.

En este caso , si tu quieres que la maquina X no vaya a un x destino entonces la configuracion correcta de la regla es que en el source lleve la ip de la maquina x.

La regla de destino en este caso no es necesaria.

Si es la unica regla qe tienes deberia de funcionar.

La prueba de fuego seria tirar un ping o tracert hacia internet.

-

Estimados,

Estoy usando la version 1.2-RC1 de Pfsense y cree la siguiente regla para bloquear el internet de un equipo

con la ip 192.168.0.76 (mi ip dentro de la misma red)

Hasta aqui estamos bien, no puedo conectar a ninguna pagina de internet ni ningun servicio que este fuera de la lan (bdd,etc)

sin embargo puedo enviar y recibir mensajes de hangouts en mi equipo que supuestamente no envia ni recibe información

fuera de la red :-\Necesito bloquear toda conexión a internet a un equipo y que solo tenga red lan.

alguna idea?

NOTA: No puedo utilizar squid-squidguard debido a que tengo un error que estoy intentando solucionar para instalar los paquetes en otro hilo.

La primera regla sobra y carece de total sentido (tus destinos son IPs públicas en internet).

La segunda es suficiente y es la que debe estar, antes que cualquier otra regla.

Las reglas se ejecutan según orden y cuando una cumple ya no se ejecutan las siguientes. La primera te está contradiciendo la segunda.

Un cortafuegos es como una casa con varias puertas. Las reglas son la llave de cada puerta. Para entrar en la casa hay que tener llave. Para salir, no hace falta.

Por tanto, en LAN hay que decirle que todo lo que venga de tu IP (origen) no puede pasar. Así de fácil.

-

-

Y revisar que no tengas otra regla que aplique primero , como en el caso de una Pass LAN to Any