OpenVPN PSK: Site-to-Site инструкция для обсуждения

-

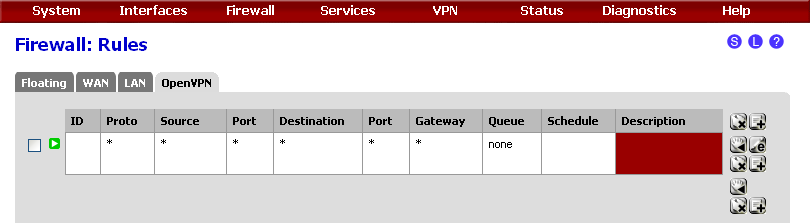

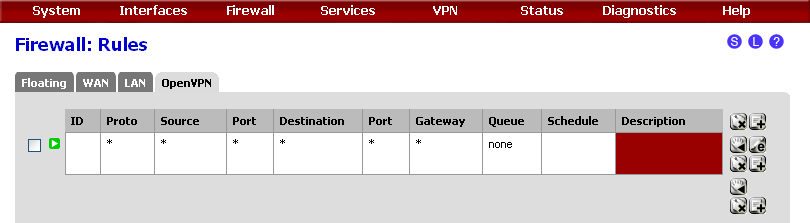

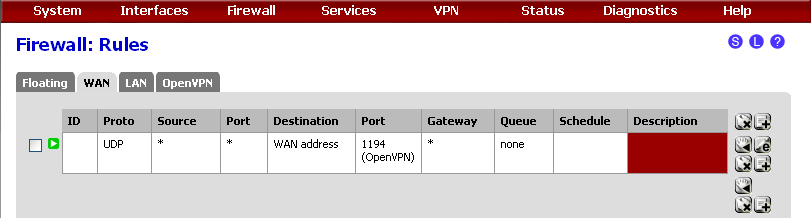

показываю,

PPTP отключил от грехаах и ещё, если от клиентского Pfsense при трасерте поставить галочку use ICMP то он проходит (как и пинг, как говорилось изначально)

а так…до сих пор ничего не поменялось к лучшему....

мож какие packages могли бы мешать, но наврятли

но на всякий случай и их указываю...

-

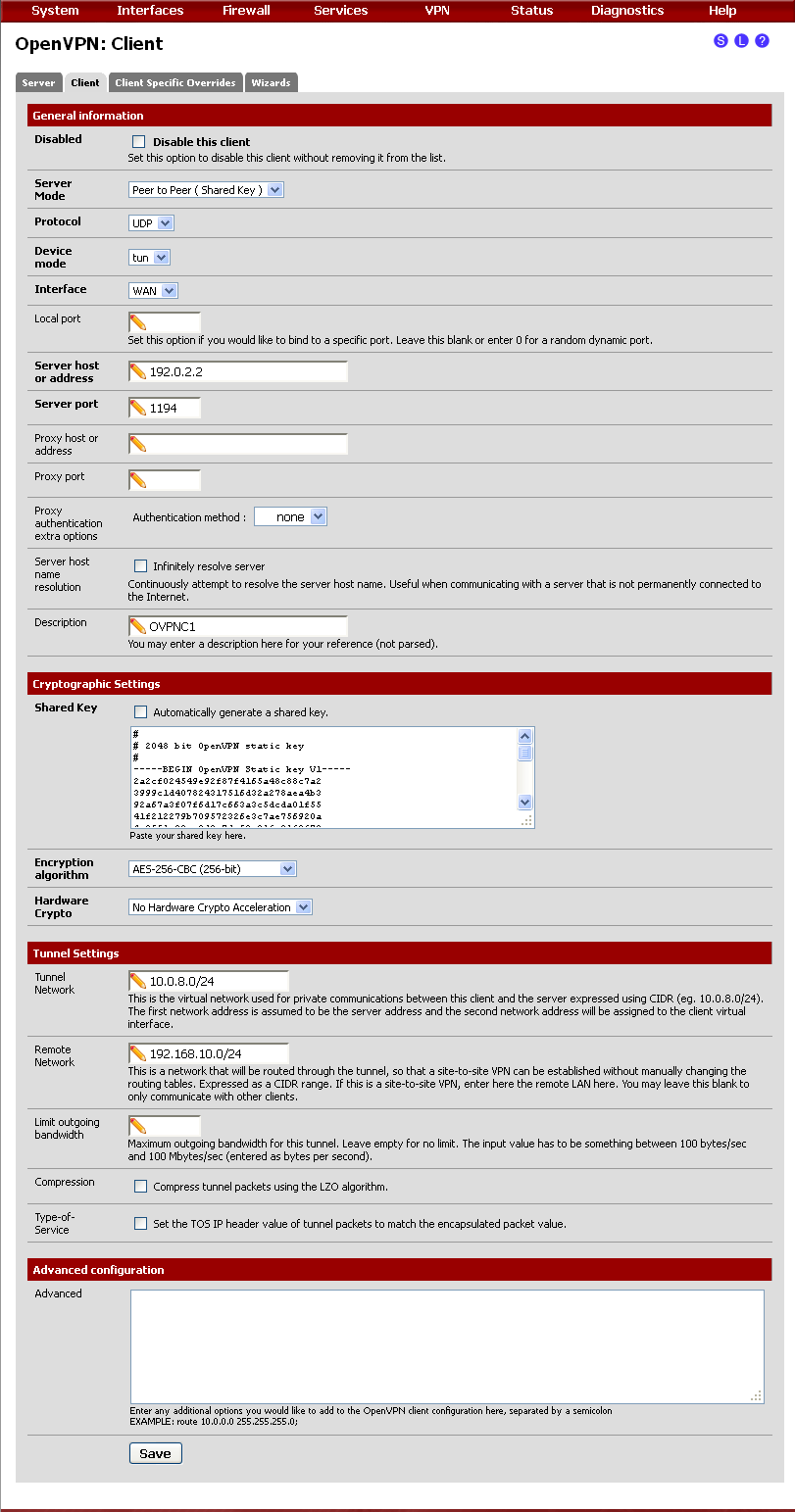

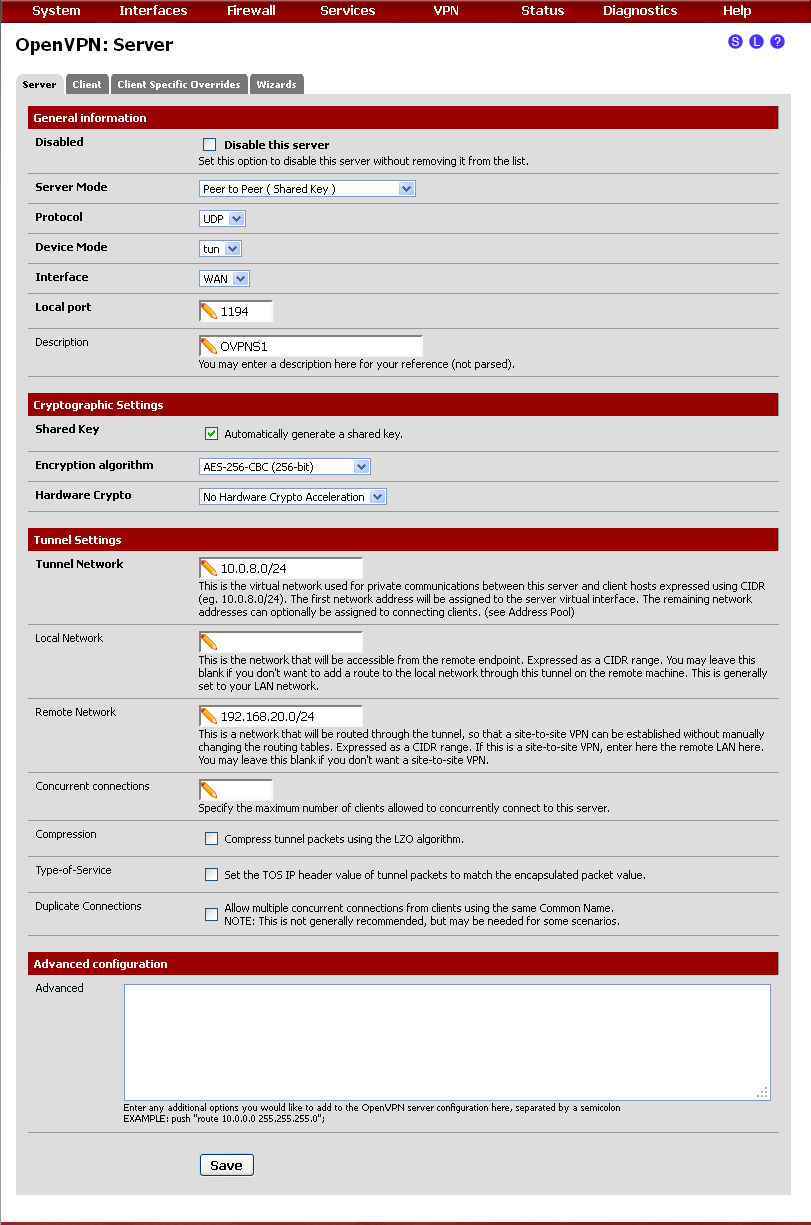

сделал все как в первом посте

Вообще-то первый пост посвящен настройке OpenVPN в режиме "Peer to Peer ( Shared Key )", а не "Peer to Peer ( SSL/TLS )" как у вас на скриншотах.

-

не думаю, что в этом дело…

вопрос почему в Routing клиента

стоит:

192.168.2.0/24 192.168.8.5

когда должен по идее быть 192.168.8.1и так же с сервером:

192.168.8.0/24 192.168.8.2

когда должен быть 192.168.8.6

т.к. в статусе OpenVpn клиенту дается именно адрес 8.6 -

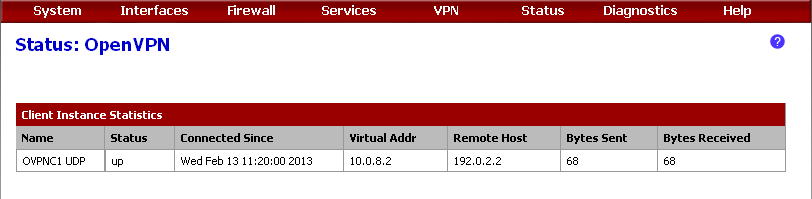

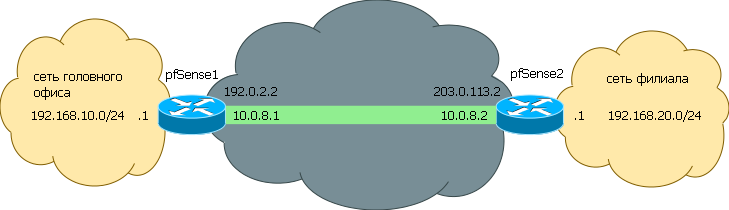

Кароче плюнул на все и настроил ещё один Openvpn сервер уже под Shared Keys с сеткой туннеля 10.0.8.0

и вуаля

с филиала компы видят главный офис!!

но с офиса видно только PfsenseКлиента, а компы - нет.если ставлю на главном Pfsense в Client Specific Ovverides - iroute 192.168.4.0 255.255.255.0

то вообще пропадает связь (с клиентов не вижу компы сервера) и в Routes сервера исчезает эта подсеть (4-я)с клиентских компов: tracert 192.168.2.20 Трассировка маршрута к DK [192.168.2.20] с максимальным числом прыжков 30: 1 <1 мс <1 мс <1 мс pfsense.tts2 [192.168.4.1] 2 3 ms 2 ms 2 ms 10.0.8.1 3 3 ms 3 ms 3 ms DK [192.168.2.20] Трассировка завершена. с серверных компов: tracert 192.168.4.1 Трассировка маршрута к 192.168.4.1 с максимальным числом прыжков 30 1 <1 мс <1 мс <1 мс pfsense.tts [192.168.2.1] 2 2 ms 2 ms 2 ms 192.168.4.1 Трассировка завершена. tracert 192.168.4.22 Трассировка маршрута к 192.168.4.22 с максимальным числом прыжков 30 1 <1 мс <1 мс <1 мс pfsense.tts [192.168.2.1] 2 2 ms 2 ms 2 ms 10.0.8.2 3 * * * Превышен интервал ожидания для запроса. 4 * * * Превышен интервал ожидания для запроса. 5 * * * Превышен интервал ожидания для запроса. 6 * * * Превышен интервал ожидания для запроса. -

не думаю, что в этом дело…

вопрос почему в Routing клиента

стоит:

192.168.2.0/24 192.168.8.5

когда должен по идее быть 192.168.8.1и так же с сервером:

192.168.8.0/24 192.168.8.2

когда должен быть 192.168.8.6

т.к. в статусе OpenVpn клиенту дается именно адрес 8.6Потому что динамически, т.е. OpenVPN сам решает какой адрес выдавать.

P.s. По поводу топологии OpenVPN (в самом конце) - http://rootstore.in.ua/content/pfsense_openvpn

Теперь вернемся к адресации в туннеле. Вообще говоря, OpenVPN поддерживает 3 топологии сети: p2p, net30 и subnet. Задать топологию сети можно в поле Advanced сервера. Например:

topology subnet

С топологией p2p мы уже знакомы по настройке сервера в режиме PSK. В режиме PKI по умолчанию используется топология net30. Создана она для обхода ограничения TAP-Win32 драйвера Microsoft в режиме эмуляции TUN интерфейса. Драйвер требует, чтобы в туннеле клиент и сервер находились в одной /30 подсети. Т.е. например сервер 10.0.8.1, клиент - 10.0.8.2. Ясно, что при таком ограничении сервер не сможет принимать подключения от нескольких клиентов, т.к. сеть /30 вмещает всего 2 эффективных адреса. Чтобы Windows могла работать с OpenVPN, на машине клиенте, образно говоря, создается виртуальный сервер, а на машине сервере – виртуальный клиент:

10.0.8.1 <–p2p--> 10.0.8.2 <=============p2p==============> 10.0.8.5 <--p2p--> 10.0.8.6

Адреса 10.0.8.1 и 10.0.8.2 укладываются в подсеть /30 и фактически находятся на pfSense1. При этом адрес 10.0.8.2 чисто виртуальный и символизирует собой удаленного клиента, в то время как адрес 10.0.8.1 – реальный и принадлежит локальной машине. Аналогично адреса 10.0.8.5 и 10.0.8.6 укладываются в подсеть /30 и фактически находятся на pfSense2. При этом 10.0.8.5 - виртуальный адрес, символизирующий удаленный сервер, а адрес 10.0.8.6 – реальный, принадлежащий локальной машине.

Если вы не собираетесь подключать Windows клиентов к OpenVPN серверу на pfSense, то можно использовать новую топологию subnet. В ней, если в настройках сервера в Tunnel Network стоит 10.0.8.0/24, то сервер получает адрес 10.0.8.1, а клиенты последовательно адреса 10.0.8.2, 10.0.8.3, …, 10.0.8.254. Одним словом, subnet. Если же вы собираетесь использовать OSPF над вашими туннелями в режиме PKI, то топологию subnet использовать нужно, т.к. в net30 OSPF работать не хочет.

-

ага, теперь почти понятно, спасибо большое ))

осталось только побороть видимость компов клиента с сервера (см. предыдущий мой пост)

добавляю роуты:

-

Кароче плюнул на все и настроил ещё один Openvpn сервер уже под Shared Keys с сеткой туннеля 10.0.8.0

и вуаля

с филиала компы видят главный офис!!

но с офиса видно только PfsenseКлиента, а компы - нет.если ставлю на главном Pfsense в Client Specific Ovverides - iroute 192.168.4.0 255.255.255.0

то вообще пропадает связь (с клиентов не вижу компы сервера) и в Routes сервера исчезает эта подсеть (4-я)Необходимо еще в Client Specific Overrides правильно указать Common name - https://fastinetserver.wordpress.com/2013/03/09/pfsense-openvpn-static-ip-for-clients/

P.s. Рекомендую удалить ВСЕ Openvpn-ы на сервере и клиенте. После внимательно и неспеша создать их заново.

-

добавляю роуты:

Стоп! Руками ничего добавлять не надо!

OpenVPN сам все решит. Если добавляли руками маршруты - удаляйте. И больше так не делайте.P.s. Повторюсь :

Рекомендую удалить ВСЕ Openvpn-ы на сервере и клиенте. После внимательно и неспеша создать их заново. -

под "добавляю роуты" имел ввиду добавляю скриншоты))

всеравно непонятно откуда брать Common name в Client Specific Overrides с учётом того, что я в этом сервере отказался от сертификации в пользу Shared Keys

-

В режиме PSK (Shared Key) "Client Specific Overrides" не нужны и не работают. У вас в первом посте было все хорошо, кроме режима. В частности все маршруты были на месте.

-

В режиме PSK (Shared Key) "Client Specific Overrides" не нужны и не работают. У вас в первом посте было все хорошо, кроме режима. В частности все маршруты были на месте.

Прошу прощения. Ошибочно решил, что режим работы был сменен на Remote Access (клиент-серверный).

-

в общем все заработало без перестановки, всем огромнейшее спасибо)

-

Сделал все один в один по инструкции (кроме коннекта через .dyndns.org адреса вместо IP), у клиентов

Service not running? Unable to contact daemon

В логах

Jul 1 08:16:26 openvpn[1357]: OpenVPN 2.3.6 amd64-portbld-freebsd10.1 [SSL (OpenSSL)] [LZO] [MH] [IPv6] built on Apr 8 2015

Jul 1 08:16:26 openvpn[1357]: library versions: OpenSSL 1.0.1l-freebsd 15 Jan 2015, LZO 2.09

Jul 1 08:16:26 openvpn[1667]: NOTE: the current –script-security setting may allow this configuration to call user-defined scripts

Jul 1 08:16:26 openvpn[1667]: TUN/TAP device /dev/tun1 opened

Jul 1 08:16:26 openvpn[1667]: do_ifconfig, tt->ipv6=1, tt->did_ifconfig_ipv6_setup=0

Jul 1 08:16:26 openvpn[1667]: /sbin/ifconfig ovpnc1 10.0.8.2 10.0.8.1 mtu 1500 netmask 255.255.255.255 up

Jul 1 08:16:26 openvpn[1667]: FreeBSD ifconfig failed: external program exited with error status: 1

Jul 1 08:16:26 openvpn[1667]: Exiting due to fatal errorЧЯДНТ?

-

А кто ж его знает.

Ни скринов, ни версии пф. -

Все в точности как в первом посте. Отличаются только локальные сети (192.168.2.0/24 и 192.168.4.0\24) и способ получения внешнего IP (dyndns).

Версия 2.2.2.

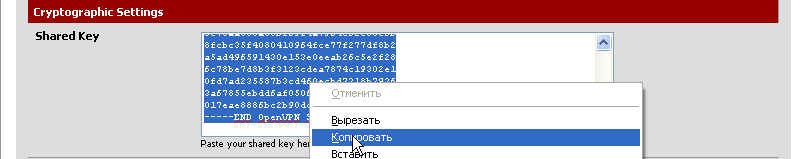

Настройки сервера и клиента:

-

Status -> Openvpn и скрин лога (выкладывал выше)

-

ifconfig обычно вылетает, если в системе уже есть адрес/маршрут 10.0.8.1/10.0.8.2

посмотрите в Diagnostics > Routes так ли это -

Проверил, нет маршрута

-

Проблема вот в чем :

1. У Вас локальный интерфейс (физ.) re2 нах-ся в сети 10.0.0.0\8

2. В настройках OpenVPN Вы создаете пересекающуюся туннельную сеть 10.0.8.0\24Смените адресацию туннельной сети на что-то отличное от 10.х.х.х

-

Заменил туннельную сеть, ничего не поменялось, та же ошибка. ???

Jul 4 21:35:27 Gate openvpn[15552]: OpenVPN 2.3.6 amd64-portbld-freebsd10.1 [SSL (OpenSSL)] [LZO] [MH] [IPv6] built on Apr 8 2015

Jul 4 21:35:27 Gate openvpn[15552]: library versions: OpenSSL 1.0.1l-freebsd 15 Jan 2015, LZO 2.09

Jul 4 21:35:27 Gate openvpn[15713]: NOTE: the current –script-security setting may allow this configuration to call user-defined scripts

Jul 4 21:35:27 Gate openvpn[15713]: TUN/TAP device /dev/tun1 opened

Jul 4 21:35:27 Gate openvpn[15713]: do_ifconfig, tt->ipv6=1, tt->did_ifconfig_ipv6_setup=0

Jul 4 21:35:27 Gate openvpn[15713]: /sbin/ifconfig ovpnc1 168.0.8.2 168.0.8.1 mtu 1500 netmask 255.255.255.255 up

Jul 4 21:35:27 Gate openvpn[15713]: FreeBSD ifconfig failed: external program exited with error status: 1

Jul 4 21:35:27 Gate openvpn[15713]: Exiting due to fatal error