[RESOLU] Portail Captif PfSense authentification sans redirection

-

"

post-up iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

post-up echo 1 > /proc/sys/net/ipv4/ip_forward

"Le fichier d'ou ? tu donne pas assez d'info.

Pourquoi ne pas modifier directement /etc/sysctl.conf pour l'ip forward ? Ca me semble plus sérieux.

Pourquoi ne pas aussi directement faire ton masquerade sur iptables plutôt que d'allourdir ton fichier interfaces.M'enfin le problème n'es pas la.

Tu parle de nat, mais de quel type ? masquerade, SNAT DNAT, NETMAP ? C'est pas très clair.

Ca serais dommage de mettre en place pfsense et de ne profiter que du portail captif, mais je suppose que c'est possible moyennant une configuration adaptée. (Jamais testé)

-

Si tu es autorisé à gérer ton propre segment réseau derrière ce portail captif, pourquoi ne pas définir un masque dans un range qui n'est pas déjà utilisé ailleurs dans l'entreprise et laisser pfSense faire la translation d'adresse ?

Au risque de me faire lyncher…. ce n'est pas ce qu'on pouvait faire avec le /25 ? ???

Ce que j'appelle le NAT de l'entreprise, c'est le modem en réalité, le routeur ou les routeurs terminaux qui permet d'aller vers Internet. D'ailleurs de quel type, c'est là encore une bonne question, va falloir que je me renseigne.

Ces deux lignes ont été installés dans le fichier /etc/network/interfaces dans la mise en place d'un autre type de portail captif : Coovachilli sur une distrib Ubuntu server 12.04.

-

Pour revenir à PfSense, je suppose qu'il n'est pas possible de l'utiliser uniquement en tant que portail captif avec deux interfaces qui ont la même plage d'adresses ?

Non.

Mais, même si je n'en suis pas fan absolu :

https://doc.pfsense.org/index.php/Interface_BridgesMais cela fonctionne t il avec le portail captif ? Sur les versions récentes je ne l'ai pas testé.

Iptables c'est bien, mais Pfsense n'utilise pas Iptables.

D'ailleurs de quel type, c'est là encore une bonne question, va falloir que je me renseigne.

Ce qui est frappant depuis le début de ce sujet c'est le manque de préparation.

L'absence de réflexion structurée sur les besoins dont découle, ensuite, une solution technique et enfin des conditions et modalités de mise en œuvre.

A cela s'ajoute une méconnaissance des spécifications de Pfsense.

Toutes les conditions sont rassemblées pour aller dans le mur. Je n'aimerais pas être à la place de l'entreprise cliente. -

Au risque de me faire lyncher…. ce n'est pas ce qu'on pouvait faire avec le /25 ? ???

tu ne devrais pas te faire lyncher…. normalement ;D

Je pense que tu n'as pas compris à quoi sert le masque .

Pour reprendre ton exemple:

172.20.0.0/16 couvre toutes les adresses de 172.20.0.1 à 172.20.255.254 (soit 65534 hosts)

Si tu créés un sous-réseau qui commence par 172.20.x.x/A (quelle que soit la valeur de A plus grand que 16, ce réseau sera compris dans intervalle du réseau ci-dessus, donc il y a collision.

Si A est égal à 16, c'est le même réseau (et donc ça ne marche pas)

Si A est plus petit que 16, c'est ton nouveau réseau qui englobera le précédant.Il te faut donc un réseau en dehors de l'intervalle décrit au dessus.

Je suis assez surpris d'ailleurs que l'entreprise alloue un masque tel que /16 :o

-

Relis bien t'es cours, je sais pas exactement se que tu as suivis ou suis comme filière mais si tu as pas compris ça tu va droit dans le mur, c'est la base de la base celon moi.

Ensuite, je rajouterais que ton masque va définir ton nombre d’hôte pas réseau / sous réseau et la classe d'adresse ton nombre d’hôte total.

Donc avec une classe précise, tu as un nombre d’hôte définis que tu partitionne dans différent sous réseau a l'aide d'un masque.

Oui ton entreprise gaspille sûrement des adresses, mais ça c'est pas de ton fait / responsabilité.

-

Pour répondre aux interrogations, j'ai fait un DUT Réseaux & Télécommunications, c'est mon stage de 2ème année.

Ensuite pour répondre au manque de préparation, cela fait maintenant 10 jours que je suis dessus à plein temps et uniquement 3 jours sur PfSense, je dois m'adapter à l'entreprise, le personnel qui s'occupe de ça (réseaux) est très peu nombreux comparé à la taille de l'entreprise (3 contre 90) et le responsable n'est souvent pas là. Je dois faire avec ce que j'ai et oui certes, je manque certainement de connaissances sur le fonctionnement du système mais je préfère vraiment la manière dont je travaille actuellement, car il n'y pas de conséquences graves et j'apprends beaucoup plus vite comme ça que de potasser une doc pendant 10h non stop, même si certainement certains se sont tirés les cheveux par ma faute, et je m'en excuse par ailleurs.

Pour revenir sur le problème, si j'attribue un réseau quelconque au réseau LAN et qu'ensuite je le NAT sur une IP fixe du côté WAN (évidemment dans la même plage d'adresse que le reste du réseau WAN), cela devrait pouvoir fonctionner non ?

-

Pour revenir sur le problème, si j'attribue un réseau quelconque au réseau LAN et qu'ensuite je le NAT sur une IP fixe du côté WAN (évidemment dans la même plage d'adresse que le reste du réseau WAN), cela devrait pouvoir fonctionner non ?

Oui ça peut marcher. Je ne comprends pas vraiment quelle est la nature du réseau coté WAN de pfSense mais fait d'abord valider par l'équipe réseau de l'entreprise ton plan d'adressage. ça prend 10 minutes ;-)

-

Comment explique le réseau WAN… Le réseau WAN dans mon cas est en réalité le réseau interne de l'entreprise, composé de serveurs, de switchs, routeurs etc... C'est là dessus que se connecte n'importe quelle machine cliente de l'entreprise. Alors oui je suis d'accord il porte mal son nom mais je suis cependant obligé de passer par là, je ne peux pas accéder directement au modem/routeur de sortie.

-

Ce point est très clair. Sauf que contrairement à internet, je ne sais pas ce qu'il y a dans ce réseau et donc je ne peut pas t'affirmer que le plan d'adressage que tu choisis est le bon. Encore une fois: confirme avec l'architecte réseau de l'entreprise.

-

Hum désolé je ne comprends pas pourquoi mon edit de tout à l'heure n'est pas passé..

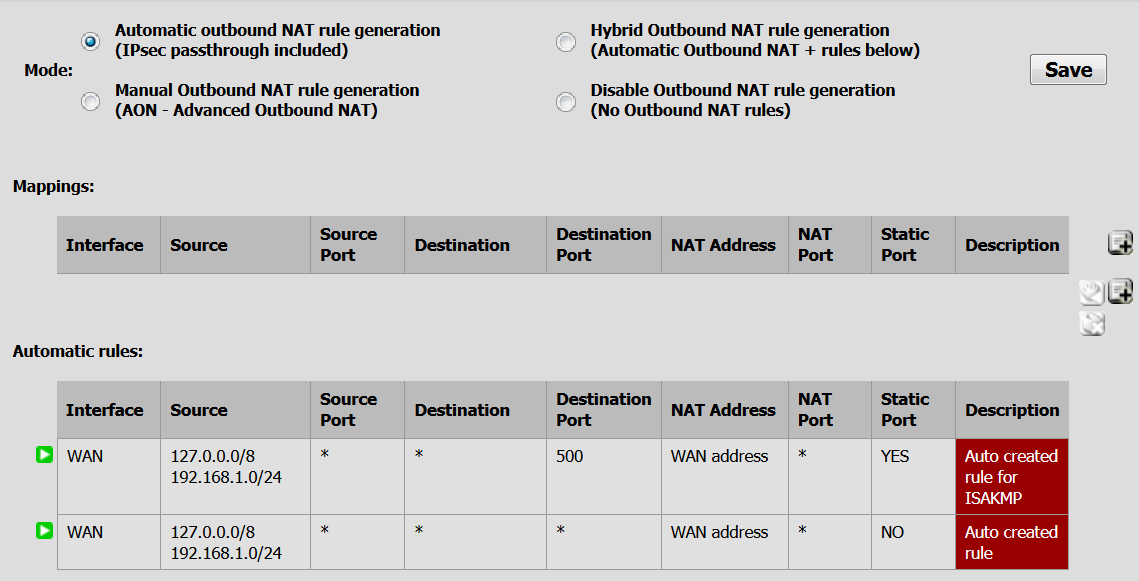

Je disais donc dans mon ancien post, que j'ai pu confirmé avec l'entreprise que le réseau 192.168.1.0 devrait pouvoir être naté sans soucis, il me reste donc à configurer l'interface Wan, et à ajouter une règle au Nat Outbouding… sauf que je viens de m'apercevoir que ces règles sont déjà en place de manière automatique :

Si c'est le cas et que je n'ai toujours pas Internet (j'ai réessayé depuis)… J'ai tout vérifié, mes adresses, mes routeurs, mes passerelles (disponibilité), l'accès en lui même...

-

Je crois que tu brûles un peu les étapes pour ce type d'implémentation.

Avant de vouloir faire des tests directement avec internet, tu devrais t'assurer du fonctionnement de ta plate-forme avec le réseau de l'entreprise, par exemple avec le segment qui est juste connecté à ta patte "WAN"."Ne pas avoir accès à internet" est une description tellement vague, de plus ce n'est que le symptôme. Regarde dans les log, pour commencer.

Il y a également des outils de diag avec pfSense pour t'aider à comprendre ce qui se passe.Ensuite, il te faut décrire un peu le type de test que tu fais et le résultat (mais pas sous la forme "ça ne marche pas" ;D ;D ;D

-

J'ai tendance à me sentir du côté client en disant ça marche pas … mais ça fait du bien par moment ;D , surtout quand tu trouves pourquoi "ça marche pas".

Une option cochée par défaut désactive le Nat qui lui même est configuré automatiquement... Je comprends pas trop l'intérêt de désactiver quelque chose qui fait en sorte que ça fonctionne... éventuellement par sécurité ?

Pour ceux qui liront le topic :

-

Si votre réseau est bon niveau adressage

-

Si vous pouvez accéder à votre portail captif

-

Si vous avez pas accès à Internet ou au réseau wan MAIS que les règles de Nat Outbound automatique sont correctement appliquées

Je vous conseille grandement d'aller vérifier dans System / Advanced / Firewall|Nat que l'option "Disable all packet filtering" est décoché, sans quoi il annule le NAT…

Je remercie toutes les personnes qui ont participé à ce Topic particulièrement chris4916 pour sa disponibilité.

Me reste maintenant à mettre en place le serveur radius pour l'authentification secure et puis à pouvoir gérer plusieurs points d'accès.

Merci encore guys, love you ;)

-

-

Me reste maintenant à mettre en place le serveur radius pour l'authentification secure et puis à pouvoir gérer plusieurs points d'accès.

et à marquer ce sujet comme [RESOLU] une fois que ça fonctionne :P