Openvpn client zu earthvpn.com einrichten

-

Es gibt gewiss Leute hier im Forum, die PIA per OpenVPN verwenden. Ich gehöre da nicht dazu. Bei solchen Leuten wärst du wohl besser aufgehoben, doch leider meldet sich zur Zeit keiner dazu.

Grundsätzlich würde ich es begrüßen, wenn du hier im Thread weitere Fragen stellst. Zum einen könnten so doch noch kompetenter Mitglieder antworten, zum anderen würden die Lösungen auch anderen zu Gute kommen.

PNs beantworte ich aber auch, solange sie sinnvoll sind. ;)Grüße

Okay. Dann hier im Thread. Vielleicht können doch noch andere von meiner Blödheit provitieren. ;D

Nette Grüsse

-

Hi.

Eine ausführliche Anleitung für earthvpn müsste von earthvpn selbst stammen, die gibt es da aber nicht.

Was hast du für ein Konfig runtergeladen? Ich nehme an, die für DD-WRT.

In dieser sind im .crt File 2 Zertifikate enthalten. Jeweils zwischen –---BEGIN CERTIFICATE----- und -----END CERTIFICATE-----.

Öffne dieses in einem Texteditor und trenne die beiden. D.h. schneide das 2. aus und speichere in einer eigenen .crt Datei ab. Dann öffne beide mit dem Standardwerkzeug (Doppelklick) um zu sehen, was drinnen ist.

Ein Zertifikat wird wohl das der CA sein und das andere dein User-Zertifikat. In dieser Reihenfolge werden sie in der Anleitung http://swimminginthought.com/netflix-and-isp-throttling-bypassed-by-vpn-solved importiert.Das Zertifikat splitten funktioniert nicht. Der ganze Text muß in der neuen CA verwendet werden, gerade getestet.

Da die Verbindung schon stand, steht nur noch die Konfiguration von Interface, Gateway, Nat und Rules auf dem Plan. 8) 8)

Die Sache mit dem Outbound NAT berücksichtigt?

Das wurde in dem einen Tutorial nur im 2. Edit erwähnt.Ansonsten, in der Firewall-Regel das Protokoll auf "any" gestellt?

Nein. Und habe die nächsten 3 Tage leider nicht die Zeit dafür. :(

-

Na super! ;) Jetzt bin ich völlig durch den Wind! :o

Nette Grüsse

-

Ach egal, lass die Familie motzen.

Also, eine VPN Verbindung zu erstellen steht im 2ten Post.

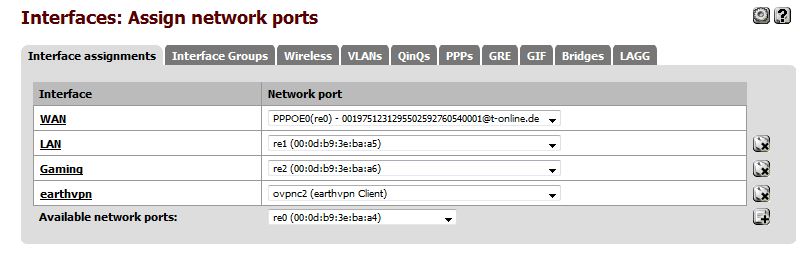

Dann ein neues Interface erstellen und die vpn-Verbindung auswählen.

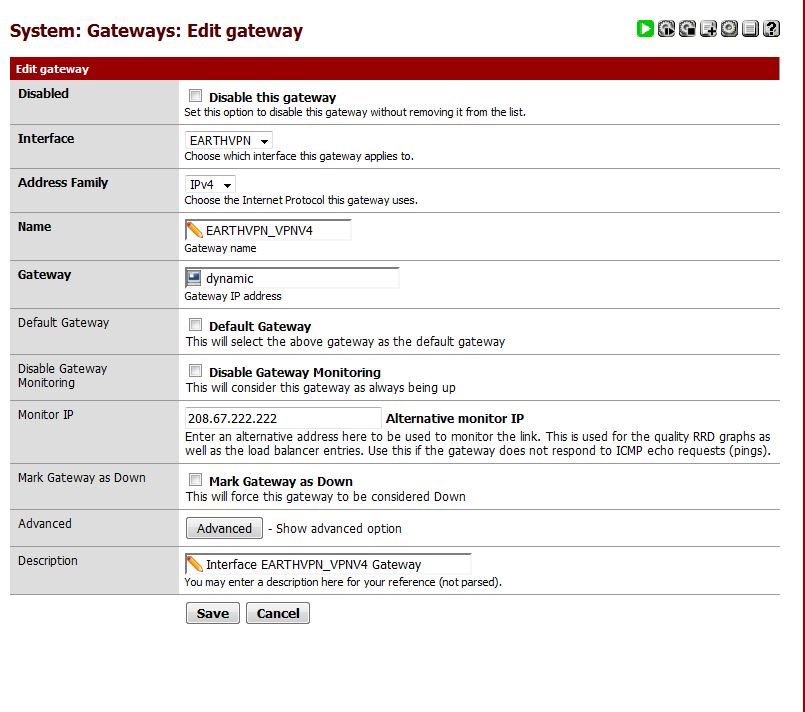

Danach steht unter System/Routing die Gateways deiner Interfaces. Modifizier das vpn-Interface so:

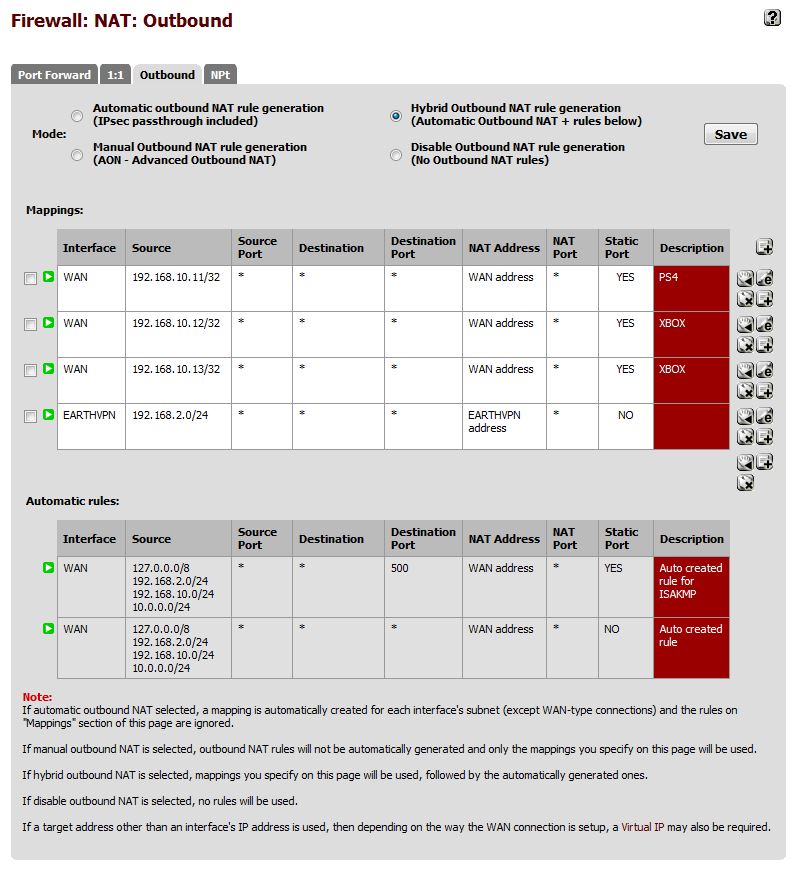

Gateway ist dynamisch, unter Monitor IP z.B. einen DNS-ServerHiernach kreieren wir einen Outbount Nat mit dem vpn-Interface, als Source dein Subnet, bei uns ist das 192.168.2.0/24

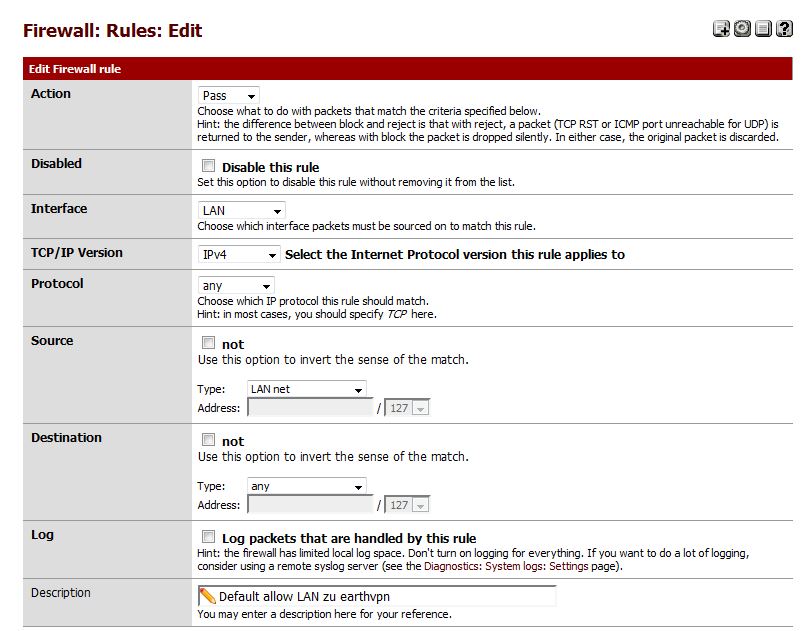

Unter Firewall/Rules/Lan entweder den vorhandenen Eintrag ändern oder einen neuen erstellen. Den Alten dann deaktivieren

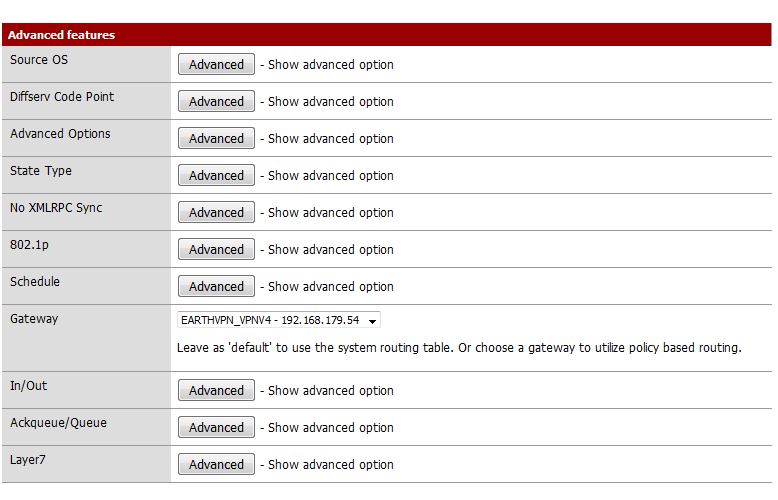

Unter Advanced features den Gateway auf das vpn-Interface ändern.

Wenn alles gespeichert und übernommen ist, den Client neu starten, 20 s warten, bis alles greift und nun sollte es funktionieren. :)

-

Hallo Mike,

danke dir sehr für deinen Beitrag.

Ich werde das morgen ausprobieren und mich dann wieder melden.@ All: Eine super Truppe hier! Hätte nicht gedacht, dass man hier so schnell Hilfe bekommt.

Nette Grüsse

-

Das Zertifikat splitten funktioniert nicht. Der ganze Text muß in der neuen CA verwendet werden, gerade getestet.

Ahh ja, habs mir angesehen. Da ist ein Root- und ein Zwischenzertifikat in einem File.

Jetzt weiß ich, wie die pfSense Zwischenzertifikate verarbeiten kann. Die Frage gab es auch schon öfter.Ein User-Zertifikat gibt es hier gar nicht. Alles klar.

-

Hallo Mike,

habe es heute ausprobiert und bin leider kläglich gescheitert. :-[

Aber eins nach dem anderen.

VPN Verbindung wie im 2. Post beschrieben eingerichtet und läuft.

Wenn ich unter Status OpenVPN schaue, sendet und empfäng die Sense.

Interface habe ich auch hinbekommen, wie Du es beschrieben hast.

Interface bearbeitet, wie von dir beschrieben. Soweit so gut.Und nun renne ich wieder gegen eine Wand.

Ich glaube, dass ich als Source etwas falsch einstelle.

Wie finde ich diese IP meines Subnet heraus?Und dann noch die Sache mit den Firewall/Rules/Lan.

Welchen alten Eintrag ändern, bzw. deaktivieren?Ich hoffe, ihr nehmt mir meine Unwissenheit nicht krumm.

Danke schon mal vorab für eure/deine Unterstützung.Nette Grüsse

[b]EDIT: Im Log steht als letzter Eintrag: Nov 24 18:50:55 openvpn[76937]: Initialization Sequence Completed

-

Hi.

EDIT: Im Log steht als letzter Eintrag: Nov 24 18:50:55 openvpn[76937]: Initialization Sequence Completed

Du hast schon mal eine Verbindung zum VPN-Server.

Und nun renne ich wieder gegen eine Wand. Ich glaube, dass ich als Source etwas falsch einstelle. Wie finde ich diese IP meines Subnet heraus?

Unter Status/Interfaces steht die IP des LAN Netzes, oder wie Du es genannt hast. Das ist die IP deines Netzwerk. Wenn der Router die 192.168.0.1 hat, ist dein LAN Net 192.168.0.0/24. Das wird unter Source eingetragen.

Und dann noch die Sache mit den Firewall/Rules/Lan. Welchen alten Eintrag ändern, bzw. deaktivieren?

Nach der Grundinstallation heißt das interne Interface "LAN". Wie auf dem Bild zu erkennen ist, gibt es unter Firewall/Rules einen Reiter namens LAN. Da gibt eine Regel, die alles durchlässt. Da änderst Du weiter unten das Gateway auf das VPN-Interface.

-

Hallo Mike,

noch mal meinen allerherzlichsten Dank für deine Teilnahme hier! Echt klasse! :)

LAN interface (lan, em1)

Status up

MAC address 00:25:90:09:bd:25

IPv4 address 192.168.1.1

Subnet mask IPv4 255.255.255.0

IPv6 Link Local fe80::1:1

MTU 1500

Media 1000baseT <full-duplex>In/out packets 148990/458186 (28.58 MB/252.01 MB)

In/out packets (pass) 148990/458186 (28.58 MB/252.01 MB)

In/out packets (block) 69/0 (4 KB/0 bytes)

In/out errors 0/0

Collisions 0Ich werde das dann morgen wieder ausprobieren. Hoffe, ich darf dich weiter nerven, wenn es nicht klappt!? :P

Nette Grüsse</full-duplex>

-

Na kiek mal. Deine Source wäre 192.168.1.0/24.

-

-

Hallo Mike,

rate mal: Et lüppt! :D

Ich kann dir nicht genug danken. Endlich kann ich OpenVPN in vernünftiger Geschwindigkeit nutzen und den verdammten Asus Router mit DD-WRT in die Tonne kicken!

Der hatte nur 8000 von meiner 50000er Leitung durchgelassen. Mit der Sense hab ich jetzt vollen Speed bei einer CPU Last von maximal 14% (Intel Atom D510).Also noch mal, lieber Mike: Vielen lieben Dank für deine kompetente Hilfe! ;)

-

Was soll ich sagen…. Gern geschehen. :)

Hast Du eigendlich Zusatzoptionen gebucht? oder läuft alles so mit der Basic?

-

Hallo Mike,

was meinst Du mit Zusatzoption?

-

Na sowas wie Port Forwarding oder Mehrfachverbindung. Filesharing ist kostenlos, wie es aussieht.

-

Nein. Keine Optionen gebucht. Halte ich auch nicht für notwendig.

Richtig, Filesharing ist kostenlos. Funktioniert aber nur auf bestimmten Servern.

Nutze dies aber sowieso nicht, von daher für mich uninteressant.Bin schon einige Zeit bei denen und bisher sehr zufrieden. Habe z.B. noch keinen Serverausfall bei denen erlebt.

Auch der Support, wenn man mal etwas fragen will, antwortet sehr schnell und freundlich.